Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ważne

Ta funkcja osiągnęła koniec użytkowania i nie będzie już dostępna po 7 kwietnia 2026 r. Jeśli skonfigurujesz tę funkcję przed datą zakończenia użytkowania, musisz przeprowadzić migrację do nowej funkcji obwodowej zabezpieczeń sieci do 7 kwietnia 2026 r. Skontaktowano się z istniejącymi klientami na temat wymaganej migracji. Zobacz Konfigurowanie obwodu zabezpieczeń sieci platformy Azure dla zasobów platformy Azure.

Na tej stronie opisano sposób konfigurowania zapory usługi Azure Storage dla obliczeń bezserwerowych przy użyciu interfejsu użytkownika konsoli konta usługi Azure Databricks. Możesz również użyć interfejsu API konfiguracji łączności sieciowej.

Aby skonfigurować prywatny punkt końcowy dla bezserwerowego dostępu obliczeniowego, zobacz Konfigurowanie prywatnej łączności z zasobami platformy Azure.

Uwaga / Notatka

Opłaty za sieć w usłudze Azure Databricks są naliczane, gdy obciążenia bezserwerowe łączą się z zasobami klientów. Zobacz Omówienie kosztów sieci bezserwerowych usługi Databricks.

Omówienie włączenia zapory sieciowej dla obliczeń bezserwerowych

Bezserwerowa łączność sieciowa jest zarządzana przy użyciu konfiguracji łączności sieciowej (NCC). Administratorzy konta tworzą NCC w konsoli konta, a NCC może być dołączony do jednego lub więcej obszarów roboczych. Centra Zarządzania Siecią to regionalne struktury na poziomie konta, które służą do zarządzania tworzeniem prywatnych punktów końcowych oraz wdrażania zapór ogniowych na dużą skalę.

NCC definiuje tożsamości sieciowe zasobów platformy Azure jako domyślne reguły. Gdy NCC jest dołączone do obszaru roboczego, bezserwerowe zasoby obliczeniowe w tym obszarze roboczym używają jednej z tych konfiguracji sieciowych do łączenia się z zasobem platformy Azure. Możesz zezwolić na listę tych sieci w zaporach zasobów platformy Azure. W przypadku zapór sieciowych zasobów Azure, które nie są związane z magazynem, skontaktuj się z zespołem ds. kont, aby dowiedzieć się więcej na temat korzystania z trwałych adresów IP NAT.

Włączanie zapory NCC jest obsługiwane w przypadku bezserwerowych magazynów SQL, zadań, notesów, deklaratywnych potoków Lakeflow Spark oraz punktów końcowych obsługi modeli.

Możesz również ograniczyć dostęp konta magazynu obszaru roboczego do autoryzowanych sieci, w tym zasobów obliczeniowych bezserwerowych. Po dołączeniu Centrum Kontroli Sieci, jego reguły sieciowe są automatycznie dodawane do konta magazynu obszaru roboczego. Zobacz Włącz obsługę zapory dla konta magazynu obszaru roboczego.

Aby uzyskać więcej informacji na temat kontrolerów sieci, zobacz Co to jest konfiguracja łączności sieciowej (NCC)?.

Wpływ na koszty dostępu do magazynu między regionami

Zapora ma zastosowanie tylko wtedy, gdy zasoby platformy Azure znajdują się w tym samym regionie co obszar roboczy usługi Azure Databricks. W przypadku ruchu między regionami z bezserwerowych zasobów obliczeniowych Azure Databricks (na przykład gdy workspace znajduje się w regionie Wschodnie USA, a magazyn danych ADLS w regionie Europa Zachodnia), ruch jest kierowany przez usługę Azure NAT Gateway.

Wymagania

- Obszar roboczy musi znajdować się w planie Premium.

- Musisz być administratorem konta usługi Azure Databricks.

- Każdy NCC może być dołączony do maksymalnie 50 obszarów roboczych.

- Każde konto w usłudze Azure Databricks może mieć maksymalnie 10 NCC na aktywnie obsługiwany region. NCC zapewniają wspólne, stabilne bloki CIDR IP zamiast odrębnych bloków IP dla każdej konfiguracji, a zakresy te są specyficzne dla regionu. Aby uzyskać listę obsługiwanych regionów, zobacz Azure Databricks regions (Regiony usługi Azure Databricks).

- Musisz mieć

WRITEdostęp do reguł sieci konta usługi Azure Storage.

Krok 1. Tworzenie konfiguracji łączności sieciowej i kopiowanie identyfikatorów podsieci

Databricks zaleca udostępnianie centr sterowania siecią między obszarami roboczymi w tej samej jednostce biznesowej oraz z tymi, które mają ten sam region i właściwości łączności. Jeśli na przykład niektóre obszary robocze używają zapory ogniowej dla magazynu, a inne obszary robocze używają alternatywnego podejścia w postaci technologii Private Link, użyj oddzielnych kontrolerów sieciowych dla tych scenariuszy użycia.

- Jako administrator konta przejdź do konsoli konta.

- Na pasku bocznym kliknij pozycję Zabezpieczenia.

- Kliknij pozycję Konfiguracje łączności sieciowej.

- Kliknij pozycję Dodaj konfigurację sieci.

- Wpisz nazwę dla NCC.

- Wybierz region. Musi to być zgodne z regionem obszaru roboczego.

- Kliknij przycisk Dodaj.

- Na liście NCC kliknij swój nowy NCC.

- W obszarze Reguły domyślne w obszarze Tożsamości sieciowe kliknij pozycję Wyświetl wszystko.

- W oknie dialogowym kliknij przycisk Kopiuj podsieci .

Krok 2. Dołącz NCC do obszarów roboczych

Można dołączyć NCC do maksymalnie 50 obszarów roboczych w tym samym regionie co NCC.

Aby użyć interfejsu API do dołączenia NCC do obszaru roboczego, zobacz interfejs API obszarów roboczych konta.

- Na pasku bocznym konsoli konta kliknij pozycję Obszary robocze.

- Kliknij nazwę obszaru roboczego.

- Kliknij pozycję Aktualizuj obszar roboczy.

- W polu Konfiguracje łączności sieciowej wybierz kontroler sieci. Jeśli nie jest widoczny, upewnij się, że wybrano ten sam region zarówno dla obszaru roboczego, jak i NCC.

- Kliknij przycisk Aktualizuj.

- Poczekaj 10 minut na zastosowanie zmiany.

- Uruchom ponownie wszystkie uruchomione bezserwerowe zasoby obliczeniowe w obszarze roboczym.

Jeśli używasz tej funkcji, aby połączyć się z kontem magazynu przestrzeni roboczej, twoja konfiguracja jest kompletna. Reguły sieciowe są automatycznie dodawane do konta magazynowego obszaru roboczego. Jeśli potrzebujesz dodatkowych kont magazynu, przejdź do następnego kroku.

Krok 3. Blokowanie konta magazynu

Jeśli nie masz jeszcze ograniczonego dostępu do konta usługi Azure Storage tylko do sieci dozwolonych, zrób to teraz. Nie musisz wykonywać tego kroku dla konta magazynu przestrzeni roboczej.

Tworzenie zapory sieciowej dla magazynowania wpływa także na łączność z klasyczną płaszczyzną obliczeniową w celu uzyskania dostępu do zasobów. Należy również dodać reguły sieciowe, aby łączyć się z kontami magazynowymi z klasycznych zasobów obliczeniowych.

- Przejdź do portalu Azure Portal.

- Przejdź do konta magazynowego dla źródła danych.

- W lewym okienku nawigacyjnym kliknij pozycję Sieć.

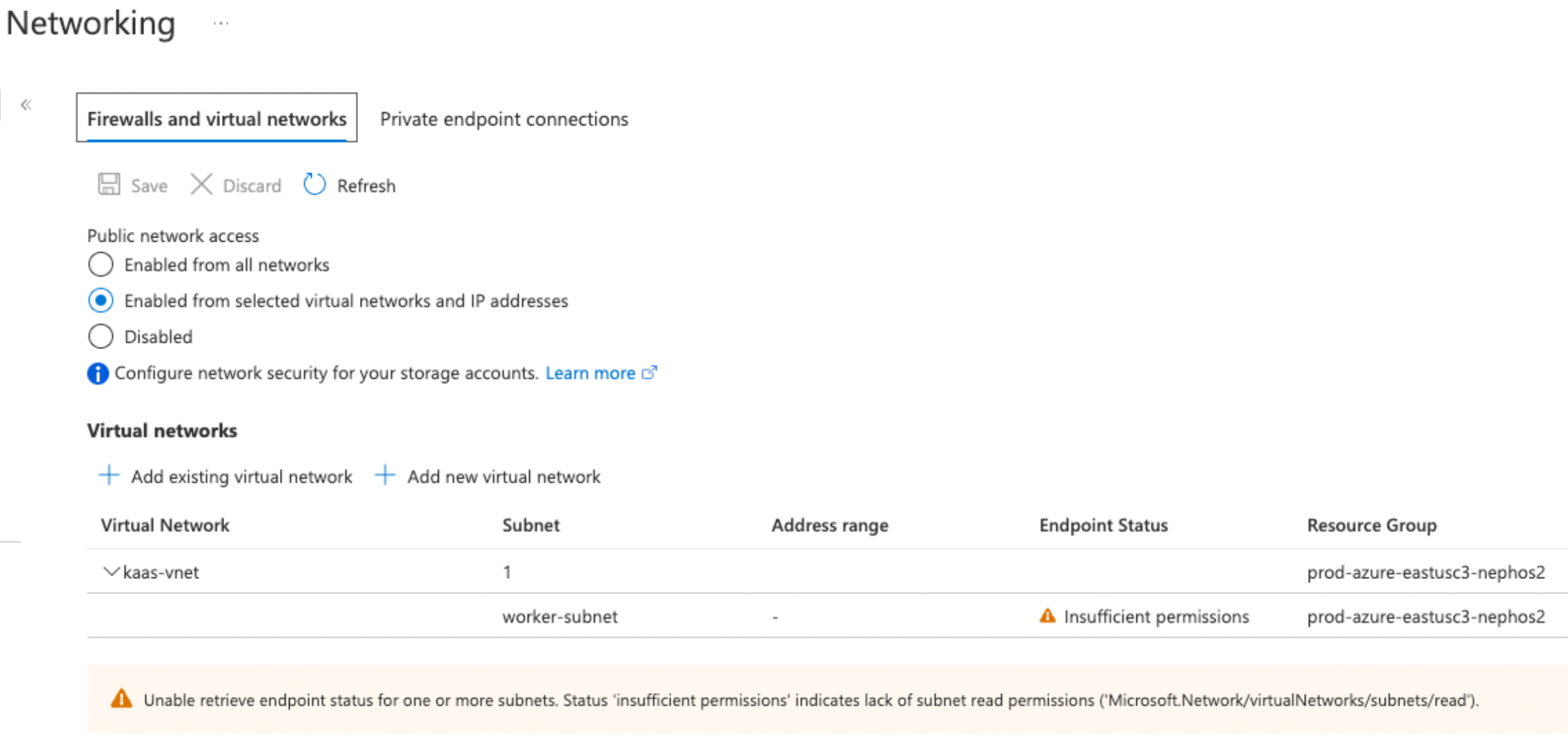

- W polu Dostęp do sieci publicznej sprawdź wartość. Domyślnie wartość to włączona ze wszystkich sieci. Zmień tę opcję na Włączone z wybranych sieci wirtualnych i adresów IP.

Krok 4. Dodawanie reguł sieci konta usługi Azure Storage

Nie musisz wykonywać tego kroku dla konta magazynu przestrzeni roboczej.

W edytorze tekstu skopiuj i wklej poniższy skrypt, zastępując parametry wartościami dla swojego konta Azure.

# Define parameters $subscription = `<YOUR_SUBSCRIPTION_ID>` # Replace with your Azure subscription ID or name $resourceGroup = `<YOUR_RESOURCE_GROUP>` # Replace with your Azure resource group name $accountName = `<YOUR_STORAGE_ACCOUNT_NAME>` # Replace with your Azure storage account name $subnets = `<SUBNET_NAME_1>` # Replace with your actual subnet names # Add network rules for each subnet foreach ($subnet in $subnets) { az storage account network-rule add --subscription $subscription ` --resource-group $resourceGroup ` --account-name $accountName ` --subnet $subnet }Uruchom usługę Azure Cloud Shell.

W Azure Cloud Shell, używając edytora, utwórz nowy plik, który kończy się rozszerzeniem

.ps1.vi ncc.ps1Wklej skrypt z kroku 1 do edytora, a następnie naciśnij

Esc, wpisz:wq, a następnie naciśnijEnter.Uruchom następujące polecenie, aby wykonać swój skrypt.

./ncc.ps1Po uruchomieniu wszystkich poleceń możesz użyć portalu Azure, aby wyświetlić konto magazynowe i potwierdzić, że w tabeli Sieci Wirtualnych znajduje się wpis reprezentujący nową podsieć.

Wskazówka

- Podczas dodawania reguł sieciowych konta magazynowego użyj interfejsu API łączności sieciowej, aby pobrać najnowsze podsieci.

- Unikaj lokalnego przechowywania informacji NCC.

- Zignoruj wzmiankę "Niewystarczające uprawnienia" w kolumnie stan punktu końcowego lub ostrzeżenie poniżej listy sieciowej. Wskazują one tylko, że nie masz uprawnień do odczytu podsieci usługi Azure Databricks, ale nie zakłóca to możliwości, by bezserwerowa podsieć usługi Azure Databricks skontaktowała się z twoją usługą Azure Storage.

Aby potwierdzić, że konto magazynu używa tych ustawień w witrynie Azure Portal, przejdź do obszaru Sieć na koncie magazynu. Upewnij się, że opcja Dostęp do sieci publicznej jest ustawiona na Włączony dla wybranych sieci wirtualnych i adresów IP a dozwolone sieci są wymienione w sekcji Sieci wirtualne.

Dalsze kroki

- Zarządzanie regułami prywatnego punktu końcowego: kontrolowanie ruchu sieciowego do i z prywatnych punktów końcowych przez zdefiniowanie określonych reguł, które zezwalają na połączenia lub odmawiają ich. Zobacz Zarządzanie regułami prywatnego punktu końcowego.

- Konfigurowanie zasad sieci: zaimplementuj zasady sieciowe, aby zapewnić dodatkowe mechanizmy kontroli zabezpieczeń i ograniczenia dostępu dla środowisk obliczeniowych bezserwerowych. Zobacz Co to jest kontrola ruchu wychodzącego w środowisku bezserwerowym?.

- Omówienie kosztów transferu danych i łączności: dowiedz się więcej o kosztach związanych z przenoszeniem danych do i z środowisk bezserwerowych oraz konfiguracji łączności sieciowej. Zobacz Omówienie kosztów sieci bezserwerowych usługi Databricks.