Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Dobrym rozwiązaniem jest przetestowanie założeń dotyczących reagowania usług na atak przez przeprowadzanie okresowych symulacji. Podczas testowania sprawdź, czy usługi lub aplikacje nadal działają zgodnie z oczekiwaniami i nie ma żadnych zakłóceń w środowisku użytkownika. Zidentyfikuj luki zarówno z punktu widzenia technologii, jak i procesu, i uwzględnij je w strategii reagowania DDoS. Zalecamy przeprowadzenie takich testów w środowiskach testowych lub poza godzinami szczytu, aby zminimalizować wpływ na środowisko produkcyjne.

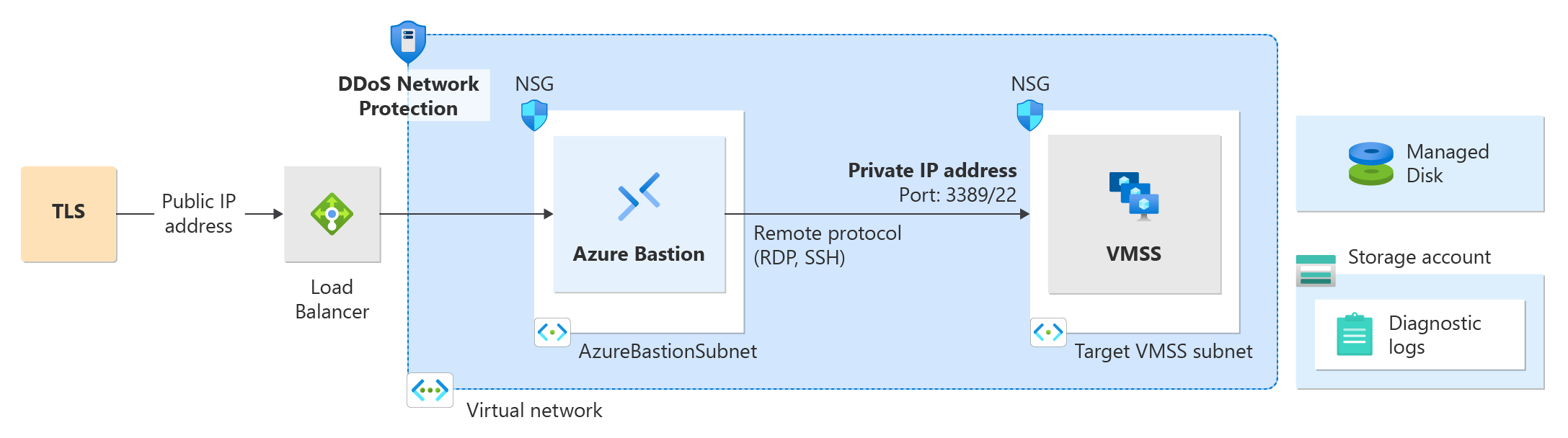

W tym samouczku stworzysz środowisko testowe, które obejmuje:

- Plan ochrony przed atakami DDoS

- Sieć wirtualna

- Host usługi Azure Bastion

- Moduł równoważenia obciążenia

- Dwie maszyny wirtualne

Następnie skonfigurujesz dzienniki diagnostyczne i alerty, aby monitorować ataki i wzorce ruchu. Na koniec skonfigurujesz symulację ataku DDoS przy użyciu jednego z naszych zatwierdzonych partnerów testowych.

Symulacje ułatwiają:

- Sprawdzić, jak usługa Azure DDoS Protection pomaga chronić zasoby platformy Azure przed atakami DDoS.

- Zoptymalizować proces reagowania na zdarzenia w trakcie ataku DDoS.

- Dokumentować zgodność z zasadami dotyczącymi ataków DDoS.

- Szkolić zespoły ds. bezpieczeństwa sieci.

Zasady testowania symulacji usługi Azure DDoS

Ataki można symulować tylko przy użyciu naszych zatwierdzonych partnerów testowych:

- BreakingPoint Cloud: samoobsługowy generator ruchu, w którym klienci mogą generować ruch w kierunku publicznych punktów końcowych obsługujących ochronę przed atakami DDoS na potrzeby symulacji.

- MazeBolt: platforma RADAR™ stale identyfikuje i umożliwia eliminację luk DDoS — proaktywnie i bez zakłóceń w operacjach biznesowych.

- Czerwony przycisk: współpracuj z dedykowanym zespołem ekspertów w celu symulowania rzeczywistych scenariuszy ataków DDoS w kontrolowanym środowisku.

- RedWolf: dostawca testowania DDoS oferujący usługi samoobsługowe lub z przewodnikiem, z kontrolą w czasie rzeczywistym.

Środowiska symulacji naszych partnerów testowych są tworzone na platformie Azure. Można symulować działania tylko wobec publicznych adresów IP hostowanych na platformie Azure, które należą do własnej subskrypcji i zostaną zweryfikowane przez naszych partnerów przed rozpoczęciem testowania. Ponadto te docelowe publiczne adresy IP muszą być chronione w usłudze Azure DDoS Protection. Symulacyjne testowanie pozwala ocenić bieżący stan gotowości, zidentyfikować luki w procedurach reagowania na zdarzenia i pomóc w opracowywaniu odpowiedniej strategii reagowania DDoS.

Uwaga

Usługa BreakingPoint Cloud i Czerwony przycisk są dostępne tylko dla chmury publicznej.

Wymagania wstępne

- Konto platformy Azure z aktywną subskrypcją.

- Aby można było używać rejestrowania diagnostycznego, należy najpierw utworzyć obszar roboczy usługi Log Analytics z włączonymi ustawieniami diagnostycznymi.

- W ramach tego samouczka należy skonfigurować Load Balancer, publiczny adres IP, Bastion oraz dwie maszyny wirtualne. Aby uzyskać więcej informacji, zobacz Deploy Load Balancer with DDoS Protection (Wdrażanie usługi Load Balancer za pomocą usługi DDoS Protection). Można pominąć krok bramy NAT w samouczku dotyczącego wdrażania modułu równoważenia obciążenia z ochroną DDoS.

Konfigurowanie metryk i alertów usługi DDoS Protection

W tym samouczku skonfigurujemy metryki i alerty usługi DDoS Protection w celu monitorowania ataków i wzorców ruchu.

Konfigurowanie dzienników diagnostycznych

Zaloguj się w witrynie Azure Portal.

W polu wyszukiwania u góry portalu wprowadź Monitor. Wybierz Monitor w wynikach wyszukiwania.

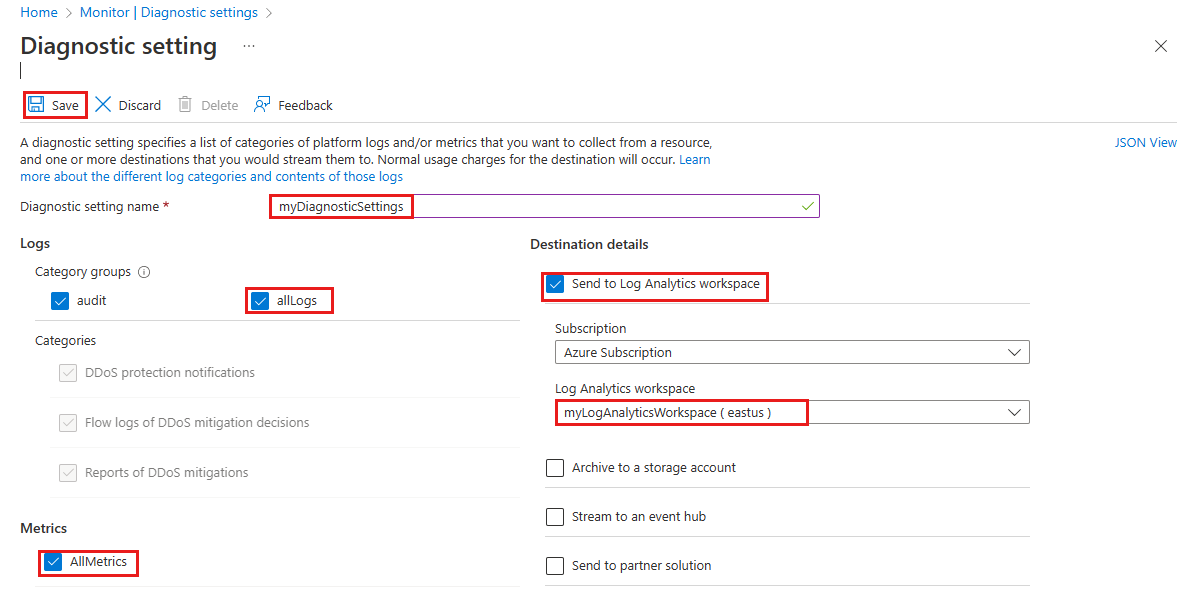

Wybierz pozycję Ustawienia diagnostyczne w obszarze Ustawienia w okienku po lewej stronie, a następnie wybierz następujące informacje na stronie Ustawienia diagnostyczne. Następnie wybierz pozycję Dodaj ustawienie diagnostyczne.

Ustawienie Wartość Subskrypcja Wybierz subskrypcję zawierającą publiczny adres IP, który chcesz zarejestrować. Grupa zasobów Wybierz grupę zasobów zawierającą publiczny adres IP, który chcesz zarejestrować. Typ zasobu Wybierz pozycję Adresy IP publiczne. Zasób Wybierz konkretny publiczny adres IP, dla którego chcesz rejestrować metryki. Na stronie Ustawienia diagnostyczne w obszarze Szczegóły miejsca docelowego wybierz pozycję Wyślij do obszaru roboczego usługi Log Analytics, a następnie wprowadź następujące informacje, a następnie wybierz pozycję Zapisz.

Ustawienie Wartość Nazwa ustawienia diagnostycznego Wpisz myDiagnosticSettings. Dzienniki Wybierz wszystkie logi. Metryki Wybierz pozycję Wszystkie metryki. Szczegóły miejsca docelowego Wybierz Wyślij do obszaru roboczego Log Analytics. Subskrypcja Wybierz subskrypcję platformy Azure. Obszar roboczy usługi Log Analytics Wybierz myLogAnalyticsWorkspace.

Skonfiguruj alerty metryk

Zaloguj się w witrynie Azure Portal.

W polu wyszukiwania u góry portalu wpisz Alerty. Wybierz pozycję Alerty w wynikach wyszukiwania.

Wybierz pozycję + Utwórz na pasku nawigacyjnym, a następnie wybierz pozycję Reguła alertu.

Na stronie Tworzenie reguły alertu wybierz pozycję + Wybierz zakres, a następnie wybierz następujące informacje na stronie Wybierz zasób.

Ustawienie Wartość Filtruj według subskrypcji Wybierz subskrypcję zawierającą publiczny adres IP, który chcesz zarejestrować. Filtruj według typu zasobu Wybierz pozycję Publiczne adresy IP. Zasób Wybierz konkretny publiczny adres IP, dla którego chcesz rejestrować metryki. Wybierz pozycję Gotowe, a następnie wybierz pozycję Dalej: Warunek.

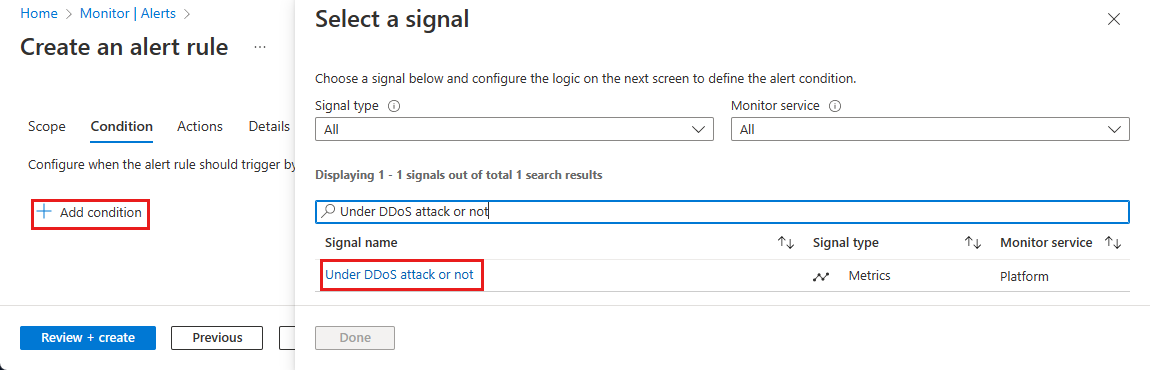

Na stronie Warunek wybierz pozycję + Dodaj warunek, a następnie w polu wyszukiwania Wyszukaj według nazwy sygnału wyszukaj i wybierz pozycję W obszarze ataków DDoS lub nie.

Na stronie Tworzenie reguły alertu wprowadź lub wybierz następujące informacje.

Ustawienie Wartość Threshold Pozostaw wartość domyślną. Typ agregacji Pozostaw wartość domyślną. Operator Wybierz pozycję Większe niż lub równe. Jednostka Pozostaw wartość domyślną. Wartość progu Wprowadź 1. Dla metryki Czy jest atak DDoS czy nie, 0 oznacza, że nie jesteś pod atakiem, a 1 oznacza, że jesteś pod atakiem. Wybierz pozycję Dalej: Akcje , a następnie wybierz pozycję + Utwórz grupę akcji.

Tworzenie grupy akcji

Na stronie Tworzenie grupy akcji wprowadź następujące informacje, a następnie wybierz pozycję Dalej: Powiadomienia.

Ustawienie Wartość Subskrypcja Wybierz subskrypcję platformy Azure zawierającą publiczny adres IP, który chcesz zarejestrować. Grupa zasobów Wybierz grupę zasobów. Region Pozostaw wartość domyślną. Grupa akcji Wprowadź myDDoSAlertsActionGroup. Nazwa wyświetlana Wprowadź myDDoSAlerts. Na karcie Powiadomienia w obszarze Typ powiadomienia wybierz pozycję Wiadomość e-mail/wiadomość SMS/Wypychanie/głos. Pod Nazwa, wprowadź myUnderAttackEmailAlert.

Na stronie Wiadomość e-mail/wiadomość SMS/Powiadomienia push/Głosowe zaznacz pole wyboru E-mail, a następnie wprowadź wymagany adres e-mail. Wybierz przycisk OK.

Wybierz pozycję Przeglądanie i tworzenie, a następnie wybierz pozycję Utwórz.

Kontynuuj konfigurowanie alertów za pośrednictwem portalu

Wybierz pozycję Dalej: Szczegóły.

Na karcie Szczegóły, w sekcji Szczegóły reguły alertu, wprowadź następujące informacje.

Ustawienie Wartość Ważność Wybierz pozycję 2 — Ostrzeżenie. Nazwa reguły alertu Wprowadź myDDoSAlert. Wybierz Przejrzyj + utwórz, a następnie Utwórz po pomyślnej walidacji.

Konfigurowanie symulacji ataku DDoS

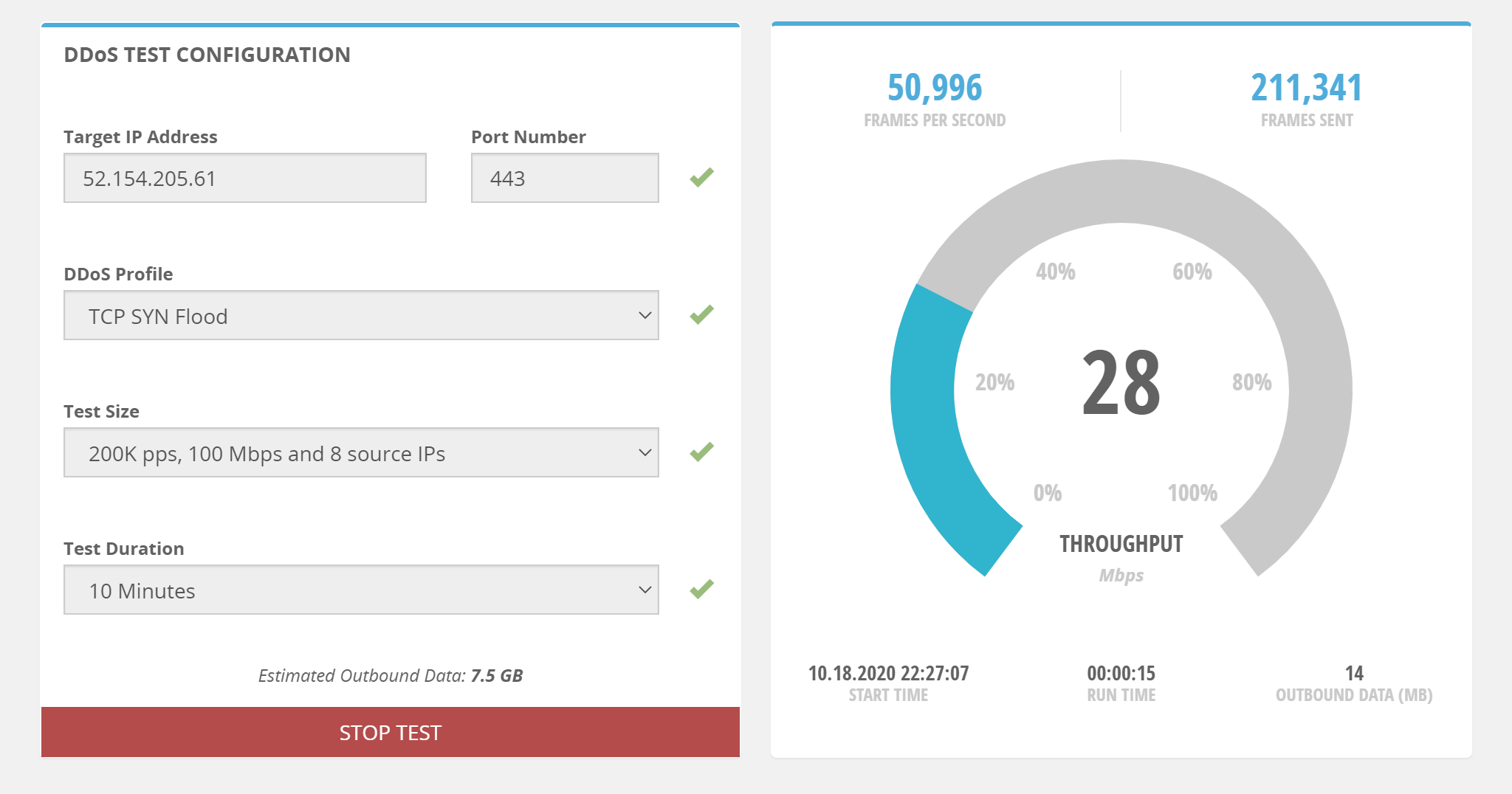

BreakingPoint Cloud

BreakingPoint Cloud to samoobsługowy generator ruchu, który pozwala na generowanie ruchu przeciwko publicznym punktom końcowym z włączoną ochroną przed atakami DDoS do celów symulacyjnych.

Oferty breakingPoint Cloud:

- Uproszczony interfejs użytkownika i środowisko "gotowe do użycia".

- Model płatności za użycie.

- Wstępnie zdefiniowane profile określania rozmiaru i czasu trwania testu DDoS umożliwiają bezpieczniejsze walidacje, eliminując potencjalne błędy konfiguracji.

- Bezpłatne konto próbne.

Uwaga

W przypadku aplikacji BreakingPoint Cloud należy najpierw utworzyć konto usługi BreakingPoint Cloud.

Przykładowe wartości ataku:

| Ustawienie | Wartość |

|---|---|

| Docelowy adres IP | Wprowadź jeden z publicznych adresów IP, które chcesz przetestować. |

| Numer portu | Wprowadź 443. |

| Profil ataków DDoS | Możliwe wartości obejmują DNS Flood, NTPv2 FloodSSDP FloodTCP SYN FloodUDP 64B FloodUDP 128B FloodUDP 256B FloodUDP 512B FloodUDP 1024B FloodUDP 1514B Flood, . UDP FragmentationUDP Memcached |

| Rozmiar testu | Możliwe wartości to 100K pps, 50 Mbps and 4 source IPs, , 200K pps, 100 Mbps and 8 source IPs400K pps, 200Mbps and 16 source IPs, 800K pps, 400 Mbps and 32 source IPs. |

| Czas trwania testu | Możliwe wartości obejmują 10 Minutes, , 15 Minutes20 Minutes, 25 Minutes, 30 Minutes. |

Uwaga

Czerwony przycisk

Pakiet usług testowania DDoS Red Button obejmuje trzy etapy:

- Sesja planowania: Eksperci z red Button spotykają się z zespołem, aby zrozumieć architekturę sieci, zebrać szczegóły techniczne i zdefiniować jasne cele i harmonogramy testowania. Obejmuje to planowanie zakresu i celów testów DDoS, wektorów ataków i szybkości ataków. Wspólne planowanie zostało szczegółowo opisane w dokumencie planu testów.

- Kontrolowany atak DDoS: na podstawie zdefiniowanych celów zespół Red Button uruchamia kombinację wielowektorowych ataków DDoS. Test zazwyczaj trwa od trzech do sześciu godzin. Ataki są bezpiecznie wykonywane przy użyciu dedykowanych serwerów i są kontrolowane i monitorowane przy użyciu konsoli zarządzania Red Button.

- Podsumowanie i zalecenia: zespół red button udostępnia napisany raport testowy DDoS przedstawiający skuteczność ograniczania ryzyka ataków DDoS. Raport zawiera podsumowanie wyników testów, pełny dziennik symulacji, listę luk w zabezpieczeniach w infrastrukturze oraz zalecenia dotyczące ich poprawiania.

Ponadto usługa Red Button oferuje dwa inne pakiety usług, DDoS 360 i DDoS Incident Response, które mogą uzupełniać pakiet usług testowania DDoS.

RedWolf

RedWolf oferuje łatwy w użyciu system testowania, który jest samoobsługowy lub prowadzony przez ekspertów RedWolf. System testowania RedWolf umożliwia klientom konfigurowanie wektorów ataków. Klienci mogą określać rozmiary ataków z kontrolą w czasie rzeczywistym na ustawieniach w celu symulowania rzeczywistych scenariuszy ataków DDoS w kontrolowanym środowisku.

Pakiet usług testowania DDoS firmy RedWolf obejmuje:

- Wektory ataków: unikatowe ataki w chmurze zaprojektowane przez RedWolf. Aby uzyskać więcej informacji na temat wektorów ataków RedWolf, zobacz Szczegóły techniczne.

- Usługa prowadzona: skorzystaj z zespołu RedWolf do uruchamiania testów. Aby uzyskać więcej informacji na temat usługi z przewodnikiem RedWolf, zobacz Usługa z przewodnikiem.

- Samoobsługa: korzystaj z narzędzia RedWolf, aby samodzielnie uruchamiać testy. Aby uzyskać więcej informacji na temat samoobsługi RedWolf, zobacz Samoobsługa.

MazeBolt

Platforma RADAR™ stale identyfikuje i umożliwia eliminację luk DDoS — proaktywnie i bez zakłóceń w operacjach biznesowych.

Następne kroki

Aby po zakończeniu ataku wyświetlić wskaźniki i alerty ataku, przejdź do kolejnych poradników.