Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Mapowanie szablonów Infrastruktury jako Kodu (IaC) na zasoby w chmurze pomaga zapewnić spójną, bezpieczną i możliwą do audytowania aprowizację infrastruktury. Obsługuje szybkie reagowanie na zagrożenia bezpieczeństwa i podejście do zabezpieczeń już na etapie projektowania. Mapowanie służy do odnajdywania błędów konfiguracji w zasobach środowiska uruchomieniowego. Następnie koryguj na etapie szablonu, zapobiegając dryfowi i ułatwiając wdrażanie za pomocą metodologii CI/CD.

Wymagania wstępne

Aby ustawić usługę Microsoft Defender for Cloud tak, aby mapować szablony IaC na zasoby w chmurze, potrzebne są następujące elementy:

Konto platformy Azure ze skonfigurowaną usługą Defender for Cloud. Jeśli nie masz jeszcze konta platformy Azure, utwórz je bezpłatnie.

Środowisko Azure DevOps skonfigurowane w Defender dla Chmury.

Usługa Azure Pipelines została skonfigurowana do uruchamiania rozszerzenia Microsoft Security DevOps na Azure DevOps z działającym narzędziem IaCFileScanner.

Szablony IaC i zasoby w chmurze skonfigurowane z obsługą tagów. Możesz użyć narzędzi typu open source, takich jak Yor_trace , aby automatycznie oznaczyć szablony IaC. Wartości tagów muszą być unikatowymi identyfikatorami GUID.

Obsługiwane platformy w chmurze: Microsoft Azure, Amazon Web Services, Google Cloud Platform

- Obsługiwane systemy zarządzania kodem źródłowym: Azure DevOps

- Obsługiwane języki szablonów: Azure Resource Manager, Bicep, CloudFormation, Terraform

Uwaga / Notatka

Usługa Microsoft Defender for Cloud używa tylko następujących tagów z szablonów IaC do mapowania:

yor_tracemapping_tag

Zobacz mapowanie między szablonem IaC i zasobami w chmurze

Aby wyświetlić mapowanie między szablonem IaC i zasobami w chmurze w usłudze Cloud Security Explorer:

Zaloguj się do witryny Azure Portal.

Przejdź do pozycji Microsoft Defender dla Chmury> Cloud Security Explorer.

W menu rozwijanym wyszukaj i wybierz wszystkie zasoby w chmurze.

Aby dodać więcej filtrów do zapytania, wybierz pozycję +.

W kategorii Tożsamość i dostęp dodaj podfiltr zaprogramowany przez.

W kategorii DevOps wybierz pozycję Repozytoria kodu.

Po utworzeniu zapytania wybierz pozycję Wyszukaj , aby uruchomić zapytanie.

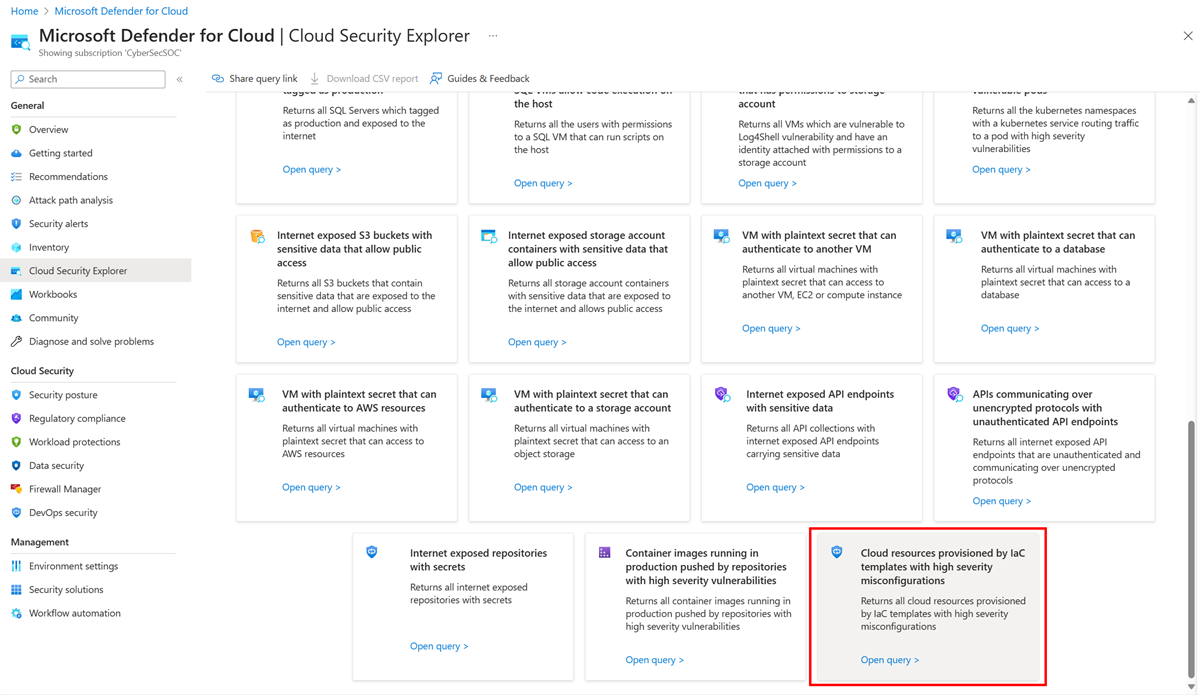

Alternatywnie wybierz wbudowany szablon Zasoby w chmurze dostarczone przez szablony IaC z błędną konfiguracją o wysokiej powadze.

Uwaga / Notatka

Mapowanie między szablonami IaC i zasobami w chmurze może potrwać do 12 godzin, zanim pojawi się w Eksploratorze Zabezpieczeń Chmury.

(Opcjonalnie) Tworzenie przykładowych tagów mapowania IaC

Aby utworzyć przykładowe tagi mapowania IaC w repozytoriach kodu:

W repozytorium dodaj szablon IaC zawierający tagi.

Możesz zacząć od przykładowego szablonu.

Aby wprowadzić zmiany bezpośrednio do gałęzi głównej lub utworzyć nową gałąź na potrzeby tego zatwierdzenia, wybierz opcję Zapisz.

Upewnij się, że w potoku Azure dołączono zadanie Microsoft Security DevOps.

Sprawdź, czy w dziennikach potoku jest wyświetlane stwierdzenie, że w tym zasobie znaleziono tagi IaC. Wyniki wskazują, że usługa Defender for Cloud pomyślnie wykryła tagi.

Treści powiązane

- Dowiedz się więcej o zabezpieczeniach metodyki DevOps w Defender dla Chmury.