Znajdowanie i korygowanie luk w zabezpieczeniach w bazach danych Azure SQL Database

Microsoft Defender dla Chmury zapewnia ocenę luk w zabezpieczeniach dla baz danych Azure SQL Database. Ocena luk w zabezpieczeniach skanuje bazy danych pod kątem luk w zabezpieczeniach oprogramowania i udostępnia listę wyników. Możesz użyć wyników, aby skorygować luki w zabezpieczeniach oprogramowania i wyłączyć wyniki.

Wymagania wstępne

Przed kontynuowanie upewnij się, że wiesz, czy używasz konfiguracji ekspresowej, czy klasycznej.

Aby zobaczyć, której konfiguracji używasz:

- W witrynie Azure Portal otwórz konkretny zasób w usłudze Azure SQL Database, usłudze SQL Managed Instance Database lub usłudze Azure Synapse.

- W obszarze Zabezpieczenia wybierz pozycję Defender dla Chmury.

- W obszarze Stan włączania wybierz pozycję Konfiguruj , aby otworzyć okienko ustawień usługi Microsoft Defender for SQL dla całego serwera lub wystąpienia zarządzanego.

Jeśli ustawienia luk w zabezpieczeniach pokazują opcję skonfigurowania konta magazynu, używasz konfiguracji klasycznej. Jeśli nie, używasz konfiguracji ekspresowej.

Znajdowanie luk w zabezpieczeniach w bazach danych Azure SQL Database

Uprawnienia

W celu zobaczenia wyników oceny luk w zabezpieczeniach w bazach danych SQL rekomendacji usługi Microsoft Defender dla Chmury po rozwiązaniu znalezionych luk w zabezpieczeniach wymagane jest jedno z poniższych uprawnień:

- Administrator zabezpieczeń

- Czytelnik zabezpieczeń

Do zmiany ustawień oceny luk w zabezpieczeniach są wymagane następujące uprawnienia:

- Menedżer zabezpieczeń SQL

Jeśli otrzymujesz automatyczne wiadomości e-mail z linkami do wyników skanowania, wymagane są następujące uprawnienia dostępu do linków dotyczących wyników skanowania lub wyświetlania wyników skanowania na poziomie zasobu:

- Menedżer zabezpieczeń SQL

Przechowywanie danych

Ocena luk w zabezpieczeniach SQL wysyła zapytanie do serwera SQL przy użyciu publicznie dostępnych zapytań w ramach Defender dla Chmury rekomendacji dotyczących oceny luk w zabezpieczeniach SQL i przechowuje wyniki zapytania. Dane oceny luk w zabezpieczeniach SQL są przechowywane w lokalizacji skonfigurowanego serwera logicznego. Na przykład jeśli użytkownik włączył ocenę luk w zabezpieczeniach na serwerze logicznym w Europie Zachodniej, wyniki będą przechowywane w regionie Europa Zachodnia. Te dane będą zbierane tylko wtedy, gdy rozwiązanie do oceny luk w zabezpieczeniach SQL jest skonfigurowane na serwerze logicznym.

Skanowanie luk w zabezpieczeniach na żądanie

Możesz uruchomić skanowanie pod kątem luk w zabezpieczeniach SQL na żądanie:

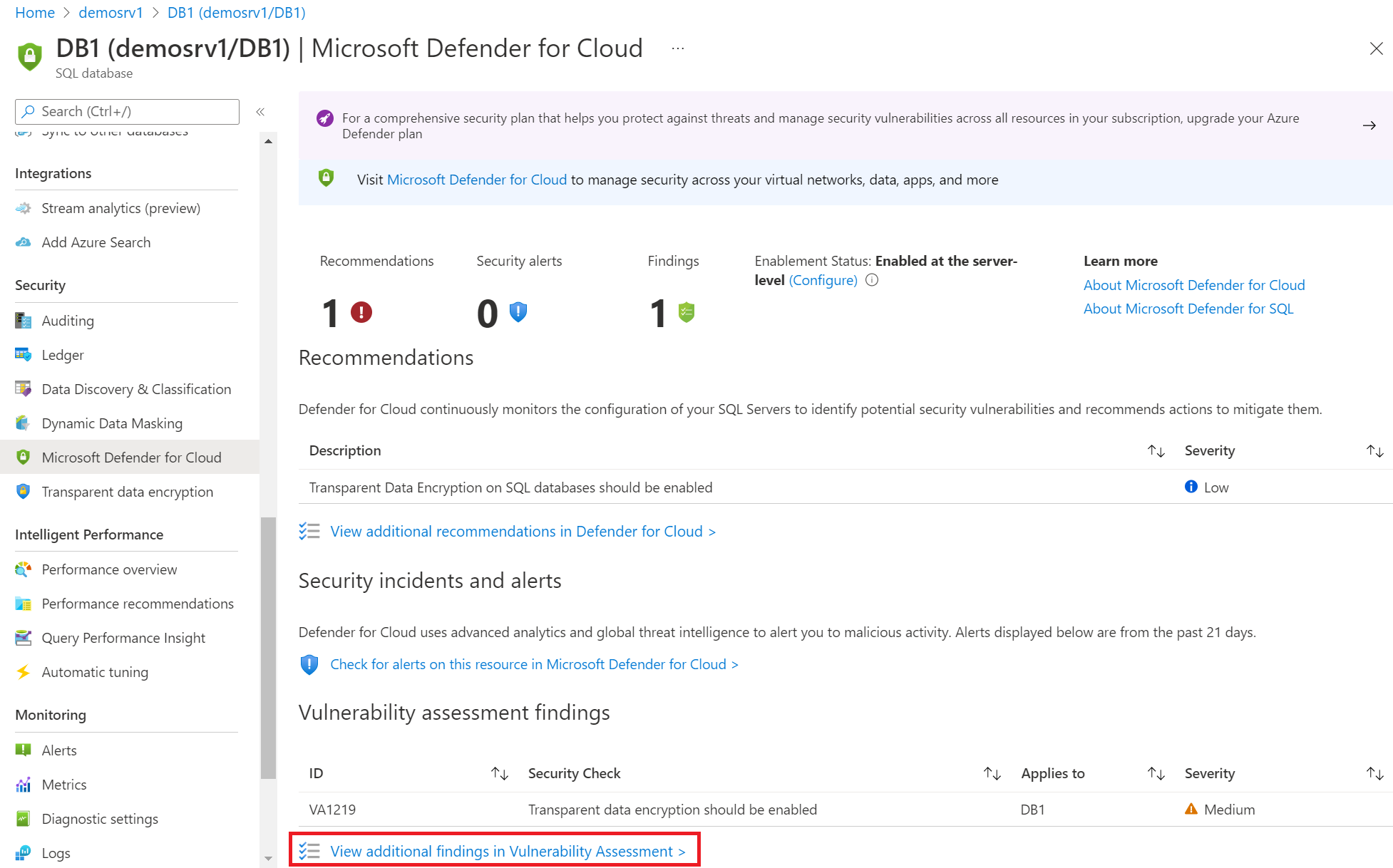

Na stronie Defender dla Chmury zasobu wybierz pozycję Wyświetl dodatkowe wyniki oceny luk w zabezpieczeniach, aby uzyskać dostęp do wyników skanowania z poprzednich skanowań.

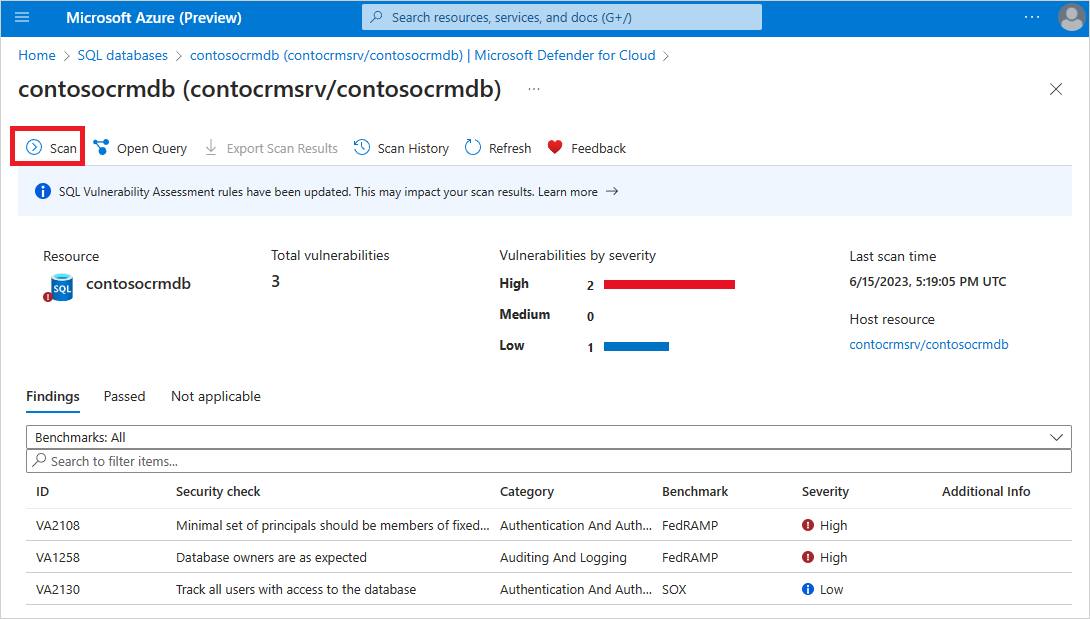

Aby uruchomić skanowanie na żądanie w celu skanowania bazy danych pod kątem luk w zabezpieczeniach, wybierz pozycję Skanuj na pasku narzędzi:

Uwaga

Skanowanie jest lekkie i bezpieczne. Uruchomienie programu trwa kilka sekund i jest w pełni tylko do odczytu. Nie wprowadza żadnych zmian w bazie danych.

Korygowanie luk w zabezpieczeniach

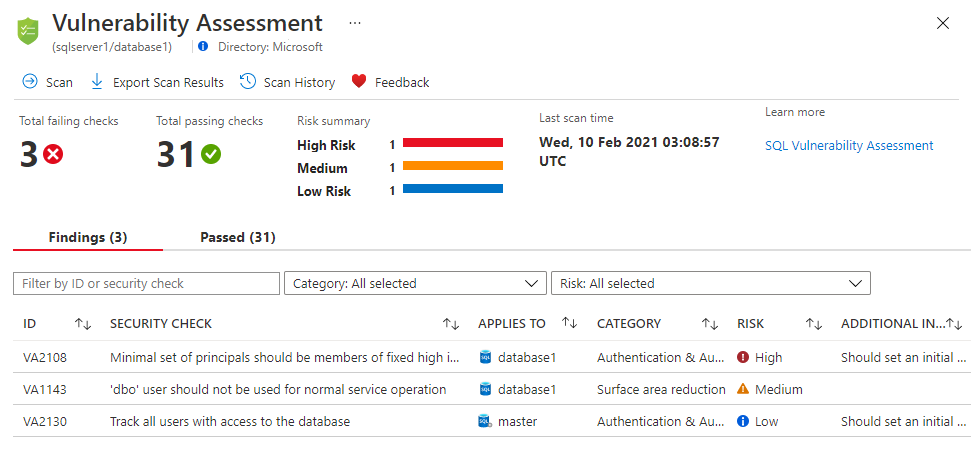

Po zakończeniu skanowania luk w zabezpieczeniach raport jest wyświetlany w witrynie Azure Portal. Raport przedstawia:

- Omówienie stanu zabezpieczeń

- Liczba znalezionych problemów

- Podsumowanie według ważności ryzyka

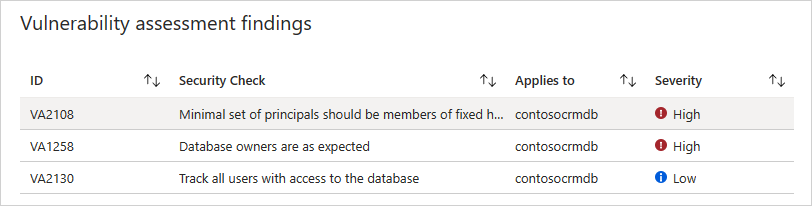

- Lista ustaleń dotyczących dalszych dochodzeń

Aby skorygować wykryte luki w zabezpieczeniach:

Przejrzyj wyniki i określ, które z wyników raportu są prawdziwymi problemami z zabezpieczeniami środowiska.

Wybierz każdy wynik, który zakończył się niepowodzeniem, aby zrozumieć jego wpływ i dlaczego sprawdzanie zabezpieczeń nie powiodło się.

Napiwek

Na stronie szczegółów ustaleń znajdują się informacje umożliwiające korygowanie z możliwością działania, które wyjaśniają sposób rozwiązywania problemu.

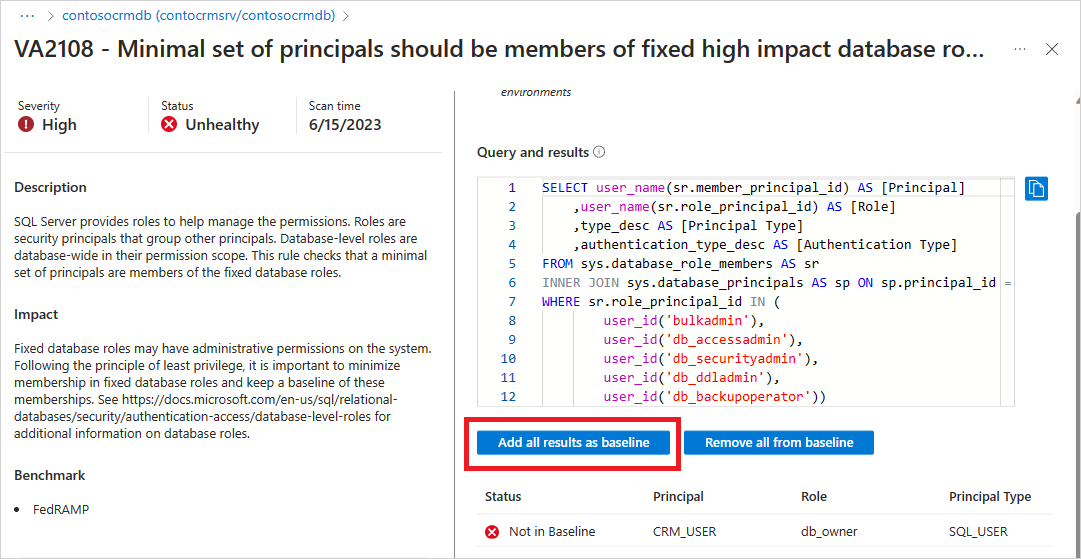

Podczas przeglądania wyników oceny możesz oznaczyć konkretne wyniki jako akceptowalny punkt odniesienia w środowisku. Punkt odniesienia to zasadniczo dostosowanie sposobu raportowania wyników. W kolejnych skanowaniach wyniki zgodne z punktem odniesienia są traktowane jako przebiegi. Po ustanowieniu stanu zabezpieczeń punktu odniesienia ocena luk w zabezpieczeniach zgłasza tylko odchylenia od punktu odniesienia. W ten sposób możesz skupić uwagę na odpowiednich problemach.

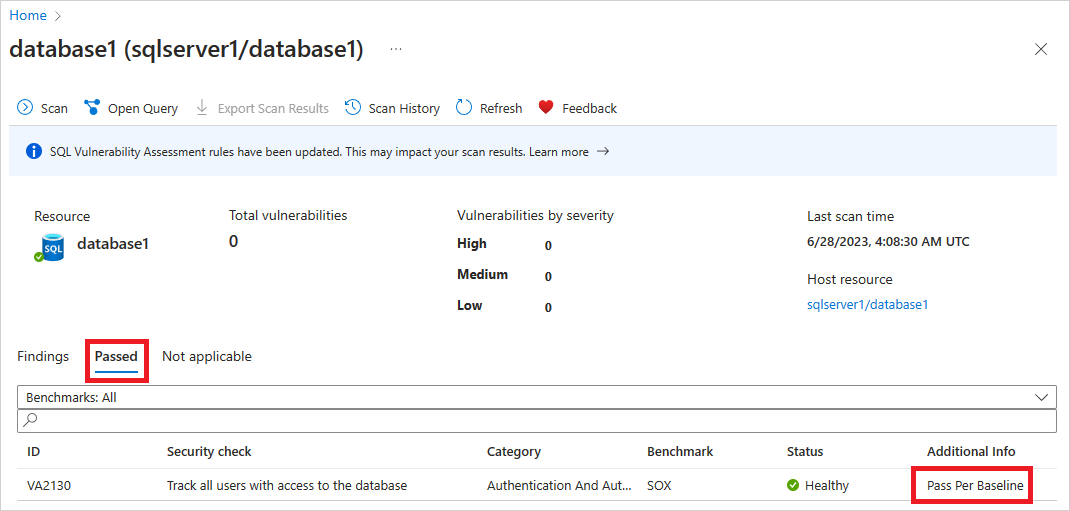

Wszystkie wyniki dodane do punktu odniesienia będą teraz wyświetlane jako Przekazane ze wskazaniem, że zostały one przekazane ze względu na zmiany punktu odniesienia. Nie ma potrzeby uruchamiania innego skanowania, aby punkt odniesienia został zastosowany.

Skanowania oceny luk w zabezpieczeniach mogą być teraz używane w celu zapewnienia, że baza danych utrzymuje wysoki poziom zabezpieczeń i że są spełnione zasady organizacji.

Następne kroki

- Dowiedz się więcej o usłudze Microsoft Defender dla usługi Azure SQL.

- Dowiedz się więcej na temat odnajdywania i klasyfikacji danych.

- Dowiedz się więcej o przechowywaniu wyników skanowania oceny luk w zabezpieczeniach na koncie magazynu dostępnym za zaporami i sieciami wirtualnymi.