Planowanie systemu monitorowania OT za pomocą usługi Defender dla IoT

Ten artykuł znajduje się w serii artykułów opisujących ścieżkę wdrażania monitorowania ot w usłudze Microsoft Defender dla IoT.

Skorzystaj z poniższej zawartości, aby dowiedzieć się, jak zaplanować ogólne monitorowanie ot za pomocą usługi Microsoft Defender dla IoT, w tym witryn, które będą monitorowane, grupy użytkowników i typy oraz nie tylko.

Wymagania wstępne

Przed rozpoczęciem planowania wdrożenia monitorowania ot upewnij się, że masz subskrypcję platformy Azure i plan OT dołączony do usługi Defender for IoT. Aby uzyskać więcej informacji, zobacz Rozpoczynanie wersji próbnej usługi Microsoft Defender dla IoT.

Ten krok jest wykonywany przez zespoły ds. architektury.

Planowanie lokacji i stref OT

Podczas pracy z sieciami OT zalecamy wyświetlenie listy wszystkich lokalizacji, w których organizacja ma zasoby połączone z siecią, a następnie podzielić te lokalizacje na lokacje i strefy.

Każda lokalizacja fizyczna może mieć własną lokację, która jest dalej podzielona na strefy. Każdy czujnik sieciowy OT zostanie skojarzony z określoną lokacją i strefą, tak aby każdy czujnik obejmował tylko określony obszar sieci.

Korzystanie z witryn i stref obsługuje zasady zerowego zaufania oraz zapewnia dodatkowy poziom szczegółowości monitorowania i raportowania.

Jeśli na przykład twoja rozwijająca się firma ma fabryki i biura w Paryżu, Lagos, Dubaju i Tianjin, możesz podzielić sieć w następujący sposób:

| Oddział | Strefy |

|---|---|

| Biuro w Paryżu | - Parter (Goście) - Piętro 1 (Sprzedaż) - Piętro 2 (Executive) |

| Biuro Lagos | - Parter (biura) - Podłogi 1-2 (fabryka) |

| Biuro w Dubaju | - Parter (centrum konwencji) - Piętro 1 (Sprzedaż) - Piętro 2 (biura) |

| Biuro Tianjin | - Parter (biura) - Podłogi 1-2 (fabryka) |

Jeśli nie planujesz żadnych szczegółowych witryn i stref, usługa Defender dla IoT nadal używa domyślnej witryny i strefy do przypisania do wszystkich czujników OT.

Aby uzyskać więcej informacji, zobacz Zero Trust i Twoje sieci OT.

Oddzielanie stref dla cyklicznych zakresów adresów IP

Każda strefa może obsługiwać wiele czujników, a jeśli wdrażasz usługę Defender dla IoT na dużą skalę, każdy czujnik może wykryć różne aspekty tego samego urządzenia. Usługa Defender dla IoT automatycznie konsoliduje urządzenia, które są wykrywane w tej samej strefie, przy użyciu tej samej logicznej kombinacji cech urządzeń, takich jak ten sam adres IP i MAC.

Jeśli pracujesz z wieloma sieciami i masz unikatowe urządzenia o podobnych cechach, takich jak cykliczne zakresy adresów IP, przypisz każdy czujnik do oddzielnej strefy, aby usługa Defender dla IoT wiedziała, aby rozróżniać urządzenia i identyfikować każde urządzenie unikatowo.

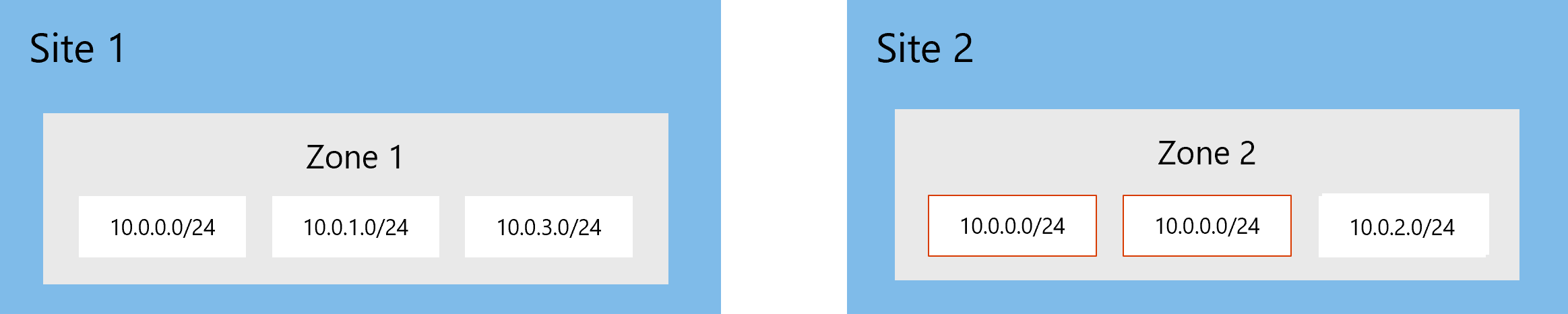

Na przykład sieć może wyglądać podobnie jak na poniższej ilustracji, a sześć segmentów sieci zostało logicznie przydzielonych w dwóch lokacjach i strefach usługi Defender for IoT. Należy pamiętać, że na tym obrazie przedstawiono dwa segmenty sieci z tymi samymi adresami IP z różnych linii produkcyjnych.

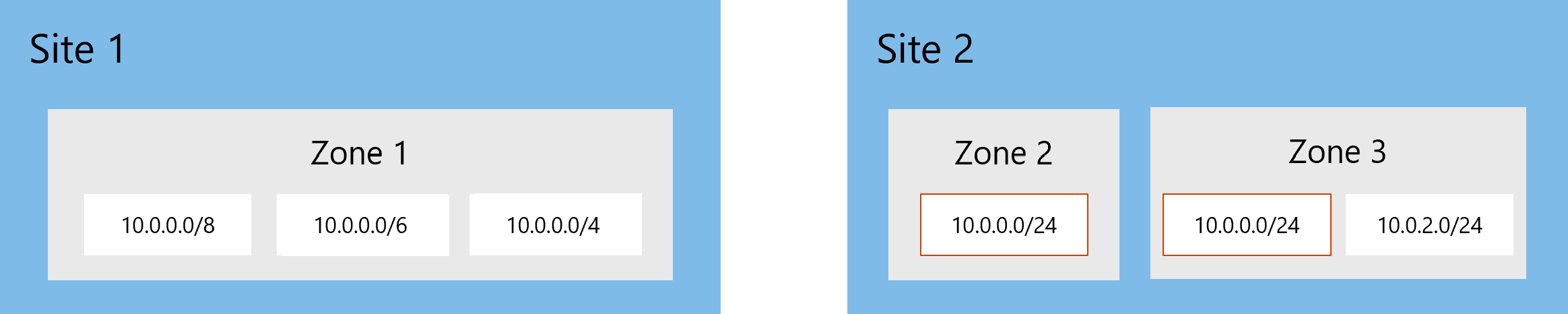

W takim przypadku zalecamy rozdzielenie witryny 2 na dwie oddzielne strefy, aby urządzenia w segmentach z cyklicznymi adresami IP nie zostały niepoprawnie skonsolidowane i są identyfikowane jako oddzielne i unikatowe urządzenia w spisie urządzeń.

Przykład:

Planowanie użytkowników

Dowiedz się, kto w twojej organizacji będzie używać usługi Defender dla IoT i jakie są ich przypadki użycia. Chociaż twoje centrum operacji zabezpieczeń (SOC) i personel IT będą najbardziej typowymi użytkownikami, możesz mieć innych użytkowników w organizacji, którzy będą potrzebować dostępu do odczytu do zasobów na platformie Azure lub w zasobach lokalnych.

Na platformie Azure przypisania użytkowników są oparte na ich rolach Microsoft Entra ID i RBAC. Jeśli dzielisz sieć na wiele lokacji, zdecyduj, które uprawnienia chcesz zastosować dla każdej lokacji.

Czujniki sieciowe OT obsługują synchronizację użytkowników lokalnych i usługi Active Directory. Jeśli używasz usługi Active Directory, upewnij się, że masz szczegóły dostępu dla serwera usługi Active Directory.

Aby uzyskać więcej informacji, zobacz:

- Zarządzanie użytkownikami w usłudze Microsoft Defender dla IoT

- Role i uprawnienia użytkownika platformy Azure dla usługi Defender dla IoT

- Lokalni użytkownicy i role monitorowania ot za pomocą usługi Defender dla IoT

Planowanie połączeń czujnika OT i zarządzania

W przypadku czujników połączonych z chmurą określ, w jaki sposób połączysz każdy czujnik OT z usługą Defender for IoT w chmurze platformy Azure, na przykład jakiego rodzaju serwer proxy może być potrzebny. Aby uzyskać więcej informacji, zobacz Metody łączenia czujników z platformą Azure.

Jeśli pracujesz w środowisku hybrydowym lub w środowisku hybrydowym i będziesz mieć wiele, lokalnie zarządzanych czujników sieci OT, warto zaplanować wdrożenie lokalnej konsoli zarządzania w celu skonfigurowania ustawień i wyświetlania danych z centralnej lokalizacji. Aby uzyskać więcej informacji, zobacz Air-gapped OT sensor management ścieżka wdrożenia.

Planowanie lokalnych certyfikatów SSL/TLS

Zalecamy używanie certyfikatu SSL/TLS podpisanego przez urząd certyfikacji z systemem produkcyjnym w celu zapewnienia bieżących zabezpieczeń urządzeń.

Zaplanuj, które certyfikaty i które urzędy certyfikacji będą używane dla każdego czujnika OT, jakie narzędzia będą używane do generowania certyfikatów oraz atrybuty, które będą uwzględniane w każdym certyfikacie.

Aby uzyskać więcej informacji, zobacz Wymagania dotyczące certyfikatów SSL/TLS dla zasobów lokalnych.