Konfigurowanie dublowania przy użyciu portu SPAN przełącznika

Ten artykuł znajduje się w serii artykułów opisujących ścieżkę wdrażania monitorowania ot w usłudze Microsoft Defender dla IoT.

Skonfiguruj port SPAN na przełączniku do dublowania ruchu lokalnego z interfejsów na przełączniku do innego interfejsu na tym samym przełączniku.

Ten artykuł zawiera przykładowe procesy konfiguracji i procedury konfigurowania portu SPAN przy użyciu interfejsu wiersza polecenia cisco lub graficznego interfejsu użytkownika dla przełącznika Cisco 2960 z 24 portami z systemem IOS.

Ważne

Ten artykuł jest przeznaczony tylko jako przykładowe wskazówki, a nie jako instrukcje. Porty dublowane w innych systemach operacyjnych Cisco i innych markach przełączników są konfigurowane inaczej. Aby uzyskać więcej informacji, zobacz dokumentację przełącznika.

Wymagania wstępne

Przed rozpoczęciem upewnij się, że rozumiesz plan monitorowania sieci za pomocą usługi Defender dla IoT i portów SPAN, które chcesz skonfigurować.

Aby uzyskać więcej informacji, zobacz Metody dublowania ruchu na potrzeby monitorowania OT.

Przykładowa konfiguracja portu SPAN interfejsu wiersza polecenia (Cisco 2960)

Następujące polecenia pokazują przykładowy proces konfigurowania portu SPAN na platformie Cisco 2960 za pośrednictwem interfejsu wiersza polecenia:

Cisco2960# configure terminal

Cisco2960(config)# monitor session 1 source interface fastehernet 0/2 - 23 rx

Cisco2960(config)# monitor session 1 destination interface fastethernet 0/24

Cisco2960(config)# end

Cisco2960# show monitor session 1

Cisco2960# running-copy startup-config

Przykładowa konfiguracja portu SPAN GUI SPAN (Cisco 2960)

W tej procedurze opisano ogólne kroki konfigurowania portu SPAN na platformie Cisco 2960 za pośrednictwem graficznego interfejsu użytkownika. Aby uzyskać więcej informacji, zobacz odpowiednią dokumentację firmy Cisco.

Z graficznego interfejsu użytkownika konfiguracji przełącznika:

- Wprowadź tryb konfiguracji globalnej.

- Skonfiguruj pierwsze 23 porty jako źródło sesji, dublując tylko pakiety RX.

- Skonfiguruj port 24 jako miejsce docelowe sesji.

- Wróć do trybu privileged EXEC.

- Sprawdź konfigurację dublowania portów.

- Zapisz konfigurację.

Przykładowa konfiguracja portu SPAN interfejsu wiersza polecenia z wieloma sieciami VLAN (Cisco 2960)

Usługa Defender dla IoT może monitorować wiele sieci VLAN skonfigurowanych w sieci bez żadnej dodatkowej konfiguracji, o ile przełącznik sieciowy jest skonfigurowany do wysyłania tagów sieci VLAN do usługi Defender for IoT.

Na przykład następujące polecenia należy skonfigurować na przełączniku Cisco, aby obsługiwać monitorowanie sieci VLAN w usłudze Defender dla IoT:

Monitorowanie sesji: następujące polecenia umożliwiają skonfigurowanie przełącznika w celu wysyłania sieci VLAN do portu SPAN.

monitor session 1 source interface Gi1/2

monitor session 1 filter packet type good Rx

monitor session 1 destination interface fastEthernet1/1 encapsulation dot1q

Monitoruj port magistrali F.E. Gi1/1: Następujące polecenia konfigurują przełącznik do obsługi sieci VLAN skonfigurowanych na porcie magistrali:

interface GigabitEthernet1/1

switchport trunk encapsulation dot1q

switchport mode trunk

Weryfikowanie dublowania ruchu

Po skonfigurowaniu dublowania ruchu spróbuj odebrać próbkę zarejestrowanego ruchu (plik PCAP) z przełącznika SPAN lub portu dublowanego.

Przykładowy plik PCAP pomoże Ci:

- Weryfikowanie konfiguracji przełącznika

- Upewnij się, że ruch przechodzący przez przełącznik jest odpowiedni do monitorowania

- Identyfikowanie przepustowości i szacowanej liczby urządzeń wykrytych przez przełącznik

Użyj aplikacji analizatora protokołu sieciowego, takiej jak Wireshark, aby zarejestrować przykładowy plik PCAP przez kilka minut. Na przykład podłącz laptopa do portu, na którym skonfigurowano monitorowanie ruchu.

Sprawdź, czy pakiety emisji pojedynczej znajdują się w ruchu rejestrującym. Ruch emisji pojedynczej jest wysyłany z adresu do innego.

Jeśli większość ruchu to komunikaty ARP, konfiguracja dublowania ruchu nie jest poprawna.

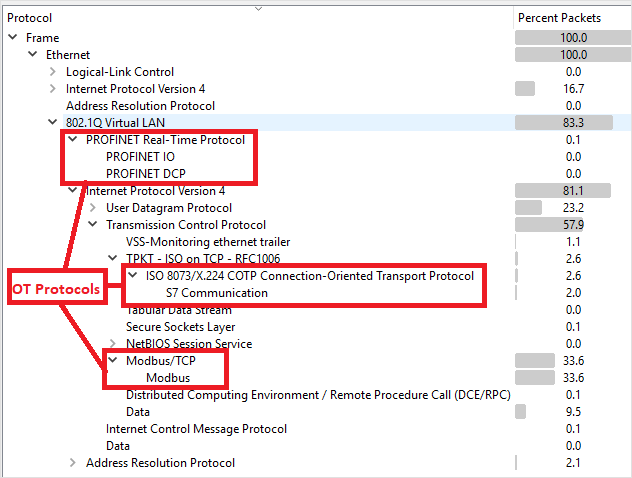

Sprawdź, czy protokoły OT znajdują się w analizowanym ruchu.

Na przykład:

Wdrażanie za pomocą jednokierunkowych bram/diod danych

Usługę Defender dla IoT można wdrożyć z bramami jednokierunkowymi, nazywanymi również diodami danych. Dioda danych zapewnia bezpieczny sposób monitorowania sieci, ponieważ umożliwiają przepływ danych tylko w jednym kierunku. Oznacza to, że dane mogą być monitorowane bez naruszania bezpieczeństwa sieci, ponieważ nie można wysyłać danych z powrotem w przeciwnym kierunku. Przykłady rozwiązań diod danych to Waterfall, Owl Cyber Defense lub Hirschmann.

Jeśli potrzebne są bramy jednokierunkowe, zalecamy wdrożenie diod danych na ruchem SPAN przechodzącym do portu monitorowania czujnika. Można na przykład użyć diody danych do monitorowania ruchu z systemu wrażliwego, takiego jak system sterowania przemysłowego, przy jednoczesnym zachowaniu całkowitego odizolowania systemu od systemu monitorowania.

Umieść czujniki OT poza obwodem elektronicznym i mają je odbierać ruch z diody. W tym scenariuszu będziesz mieć możliwość zarządzania czujnikami usługi Defender for IoT z chmury, dzięki czemu będą one automatycznie aktualizowane przy użyciu najnowszych pakietów analizy zagrożeń.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla