Korzystanie z bezpiecznych plików

Azure DevOps Services | Azure DevOps Server 2022 — Azure DevOps Server 2019

W tym artykule opisano bezpieczne pliki i sposób ich używania w usłudze Azure Pipelines. Bezpieczne pliki to sposób przechowywania plików, których można używać w potokach bez konieczności zatwierdzania ich w repozytorium.

Możesz użyć biblioteki bezpiecznych plików do przechowywania plików, takich jak:

- Podpisywanie certyfikatów.

- Profile aprowizacji firmy Apple.

- Pliki magazynu kluczy systemu Android.

- Klucze SSH.

Limit rozmiaru każdego bezpiecznego pliku wynosi 10 MB.

Bezpieczne pliki są przechowywane na serwerze w postaci zaszyfrowanej i mogą być używane tylko z zadania potoku. Bezpieczne pliki są zasobem chronionym. Możesz użyć zatwierdzeń, kontroli i uprawnień potoku, aby ograniczyć dostęp do plików. Bezpieczne pliki używają również ról modelu zabezpieczeń biblioteki.

Wymagania wstępne

- Projekt usługi Azure DevOps, w którym masz uprawnienia do tworzenia potoków i dodawania elementów biblioteki.

- Certyfikat, magazyn kluczy lub plik aprowizacji, który ma być bezpiecznie używany w potoku.

Dodawanie bezpiecznego pliku

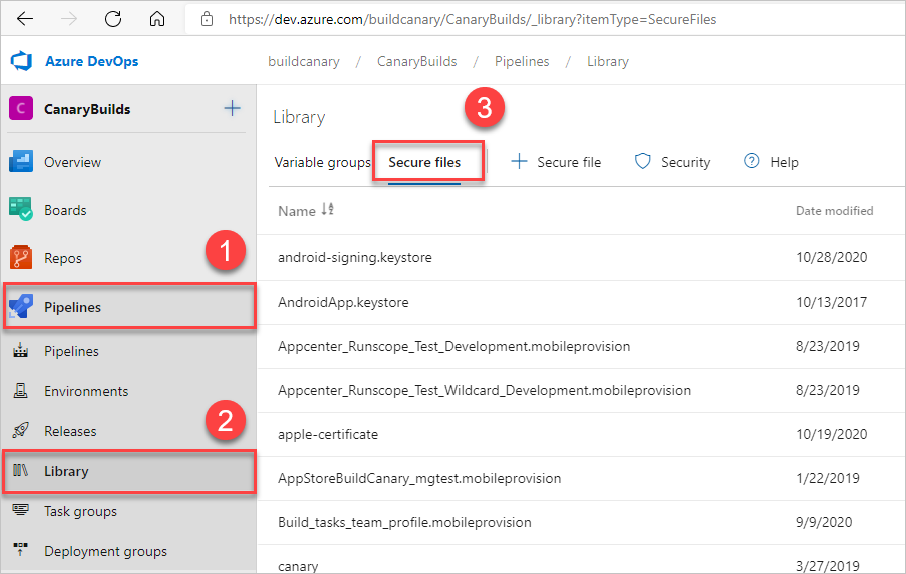

W projekcie usługi Azure DevOps przejdź do pozycji Biblioteka potoków>i wybierz kartę Bezpieczne pliki.

Aby przekazać bezpieczny plik, wybierz pozycję + Bezpieczny plik, a następnie przejdź do przekazywania lub przeciągania i upuszczania pliku.

Wybierz przycisk OK. Po przekazaniu pliku można go usunąć, ale nie zastąpić go.

Definiowanie ról i uprawnień zabezpieczeń

Można zdefiniować ograniczenia i uprawnienia roli zabezpieczeń dla wszystkich elementów w bibliotece lub dla poszczególnych elementów.

Aby przypisać role zabezpieczeń dla wszystkich elementów w bibliotece, wybierz pozycję Zabezpieczenia na stronie Biblioteka .

Aby zdefiniować uprawnienia dla pojedynczego pliku:

- Wybierz plik z listy Bezpieczne pliki .

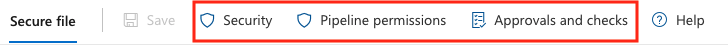

- W górnej części strony Bezpieczny plik wybierz pozycję:

- Zabezpieczenia umożliwiające ustawienie użytkowników i ról zabezpieczeń, które mogą uzyskiwać dostęp do pliku.

- Uprawnienia potoku do wybierania potoków YAML, które mogą uzyskiwać dostęp do pliku.

- Zatwierdzenia i kontrole służące do ustawiania osób zatwierdzających i innych testów używania pliku. Aby uzyskać więcej informacji, zobacz Zatwierdzenia i kontrole.

Autoryzowanie potoku YAML do korzystania z bezpiecznego pliku

Aby użyć bezpiecznego pliku w potokach YAML, musisz autoryzować potok do korzystania z pliku. Wszystkie klasyczne potoki mogą uzyskiwać dostęp do bezpiecznych plików.

Aby autoryzować potok lub wszystkie potoki do używania bezpiecznego pliku:

- W górnej części strony bezpiecznego pliku wybierz pozycję Uprawnienia potoku.

- Na ekranie Uprawnienia potoku wybierz pozycję +, a następnie wybierz potok projektu, aby autoryzować. Aby autoryzować wszystkie potoki do korzystania z pliku, wybierz ikonę Więcej akcji, wybierz pozycję Otwórz dostęp i ponownie wybierz pozycję Otwórz dostęp, aby potwierdzić.

Korzystanie z bezpiecznego pliku w potoku

Aby korzystać z bezpiecznych plików w potoku, użyj zadania narzędzia Pobierz bezpieczny plik . Agent potoku musi mieć wersję 2.182.1 lub nowszą. Aby uzyskać więcej informacji, zobacz Wersje i uaktualnienia agenta.

Poniższy przykładowy potok YAML pobiera bezpieczny plik certyfikatu i instaluje go w środowisku systemu Linux.

- task: DownloadSecureFile@1

name: caCertificate

displayName: 'Download CA certificate'

inputs:

secureFile: 'myCACertificate.pem'

- script: |

echo Installing $(caCertificate.secureFilePath) to the trusted CA directory...

sudo chown root:root $(caCertificate.secureFilePath)

sudo chmod a+r $(caCertificate.secureFilePath)

sudo ln -s -t /etc/ssl/certs/ $(caCertificate.secureFilePath)

Uwaga

Jeśli podczas pobierania bezpiecznego pliku za pomocą lokalnego serwera Azure DevOps Server zostanie wyświetlony Invalid Resource błąd, upewnij się, że uwierzytelnianie podstawowe usług IIS jest wyłączone na serwerze.

Powiązana zawartość

Aby utworzyć zadanie niestandardowe korzystające z bezpiecznych plików, użyj danych wejściowych z typem

secureFilew task.json. Aby uzyskać więcej informacji, zobacz Dowiedz się, jak utworzyć zadanie niestandardowe.Zadanie Install Apple Provisioning Profile (Instalowanie profilu aprowizacji firmy Apple) to prosty przykład, który używa bezpiecznego pliku. Aby uzyskać kod źródłowy, zobacz InstallAppleProvisioningProfileV1.

Aby obsługiwać bezpieczne pliki podczas zadań kompilacji lub wydawania, zobacz Wspólny moduł zadań.