Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Azure DevOps Services | Azure DevOps Server 2022 — Azure DevOps Server 2019

Visual Studio 2019 | Visual Studio 2022

Menedżer poświadczeń Git upraszcza uwierzytelnianie w repozytoriach Git w usłudze Azure Repos. Menedżerowie poświadczeń umożliwiają używanie tych samych poświadczeń używanych w portalu internetowym usługi Azure DevOps, które obsługują bezpieczne uwierzytelnianie za pośrednictwem konta Microsoft lub identyfikatora Entra firmy Microsoft z wbudowanym uwierzytelnianiem wieloskładnikowym. Usługa Git Credential Manager obsługuje również uwierzytelnianie dwuskładnikowe w repozytoriach GitHub.

Opcje uwierzytelniania

Usługa Git Credential Manager obsługuje wiele metod uwierzytelniania, a tokeny identyfikatorów Entra firmy Microsoft są zalecanym podejściem do zwiększenia bezpieczeństwa:

- Tokeny identyfikacyjne Microsoft Entra ID (zalecane): oferują zwiększone zabezpieczenia z krótszym czasem życia tokenów i lepszą integracją z politykami organizacyjnymi.

- Uwierzytelnianie konta Microsoft: osobiste konta Microsoft z obsługą uwierzytelniania wieloskładnikowego.

- Osobiste tokeny dostępu: dostępne jako alternatywa, jednak zalecamy używanie tokenów identyfikatora Entra firmy Microsoft, jeśli jest to możliwe.

Integracja środowiska IDE

Usługa Azure Repos zapewnia obsługę środowiska IDE dla konta Microsoft i uwierzytelniania usługi Microsoft Entra za pośrednictwem następujących klientów:

- Team Explorer w programie Visual Studio

- IntelliJ i Android Studio z wtyczką Azure Repos dla platformy IntelliJ

Jeśli środowisko nie ma dostępnej integracji, możesz skonfigurować środowisko IDE przy użyciu tokenów microsoft Entra ID (zalecane), osobistych tokenów dostępu lub protokołu SSH w celu nawiązania połączenia z repozytoriami.

Ważne

Zalecamy stosowanie bezpieczniejszych tokenów firmy Microsoft w przypadku tokenów dostępu osobistego o wyższym ryzyku. Dowiedz się więcej o naszych wysiłkach zmierzających do zmniejszenia użycia PAT. Zapoznaj się z naszymi wskazówkami dotyczącymi uwierzytelniania , aby wybrać odpowiedni mechanizm uwierzytelniania dla Twoich potrzeb.

Zainstaluj menedżera poświadczeń Git

Windows

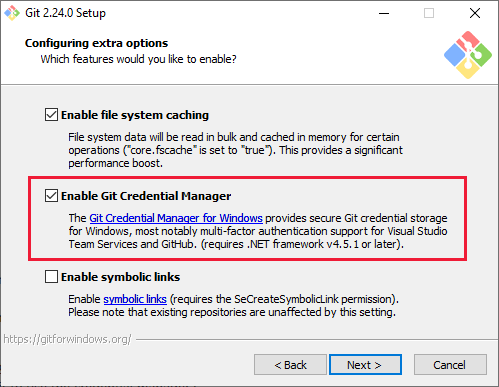

Pobierz i uruchom najnowszy instalator Git dla systemu Windows, który zawiera Menedżera poświadczeń Git. Upewnij się, że włączono opcję instalacji menedżera poświadczeń Git.

macOS i Linux

Możesz użyć kluczy SSH do uwierzytelniania w usłudze Azure Repos lub użyć menedżera poświadczeń Git.

Instrukcje instalacji znajdują się w repozytorium GitHub dla usługi GCM. Na komputerze Mac zalecamy używanie homebrew. W systemie Linux można zainstalować z .deb lub tarball.

Korzystanie z menedżera poświadczeń git

Po pierwszym nawiązaniu połączenia z repozytorium Git z klienta Git menedżer poświadczeń wyświetli monit o podanie poświadczeń. Podaj swoje konto Microsoft lub poświadczenia microsoft Entra. Jeśli twoje konto ma włączone uwierzytelnianie wieloskładnikowe, menedżer poświadczeń wyświetli monit o przejście przez ten proces.

Po uwierzytelnieniu menedżer poświadczeń tworzy i buforuje token dla przyszłych połączeń z repozytorium. Polecenia usługi Git łączące się z tym kontem nie monitują o poświadczenia użytkownika do momentu wygaśnięcia tokenu. Token można odwołać za pośrednictwem usługi Azure Repos.

Skonfiguruj uwierzytelnianie Microsoft Entra ID (zalecane)

Domyślnie usługa GCM może żądać różnych typów tokenów uwierzytelniania z usługi Azure Repos. Domyślne uwierzytelnianie usługi Git można skonfigurować tak, aby używało tokenów identyfikatorów Entra firmy Microsoft, które zapewniają zwiększone zabezpieczenia za pośrednictwem protokołów OAuth. Zalecamy takie podejście w celu zapewnienia lepszych zabezpieczeń i integracji z zasadami organizacyjnymi. Dowiedz się więcej o i korzystaniu z GCM w Azure Repos.

git config --global credential.azreposCredentialType oauth

Użycie jednostki usługi jako metody uwierzytelniania

Możesz również podać jednostki usługi na potrzeby uwierzytelniania za pomocą usługi GCM. Określ identyfikatory klienta i dzierżawy jednostki usługi w tym formacie: {tenantId}/{clientId}.

git config --global credential.azreposServicePrincipal "11111111-1111-1111-1111-111111111111/22222222-2222-2222-2222-222222222222"

Należy również ustawić co najmniej jeden mechanizm uwierzytelniania, jeśli ustawisz tę wartość:

- credential.azreposServicePrincipalSecret

- credential.azreposServicePrincipalCertificateThumbprint

- credential.azreposServicePrincipalCertificateSendX5C

Uzyskaj pomoc

Można otwierać i zgłaszać problemy z programem Git Credential Manager w projekcie na GitHubie .