Co to jest Azure DNS Private Resolver?

Azure DNS Private Resolver to nowa usługa, która umożliwia wysyłanie zapytań do prywatnych stref Azure DNS ze środowiska lokalnego i odwrotnie — bez konieczności wdrażania serwerów DNS opartych na maszynach wirtualnych.

Jak to działa?

Prywatny program rozpoznawania nazw usługi Azure DNS wymaga sieci wirtualnej platformy Azure. Podczas tworzenia prywatnego rozpoznawania nazw DNS platformy Azure wewnątrz sieci wirtualnej ustanawiane są co najmniej jeden przychodzący punkt końcowy, który może być używany jako miejsce docelowe zapytań DNS. Wychodzący punkt końcowy programu resolver przetwarza zapytania DNS na podstawie skonfigurowanego zestawu reguł przesyłania dalej DNS. Zapytania DNS inicjowane w sieciach połączonych z zestawem reguł mogą być wysyłane do innych serwerów DNS.

Nie musisz zmieniać żadnych ustawień klienta DNS na maszynach wirtualnych, aby używać prywatnego rozpoznawania nazw usługi Azure DNS.

Proces zapytań DNS podczas korzystania z usługi Rozpoznawanie prywatne usługi Azure DNS jest podsumowywać poniżej:

- Klient w sieci wirtualnej wystawia zapytanie DNS.

- Jeśli serwery DNS dla tej sieci wirtualnej są określone jako niestandardowe, zapytanie jest przekazywane do określonych adresów IP.

- Jeśli domyślne (dostępne na platformie Azure) serwery DNS są skonfigurowane w sieci wirtualnej i istnieją Prywatna strefa DNS strefy połączone z tą samą siecią wirtualną, te strefy są konsultowane.

- Jeśli zapytanie nie pasuje do strefy Prywatna strefa DNS połączonej z siecią wirtualną, należy skonsultować się z linkami sieci wirtualnej dla zestawów reguł przesyłania dalej DNS.

- Jeśli nie ma żadnych linków zestawu reguł, usługa Azure DNS jest używana do rozpoznawania zapytania.

- Jeśli istnieją linki zestawu reguł, reguły przesyłania dalej DNS są oceniane.

- Jeśli zostanie znalezione dopasowanie sufiksu, zapytanie zostanie przekazane do określonego adresu.

- Jeśli istnieje wiele dopasowań, zostanie użyty najdłuższy sufiks.

- Jeśli nie zostanie znalezione dopasowanie, nie nastąpi przekazywanie DNS, a usługa Azure DNS zostanie użyta do rozpoznania zapytania.

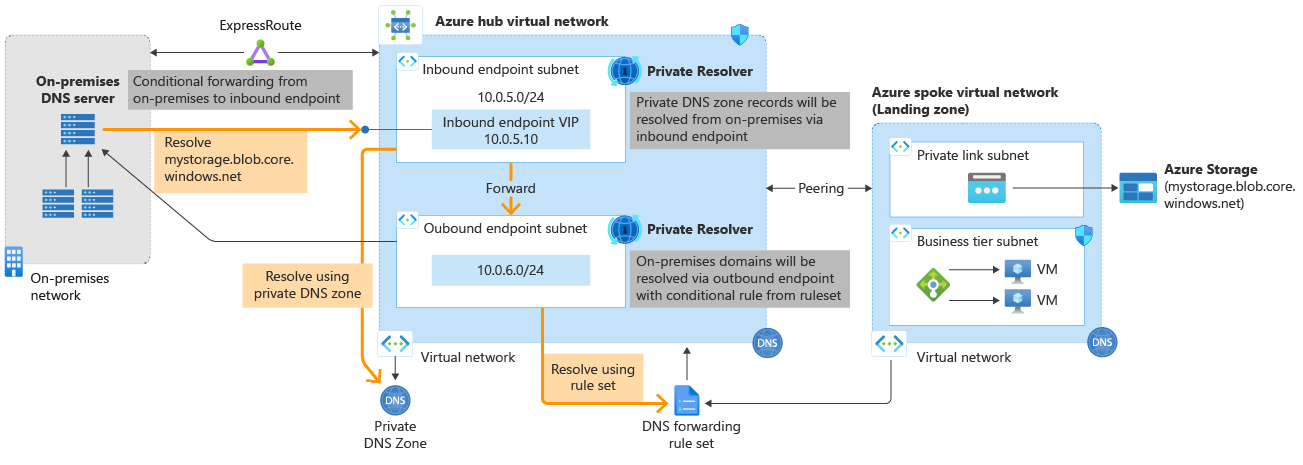

Architektura usługi Azure DNS Private Resolver została podsumowana na poniższej ilustracji. Rozpoznawanie nazw DNS między sieciami wirtualnymi platformy Azure i sieciami lokalnymi wymaga usługi Azure ExpressRoute lub sieci VPN.

Rysunek 1. Architektura prywatnego rozpoznawania nazw DNS platformy Azure

Aby uzyskać więcej informacji na temat tworzenia prywatnego programu rozpoznawania nazw DNS, zobacz:

- Szybki start: tworzenie prywatnego rozpoznawania nazw usługi Azure DNS przy użyciu witryny Azure Portal

- Szybki start: tworzenie prywatnego rozpoznawania nazw usługi Azure DNS przy użyciu programu Azure PowerShell

Korzyści z usługi Azure DNS Private Resolver

Usługa Azure DNS Private Resolver zapewnia następujące korzyści:

- W pełni zarządzane: wbudowana wysoka dostępność, nadmiarowość strefy.

- Obniżenie kosztów: obniżenie kosztów operacyjnych i uruchomienie przy ułamku ceny tradycyjnych rozwiązań IaaS.

- Prywatny dostęp do stref Prywatna strefa DNS: warunkowo przesyłaj dalej do i ze środowiska lokalnego.

- Skalowalność: wysoka wydajność na punkt końcowy.

- DevOps Friendly: twórz potoki za pomocą narzędzia Terraform, ARM lub Bicep.

Dostępność w regionach

Zobacz Produkty platformy Azure według regionów — Azure DNS.

Przechowywanie danych

Prywatny program rozpoznawania nazw usługi Azure DNS nie przenosi ani nie przechowuje danych klientów z regionu, w którym jest wdrażany program rozpoznawania nazw.

Punkty końcowe i zestawy reguł rozpoznawania nazw DNS

Podsumowanie punktów końcowych i zestawów reguł rozpoznawania problemów znajduje się w tym artykule. Aby uzyskać szczegółowe informacje na temat punktów końcowych i zestawów reguł, zobacz Punkty końcowe i zestawy reguł usługi Rozpoznawanie prywatne w usłudze Azure DNS.

Przychodzące punkty końcowe

Przychodzący punkt końcowy umożliwia rozpoznawanie nazw z lokalizacji lokalnych lub innych lokalizacji prywatnych za pośrednictwem adresu IP będącego częścią prywatnej przestrzeni adresowej sieci wirtualnej. Aby rozpoznać prywatną strefę DNS platformy Azure ze środowiska lokalnego, wprowadź adres IP przychodzącego punktu końcowego do lokalnego usługi przesyłania dalej warunkowego DNS. Lokalny usługę przesyłania dalej warunkowego DNS musi mieć połączenie sieciowe z siecią wirtualną.

Przychodzący punkt końcowy wymaga podsieci w sieci wirtualnej, w której jest aprowizowana. Podsieć można delegować tylko do usługi Microsoft.Network/dnsResolvers i nie można jej używać w innych usługach. Zapytania DNS odbierane przez przychodzący punkt końcowy dla ruchu przychodzącego do platformy Azure. Nazwy można rozpoznawać w scenariuszach, w których masz strefy Prywatna strefa DNS, w tym maszyny wirtualne korzystające z automatycznej rejestracji lub usługi Private Link.

Uwaga

Adres IP przypisany do przychodzącego punktu końcowego można określić jako statyczny lub dynamiczny. Aby uzyskać więcej informacji, zobacz statyczne i dynamiczne adresy IP punktów końcowych.

Wychodzące punkty końcowe

Wychodzący punkt końcowy umożliwia warunkowe przekazywanie nazw z platformy Azure do lokalnych, innych dostawców usług w chmurze lub zewnętrznych serwerów DNS. Ten punkt końcowy wymaga dedykowanej podsieci w sieci wirtualnej, w której jest aprowizowana, bez innej usługi uruchomionej w podsieci i może być delegowana tylko do usługi Microsoft.Network/dnsResolvers. Zapytania DNS wysyłane do wychodzącego punktu końcowego będą wychodzące z platformy Azure.

Łącza sieci wirtualnej

Łącza sieci wirtualnej umożliwiają rozpoznawanie nazw dla sieci wirtualnych połączonych z wychodzącym punktem końcowym z zestawem reguł przesyłania dalej DNS. Jest to relacja 1:1.

Zestawy reguł przesyłania dalej DNS

Zestaw reguł przesyłania dalej DNS jest grupą reguł przesyłania dalej DNS (do 1000), które można zastosować do co najmniej jednego punktu końcowego ruchu wychodzącego lub połączonego z co najmniej jedną siecią wirtualną. Jest to relacja 1:N. Zestawy reguł są skojarzone z określonym wychodzącym punktem końcowym. Aby uzyskać więcej informacji, zobacz Zestawy reguł przesyłania dalej DNS.

Reguły przesyłania dalej DNS

Reguła przekazywania DNS zawiera co najmniej jeden docelowy serwer DNS, który jest używany do przekazywania warunkowego i jest reprezentowany przez:

- Nazwa domeny

- Docelowy adres IP

- Docelowy port i protokół (UDP lub TCP)

Ograniczenia

Następujące limity mają obecnie zastosowanie do usługi Rozpoznawanie prywatne usługi Azure DNS:

Prywatny program rozpoznawania nazwDNS 1

| Zasób | Limit |

|---|---|

| Prywatne usługi rozpoznawania nazw DNS na subskrypcję | 15 |

| Przychodzące punkty końcowe na prywatny program rozpoznawania nazw DNS | 5 |

| Wychodzące punkty końcowe na prywatny program rozpoznawania nazw DNS | 5 |

| Reguły przesyłania dalej na zestaw reguł przesyłania dalej DNS | 1000 |

| Łącza sieci wirtualnej na zestaw reguł przesyłania dalej DNS | 500 |

| Wychodzące punkty końcowe na zestaw reguł przesyłania dalej DNS | 2 |

| Zestawy reguł przesyłania dalej DNS na wychodzący punkt końcowy | 2 |

| Docelowe serwery DNS na regułę przekazywania | 6 |

| QPS na punkt końcowy | 10,000 |

1Różne limity mogą być wymuszane przez witrynę Azure Portal do momentu zaktualizowania portalu. Użyj programu PowerShell, aby aprowizować elementy do najbardziej aktualnych limitów.

Ograniczenia sieci wirtualnej

Następujące ograniczenia obowiązują w odniesieniu do sieci wirtualnych:

- Sieci wirtualne z włączonym szyfrowaniem nie obsługują usługi Rozpoznawanie prywatne usługi Azure DNS.

- Usługa rozpoznawania nazw DNS może odwoływać się tylko do sieci wirtualnej znajdującej się w tym samym regionie co ta usługa rozpoznawania nazw DNS.

- Wiele usług rozpoznawania nazw DNS nie może współużytkować sieci wirtualnej. Pojedyncza sieć wirtualna może być celem odwołania tylko jednej usługi rozpoznawania nazw DNS.

Ograniczenia podsieci

Podsieci używane do rozpoznawania nazw DNS mają następujące ograniczenia:

- Podsieć musi być przestrzenią adresową co najmniej /28 oraz co najwyżej /24. Podsieć /28 jest wystarczająca do obsługi bieżących limitów punktów końcowych. Rozmiar podsieci /27 do /24 może zapewnić elastyczność, jeśli te limity się zmienią.

- Podsieć nie może być współdzielona między wieloma punktami końcowymi programu rozpoznawania nazw DNS. Pojedyncza podsieć może być używana tylko przez pojedynczy punkt końcowy rozpoznawania nazw DNS.

- Wszystkie konfiguracje adresów IP dla przychodzącego punktu końcowego rozpoznawania nazw DNS muszą odwoływać się do tej samej podsieci. Łączenie wielu podsieci w konfiguracji adresu IP dla pojedynczego punktu końcowego przychodzącego rozpoznawania nazw DNS nie jest dozwolone.

- Podsieć używana dla punktu końcowego przychodzącego rozpoznawania nazw DNS musi znajdować się w sieci wirtualnej, do których odwołuje się nadrzędny rozpoznawanie nazw DNS.

- Podsieć można delegować tylko do usługi Microsoft.Network/dnsResolvers i nie można jej używać w innych usługach.

Ograniczenia wychodzących punktów końcowych

Punkty końcowe ruchu wychodzącego mają następujące ograniczenia:

- Nie można usunąć punktu końcowego ruchu wychodzącego, chyba że zostaną usunięte zestaw reguł przekazywania DNS i linki sieci wirtualnej nim objęte.

Ograniczenia zestawu reguł

- Zestawy reguł mogą mieć maksymalnie 1000 reguł.

Inne ograniczenia

- Podsieci z obsługą protokołu IPv6 nie są obsługiwane.

- Prywatny program rozpoznawania nazw DNS nie obsługuje usługi Azure ExpressRoute FastPath.

- Aprowizowanie przychodzącego punktu końcowego prywatnego rozpoznawania nazw DNS nie jest zgodne z usługą Azure Lighthouse.

- Aby sprawdzić, czy usługa Azure Lighthouse jest używana, wyszukaj pozycję Dostawcy usług w witrynie Azure Portal i wybierz pozycję Oferty dostawcy usług.

Następne kroki

- Dowiedz się, jak utworzyć prywatny program rozpoznawania nazw DNS platformy Azure przy użyciu programu Azure PowerShell lub witryny Azure Portal.

- Dowiedz się, jak rozwiązywać problemy z platformą Azure i domenami lokalnymi przy użyciu prywatnego rozpoznawania nazw usługi Azure DNS.

- Dowiedz się więcej na temat prywatnych punktów końcowych i zestawów reguł usługi Azure DNS.

- Dowiedz się, jak skonfigurować tryb failover DNS przy użyciu prywatnych rozpoznawania nazw

- Dowiedz się, jak skonfigurować hybrydową usługę DNS przy użyciu prywatnych rozpoznawania nazw.

- Poznaj inne kluczowe możliwości sieciowe platformy Azure.

- Moduł szkoleniowy: wprowadzenie do usługi Azure DNS.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla