Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

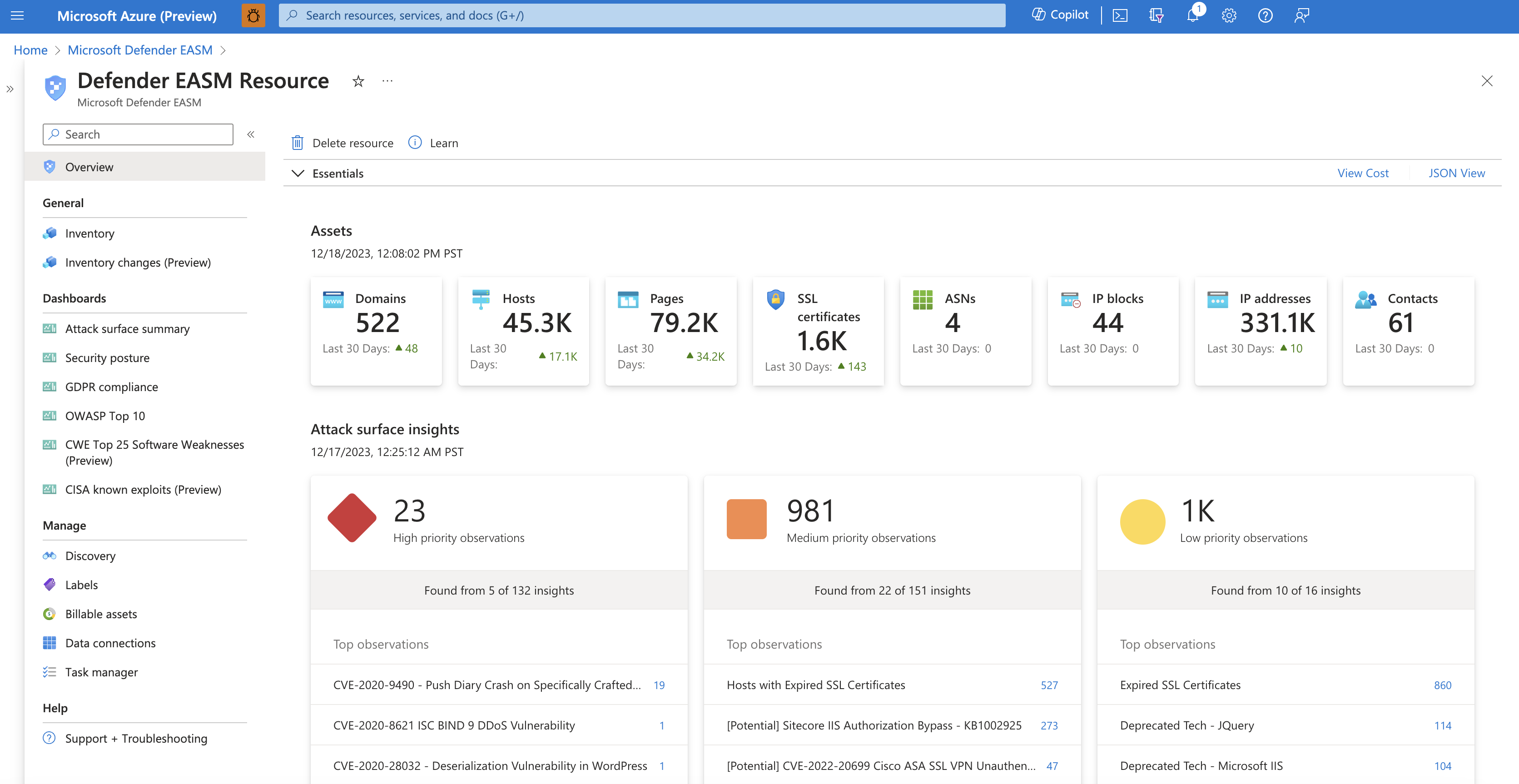

Zarządzanie zewnętrznym obszarem podatnym na ataki w usłudze Microsoft Defender (Defender EASM) oferuje serię czterech pulpitów nawigacyjnych, które ułatwiają użytkownikom szybkie uzyskiwanie cennych szczegółowych informacji pochodzących z zatwierdzonego spisu. Te pulpity nawigacyjne ułatwiają organizacjom określanie priorytetów luk w zabezpieczeniach, zagrożeń i problemów ze zgodnością, które stanowią największe zagrożenie dla ich obszaru ataków, co ułatwia szybkie rozwiązywanie kluczowych problemów.

Usługa Defender EASM udostępnia osiem pulpitów nawigacyjnych:

- Przegląd: ten pulpit nawigacyjny jest domyślną stroną docelową podczas uzyskiwania dostępu do usługi Defender EASM. Zawiera on kluczowy kontekst, który może ułatwić zapoznanie się z obszarem ataków.

- Zmiany spisu: na tym pulpicie nawigacyjnym są wyświetlane wszelkie zmiany liczby elementów zawartości, oddzielnie wyświetlając listę dodatków i usuwania z spisu. Ten pulpit nawigacyjny wyświetla również zasoby, które zostały automatycznie usunięte ze spisu, ponieważ system ustalił, że zasób nie jest już żywy ani należący do organizacji.

- Podsumowanie powierzchni ataków: ten pulpit nawigacyjny zawiera podsumowanie kluczowych obserwacji uzyskanych ze spisu. Zawiera on ogólne omówienie obszaru podatnego na ataki i typów zasobów, które go tworzą, oraz przedstawia potencjalne luki w zabezpieczeniach według ważności (wysoki, średni, niski). Ten pulpit nawigacyjny udostępnia również kluczowy kontekst infrastruktury, która składa się z powierzchni ataków. Ten kontekst zawiera szczegółowe informacje na temat hostingu w chmurze, usług poufnych, certyfikatu SSL i wygaśnięcia domeny oraz reputacji adresów IP.

- Stan zabezpieczeń: ten pulpit nawigacyjny ułatwia organizacjom zrozumienie dojrzałości i złożoności programu zabezpieczeń na podstawie metadanych pochodzących z zasobów w zatwierdzonym spisie. Składa się ona z zasad technicznych i nietechnicznych, procesów i mechanizmów kontroli, które ograniczają ryzyko zagrożeń zewnętrznych. Ten pulpit nawigacyjny zawiera szczegółowe informacje na temat ujawnienia CVE, administrowania domeną oraz konfiguracji, hostingu i sieci, otwierania portów i konfiguracji certyfikatu SSL.

- Zgodność z RODO: ten pulpit nawigacyjny przedstawia kluczowe obszary ryzyka zgodności oparte na wymaganiach ogólnego rozporządzenia o ochronie danych (RODO) dla infrastruktury online dostępnej dla krajów europejskich. Ten pulpit nawigacyjny zawiera szczegółowe informacje na temat stanu witryn internetowych, problemów z certyfikatami SSL, uwidocznionych danych osobowych, protokołów logowania i zgodności plików cookie.

- OWASP Top 10: ten pulpit nawigacyjny przedstawia wszelkie zasoby, które są narażone na zagrożenia zgodnie z listą OWASP najbardziej krytycznych zagrożeń bezpieczeństwa aplikacji internetowych. Na tym pulpicie nawigacyjnym organizacje mogą szybko identyfikować zasoby ze uszkodzoną kontrolą dostępu, błędami kryptograficznymi, iniekcjami, niezabezpieczonymi projektami, błędami konfiguracji zabezpieczeń i innymi krytycznymi zagrożeniami zdefiniowanymi przez program OWASP.

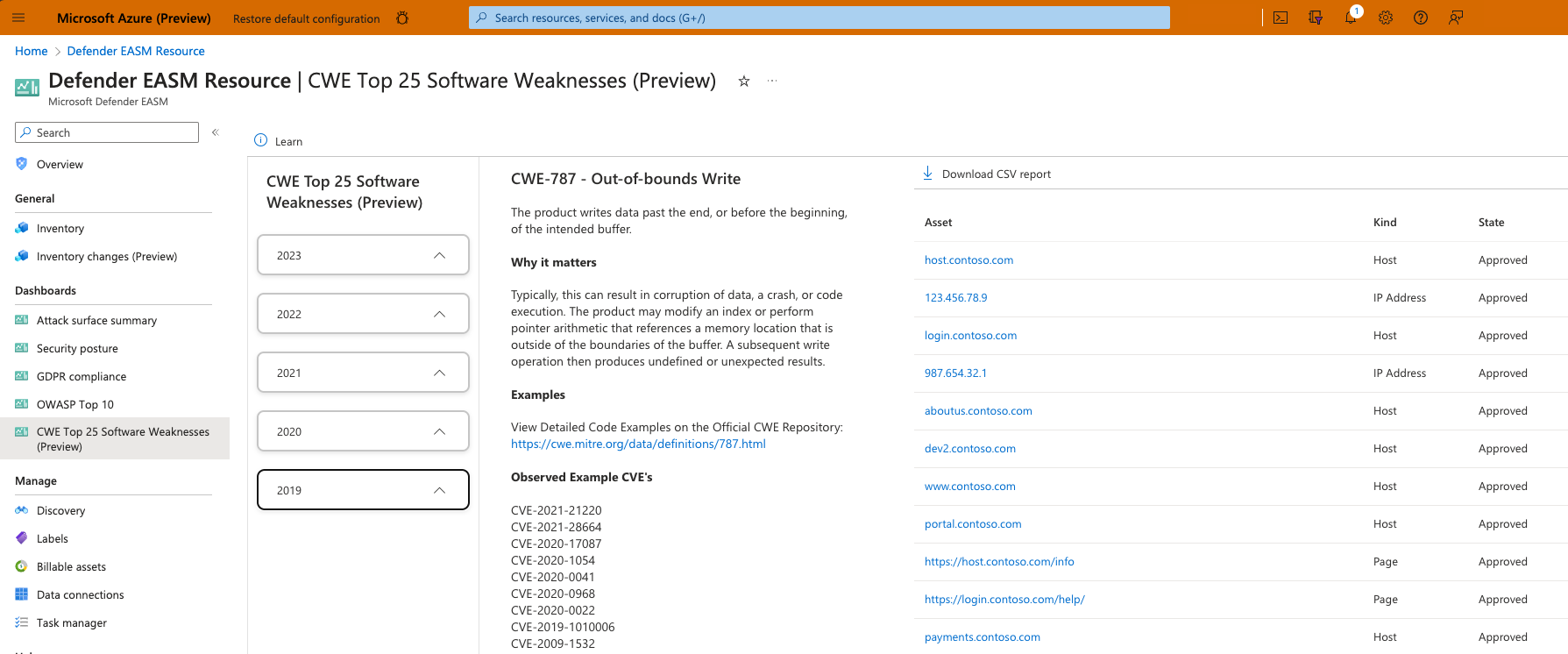

- CWE 25 najlepszych słabości oprogramowania: ten pulpit nawigacyjny jest oparty na liście Top 25 Common Weakness Enumeration (CWE) dostarczonej corocznie przez MITRE. Te CWE reprezentują najczęstsze i wpływające słabe strony oprogramowania, które są łatwe do znalezienia i wykorzystania.

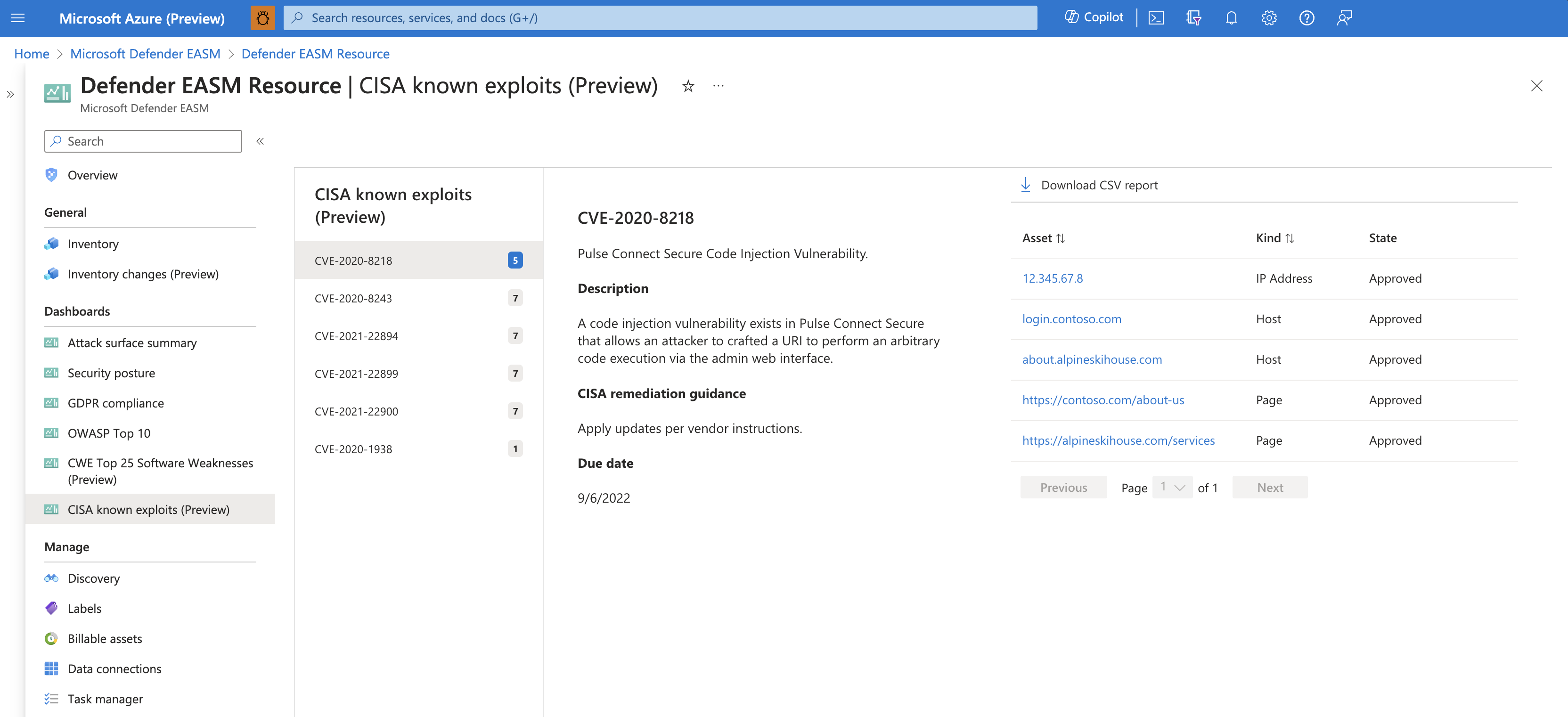

- Znane luki CISA: ten pulpit nawigacyjny wyświetla wszelkie zasoby, których potencjalnie dotyczy luka w zabezpieczeniach, które doprowadziły do znanych luk w zabezpieczeniach zdefiniowanych przez ciSA. Ten pulpit nawigacyjny ułatwia ustalanie priorytetów działań korygujących na podstawie luk w zabezpieczeniach, które zostały wykorzystane w przeszłości, co oznacza wyższy poziom ryzyka dla organizacji.

Uzyskiwanie dostępu do pulpitów nawigacyjnych

Aby uzyskać dostęp do pulpitów nawigacyjnych zasobu Defender EASM, najpierw przejdź do wystąpienia zasobu Defender EASM. W kolumnie nawigacji po lewej stronie wybierz pulpit nawigacyjny, który chcesz wyświetlić. Dostęp do tych pulpitów nawigacyjnych można uzyskać z wielu stron w wystąpieniu programu EASM usługi Defender w tym okienku nawigacji.

Pobieranie danych wykresu

Dane bazowe dowolnego wykresu pulpitu nawigacyjnego można wyeksportować do pliku CSV. Ten eksport jest przydatny dla użytkowników, którzy chcą zaimportować dane programu Defender EASM do narzędzi innych firm lub pracować z plikiem CSV podczas korygowania wszelkich problemów. Aby pobrać dane wykresu, najpierw wybierz konkretny segment wykresu zawierający dane, które chcesz pobrać. Eksporty wykresów obecnie obsługują poszczególne segmenty wykresów; aby pobrać wiele segmentów z tego samego wykresu, należy wyeksportować poszczególne segmenty.

Wybranie pojedynczego segmentu wykresu powoduje otwarcie widoku przeglądania szczegółowego danych z listą wszystkich zasobów składających się na liczbę segmentów. W górnej części tej strony wybierz pozycję Pobierz raport CSV, aby rozpocząć eksport. Ta akcja powoduje utworzenie powiadomienia menedżera zadań, w którym można śledzić stan eksportu.

Program Microsoft Excel wymusza limit znaków 32 767 znaków na komórkę. Niektóre pola, takie jak kolumna "Ostatni baner", mogą być niepoprawnie wyświetlane z powodu tego ograniczenia. Jeśli wystąpi problem, spróbuj otworzyć plik w innym programie obsługującym pliki CSV.

Oznaczanie CVEs jako nie dotyczy

Wiele pulpitów nawigacyjnych EASM usługi Defender udostępnia dane CVE, co zwraca uwagę na potencjalne luki w zabezpieczeniach na podstawie infrastruktury składników sieci Web, która obsługuje obszar ataków. Na przykład cvEs są wyświetlane na pulpicie nawigacyjnym podsumowania powierzchni ataków, podzielone na kategorie według ich potencjalnej ważności. Podczas badania tych CVE można określić, że niektóre z nich nie są istotne dla Twojej organizacji. Może to być spowodowane tym, że korzystasz z nieoczyszczonej wersji składnika internetowego lub twoja organizacja ma różne rozwiązania techniczne, aby chronić Cię przed tą konkretną luką w zabezpieczeniach.

W widoku przechodzenia do szczegółów dowolnego wykresu związanego z cve obok przycisku "Pobierz raport CSV" możesz teraz ustawić obserwację jako nie dotyczy. Kliknięcie tej wartości spowoduje skierowanie Cię do listy spisu wszystkich zasobów skojarzonych z tą obserwacją, a następnie możesz wybrać oznaczenie wszystkich obserwacji jako nie dotyczy z tej strony. Aby uzyskać więcej informacji na temat oznaczania obserwacji jako nie dotyczy, zobacz Modyfikowanie zasobów spisu.

Zmiany spisu

Obszar ataków stale się zmienia, dlatego usługa Defender EASM stale analizuje i aktualizuje spis, aby zapewnić dokładność. Zasoby są często dodawane i usuwane ze spisu, dlatego ważne jest, aby śledzić te zmiany, aby zrozumieć obszar ataków i zidentyfikować kluczowe trendy. Pulpit nawigacyjny zmian spisu zawiera omówienie tych zmian, wyświetlając liczbę "dodanych" i "usuniętych" dla każdego typu zasobu. Pulpit nawigacyjny można filtrować według dwóch zakresów dat: ostatnich 7 lub 30 dni.

Sekcja "Zmiany według daty" zawiera bardziej szczegółowy kontekst dotyczący tego, jak powierzchnia ataku zmieniła się codziennie. Ta sekcja kategoryzuje usunięcia jako "usunięte przez użytkownika" lub "usunięte przez system". Usunięcia użytkowników obejmują wszystkie ręczne usunięcia, w tym zmiany stanu pojedynczego, zbiorczego lub kaskadowego zasobu, a także usunięcia wyzwalane przez zasady zasobów skonfigurowanych przez użytkownika. Usuwanie systemu odbywa się automatycznie. System usuwa zasoby, które nie są już istotne dla obszaru ataków, ponieważ ostatnie skanowania nie zaobserwowały już ich połączenia ze spisem. Zasoby kwalifikują się do oczyszczania, jeśli nie zaobserwowano ich w skanowaniu przez 30–60 dni, w zależności od typu zasobu. Zasoby, które są ręcznie dodawane do spisu, nie kwalifikują się do usunięcia. W sekcji "Zmiany według daty" możesz kliknąć dowolną wartość na liście, aby wyświetlić pełną listę zasobów, które zostały dodane lub usunięte.

Podsumowanie obszaru podatnego na ataki

Pulpit nawigacyjny podsumowania powierzchni ataków został zaprojektowany w celu zapewnienia wysokiego poziomu podsumowania kompozycji obszaru podatnego na ataki, co pozwala uzyskać kluczowe obserwacje, które należy zastosować w celu poprawy stanu zabezpieczeń. Ten pulpit nawigacyjny identyfikuje i określa priorytety zagrożeń w zasobach organizacji według wysokiej, średniej i niskiej ważności oraz umożliwia użytkownikom przechodzenie do szczegółów poszczególnych sekcji, uzyskując dostęp do listy objętych zasobów. Ponadto na pulpicie nawigacyjnym są udostępniane kluczowe szczegóły dotyczące kompozycji obszaru podatnego na ataki, infrastruktury chmury, usług poufnych, osi czasu wygaśnięcia protokołu SSL i domeny oraz reputacji adresów IP.

Firma Microsoft identyfikuje powierzchnie ataków organizacji za pośrednictwem zastrzeżonej technologii, która umożliwia odnajdywanie zasobów internetowych należących do organizacji na podstawie połączeń infrastruktury z niektórym zestawem początkowo znanych zasobów. Dane na pulpicie nawigacyjnym są aktualizowane codziennie na podstawie nowych obserwacji.

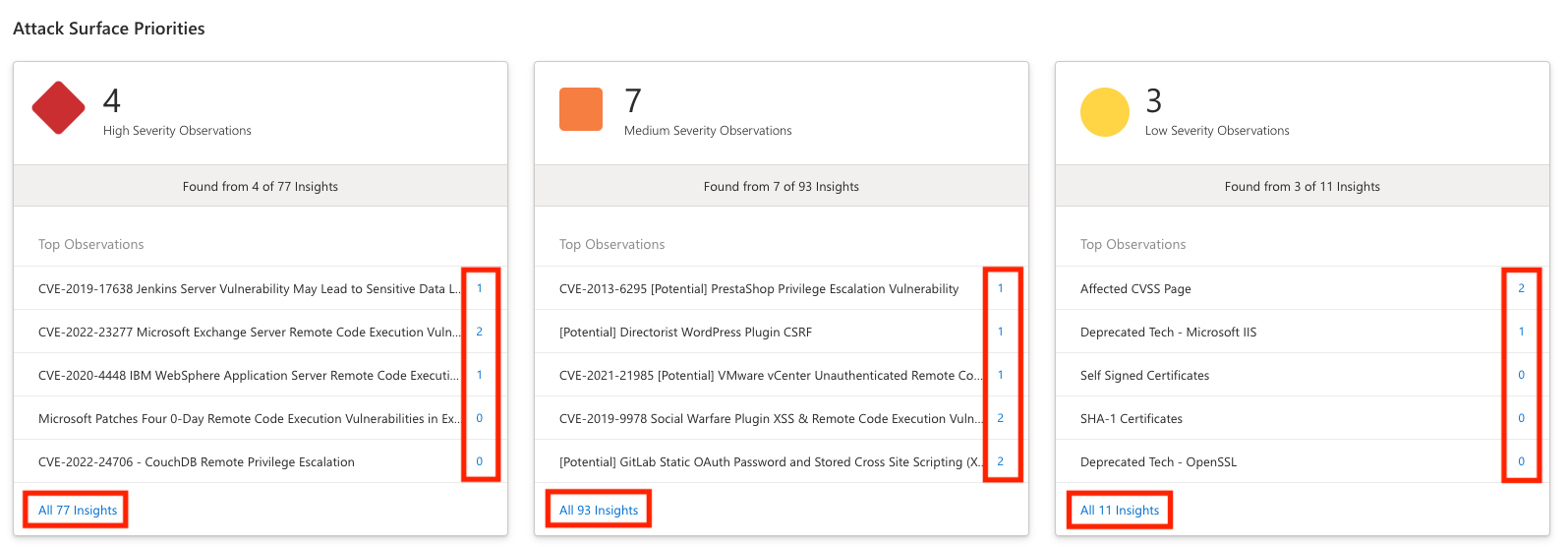

Priorytety obszaru ataków

W górnej części tego pulpitu nawigacyjnego usługa Defender EASM udostępnia listę priorytetów zabezpieczeń zorganizowanych według ważności (wysoki, średni, niski). Powierzchnie ataków dużych organizacji mogą być niezwykle szerokie, więc ustalanie priorytetów kluczowych ustaleń pochodzących z naszych ekspansywnych danych pomaga użytkownikom szybko i skutecznie rozwiązywać najważniejsze narażone elementy ich powierzchni ataków. Te priorytety mogą obejmować krytyczne CVE, znane skojarzenia z naruszoną infrastrukturą, wykorzystanie przestarzałej technologii, naruszenia najlepszych rozwiązań infrastruktury lub problemy ze zgodnością.

Priorytety szczegółowych informacji są określane przez ocenę potencjalnego wpływu poszczególnych szczegółowych informacji przez firmę Microsoft. Na przykład szczegółowe informacje o wysokiej ważności mogą obejmować luki w zabezpieczeniach, które są nowe, często wykorzystywane, szczególnie szkodliwe lub łatwo wykorzystywane przez hakerów z niższym poziomem umiejętności. Szczegółowe informacje o niskiej ważności mogą obejmować korzystanie z przestarzałej technologii, która nie jest już obsługiwana, infrastruktura wkrótce wygasa lub problemy ze zgodnością, które nie są zgodne z najlepszymi rozwiązaniami w zakresie zabezpieczeń. Każda analiza zawiera sugerowane akcje korygowania w celu ochrony przed potencjalnymi programami wykorzystującymi luki w zabezpieczeniach.

Szczegółowe informacje, które zostały ostatnio dodane do platformy EASM usługi Defender, są oflagowane etykietą "NOWY" na tym pulpicie nawigacyjnym. Po dodaniu nowych szczegółowych informacji, które mają wpływ na zasoby w potwierdzonym spisie, system dostarcza również powiadomienie wypychane, które kieruje Cię do szczegółowego widoku tych nowych szczegółowych informacji z listą zasobów, których to dotyczy.

Niektóre szczegółowe informacje są oflagowane z napisem "Potencjalny" w tytule. Analiza "Potencjalna" występuje, gdy usługa Defender EASM nie może potwierdzić, że element zawartości ma wpływ na lukę w zabezpieczeniach. Potencjalne szczegółowe informacje występują, gdy nasz system skanowania wykrywa obecność określonej usługi, ale nie może wykryć numeru wersji. Na przykład niektóre usługi umożliwiają administratorom ukrywanie informacji o wersji. Luki w zabezpieczeniach są często kojarzone z określonymi wersjami oprogramowania, dlatego wymagane jest ręczne badanie w celu ustalenia, czy dany zasób ma wpływ. Inne luki w zabezpieczeniach można skorygować, wykonując kroki, których usługa Defender EASM nie może wykryć. Na przykład użytkownicy mogą wprowadzać zalecane zmiany w konfiguracjach usługi lub uruchamiać poprawki z powrotem. Jeśli analiza jest poprzedzona wartością "Potencjalna", system ma powód, aby sądzić, że na ten zasób ma wpływ luka w zabezpieczeniach, ale nie jest w stanie potwierdzić jej z jednego z powyższych powodów. Aby ręcznie zbadać, kliknij nazwę szczegółowych informacji, aby przejrzeć wskazówki dotyczące korygowania, które mogą pomóc w ustaleniu, czy mają one wpływ na zasoby.

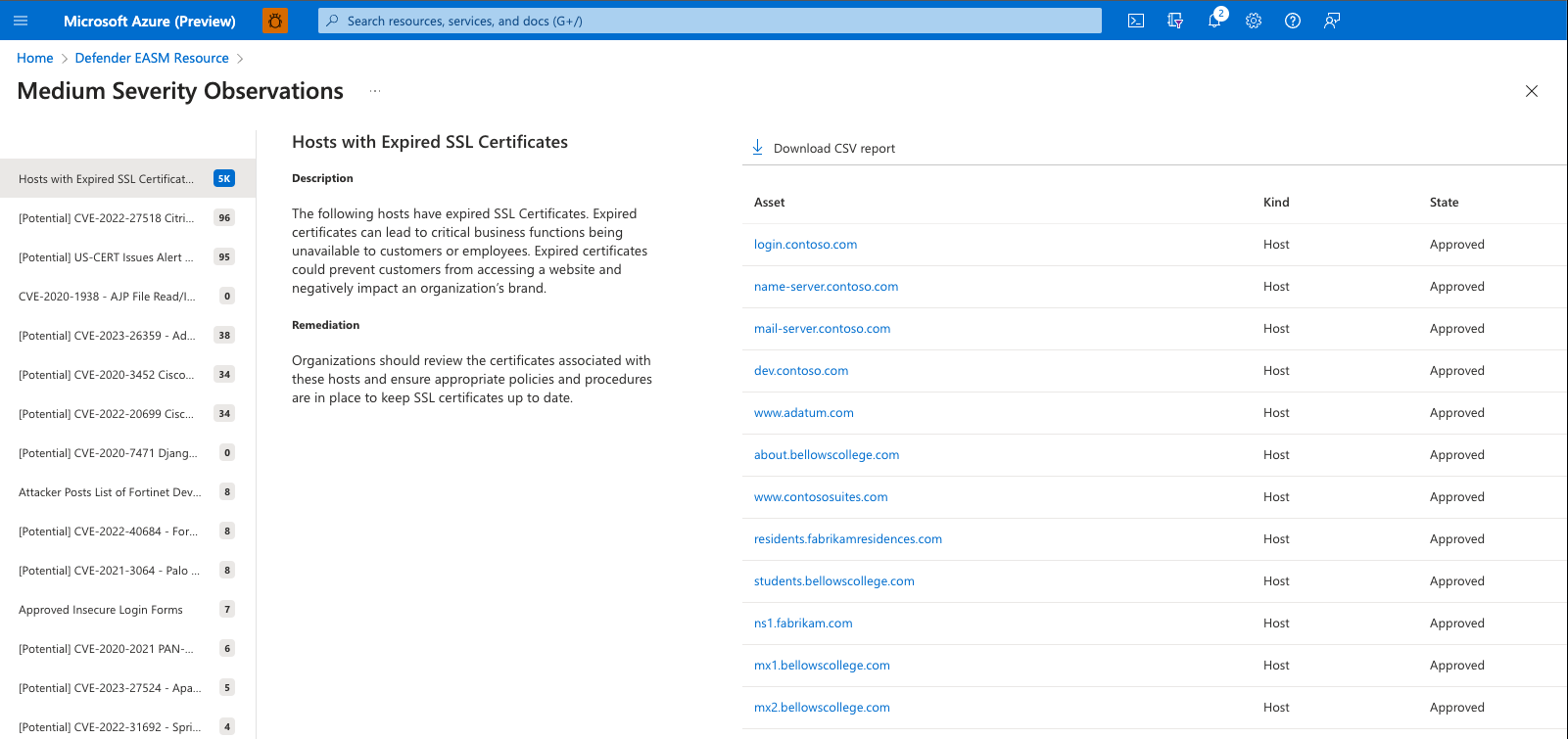

Użytkownik zazwyczaj decyduje się najpierw zbadać wszelkie obserwacje o wysokiej ważności. Aby wyświetlić kompleksową listę potencjalnych obserwacji w tej grupie ważności, możesz kliknąć obserwację z listy zasobów, których dotyczy problem, lub wybrać pozycję "Wyświetl wszystko __ Insights", aby wyświetlić kompleksową, rozszerzalną listę wszystkich potencjalnych obserwacji w tej grupie ważności.

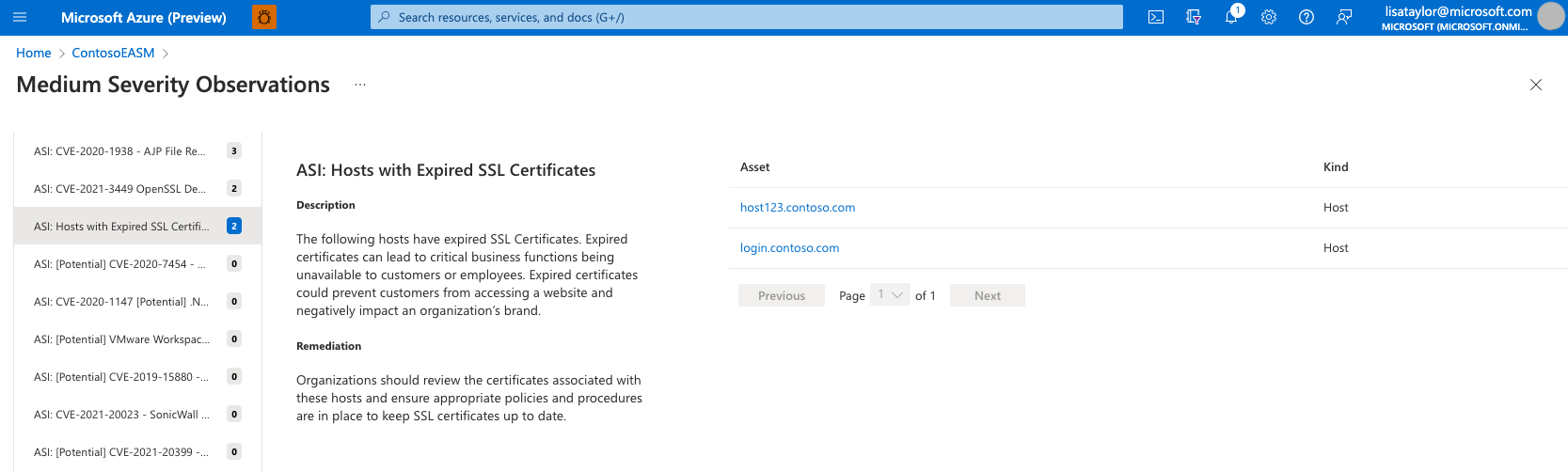

Strona Obserwacje zawiera listę wszystkich potencjalnych szczegółowych informacji w kolumnie po lewej stronie. Ta lista jest sortowana według liczby zasobów, które mają wpływ na każde zagrożenie bezpieczeństwa, wyświetlając najpierw problemy wpływające na największą liczbę zasobów. Aby wyświetlić szczegóły dowolnego ryzyka zabezpieczeń, po prostu kliknij je z tej listy.

Ten szczegółowy widok dla każdej obserwacji zawiera tytuł problemu, opis i wskazówki dotyczące korygowania od zespołu EASM usługi Defender. W tym przykładzie opis wyjaśnia, jak wygasłe certyfikaty SSL mogą prowadzić do niedostępności krytycznych funkcji biznesowych, uniemożliwiając klientom lub pracownikom uzyskiwanie dostępu do zawartości internetowej, a tym samym uszkodzenie marki organizacji. Sekcja Korygowanie zawiera porady dotyczące szybkiego rozwiązywania problemu; W tym przykładzie firma Microsoft zaleca przejrzenie certyfikatów skojarzonych z powiązanymi z nimi zasobów hosta, zaktualizowanie ukuszonych certyfikatów SSL i zaktualizowanie wewnętrznych procedur w celu zapewnienia, że certyfikaty SSL są aktualizowane w odpowiednim czasie.

Na koniec w sekcji Zasób wymieniono wszystkie jednostki, których dotyczy problem z zabezpieczeniami. W tym przykładzie użytkownik chce zbadać zasoby, których dotyczy problem, aby dowiedzieć się więcej o wygasłym certyfikacie SSL. Możesz kliknąć dowolną nazwę zasobu z tej listy, aby wyświetlić stronę Szczegóły zasobu.

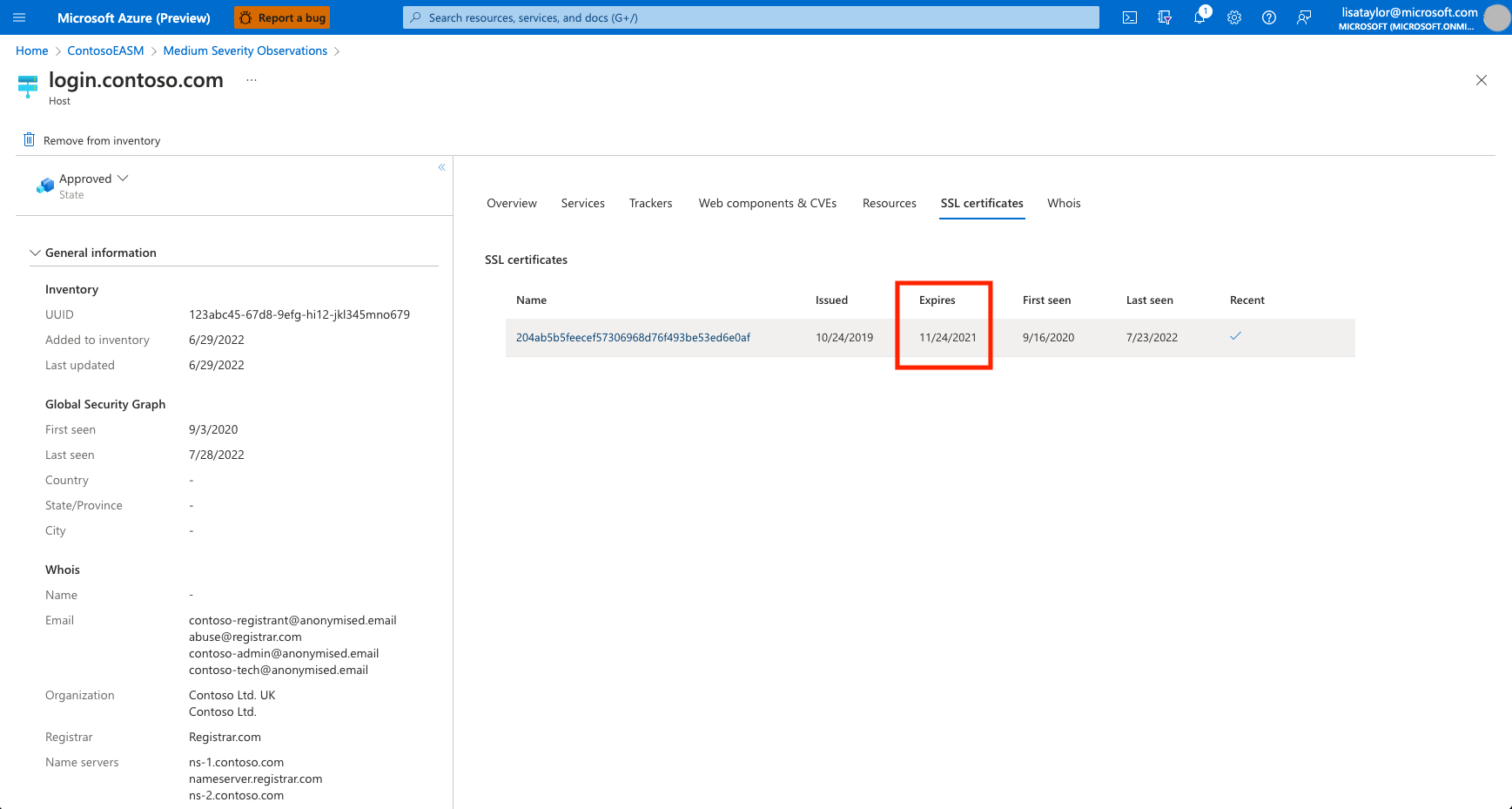

Na stronie Szczegóły zasobu kliknij kartę "Certyfikaty SSL", aby wyświetlić więcej informacji o wygasłym certyfikacie. W tym przykładzie wymieniony certyfikat pokazuje datę "Wygasa" w przeszłości, wskazując, że certyfikat jest obecnie wygasł i dlatego prawdopodobnie nieaktywny. Ta sekcja zawiera również nazwę certyfikatu SSL, który można następnie wysłać do odpowiedniego zespołu w organizacji w celu szybkiego korygowania.

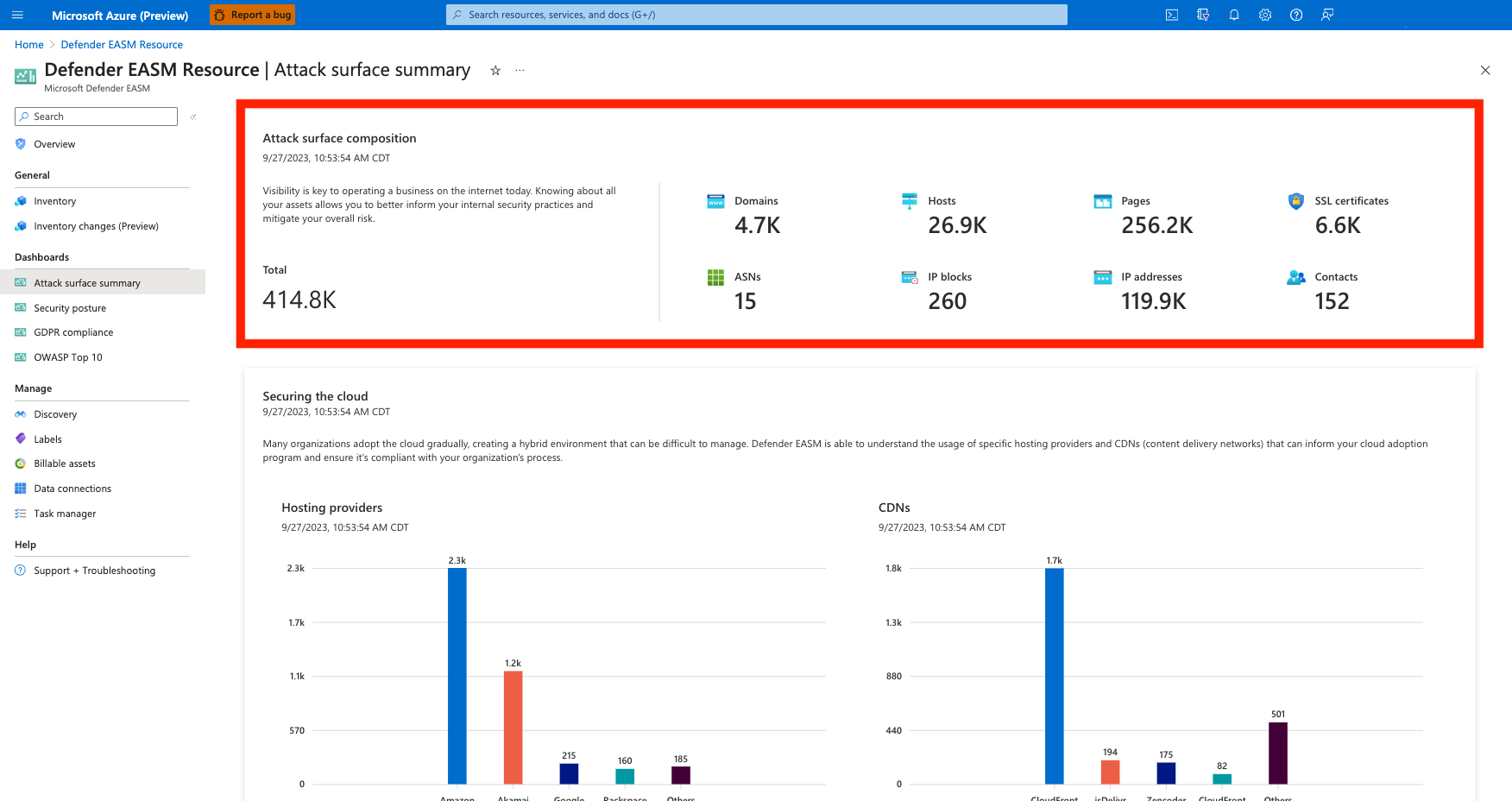

Kompozycja powierzchni ataków

Poniższa sekcja zawiera ogólne podsumowanie kompozycji obszaru podatnego na ataki. Ten wykres zawiera liczbę poszczególnych typów zasobów, pomagając użytkownikom zrozumieć, jak ich infrastruktura jest rozłożona między domenami, hostami, stronami, certyfikatami SSL, numerami ASN, blokami IP, adresami IP i kontaktami e-mail.

Każda wartość można klikać, kierowania użytkowników do listy spisu filtrowanej w celu wyświetlenia tylko zasobów wyznaczonego typu. Na tej stronie możesz kliknąć dowolny zasób, aby wyświetlić więcej szczegółów, lub dodać więcej filtrów, aby zawęzić listę zgodnie z potrzebami.

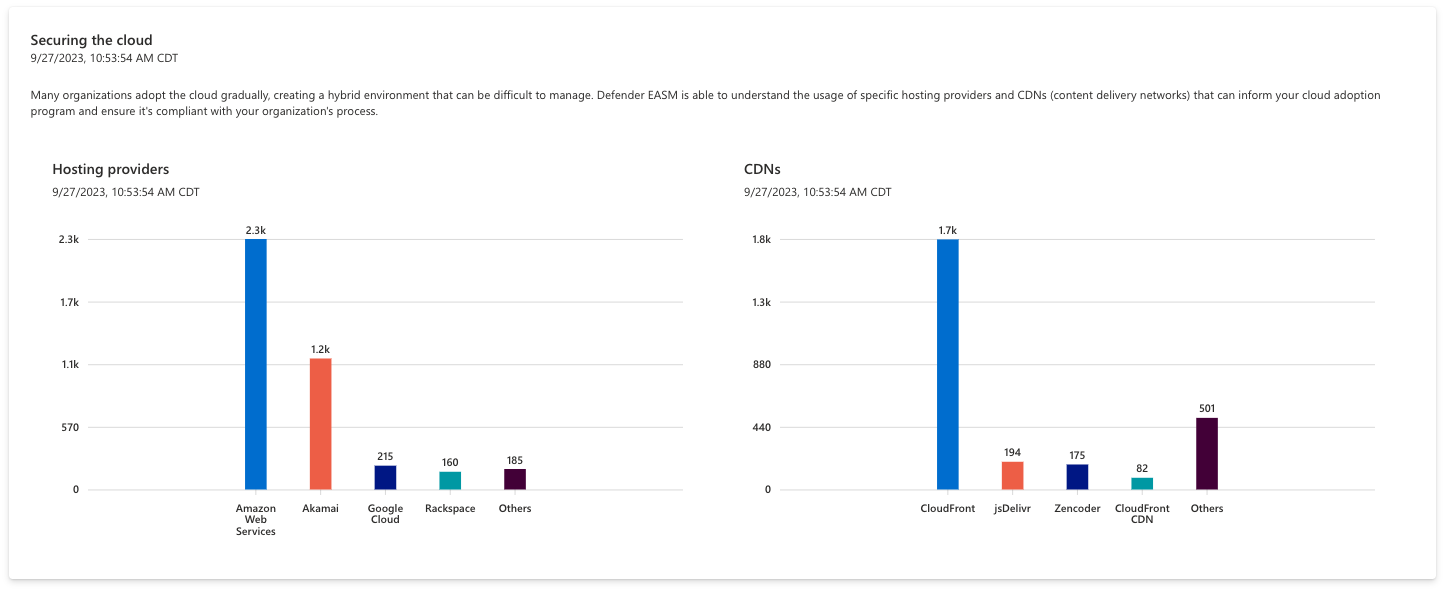

Zabezpieczanie chmury

Ta sekcja pulpitu nawigacyjnego podsumowania obszaru podatnego na ataki zawiera szczegółowe informacje na temat technologii chmury używanych w całej infrastrukturze. Ponieważ większość organizacji stopniowo dostosowuje się do chmury, hybrydowy charakter infrastruktury online może być trudny do monitorowania i zarządzania. Usługa Defender EASM pomaga organizacjom zrozumieć użycie określonych technologii w chmurze na urządzeniu Attack Surface, mapować dostawców hostów w chmurze na potwierdzone zasoby, aby poinformować o programie wdrażania chmury i zapewnić zgodność z procesem organizacji.

Na przykład organizacja może zdecydować się na migrację całej infrastruktury chmury do jednego dostawcy, aby uprościć i skonsolidować swoją powierzchnię ataków. Ten wykres może pomóc w zidentyfikowaniu zasobów, które nadal muszą zostać zmigrowane. Każdy słupek wykresu można klikać, kierowania użytkowników do filtrowanej listy, która wyświetla zasoby składające się na wartość wykresu.

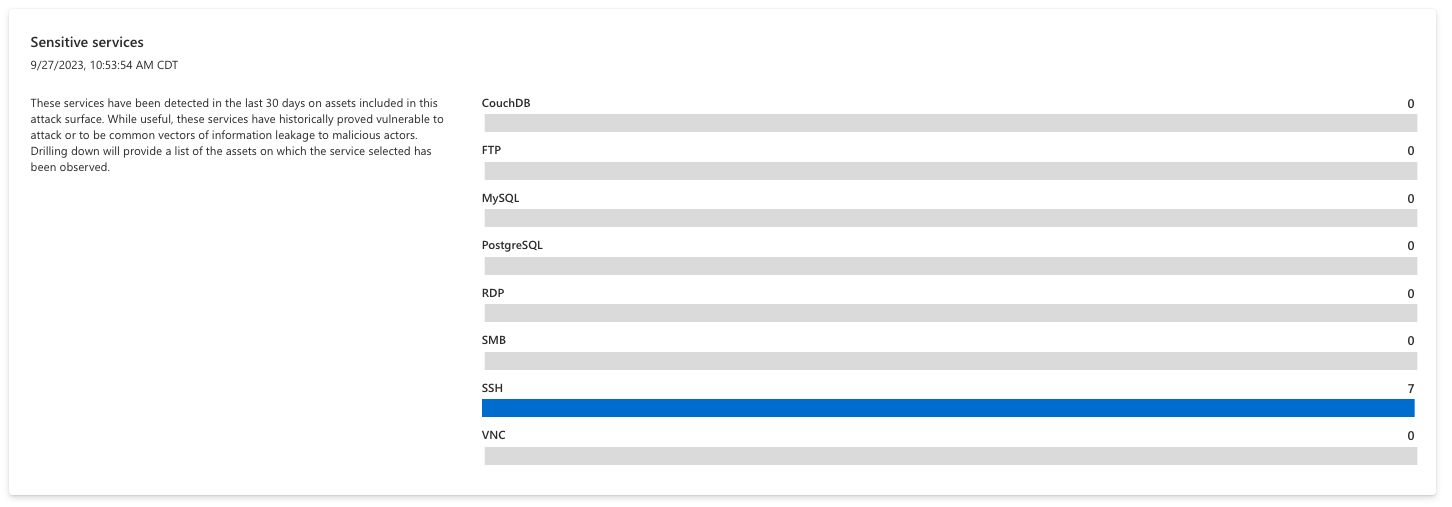

Usługi poufne

W tej sekcji są wyświetlane poufne usługi wykryte na powierzchni ataków, które powinny zostać ocenione i potencjalnie dostosowane w celu zapewnienia bezpieczeństwa organizacji. Ten wykres przedstawia wszystkie usługi, które są historycznie narażone na ataki lub są typowymi wektorami wycieku informacji do złośliwych podmiotów. Wszelkie zasoby w tej sekcji należy zbadać, a firma Microsoft zaleca, aby organizacje rozważyły alternatywne usługi z lepszym stanem zabezpieczeń w celu ograniczenia ryzyka.

Wykres jest uporządkowany według nazwy każdej usługi; Kliknięcie dowolnego pojedynczego paska zwraca listę zasobów z uruchomioną określoną usługą. Poniższy wykres jest pusty, co wskazuje, że organizacja nie uruchamia obecnie żadnych usług, które są szczególnie podatne na ataki.

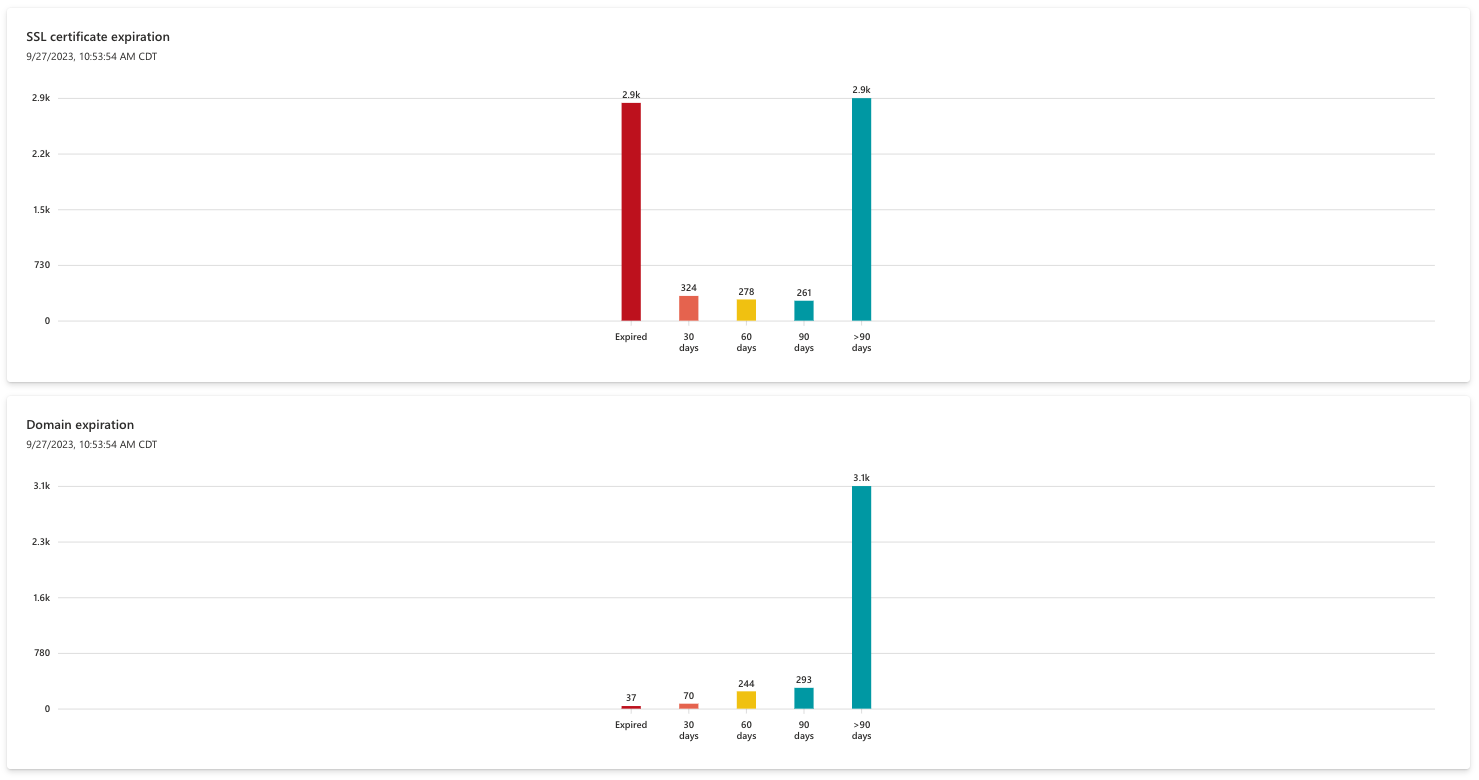

Wygaśnięcie protokołu SSL i domeny

Te dwa wykresy wygasania wyświetlają nadchodzące wygaśnięcie certyfikatu SSL i domeny, zapewniając, że organizacja ma wgląd w nadchodzące odnawianie infrastruktury kluczy. Wygasła domena może nagle sprawić, że kluczowa zawartość będzie niedostępna, a domena może być nawet szybko zakupiona przez złośliwego aktora, który zamierza kierować się do organizacji. Wygasły certyfikat SSL pozostawia odpowiednie zasoby podatne na ataki.

Oba wykresy są uporządkowane według przedziału czasu wygaśnięcia, od "większego niż 90 dni" do już wygasłego. Firma Microsoft zaleca, aby organizacje natychmiast odnawiały wszelkie wygasłe certyfikaty LUB domeny SSL i aktywnie organizowały odnawianie zasobów z powodu wygaśnięcia w ciągu 30–60 dni.

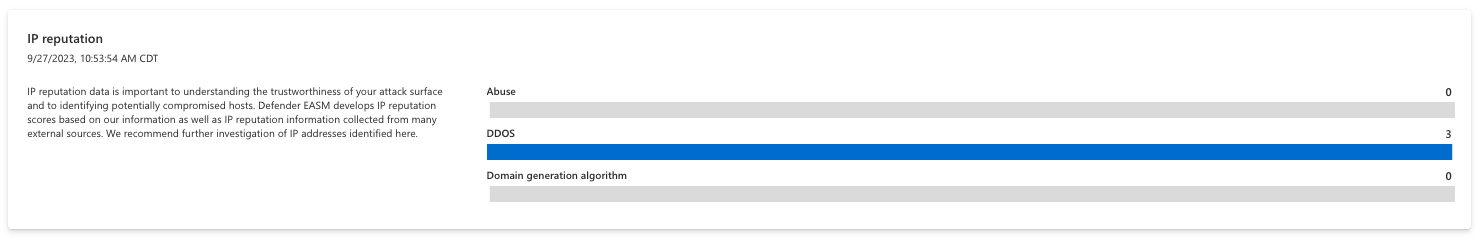

Reputacja adresu IP

Dane reputacji adresów IP pomagają użytkownikom zrozumieć wiarygodność obszaru ataków i zidentyfikować potencjalnie naruszone hosty. Firma Microsoft opracowuje oceny reputacji adresów IP na podstawie naszych zastrzeżonych danych, a także informacji o adresach IP zebranych ze źródeł zewnętrznych. Zalecamy dalsze badanie wszelkich adresów IP zidentyfikowanych w tym miejscu, ponieważ podejrzany lub złośliwy wynik skojarzony z własnością zasobu wskazuje, że zasób jest podatny na atak lub został już używany przez złośliwych podmiotów.

Ten wykres jest zorganizowany przez zasady wykrywania, które wyzwoliły negatywny wynik reputacji. Na przykład wartość DDOS wskazuje, że adres IP był zaangażowany w atak typu "rozproszona odmowa usługi". Użytkownicy mogą kliknąć dowolną wartość słupkową, aby uzyskać dostęp do listy zasobów, które ją tworzą. W poniższym przykładzie wykres jest pusty, co wskazuje, że wszystkie adresy IP w spisie mają zadowalające wyniki reputacji.

Pulpit nawigacyjny stanu zabezpieczeń

Pulpit nawigacyjny Stan zabezpieczeń ułatwia organizacjom mierzenie dojrzałości programu zabezpieczeń na podstawie stanu zasobów w potwierdzonym spisie. Składa się z zasad technicznych i nietechnicznych, procesów i mechanizmów kontroli, które ograniczają ryzyko zagrożeń zewnętrznych. Ten pulpit nawigacyjny zawiera szczegółowe informacje na temat ujawnienia CVE, administrowania domeną oraz konfiguracji, hostingu i sieci, otwierania portów i konfiguracji certyfikatu SSL.

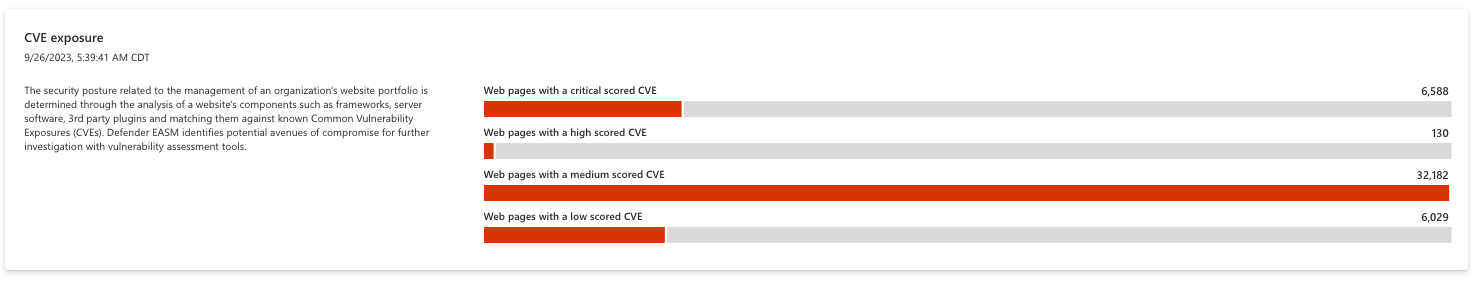

UJAWNIENIE CVE

Pierwszy wykres na pulpicie nawigacyjnym Stan zabezpieczeń odnosi się do zarządzania portfolio witryny internetowej organizacji. Firma Microsoft analizuje składniki witryn internetowych, takie jak struktury, oprogramowanie serwerowe i wtyczki innych firm, a następnie dopasuje je do bieżącej listy typowych zagrożeń dla luk w zabezpieczeniach (CVE) w celu zidentyfikowania zagrożeń związanych z lukami w zabezpieczeniach w organizacji. Składniki internetowe, które składają się na każdą witrynę internetową, są sprawdzane codziennie, aby zapewnić dokładność i dokładność.

Zaleca się, aby użytkownicy natychmiast usuwali wszelkie luki w zabezpieczeniach związane z cve, ograniczając ryzyko, aktualizując składniki internetowe lub postępując zgodnie ze wskazówkami dotyczącymi korygowania dla każdego CVE. Każdy słupek na wykresie można kliknąć, wyświetlając listę wszystkich zasobów, których to dotyczy.

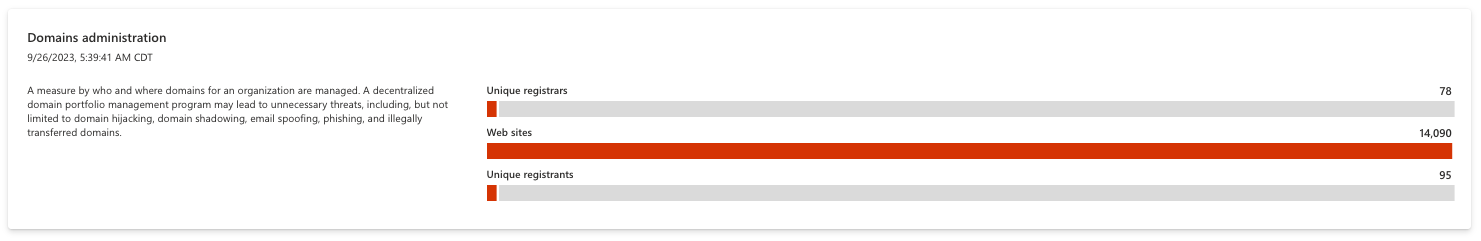

Administrowanie domenami

Ten wykres zawiera szczegółowe informacje na temat zarządzania domenami przez organizację. Firmy z zdecentralizowanym programem zarządzania portfelem domen są podatne na niepotrzebne zagrożenia, w tym przejęcie domeny, cieniowanie domeny, fałszowanie wiadomości e-mail, wyłudzenie informacji i nielegalne transfery domen. Spójny proces rejestracji domeny zmniejsza to ryzyko. Na przykład organizacje powinny używać tych samych rejestratorów i informacji kontaktowych rejestrujących dla swoich domen, aby upewnić się, że wszystkie domeny są mapowane na te same jednostki. Pomaga to zagwarantować, że domeny nie prześlizgną się przez pęknięcia podczas ich aktualizowania i konserwacji.

Każdy słupek wykresu można kliknąć, rozsyłać do listy wszystkich zasobów składających się na wartość.

Hosting i sieć

Ten wykres zawiera szczegółowe informacje na temat stanu zabezpieczeń związanego z lokalizacją hostów organizacji. Ryzyko związane z własnością systemów autonomicznych zależy od wielkości, dojrzałości działu IT organizacji.

Każdy słupek wykresu można kliknąć, rozsyłać do listy wszystkich zasobów składających się na wartość.

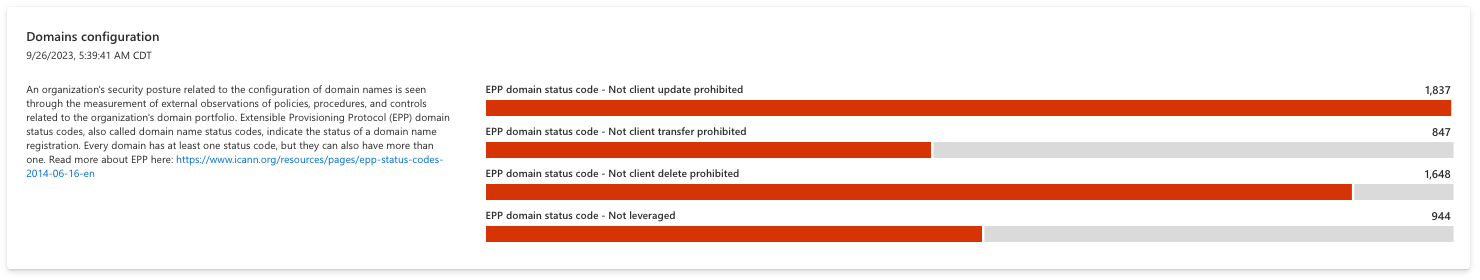

Konfiguracja domen

Ta sekcja ułatwia organizacjom zrozumienie konfiguracji nazw domen, które mogą być podatne na niepotrzebne ryzyko. Rozszerzone kody stanu domeny protokołu APROWIZACJI (EPP) wskazują stan rejestracji nazwy domeny. Wszystkie domeny mają co najmniej jeden kod, chociaż wiele kodów może mieć zastosowanie do jednej domeny. Ta sekcja jest przydatna do zrozumienia zasad służących do zarządzania domenami lub braku zasad, które pozostawiają domeny podatne na zagrożenia.

Na przykład kod stanu "clientUpdateProhibited" uniemożliwia nieautoryzowane aktualizacje nazwy domeny; organizacja musi skontaktować się z rejestratorem, aby podnieść ten kod i wprowadzić wszelkie aktualizacje. Poniższy wykres wyszukuje zasoby domeny, które nie mają tego kodu stanu, co wskazuje, że domena jest obecnie otwarta dla aktualizacji, co może potencjalnie spowodować oszustwo. Użytkownicy powinni kliknąć dowolny słupek na tym wykresie, aby wyświetlić listę zasobów, które nie mają odpowiednich kodów stanu zastosowanych do nich, aby mogli odpowiednio zaktualizować konfiguracje domeny.

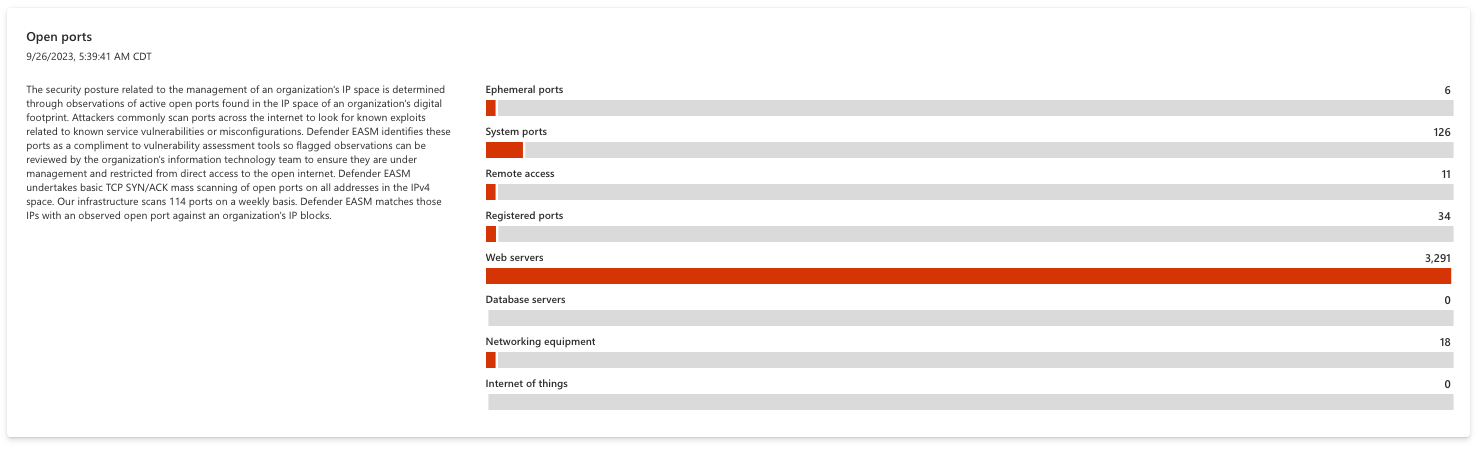

Otwarte porty

Ta sekcja pomaga użytkownikom zrozumieć, jak zarządzana jest ich przestrzeń IP, wykrywając usługi uwidocznione w otwartym Internecie. Osoby atakujące często skanują porty w Internecie, aby wyszukać znane luki w zabezpieczeniach usługi lub błędne konfiguracje. Firma Microsoft identyfikuje te otwarte porty w celu uzupełnienia narzędzi do oceny luk w zabezpieczeniach, flagując obserwacje do przeglądu, aby upewnić się, że są one prawidłowo zarządzane przez zespół ds. technologii informacyjnych.

Wykonując podstawowe skanowanie protokołu TCP SYN/ACK we wszystkich otwartych portach na adresach w przestrzeni IP, firma Microsoft wykrywa porty, które mogą być ograniczone z bezpośredniego dostępu do otwartego Internetu. Przykłady obejmują bazy danych, serwery DNS, urządzenia IoT, routery i przełączniki. Te dane mogą również służyć do wykrywania zasobów IT w tle lub niezabezpieczonych usług dostępu zdalnego. Wszystkie słupki na tym wykresie można klikać, otwierając listę zasobów, które składają się na wartość, aby organizacja mogła zbadać wybrany otwarty port i skorygować wszelkie ryzyko.

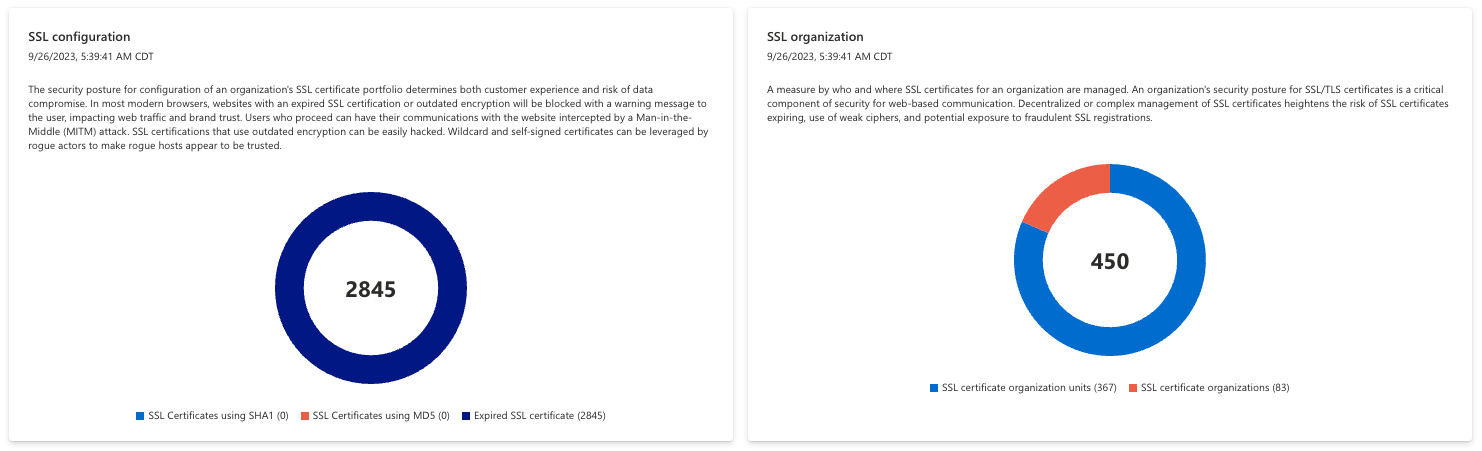

Konfiguracja protokołu SSL i organizacja

Wykresy konfiguracji protokołu SSL i organizacji wyświetlają typowe problemy związane z protokołem SSL, które mogą mieć wpływ na funkcje infrastruktury online.

Na przykład na wykresie konfiguracji ssl są wyświetlane wszelkie wykryte problemy z konfiguracją, które mogą zakłócić Usługi online. Obejmuje to wygasłe certyfikaty SSL i certyfikaty używające przestarzałych algorytmów podpisu, takich jak SHA1 i MD5, co powoduje niepotrzebne zagrożenie bezpieczeństwa dla organizacji.

Schemat organizacyjny SSL zawiera szczegółowe informacje na temat rejestracji certyfikatów SSL wskazujących organizację i jednostki biznesowe skojarzone z każdym certyfikatem. Może to pomóc użytkownikom zrozumieć wyznaczoną własność tych certyfikatów; zaleca się, aby firmy konsolidowały swoją organizację i listę jednostek, gdy jest to możliwe, aby zapewnić odpowiednie zarządzanie w przyszłości.

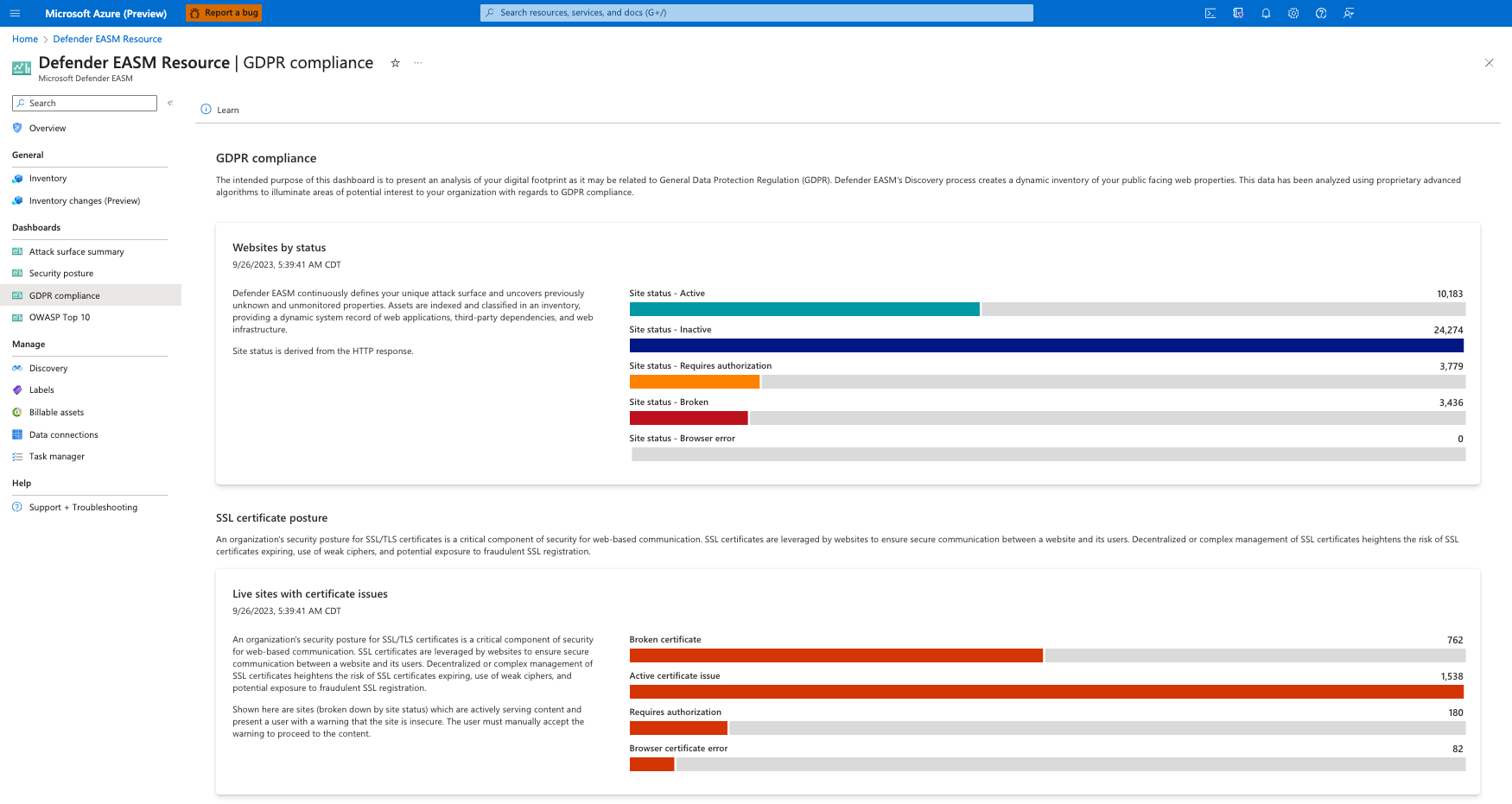

Pulpit nawigacyjny zgodności z RODO

Pulpit nawigacyjny zgodności z RODO przedstawia analizę zasobów w potwierdzonym spisie, ponieważ odnoszą się one do wymagań opisanych w ogólnym rozporządzeniu o ochronie danych (RODO). RODO to prawo w Unii Europejskiej (UE), które wymusza normy ochrony danych i prywatności dla wszystkich podmiotów internetowych dostępnych dla UE. Przepisy te stały się modelem podobnego prawa poza UE, dlatego stanowią doskonały przewodnik dotyczący sposobu obsługi prywatności danych na całym świecie.

Ten pulpit nawigacyjny analizuje właściwości internetowe dostępne publicznie w organizacji, aby wyświetlić wszelkie zasoby, które są potencjalnie niezgodne z RODO.

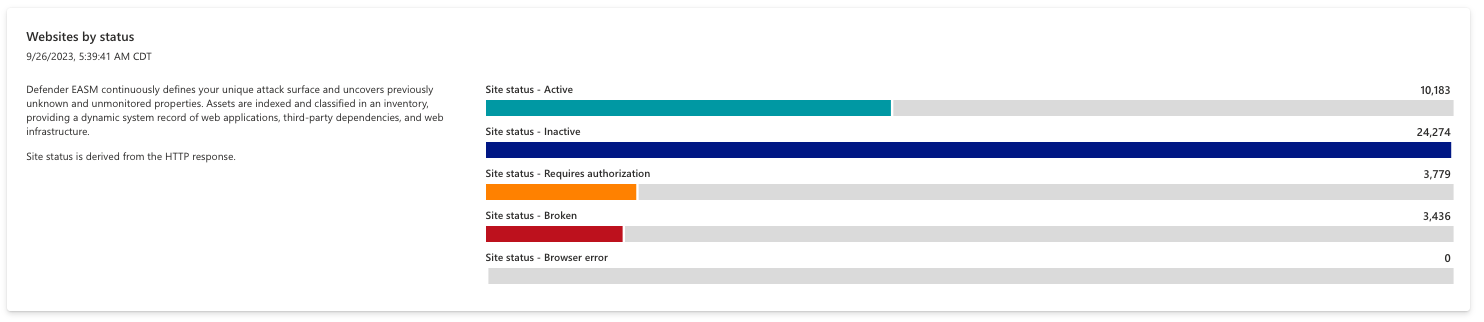

Witryny sieci Web według stanu

Ten wykres organizuje zasoby witryny internetowej według kodu stanu odpowiedzi HTTP. Te kody wskazują, czy określone żądanie HTTP zostało pomyślnie ukończone, czy też zawiera kontekst, dlaczego witryna jest niedostępna. Kody HTTP mogą również otrzymywać alerty o przekierowaniach, odpowiedziach na błędy serwera i błędach klienta. Odpowiedź HTTP "451" wskazuje, że witryna internetowa jest niedostępna ze względów prawnych. Może to oznaczać, że witryna została zablokowana dla osób w UE, ponieważ nie jest zgodna z RODO.

Ten wykres organizuje witryny internetowe według kodu stanu. Opcje obejmują aktywne, nieaktywne, wymaga autoryzacji, przerwane i błąd przeglądarki; użytkownicy mogą kliknąć dowolny składnik na wykresie słupkowym, aby wyświetlić kompleksową listę zasobów składających się na wartość.

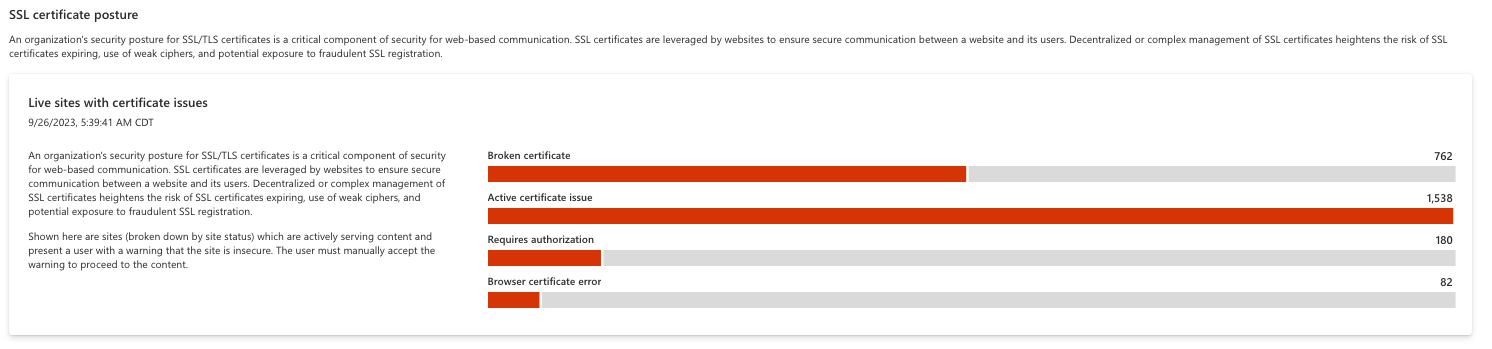

Witryny na żywo z problemami z certyfikatem

Ten wykres przedstawia strony, które aktywnie obsługują zawartość i przedstawiają użytkowników z ostrzeżeniem, że witryna jest niezabezpieczona. Użytkownik musi ręcznie zaakceptować ostrzeżenie, aby wyświetlić zawartość na tych stronach. Może się to zdarzyć z różnych powodów; ten wykres organizuje wyniki według określonej przyczyny łatwego ograniczania ryzyka. Opcje obejmują uszkodzone certyfikaty, problemy z aktywnym certyfikatem, wymagają błędów autoryzacji i certyfikatu przeglądarki.

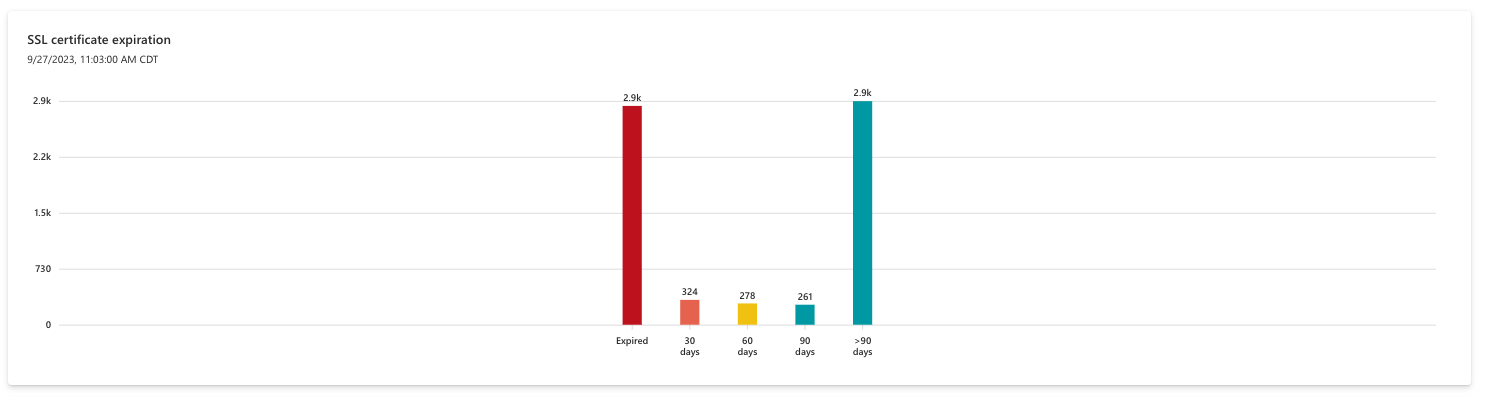

Wygaśnięcie certyfikatu SSL

Ten wykres przedstawia nadchodzące wygasanie certyfikatów SSL, zapewniając, że organizacja ma wgląd w wszelkie nadchodzące odnowienia. Wygasły certyfikat SSL pozostawia odpowiednie zasoby podatne na ataki i może sprawić, że zawartość strony będzie niedostępna dla Internetu.

Ten wykres jest zorganizowany przez wykryte okno wygaśnięcia, od już wygasłego do wygasającego w ciągu ponad 90 dni. Użytkownicy mogą kliknąć dowolny składnik na wykresie słupkowy, aby uzyskać dostęp do listy odpowiednich zasobów, co ułatwia wysyłanie listy nazw certyfikatów do działu IT na potrzeby korygowania.

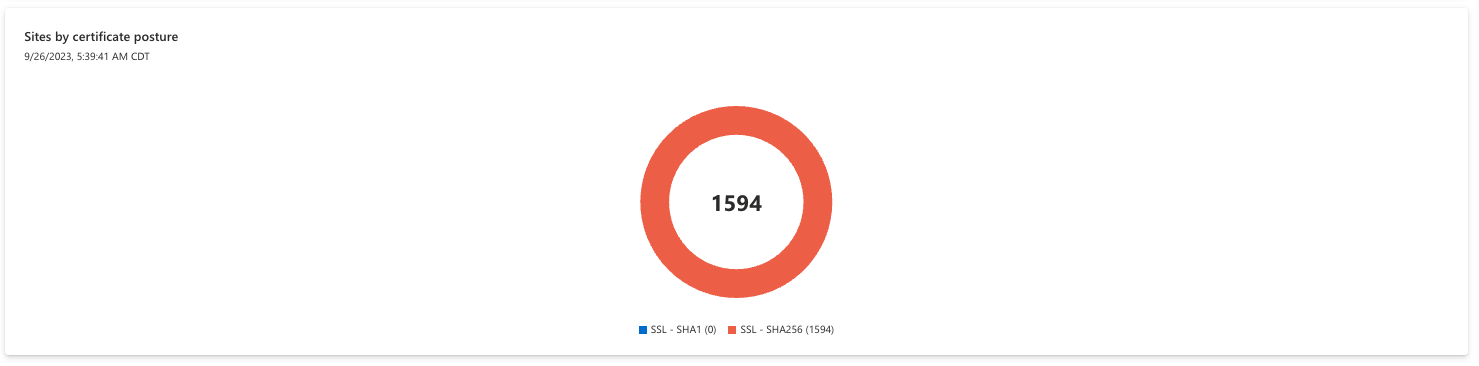

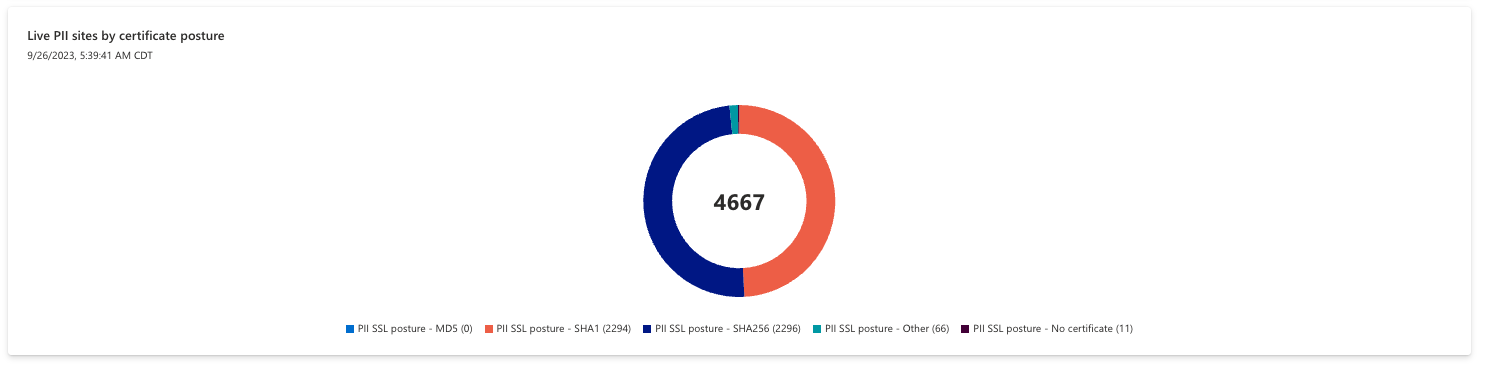

Witryny według stanu certyfikatu

Ta sekcja analizuje algorytmy podpisów, które zasilają certyfikat SSL. Certyfikaty SSL można zabezpieczyć za pomocą różnych algorytmów kryptograficznych; niektóre nowsze algorytmy są uważane za bardziej wiarygodne i bezpieczne niż starsze algorytmy, więc firmy zaleca się wycofanie starszych algorytmów, takich jak SHA-1.

Użytkownicy mogą kliknąć dowolny segment wykresu kołowego, aby wyświetlić listę zasobów składających się na wybraną wartość. Sha256 jest uważany za bezpieczny, podczas gdy organizacje powinny aktualizować wszystkie certyfikaty przy użyciu algorytmu SHA1.

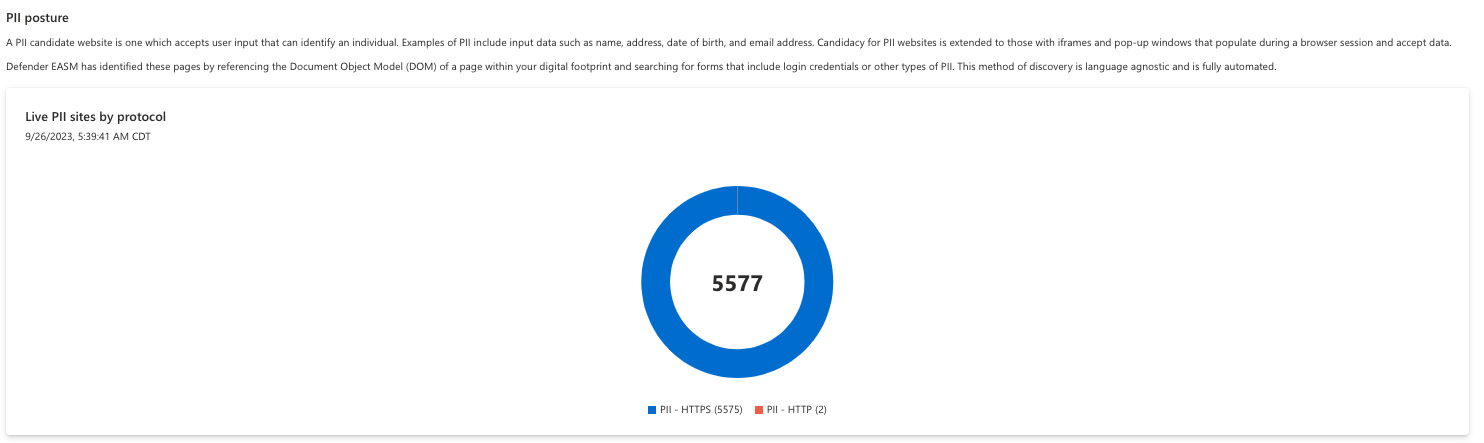

Witryny pii na żywo według protokołu

Ochrona danych osobowych (PII) jest kluczowym składnikiem ogólnego rozporządzenia o ochronie danych. Dane osobowe są definiowane jako dowolne dane, które mogą identyfikować osobę, w tym nazwy, adresy, urodziny lub adresy e-mail. Każda witryna internetowa, która akceptuje te dane za pośrednictwem formularza, musi być dokładnie zabezpieczona zgodnie z wytycznymi RODO. Analizując model obiektów dokumentów (DOM) stron, firma Microsoft identyfikuje formularze i strony logowania, które mogą akceptować dane osobowe i dlatego powinny być oceniane zgodnie z prawem Unii Europejskiej. Pierwszy wykres w tej sekcji przedstawia lokacje na żywo według protokołu, identyfikując witryny przy użyciu protokołów HTTP i HTTPS.

Witryny z danymi pii na żywo według stanu certyfikatu

Ten wykres przedstawia aktywne witryny pii według użycia certyfikatów SSL. Odwołując się do tego wykresu, można szybko zrozumieć algorytmy tworzenia skrótów używane w witrynach zawierających dane osobowe.

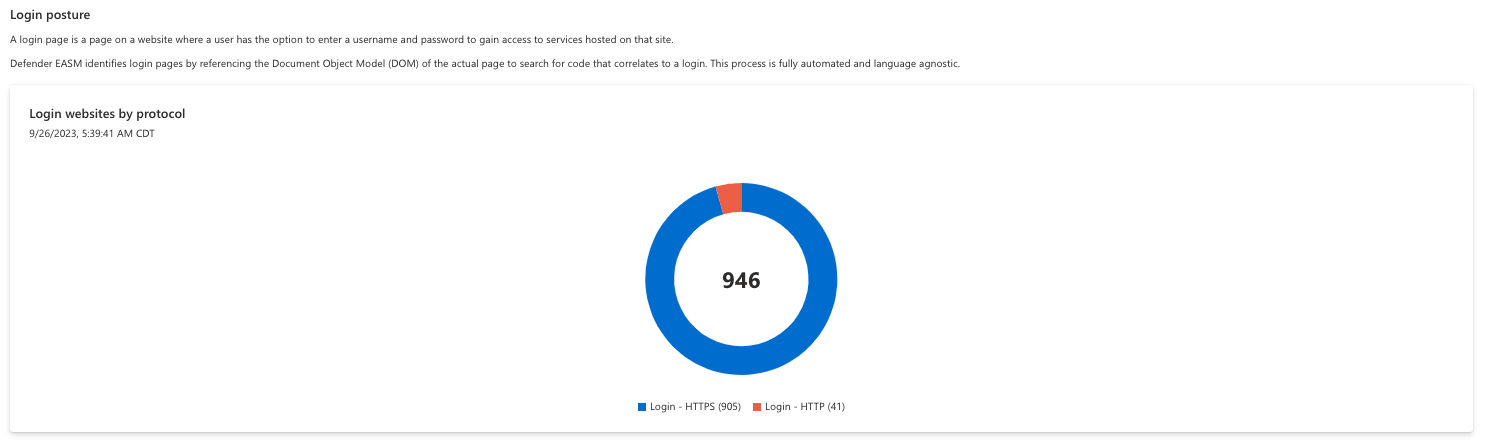

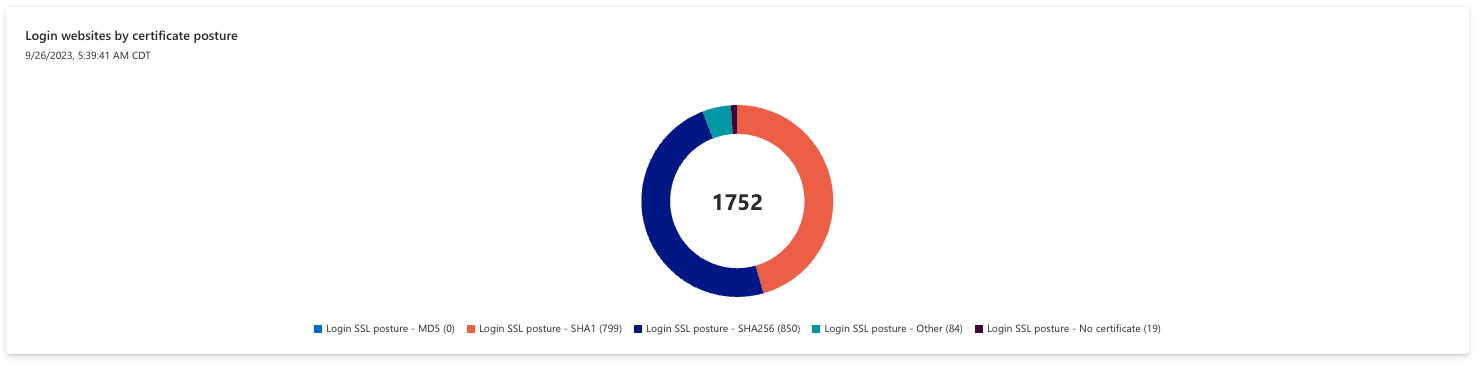

Logowanie witryn internetowych według protokołu

Strona logowania to strona w witrynie internetowej, na której użytkownik ma możliwość wprowadzenia nazwy użytkownika i hasła w celu uzyskania dostępu do usług hostowanych w tej witrynie. Strony logowania mają określone wymagania w ramach RODO, dlatego usługa Defender EASM odwołuje się do modelu DOM wszystkich zeskanowanych stron, aby wyszukać kod, który jest skorelowany z identyfikatorem logowania. Na przykład strony logowania muszą być bezpieczne, aby być zgodne. Ten pierwszy wykres przedstawia witryny logowania według protokołu (HTTP lub HTTPS) i drugi według stanu certyfikatu.

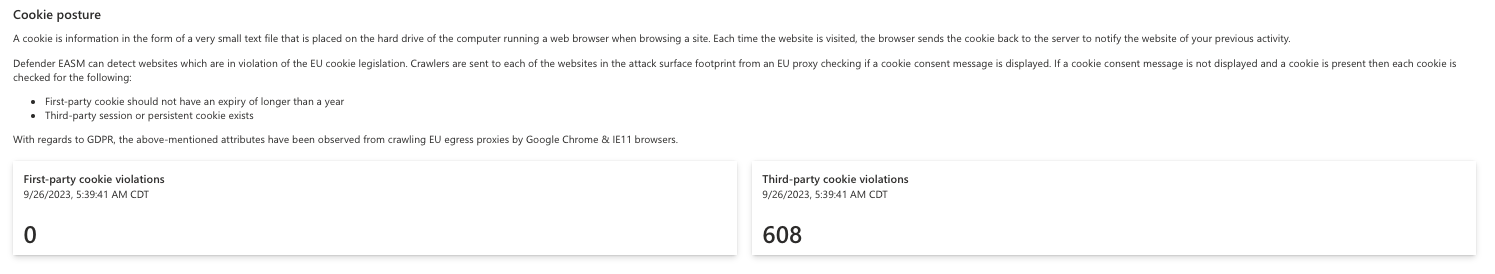

Stan pliku cookie

Plik cookie to informacje w postaci małego pliku tekstowego umieszczonego na dysku twardym komputera z przeglądarką internetową podczas przeglądania witryny. Za każdym razem, gdy witryna internetowa jest odwiedzana, przeglądarka wysyła plik cookie z powrotem do serwera, aby powiadomić witrynę internetową o poprzedniej aktywności. RODO ma określone wymagania dotyczące uzyskiwania zgody na wydawanie plików cookie i różnych przepisów dotyczących przechowywania plików cookie pierwszej firmy w porównaniu z plikami cookie innych firm.

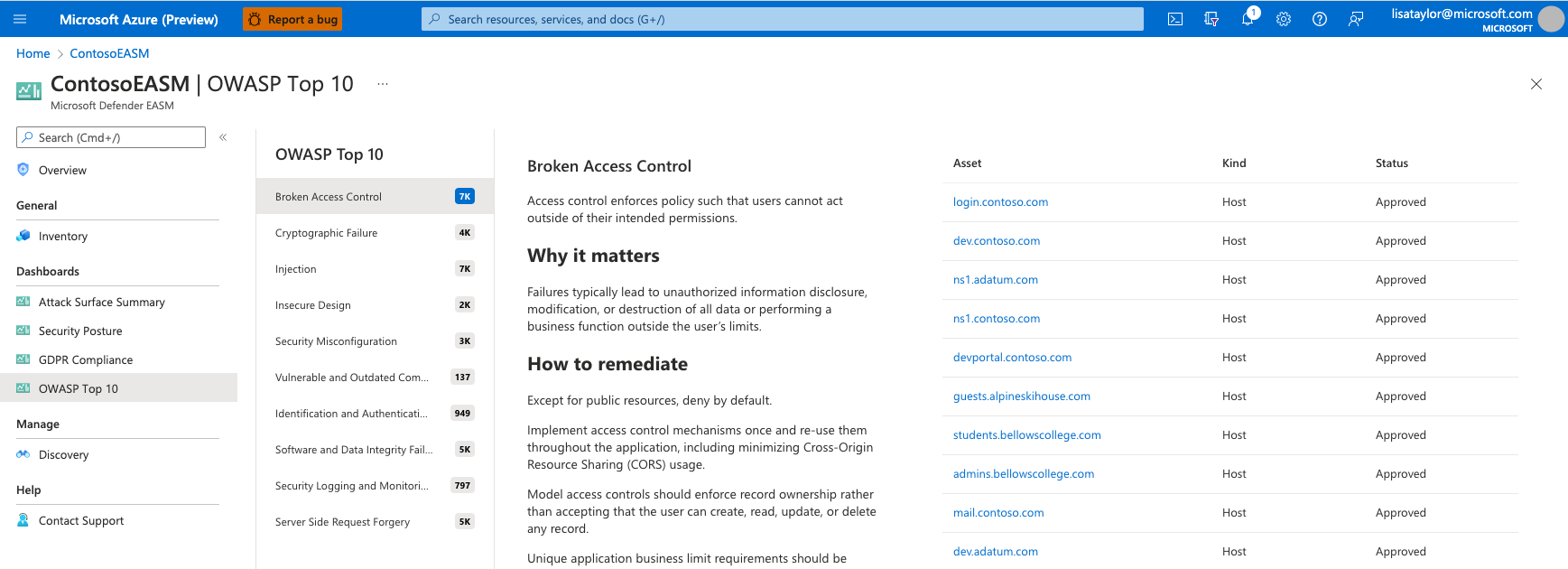

OWASP top 10 dashboard

Pulpit nawigacyjny OWASP Top 10 został zaprojektowany w celu zapewnienia szczegółowych informacji na temat najważniejszych zaleceń dotyczących zabezpieczeń wyznaczonych przez firmę OWASP, renomowanej podstawy open source na potrzeby zabezpieczeń aplikacji internetowych. Ta lista jest globalnie uznawana za krytyczny zasób dla deweloperów, którzy chcą zapewnić bezpieczeństwo kodu. Organizacja OWASP udostępnia kluczowe informacje o ich 10 najważniejszych zagrożeniach bezpieczeństwa, a także wskazówki dotyczące unikania lub rozwiązywania problemu. Ten pulpit nawigacyjny zasobu Defender EASM szuka dowodów na te zagrożenia bezpieczeństwa na obszarze podatnym na ataki i wyświetla je, wymieniając wszelkie odpowiednie zasoby i sposoby korygowania ryzyka.

Obecna lista OWASP Top 10 Critical Securities zawiera:

- Przerwana kontrola dostępu: awaria infrastruktury kontroli dostępu, która wymusza zasady, tak aby użytkownicy nie mogli działać poza ich zamierzonymi uprawnieniami.

- Błąd kryptograficzny: błędy związane z kryptografią (lub ich brakiem), które często prowadzą do ujawnienia poufnych danych.

- Wstrzykiwanie: aplikacje narażone na ataki iniekcyjne spowodowane niewłaściwą obsługą danych i innymi problemami związanymi ze zgodnością.

- Niezabezpieczony projekt: brakujące lub nieskuteczne środki zabezpieczeń, które powodują słabości aplikacji.

- Błędna konfiguracja zabezpieczeń: brakujące lub nieprawidłowe konfiguracje zabezpieczeń, które często są wynikiem niewystarczająco zdefiniowanego procesu konfiguracji.

- Wrażliwe i nieaktualne składniki: nieaktualne składniki, które ryzykują dodatkowe ekspozycje w porównaniu z aktualnym oprogramowaniem.

- Błędy identyfikacji i uwierzytelniania: brak prawidłowego potwierdzenia tożsamości użytkownika, uwierzytelniania lub zarządzania sesjami w celu ochrony przed atakami związanymi z uwierzytelnianiem.

- Błędy integralności oprogramowania i danych: kod i infrastruktura, które nie chronią przed naruszeniami integralności, takimi jak wtyczki z niezaufanych źródeł.

- Rejestrowanie i monitorowanie zabezpieczeń: brak odpowiedniego rejestrowania i zgłaszania alertów lub powiązanych błędów konfiguracji, które mogą mieć wpływ na widoczność organizacji i kolejną odpowiedzialność za stan zabezpieczeń.

- Fałszerzowanie żądania po stronie serwera: aplikacje internetowe pobierające zasób zdalny bez sprawdzania poprawności adresu URL dostarczonego przez użytkownika.

Ten pulpit nawigacyjny zawiera opis każdego krytycznego ryzyka, informacje o tym, dlaczego ma to znaczenie, oraz wskazówki dotyczące korygowania wraz z listą wszelkich zasobów, które potencjalnie mają wpływ. Aby uzyskać więcej informacji, zobacz witrynę internetową OWASP.

Pulpit nawigacyjny CWE Top 25 Software Weaknesses

Ten pulpit nawigacyjny jest oparty na liście Top 25 Common Weakness Enumeration (CWE) udostępnianej corocznie przez MITRE. Te CWE reprezentują najczęstsze i wpływające słabe strony oprogramowania, które są łatwe do znalezienia i wykorzystania. Ten pulpit nawigacyjny wyświetla wszystkie urzędy certyfikacji uwzględnione na liście w ciągu ostatnich pięciu lat i wyświetla listę wszystkich zasobów spisu, które mogą mieć wpływ na poszczególne CWE. Dla każdego CWE pulpit nawigacyjny zawiera opis i przykłady luki w zabezpieczeniach oraz listę powiązanych CVEs. CWEs są zorganizowane według roku, a każda sekcja jest rozszerzalna lub zwijalna. Odwoływanie się do tego pulpitu nawigacyjnego pomaga w wysiłkach korygujących luk w zabezpieczeniach, pomagając zidentyfikować największe zagrożenia dla organizacji w oparciu o inne obserwowane luki w zabezpieczeniach.

Znane luki CISA

Chociaż istnieją setki tysięcy zidentyfikowanych luk w zabezpieczeniach CVE, tylko niewielki podzbiór został zidentyfikowany przez Agencję Bezpieczeństwa Cyberbezpieczeństwa i infrastruktury (CISA), która została ostatnio wykorzystana przez podmioty zagrożeń. Ta lista zawiera mniej niż 5% wszystkich zidentyfikowanych CVEs; z tego powodu kluczowa jest pomoc specjalistom ds. bezpieczeństwa w określaniu priorytetów korygowania największych zagrożeń dla swojej organizacji. Ci, którzy korygują zagrożenia na podstawie tej listy, działają z najwyższą wydajnością, ponieważ priorytetem są luki w zabezpieczeniach, które spowodowały rzeczywiste zdarzenia zabezpieczeń.