Monitorowanie usługi Azure Firewall

W tym artykule opisano:

- Typy danych monitorowania, które można zbierać dla tej usługi.

- Sposoby analizowania tych danych.

Uwaga

Jeśli znasz już tę usługę i/lub usługę Azure Monitor i chcesz wiedzieć, jak analizować dane monitorowania, zobacz sekcję Analizowanie pod koniec tego artykułu.

Jeśli masz krytyczne aplikacje i procesy biznesowe korzystające z zasobów platformy Azure, musisz monitorować i otrzymywać alerty dla systemu. Usługa Azure Monitor zbiera i agreguje metryki i dzienniki z każdego składnika systemu. Usługa Azure Monitor zapewnia wgląd w dostępność, wydajność i odporność oraz powiadamia o problemach. Do konfigurowania i wyświetlania danych monitorowania można użyć witryny Azure Portal, programu PowerShell, interfejsu wiersza polecenia platformy Azure, interfejsu API REST lub bibliotek klienckich.

- Aby uzyskać więcej informacji na temat usługi Azure Monitor, zobacz Omówienie usługi Azure Monitor.

- Aby uzyskać więcej informacji na temat ogólnego monitorowania zasobów platformy Azure, zobacz Monitorowanie zasobów platformy Azure za pomocą usługi Azure Monitor.

Dzienniki i metryki usługi Azure Firewall umożliwiają monitorowanie ruchu i operacji w zaporze. Te dzienniki i metryki służą kilku istotnym celom, w tym:

Analiza ruchu: użyj dzienników, aby zbadać i przeanalizować ruch przechodzący przez zaporę. Ta analiza obejmuje badanie dozwolonego i odrzuconego ruchu, inspekcję źródłowych i docelowych adresów IP, adresów URL, numerów portów, protokołów i innych. Te szczegółowe informacje są niezbędne do zrozumienia wzorców ruchu, identyfikowania potencjalnych zagrożeń bezpieczeństwa i rozwiązywania problemów z łącznością.

Metryki wydajności i kondycji: metryki usługi Azure Firewall zapewniają metryki wydajności i kondycji, takie jak przetworzone dane, przepływność, liczba trafień reguł i opóźnienie. Monitoruj te metryki, aby ocenić ogólną kondycję zapory, zidentyfikować wąskie gardła wydajności i wykryć wszelkie anomalie.

Dziennik inspekcji: dzienniki aktywności umożliwiają inspekcję operacji związanych z zasobami zapory, przechwytywanie akcji, takich jak tworzenie, aktualizowanie lub usuwanie reguł zapory i zasad. Przeglądanie dzienników aktywności pomaga zachować historyczny rekord zmian konfiguracji i zapewnia zgodność z wymaganiami dotyczącymi zabezpieczeń i inspekcji.

Typy zasobów

Platforma Azure używa koncepcji typów zasobów i identyfikatorów, aby zidentyfikować wszystko w subskrypcji. Typy zasobów są również częścią identyfikatorów zasobów dla każdego zasobu uruchomionego na platformie Azure. Na przykład jeden typ zasobu dla maszyny wirtualnej to Microsoft.Compute/virtualMachines. Aby uzyskać listę usług i skojarzonych z nimi typów zasobów, zobacz Dostawcy zasobów.

Usługa Azure Monitor podobnie organizuje podstawowe dane monitorowania w metryki i dzienniki na podstawie typów zasobów, nazywanych również przestrzeniami nazw. Różne metryki i dzienniki są dostępne dla różnych typów zasobów. Usługa może być skojarzona z więcej niż jednym typem zasobu.

Aby uzyskać więcej informacji na temat typów zasobów dla usługi Azure Firewall, zobacz Dokumentacja danych monitorowania usługi Azure Firewall.

Magazyn danych

W przypadku usługi Azure Monitor:

- Dane metryk są przechowywane w bazie danych metryk usługi Azure Monitor.

- Dane dziennika są przechowywane w magazynie dzienników usługi Azure Monitor. Log Analytics to narzędzie w witrynie Azure Portal, które może wykonywać zapytania dotyczące tego magazynu.

- Dziennik aktywności platformy Azure to oddzielny magazyn z własnym interfejsem w witrynie Azure Portal.

Opcjonalnie możesz kierować dane metryki i dziennika aktywności do magazynu dzienników usługi Azure Monitor. Następnie możesz użyć usługi Log Analytics, aby wykonać zapytanie o dane i skorelować je z innymi danymi dziennika.

Wiele usług może używać ustawień diagnostycznych do wysyłania danych metryk i dzienników do innych lokalizacji przechowywania poza usługą Azure Monitor. Przykłady obejmują usługę Azure Storage, hostowane systemy partnerskie i systemy partnerskie spoza platformy Azure przy użyciu usługi Event Hubs.

Aby uzyskać szczegółowe informacje na temat sposobu przechowywania danych przez usługę Azure Monitor, zobacz Azure Monitor data platformy.

Metryki platformy usługi Azure Monitor

Usługa Azure Monitor udostępnia metryki platformy dla większości usług. Te metryki to:

- Definiowane indywidualnie dla każdej przestrzeni nazw.

- Przechowywane w bazie danych metryk szeregów czasowych usługi Azure Monitor.

- Lekki i zdolny do obsługi alertów niemal w czasie rzeczywistym.

- Służy do śledzenia wydajności zasobu w czasie.

Kolekcja: usługa Azure Monitor automatycznie zbiera metryki platformy. Nie jest wymagana żadna konfiguracja.

Routing: zazwyczaj można również kierować metryki platformy do dzienników usługi Azure Monitor/ usługi Log Analytics, aby móc wykonywać zapytania względem nich przy użyciu innych danych dziennika. Aby uzyskać więcej informacji, zobacz ustawienie diagnostyczne Metryki. Aby uzyskać informacje na temat konfigurowania ustawień diagnostycznych dla usługi, zobacz Tworzenie ustawień diagnostycznych w usłudze Azure Monitor.

Aby uzyskać listę wszystkich metryk, które można zebrać dla wszystkich zasobów w usłudze Azure Monitor, zobacz Obsługiwane metryki w usłudze Azure Monitor.

Aby uzyskać listę dostępnych metryk dla usługi Azure Firewall, zobacz Dokumentacja danych monitorowania usługi Azure Firewall.

Dzienniki zasobów usługi Azure Monitor

Dzienniki zasobów zapewniają wgląd w operacje wykonywane przez zasób platformy Azure. Dzienniki są generowane automatycznie, ale należy skierować je do dzienników usługi Azure Monitor, aby je zapisać lub wysłać do nich zapytanie. Dzienniki są zorganizowane w kategoriach. Dana przestrzeń nazw może mieć wiele kategorii dziennika zasobów.

Kolekcja: dzienniki zasobów nie są zbierane i przechowywane do momentu utworzenia ustawienia diagnostycznego i kierowania dzienników do co najmniej jednej lokalizacji. Podczas tworzenia ustawienia diagnostycznego należy określić kategorie dzienników, które mają być zbierane. Istnieje wiele sposobów tworzenia i konserwacji ustawień diagnostycznych, w tym witryny Azure Portal, programowo i choć usługi Azure Policy.

Routing: sugerowaną wartością domyślną jest kierowanie dzienników zasobów do dzienników usługi Azure Monitor, co umożliwia wykonywanie zapytań względem nich przy użyciu innych danych dziennika. Dostępne są również inne lokalizacje, takie jak Azure Storage, Azure Event Hubs i niektórzy partnerzy monitorowania firmy Microsoft. Aby uzyskać więcej informacji, zobacz Dzienniki zasobów platformy Azure i lokalizacje docelowe dziennika zasobów.

Aby uzyskać szczegółowe informacje na temat zbierania, przechowywania i routingu dzienników zasobów, zobacz Ustawienia diagnostyczne w usłudze Azure Monitor.

Aby uzyskać listę wszystkich dostępnych kategorii dzienników zasobów w usłudze Azure Monitor, zobacz Obsługiwane dzienniki zasobów w usłudze Azure Monitor.

Wszystkie dzienniki zasobów w usłudze Azure Monitor mają te same pola nagłówka, a następnie pola specyficzne dla usługi. Typowy schemat jest opisany w schemacie dziennika zasobów usługi Azure Monitor.

Aby uzyskać dostępne kategorie dzienników zasobów, skojarzone z nimi tabele usługi Log Analytics i schematy dzienników dla usługi Azure Firewall, zobacz Dokumentacja danych monitorowania usługi Azure Firewall.

Skoroszyt usługi Azure Firewall udostępnia elastyczną kanwę do analizy danych usługi Azure Firewall. Służy do tworzenia rozbudowanych raportów wizualnych w witrynie Azure Portal. Możesz wykorzystać wiele zapór wdrożonych na platformie Azure i połączyć je w ujednolicone interaktywne środowiska.

Ponadto możesz połączyć się z kontem magazynu i pobrać wpisy dziennika JSON dotyczące dostępu i wydajności. Po pobraniu plików JSON możesz je przekonwertować do formatu CSV i wyświetlać w programie Excel, usłudze Power BI lub innym narzędziu do wizualizacji danych.

Napiwek

Jeśli znasz program Visual Studio oraz podstawowe pojęcia dotyczące zmiany wartości stałych i zmiennych w języku C#, możesz skorzystać z konwerterów dzienników dostępnych w witrynie GitHub.

Dziennik aktywności platformy Azure

Dziennik aktywności zawiera zdarzenia na poziomie subskrypcji, które śledzą operacje dla każdego zasobu platformy Azure widoczne spoza tego zasobu; na przykład utworzenie nowego zasobu lub uruchomienie maszyny wirtualnej.

Kolekcja: zdarzenia dziennika aktywności są generowane automatycznie i zbierane w osobnym magazynie do wyświetlania w witrynie Azure Portal.

Routing: możesz wysyłać dane dziennika aktywności do dzienników usługi Azure Monitor, aby móc analizować je wraz z innymi danymi dziennika. Dostępne są również inne lokalizacje, takie jak Azure Storage, Azure Event Hubs i niektórzy partnerzy monitorowania firmy Microsoft. Aby uzyskać więcej informacji na temat kierowania dziennika aktywności, zobacz Omówienie dziennika aktywności platformy Azure.

Dzienniki ustrukturyzowanej usługi Azure Firewall

Dzienniki ustrukturyzowane to typ danych dziennika, które są zorganizowane w określonym formacie. Używają wstępnie zdefiniowanego schematu do tworzenia struktury danych dziennika w taki sposób, aby ułatwić wyszukiwanie, filtrowanie i analizowanie. W przeciwieństwie do dzienników bez struktury, które składają się z tekstu bez struktury, dzienniki ustrukturyzowane mają spójny format, który maszyny mogą analizować i analizować.

Dzienniki ustrukturyzowane usługi Azure Firewall zapewniają bardziej szczegółowy widok zdarzeń zapory. Obejmują one informacje, takie jak źródłowe i docelowe adresy IP, protokoły, numery portów i działania wykonywane przez zaporę. Obejmują one również więcej metadanych, takich jak czas zdarzenia i nazwa wystąpienia usługi Azure Firewall.

Obecnie dla usługi Azure Firewall są dostępne następujące kategorie dzienników diagnostycznych:

- Dziennik reguł aplikacji

- Dziennik reguł sieci

- Dziennik serwera proxy DNS

Te kategorie dzienników używają trybu diagnostyki platformy Azure. W tym trybie wszystkie dane z dowolnego ustawienia diagnostycznego są zbierane w tabeli AzureDiagnostics .

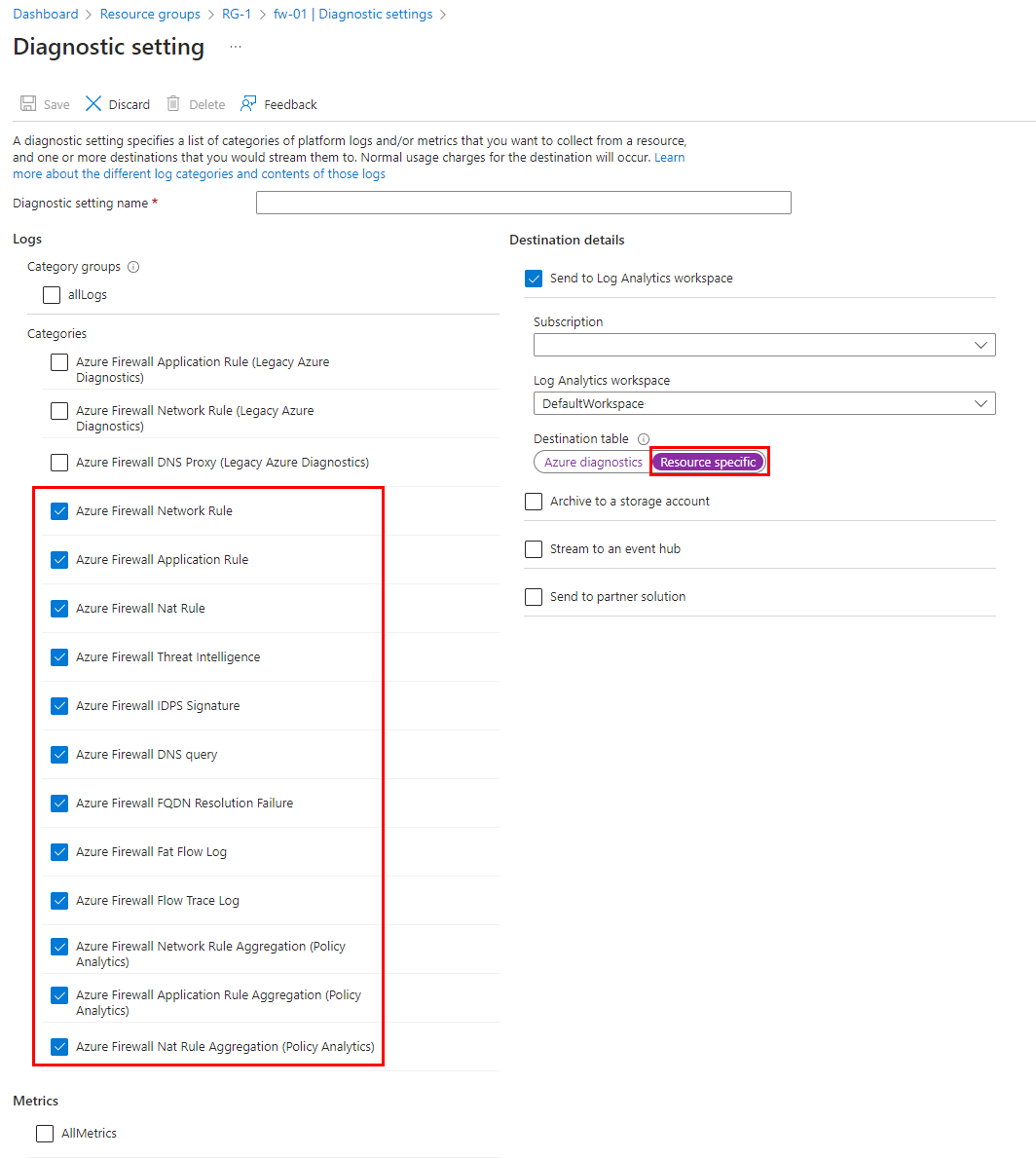

Dzięki dziennikom ustrukturyzowanym możesz wybrać użycie tabel specyficznych dla zasobów zamiast istniejącej tabeli AzureDiagnostics . W przypadku, gdy oba zestawy dzienników są wymagane, należy utworzyć co najmniej dwa ustawienia diagnostyczne na zaporę.

Tryb specyficzny dla zasobu

W trybie specyficznym dla zasobu poszczególne tabele w wybranym obszarze roboczym są tworzone dla każdej kategorii wybranej w ustawieniu diagnostycznym. Ta metoda jest zalecana, ponieważ:

- może zmniejszyć ogólne koszty rejestrowania o maksymalnie 80%.

- ułatwia pracę z danymi w zapytaniach dzienników.

- ułatwia odnajdywanie schematów i ich struktury.

- Zwiększa wydajność zarówno opóźnienia pozyskiwania, jak i czasu wykonywania zapytań.

- Umożliwia przyznawanie praw kontroli dostępu opartej na rolach platformy Azure w określonej tabeli.

Nowe tabele specyficzne dla zasobów są teraz dostępne w ustawieniu diagnostycznym, które umożliwia korzystanie z następujących kategorii:

- Dziennik reguł sieci — zawiera wszystkie dane dziennika reguł sieciowych. Każde dopasowanie między płaszczyzną danych i regułą sieci tworzy wpis dziennika z pakietem płaszczyzny danych i atrybutami dopasowanej reguły.

- Dziennik reguł translatora adresów sieciowych — zawiera wszystkie dane dziennika zdarzeń DNAT (docelowego tłumaczenia adresów sieciowych). Każde dopasowanie między płaszczyzną danych a regułą DNAT tworzy wpis dziennika z pakietem płaszczyzny danych i atrybutami dopasowanej reguły.

- Dziennik reguł aplikacji — zawiera wszystkie dane dziennika reguł aplikacji. Każde dopasowanie między płaszczyzną danych a regułą aplikacji tworzy wpis dziennika z pakietem płaszczyzny danych i atrybutami dopasowanej reguły.

- Dziennik analizy zagrożeń — zawiera wszystkie zdarzenia analizy zagrożeń.

- Dziennik IDPS — zawiera wszystkie pakiety płaszczyzny danych, które były zgodne z co najmniej jednym podpisem IDPS.

- Dziennik serwera proxy DNS — zawiera wszystkie dane dziennika zdarzeń serwera proxy DNS.

- Wewnętrzna nazwa FQDN rozwiązuje dziennik błędów — zawiera wszystkie wewnętrzne żądania rozpoznawania nazw FQDN zapory, które spowodowały niepowodzenie.

- Dziennik agregacji reguł aplikacji — zawiera zagregowane dane dziennika reguł aplikacji na potrzeby analizy zasad.

- Dziennik agregacji reguł sieci — zawiera zagregowane dane dziennika reguł sieci dla analizy zasad.

- Dziennik agregacji reguł translatora adresów sieciowych — zawiera zagregowane dane dziennika reguł translatora adresów sieciowych dla analizy zasad.

- Dziennik przepływu najwyższego poziomu — w dzienniku najważniejszych przepływów (przepływy tłuszczu) są wyświetlane najważniejsze połączenia, które przyczyniają się do najwyższej przepływności przez zaporę.

- Śledzenie przepływu — zawiera informacje o przepływie, flagi i okres rejestrowania przepływów. Pełne informacje o przepływie, takie jak SYN, SYN-ACK, FIN, FIN-ACK, RST, INVALID (przepływy).

Włączanie dzienników strukturalnych

Aby włączyć dzienniki ustrukturyzowane usługi Azure Firewall, należy najpierw skonfigurować obszar roboczy usługi Log Analytics w ramach subskrypcji platformy Azure. Ten obszar roboczy służy do przechowywania dzienników strukturalnych generowanych przez usługę Azure Firewall.

Po skonfigurowaniu obszaru roboczego usługi Log Analytics można włączyć dzienniki ustrukturyzowane w usłudze Azure Firewall, przechodząc do strony Ustawienia diagnostyczne zapory w witrynie Azure Portal. W tym miejscu musisz wybrać tabelę Docelowy określony zasób i wybrać typ zdarzeń, które chcesz rejestrować.

Uwaga

Nie ma potrzeby włączania tej funkcji z flagą funkcji lub poleceniami programu Azure PowerShell.

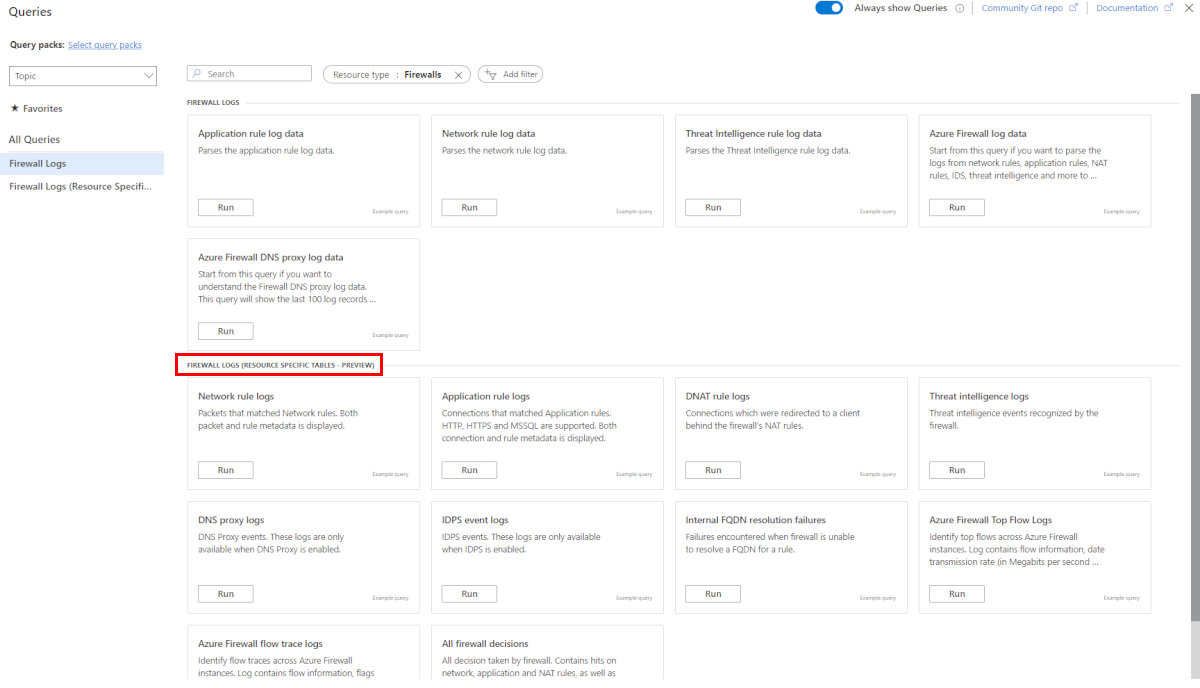

Zapytania dzienników strukturalnych

Lista wstępnie zdefiniowanych zapytań jest dostępna w witrynie Azure Portal. Ta lista zawiera wstępnie zdefiniowane zapytanie dziennika KQL (język zapytań Kusto) dla każdej kategorii i połączone zapytanie pokazujące całe zdarzenia rejestrowania zapory platformy Azure w jednym widoku.

Skoroszyt usługi Azure Firewall

Skoroszyt usługi Azure Firewall udostępnia elastyczną kanwę do analizy danych usługi Azure Firewall. Służy do tworzenia rozbudowanych raportów wizualnych w witrynie Azure Portal. Możesz wykorzystać wiele zapór wdrożonych na platformie Azure i połączyć je w ujednolicone interaktywne środowiska.

Aby wdrożyć nowy skoroszyt korzystający z dzienników strukturalnych usługi Azure Firewall, zobacz Skoroszyt usługi Azure Monitor dla usługi Azure Firewall.

Starsze dzienniki Diagnostyka Azure

Starsze dzienniki diagnostyczne platformy Azure to oryginalne zapytania dziennika usługi Azure Firewall, które wyświetlają dane dziennika w formacie tekstowym bez struktury lub bez struktury. Starsze kategorie dzienników usługi Azure Firewall używają trybu diagnostyki platformy Azure, zbierając całe dane w tabeli AzureDiagnostics. Jeśli wymagane są zarówno dzienniki ustrukturyzowane, jak i diagnostyczne, należy utworzyć co najmniej dwa ustawienia diagnostyczne na zaporę.

Następujące kategorie dzienników są obsługiwane w dziennikach diagnostycznych:

- Reguła aplikacji usługi Azure Firewall

- Reguła sieci usługi Azure Firewall

- Serwer proxy DNS usługi Azure Firewall

Aby dowiedzieć się, jak włączyć rejestrowanie diagnostyczne przy użyciu witryny Azure Portal, zobacz Włączanie dzienników strukturalnych.

Dziennik reguł aplikacji

Dziennik reguł aplikacji jest zapisywany na koncie magazynu, przesyłany strumieniowo do centrów zdarzeń i/lub wysyłany do dzienników usługi Azure Monitor tylko wtedy, gdy włączysz go dla każdej usługi Azure Firewall. W wyniku każdego nowego połączenia, które jest zgodne z jedną ze skonfigurowanych reguł aplikacji, jest tworzony dziennik dla zaakceptowanego/odrzuconego połączenia. Dane są rejestrowane w formacie JSON, jak pokazano w następujących przykładach:

Category: application rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.1.0.5:55640 to mydestination.com:443. Action: Allow. Rule Collection: collection1000. Rule: rule1002"

}

}

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.11.2.4:53344 to www.bing.com:443. Action: Allow. Rule Collection: ExampleRuleCollection. Rule: ExampleRule. Web Category: SearchEnginesAndPortals"

}

}

Dziennik reguł sieci

Dziennik reguł sieciowych jest zapisywany na koncie magazynu, przesyłany strumieniowo do centrów zdarzeń i/lub wysyłany do dzienników usługi Azure Monitor tylko wtedy, gdy włączysz go dla każdej usługi Azure Firewall. W wyniku każdego nowego połączenia, które jest zgodne z jedną ze skonfigurowanych reguł sieci, jest tworzony dziennik dla zaakceptowanego/odrzuconego połączenia. Dane są rejestrowane w formacie JSON, jak pokazano w poniższym przykładzie:

Category: network rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallNetworkRule",

"time": "2018-06-14T23:44:11.0590400Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallNetworkRuleLog",

"properties": {

"msg": "TCP request from 111.35.136.173:12518 to 13.78.143.217:2323. Action: Deny"

}

}

Dziennik serwera proxy DNS

Dziennik serwera proxy DNS jest zapisywany na koncie magazynu, przesyłany strumieniowo do centrów zdarzeń i/lub wysyłany do dzienników usługi Azure Monitor tylko wtedy, gdy włączysz go dla każdej usługi Azure Firewall. Ten dziennik śledzi komunikaty DNS na serwerze DNS skonfigurowanym przy użyciu serwera proxy DNS. Dane są rejestrowane w formacie JSON, jak pokazano w następujących przykładach:

Category: DNS proxy logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

Success:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": "DNS Request: 11.5.0.7:48197 – 15676 AAA IN md-l1l1pg5lcmkq.blob.core.windows.net. udp 55 false 512 NOERROR - 0 2.000301956s"

}

}

Niepowodzenie:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": " Error: 2 time.windows.com.reddog.microsoft.com. A: read udp 10.0.1.5:49126->168.63.129.160:53: i/o timeout”

}

}

Format wiadomości:

[client’s IP address]:[client’s port] – [query ID] [type of the request] [class of the request] [name of the request] [protocol used] [request size in bytes] [EDNS0 DO (DNSSEC OK) bit set in the query] [EDNS0 buffer size advertised in the query] [response CODE] [response flags] [response size] [response duration]

Analizowanie danych monitorowania

Istnieje wiele narzędzi do analizowania danych monitorowania.

Narzędzia usługi Azure Monitor

Usługa Azure Monitor obsługuje następujące podstawowe narzędzia:

Eksplorator metryk — narzędzie w witrynie Azure Portal, które umożliwia wyświetlanie i analizowanie metryk dla zasobów platformy Azure. Aby uzyskać więcej informacji, zobacz Analizowanie metryk za pomocą Eksploratora metryk usługi Azure Monitor.

Log Analytics — narzędzie w witrynie Azure Portal, które umożliwia wykonywanie zapytań i analizowanie danych dzienników przy użyciu języka zapytań Kusto (KQL). Aby uzyskać więcej informacji, zobacz Rozpoczynanie pracy z zapytaniami dzienników w usłudze Azure Monitor.

Dziennik aktywności, który zawiera interfejs użytkownika w witrynie Azure Portal do wyświetlania i podstawowych wyszukiwań. Aby przeprowadzić bardziej szczegółową analizę, musisz kierować dane do dzienników usługi Azure Monitor i uruchamiać bardziej złożone zapytania w usłudze Log Analytics.

Narzędzia, które umożliwiają bardziej złożoną wizualizację, obejmują:

- Pulpity nawigacyjne, które umożliwiają łączenie różnych rodzajów danych w jednym okienku w witrynie Azure Portal.

- Skoroszyty, dostosowywalne raporty, które można utworzyć w witrynie Azure Portal. Skoroszyty mogą zawierać tekst, metryki i zapytania dziennika.

- Grafana to otwarte narzędzie platformy, które wyróżnia się na operacyjnych pulpitach nawigacyjnych. Za pomocą narzędzia Grafana można tworzyć pulpity nawigacyjne zawierające dane z wielu źródeł innych niż usługa Azure Monitor.

- Power BI, usługa analizy biznesowej, która udostępnia interaktywne wizualizacje w różnych źródłach danych. Usługę Power BI można skonfigurować tak, aby automatycznie importować dane dziennika z usługi Azure Monitor, aby korzystać z tych wizualizacji.

Narzędzia eksportu usługi Azure Monitor

Dane z usługi Azure Monitor można pobrać do innych narzędzi przy użyciu następujących metod:

Metryki: użyj interfejsu API REST dla metryk , aby wyodrębnić dane metryk z bazy danych metryk usługi Azure Monitor. Interfejs API obsługuje wyrażenia filtrów w celu uściślinia pobranych danych. Aby uzyskać więcej informacji, zobacz Dokumentacja interfejsu API REST usługi Azure Monitor.

Dzienniki: użyj interfejsu API REST lub skojarzonych bibliotek klienckich.

Aby rozpocząć pracę z interfejsem API REST dla usługi Azure Monitor, zobacz Przewodnik po interfejsie API REST monitorowania platformy Azure.

Zapytania usługi Kusto

Dane monitorowania można analizować w magazynie dzienników usługi Azure Monitor /Log Analytics przy użyciu języka zapytań Kusto (KQL).

Ważne

Po wybraniu pozycji Dzienniki z menu usługi w portalu usługa Log Analytics zostanie otwarta z zakresem zapytania ustawionym na bieżącą usługę. Ten zakres oznacza, że zapytania dziennika będą zawierać tylko dane z tego typu zasobu. Jeśli chcesz uruchomić zapytanie zawierające dane z innych usług platformy Azure, wybierz pozycję Dzienniki z menu usługi Azure Monitor . Aby uzyskać szczegółowe informacje, zobacz Zakres zapytań dzienników i zakres czasu w usłudze Azure Monitor Log Analytics .

Aby uzyskać listę typowych zapytań dotyczących dowolnej usługi, zobacz interfejs zapytań usługi Log Analytics.

Alerty

Alerty usługi Azure Monitor proaktywnie powiadamiają o znalezieniu określonych warunków w danych monitorowania. Alerty umożliwiają identyfikowanie i rozwiązywanie problemów w systemie przed ich zauważeniem przez klientów. Aby uzyskać więcej informacji, zobacz Alerty usługi Azure Monitor.

Istnieje wiele źródeł typowych alertów dotyczących zasobów platformy Azure. Przykłady typowych alertów dotyczących zasobów platformy Azure można znaleźć w temacie Przykładowe zapytania alertów dziennika. Witryna Alerty bazowe usługi Azure Monitor (AMBA) udostępnia częściowo zautomatyzowaną metodę implementowania ważnych alertów metryk platformy, pulpitów nawigacyjnych i wytycznych. Witryna ma zastosowanie do stale powiększającego się podzestawu usług platformy Azure, w tym wszystkich usług, które są częścią strefy docelowej platformy Azure (ALZ).

Typowy schemat alertu standandaryzuje użycie powiadomień o alertach usługi Azure Monitor. Aby uzyskać więcej informacji, zobacz Wspólny schemat alertów.

Typy alertów

Możesz otrzymywać alerty dotyczące dowolnej metryki lub źródła danych dziennika na platformie danych usługi Azure Monitor. Istnieje wiele różnych typów alertów w zależności od usług, które monitorujesz i zbieranych danych monitorowania. Różne typy alertów mają różne zalety i wady. Aby uzyskać więcej informacji, zobacz Wybieranie odpowiedniego typu alertu monitorowania.

Poniższa lista zawiera opis typów alertów usługi Azure Monitor, które można utworzyć:

- Alerty metryk oceniają metryki zasobów w regularnych odstępach czasu. Metryki mogą być metrykami platformy, metrykami niestandardowymi, dziennikami z usługi Azure Monitor przekonwertowanym na metryki lub metrykami usługi Application Insights. Alerty metryk mogą również stosować wiele warunków i progów dynamicznych.

- Alerty dzienników umożliwiają użytkownikom używanie zapytania usługi Log Analytics do oceny dzienników zasobów z wstępnie zdefiniowaną częstotliwością.

- Alerty dziennika aktywności są wyzwalane, gdy wystąpi nowe zdarzenie dziennika aktywności zgodne ze zdefiniowanymi warunkami. Alerty usługi Resource Health i alerty usługi Service Health to alerty dziennika aktywności, które zgłaszają kondycję usługi i zasobów.

Niektóre usługi platformy Azure obsługują również alerty wykrywania inteligentnego, alerty Prometheus lub zalecane reguły alertów.

W przypadku niektórych usług można monitorować na dużą skalę, stosując tę samą regułę alertu metryki do wielu zasobów tego samego typu, które istnieją w tym samym regionie świadczenia usługi Azure. Poszczególne powiadomienia są wysyłane dla każdego monitorowanego zasobu. Aby uzyskać informacje o obsługiwanych usługach i chmurach platformy Azure, zobacz Monitorowanie wielu zasobów przy użyciu jednej reguły alertu.

Alert dotyczący metryk usługi Azure Firewall

Metryki zapewniają krytyczne sygnały do śledzenia kondycji zasobu. Dlatego ważne jest, aby monitorować metryki zasobu i uważać na wszelkie anomalie. Ale co zrobić, jeśli metryki usługi Azure Firewall przestaną przepływać? Może to wskazywać na potencjalny problem z konfiguracją lub coś bardziej złowieszczego, takiego jak awaria. Brakujące metryki mogą wystąpić z powodu publikowania tras domyślnych, które blokują usłudze Azure Firewall przekazywanie metryk lub liczba wystąpień w dobrej kondycji spada do zera. W tej sekcji dowiesz się, jak skonfigurować metryki do obszaru roboczego usługi Log Analytics i otrzymywać alerty dotyczące brakujących metryk.

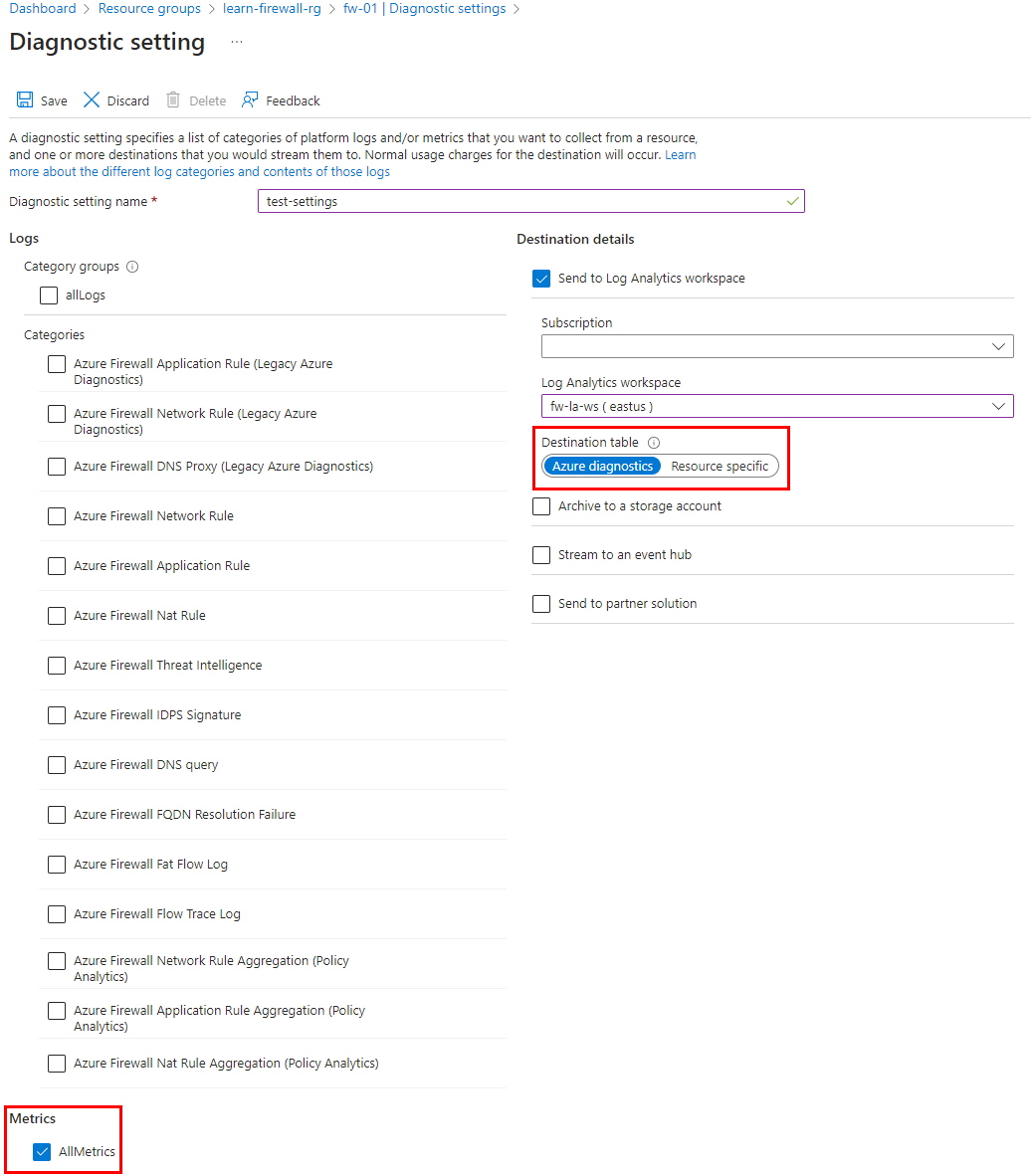

Konfigurowanie metryk w obszarze roboczym usługi Log Analytics

Pierwszym krokiem jest skonfigurowanie dostępności metryk w obszarze roboczym usługi Log Analytics przy użyciu ustawień diagnostycznych w zaporze.

Aby skonfigurować ustawienia diagnostyczne, jak pokazano na poniższym zrzucie ekranu, przejdź do strony zasobu usługi Azure Firewall. Spowoduje to wypychanie metryk zapory do skonfigurowanego obszaru roboczego.

Uwaga

Ustawienia diagnostyczne metryk muszą być oddzielną konfiguracją niż dzienniki. Dzienniki zapory można skonfigurować do używania Diagnostyka Azure lub specyficznego dla zasobu. Jednak metryki zapory muszą zawsze używać Diagnostyka Azure.

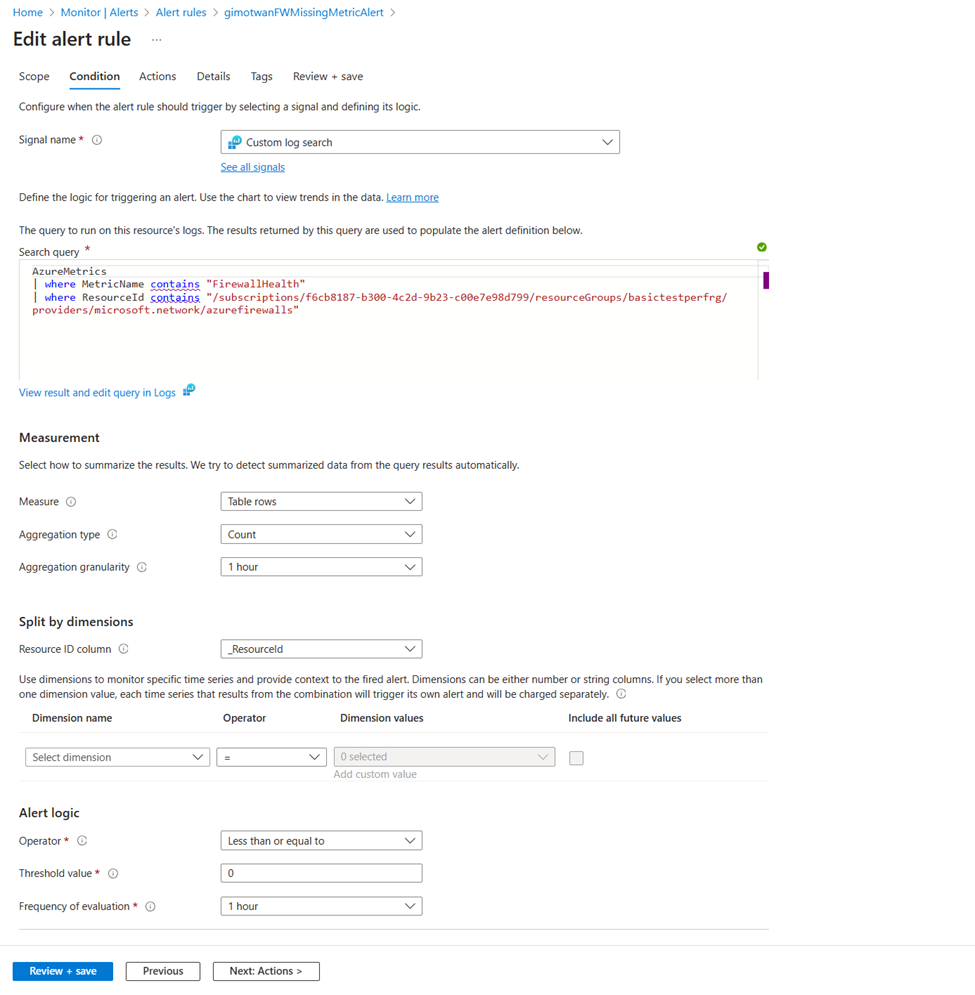

Tworzenie alertu w celu śledzenia odbierania metryk zapory bez żadnych błędów

Przejdź do obszaru roboczego skonfigurowanego w ustawieniach diagnostyki metryk. Sprawdź, czy metryki są dostępne przy użyciu następującego zapytania:

AzureMetrics

| where MetricName contains "FirewallHealth"

| where ResourceId contains "/SUBSCRIPTIONS/XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX/RESOURCEGROUPS/PARALLELIPGROUPRG/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/HUBVNET-FIREWALL"

| where TimeGenerated > ago(30m)

Następnie utwórz alert dotyczący brakujących metryk w okresie 60 minut. Aby skonfigurować nowe alerty dotyczące brakujących metryk, przejdź do strony Alert w obszarze roboczym usługi Log Analytics.

Reguły alertów usługi Azure Firewall

Alerty można ustawić dla dowolnej metryki, wpisu dziennika lub wpisu dziennika aktywności wymienionego w dokumentacji danych monitorowania usługi Azure Firewall.

Zalecenia doradcy

W przypadku niektórych usług, jeśli podczas operacji zasobów wystąpią krytyczne warunki lub nieuchronne zmiany, na stronie Przegląd usługi w portalu zostanie wyświetlony alert. Więcej informacji i zalecanych poprawek alertu można znaleźć w temacie Zalecenia usługi Advisor w obszarze Monitorowanie w menu po lewej stronie. Podczas normalnych operacji nie są wyświetlane żadne zalecenia doradcy.

Aby uzyskać więcej informacji na temat usługi Azure Advisor, zobacz Omówienie usługi Azure Advisor.

Powiązana zawartość

- Zobacz Dokumentację danych monitorowania usługi Azure Firewall, aby uzyskać informacje o metrykach, dziennikach i innych ważnych wartościach utworzonych dla usługi Azure Firewall.

- Zobacz Monitorowanie zasobów platformy Azure za pomocą usługi Azure Monitor , aby uzyskać ogólne informacje na temat monitorowania zasobów platformy Azure.