Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Można skonfigurować niestandardowy serwer DNS i włączyć serwer proxy DNS dla usługi Azure Firewall. Skonfiguruj te ustawienia podczas wdrażania zapory lub skonfiguruj je później na stronie ustawień DNS. Domyślnie usługa Azure Firewall używa usługi Azure DNS, a serwer proxy DNS jest wyłączony.

Serwery DNS

Serwer DNS obsługuje i rozpoznaje nazwy domen na adresy IP. Domyślnie usługa Azure Firewall używa usługi Azure DNS do rozpoznawania nazw. Ustawienie serwera DNS umożliwia skonfigurowanie własnych serwerów DNS na potrzeby rozpoznawania nazw usługi Azure Firewall. Można skonfigurować jeden serwer lub wiele serwerów. Jeśli skonfigurujesz wiele serwerów DNS, używany serwer zostanie wybrany losowo. W Niestandardowe DNS można skonfigurować maksymalnie 15 serwerów DNS.

Uwaga

W przypadku wystąpień usługi Azure Firewall zarządzanych przy użyciu usługi Azure Firewall Manager ustawienia DNS są konfigurowane w skojarzonych zasadach usługi Azure Firewall.

Konfigurowanie niestandardowych serwerów DNS

- W obszarze Ustawienia usługi Azure Firewall wybierz pozycję Ustawienia DNS.

- W obszarze Serwery DNS można wpisać lub dodać istniejące serwery DNS, które zostały wcześniej określone w sieci wirtualnej.

- Wybierz Zastosuj.

Zapora kieruje teraz ruch DNS do określonych serwerów DNS na potrzeby rozpoznawania nazw.

Proxy DNS

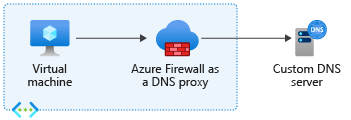

Usługę Azure Firewall można skonfigurować tak, aby działała jako serwer proxy DNS. Serwer proxy DNS jest pośrednikiem dla żądań DNS z maszyn wirtualnych klienta do serwera DNS.

Aby włączyć filtrowanie FQDN (w pełni kwalifikowanej nazwy domeny) w regułach sieciowych, włącz serwer proxy DNS i zaktualizuj konfigurację maszyny wirtualnej, by korzystać z zapory jako serwera proxy DNS.

Jeśli włączysz filtrowanie nazw FQDN w regułach sieci, ale nie skonfigurujesz maszyn wirtualnych klienta do korzystania z usługi Azure Firewall jako serwera proxy DNS, żądania DNS od tych klientów mogą być rozpoznawane w różnych momentach lub zwracać inne wyniki niż te widoczne przez usługę Azure Firewall. Aby zapewnić spójne rozpoznawanie nazw DNS i filtrowanie nazw FQDN, skonfiguruj maszyny wirtualne klienta do używania usługi Azure Firewall jako serwera proxy DNS. Ta konfiguracja gwarantuje, że wszystkie żądania DNS przechodzą przez zaporę, zapobiegając niespójnościom.

Jeśli usługa Azure Firewall jest serwerem proxy DNS, możliwe są dwa typy funkcji buforowania:

Pozytywna pamięć podręczna: rozpoznawanie nazw DNS zakończyło się pomyślnie. Zapora buforuje te odpowiedzi zgodnie z czasem życia (TTL) w odpowiedzi, maksymalnie przez 1 godzinę.

Negatywna pamięć podręczna: wyniki rozpoznawania nazw DNS skutkują brakiem odpowiedzi lub brakiem rozstrzygnięcia. Zapora buforuje te odpowiedzi zgodnie z TTL w odpowiedzi, maksymalnie 30 minut.

Serwer DNS proxy przechowuje wszystkie rozpoznane adresy IP uzyskane z FQDN w regułach sieciowych. Najlepszym rozwiązaniem jest użycie nazw FQDN rozpoznawanych jako jeden adres IP.

Dziedziczenie zasad

Ustawienia DNS zasad stosowane do autonomicznej zapory zastępują ustawienia DNS autonomicznej zapory. Polityka podrzędna dziedziczy wszystkie ustawienia DNS polityki nadrzędnej, ale może przykrywać politykę nadrzędną.

Aby na przykład używać nazw FQDN w regule sieciowej, należy włączyć serwer proxy DNS. Jeśli jednak polityka nadrzędna nie ma włączonego serwera proxy DNS, polityka podrzędna nie obsługuje nazw FQDN w regułach sieci, chyba że lokalnie nadpiszesz to ustawienie.

Konfiguracja serwera proxy DNS

Konfiguracja serwera proxy DNS wymaga trzech kroków:

- Włącz serwer proxy DNS w ustawieniach dns usługi Azure Firewall.

- Opcjonalnie skonfiguruj niestandardowy serwer DNS lub użyj podanego domyślnego ustawienia.

- Skonfiguruj prywatny adres IP usługi Azure Firewall jako niestandardowy adres DNS w ustawieniach serwera DNS sieci wirtualnej, aby kierować ruch DNS do usługi Azure Firewall.

Uwaga

Jeśli używasz niestandardowego serwera DNS, wybierz adres IP z sieci wirtualnej, która nie jest częścią podsieci usługi Azure Firewall.

Aby skonfigurować serwer proxy DNS, należy skonfigurować ustawienie serwerów DNS sieci wirtualnej tak, aby używały prywatnego adresu IP zapory. Następnie włącz serwer proxy DNS w ustawieniach DNS usługi Azure Firewall.

Konfigurowanie serwerów DNS sieci wirtualnej

- Wybierz sieć wirtualną, w której ruch DNS jest kierowany przez wystąpienie usługi Azure Firewall.

- W obszarze Ustawienia wybierz pozycję Serwery DNS.

- Pod Serwery DNS, wybierz Niestandardowe.

- Wprowadź prywatny adres IP zapory.

- Wybierz pozycję Zapisz.

- Uruchom ponownie maszyny wirtualne połączone z siecią wirtualną, aby zostały przypisane nowe ustawienia serwera DNS. Maszyny wirtualne nadal używają bieżących ustawień DNS do czasu ponownego uruchomienia.

Włączanie serwera proxy DNS

- Wybierz wystąpienie usługi Azure Firewall.

- W obszarze Ustawienia wybierz pozycję Ustawienia DNS.

- Domyślnie serwer proxy DNS jest wyłączony. Po włączeniu tego ustawienia zapora nasłuchuje na porcie 53 i przekazuje żądania DNS do skonfigurowanych serwerów DNS.

- Przejrzyj konfigurację serwerów DNS, aby upewnić się, że ustawienia są odpowiednie dla danego środowiska.

- Wybierz pozycję Zapisz.

Przełączanie awaryjne o wysokiej dostępności

Serwer proxy DNS ma mechanizm przełączania awaryjnego, który przestaje używać serwera, którego stan jest nieprawidłowy, i korzysta z innego dostępnego serwera DNS.

Jeśli wszystkie serwery DNS są niedostępne, nie ma powrotu do innego serwera DNS.

Kontrole kondycji

Serwer proxy DNS wykonuje pięciosekundowe pętle sprawdzania kondycji tak długo, jak serwery nadrzędne zgłaszają, że są niezdrowe. Testy kondycji to cykliczne zapytanie DNS do głównego serwera nazw. Po uznaniu serwera nadrzędnego za w dobrej kondycji zapora zatrzymuje sprawdzanie kondycji do następnego błędu. Gdy sprawny serwer proxy zwraca błąd, zapora wybiera inny serwer DNS z listy.

Azure Firewall ze strefami prywatnymi DNS usługi Azure

Usługa Azure Firewall obsługuje integrację z prywatnymi strefami DNS platformy Azure, umożliwiając rozpoznawanie nazw domen prywatnych. Po skojarzeniu prywatnej strefy DNS z siecią wirtualną, w której wdrożono usługę Azure Firewall, zapora może rozpoznawać nazwy zdefiniowane w tej strefie.

Ważne

Unikaj tworzenia rekordów DNS w prywatnych strefach DNS, które zastępują domeny domyślne należące do firmy Microsoft. Zastąpienie tych domen może uniemożliwić usłudze Azure Firewall rozpoznawanie krytycznych punktów końcowych, co może zakłócać zarządzanie ruchem i powodować błędy funkcji, takich jak rejestrowanie, monitorowanie i aktualizacje.

Poniżej znajduje się lista domen należących do firmy Microsoft, które nie powinny być zastępowane, ponieważ ruch zarządzania usługi Azure Firewall może wymagać dostępu do nich:

azclient.msazure.comcloudapp.netcore.windows.netlogin.microsoftonline.commicrosoft.commsidentity.comtrafficmanager.netvault.azure.netwindows.netmanagement.azure.comtable.core.windows.netstore.core.windows.netazure-api.netmicrosoftmetrics.comtime.windows.comservicebus.windows.netblob.storage.azure.netblob.core.windows.netarm-msedge.netcloudapp.azure.commonitoring.core.windows.net

Na przykład ruch zarządzający w usłudze Azure Firewall wymaga dostępu do kont magazynowych z wykorzystaniem domeny blob.core.windows.net. Jeśli tworzysz prywatną strefę DNS dla *.blob.core.windows.net i skojarzysz ją z siecią wirtualną zapory, zastąpisz domyślne rozpoznawanie nazw DNS i zakłócisz podstawowe operacje zapory. Aby uniknąć tego problemu, nie przesłaniaj domeny domyślnej. Zamiast tego utwórz prywatną strefę DNS dla unikatowej poddomeny, takiej jak *.<unique-domain-name>.blob.core.windows.net.

Alternatywnie, aby zapobiec wpływowi prywatnych stref DNS na usługę Azure Firewall, wdróż usługi, które wymagają prywatnych stref DNS w oddzielnej sieci wirtualnej. Dzięki temu prywatne strefy DNS są skojarzone tylko z wirtualną siecią usługi i nie mają wpływu na rozpoznawanie nazw DNS przez Azure Firewall.