Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ważne

Jawny serwer proxy jest obecnie w wersji zapoznawczej. Zobacz Dodatkowe warunki użytkowania wersji zapoznawczych platformy Microsoft Azure, aby zapoznać się z postanowieniami prawnymi dotyczącymi funkcji platformy Azure, które są w wersji beta lub wersji zapoznawczej albo w inny sposób nie zostały jeszcze wydane jako ogólnie dostępne.

Usługa Azure Firewall domyślnie działa w trybie przezroczystego serwera proxy. W tym trybie ruch jest wysyłany do zapory przy użyciu konfiguracji trasy zdefiniowanej przez użytkownika (UDR). Zapora przechwytuje ten ruch w linii i przekazuje go do celu.

W przypadku jawnego serwera proxy ustawionego na ścieżce wychodzącej można skonfigurować ustawienie serwera proxy w aplikacji wysyłającej (takiej jak przeglądarka internetowa) przy użyciu usługi Azure Firewall skonfigurowanej jako serwer proxy. W związku z tym ruch z aplikacji wysyłającej przechodzi do prywatnego adresu IP zapory i dlatego wychodzi bezpośrednio z zapory bez korzystania z UDR.

Za pomocą trybu jawnego serwera proxy (obsługiwanego dla protokołu HTTP/S) można zdefiniować ustawienia serwera proxy w przeglądarce, aby wskazać prywatny adres IP zapory. Możesz ręcznie skonfigurować adres IP w przeglądarce lub aplikacji lub skonfigurować plik automatycznej konfiguracji serwera proxy (PAC). Po przesłaniu pliku PAC do zapory, zapora może go hostować, aby obsługiwać żądania proxy.

Konfigurowanie

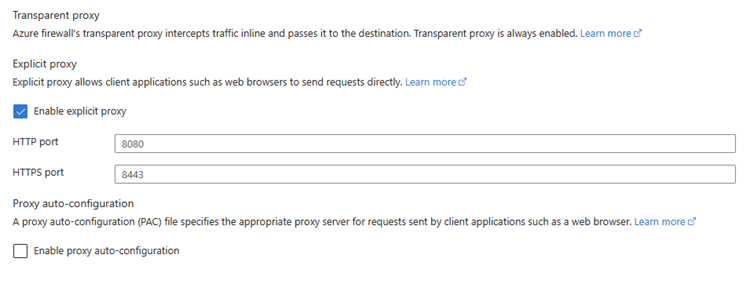

Po włączeniu funkcji w portalu zostanie wyświetlony następujący ekran:

Uwaga

Porty HTTP i HTTPS nie mogą być takie same.

Następnie, aby zezwolić na ruch przez zaporę, utwórz regułę aplikacji w polityce zapory, która pozwoli na ten ruch.

Ważne

Należy użyć reguły aplikacji. Reguła sieciowa nie będzie działać.

Aby użyć pliku automatycznej konfiguracji serwera proxy (PAC), wybierz pozycję Włącz automatyczną konfigurację serwera proxy.

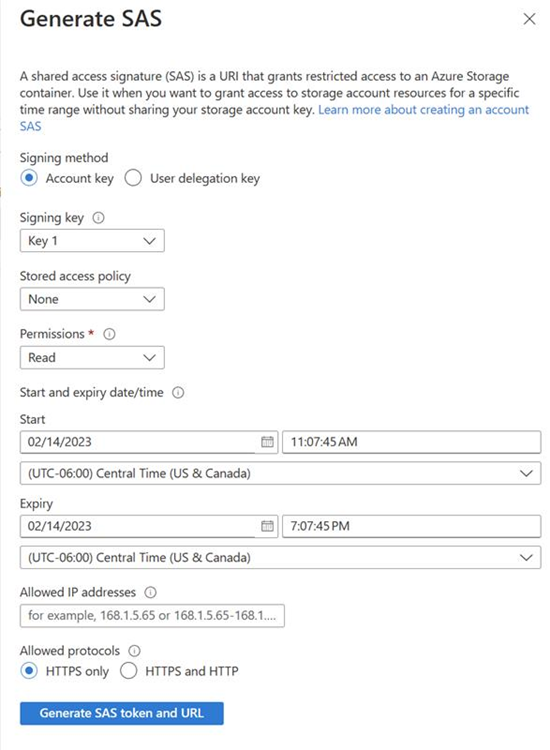

Najpierw przekaż plik PAC do utworzonego kontenera magazynu. Następnie na stronie Włącz jawny serwer proxy skonfiguruj adres URL sygnatury dostępu współdzielonego (SAS). Skonfiguruj port, z którego jest obsługiwany pac, a następnie wybierz pozycję Zastosuj w dolnej części strony.

Adres URL współdzielony musi mieć uprawnienia do odczytu, aby zapora ogniowa mogła pobrać plik. W przypadku wprowadzenia zmian w pliku PAC konieczne jest wygenerowanie i skonfigurowanie nowego adresu URL SAS na stronie zapory Włącz jawny serwer proxy.

Zarządzanie i zgodność

Aby zapewnić spójną konfigurację jawnych ustawień serwera proxy we wdrożeniach usługi Azure Firewall, możesz użyć definicji usługi Azure Policy. Dostępne są następujące zasady do zarządzania jawnymi konfiguracjami serwera proxy:

- Wymuszanie jawnej konfiguracji serwera proxy dla polityk zapory: zapewnia, że wszystkie polityki zapory Azure mają włączoną jawną konfigurację serwera proxy.

- Włącz konfigurację pliku PAC podczas korzystania z jawnego serwera proxy: sprawdza, czy po włączeniu jawnego serwera proxy plik PAC (automatyczna konfiguracja serwera proxy) jest również prawidłowo skonfigurowany.

Aby uzyskać więcej informacji na temat tych zasad i sposobu ich implementowania, zobacz Zabezpieczanie wdrożeń usługi Azure Firewall przy użyciu usługi Azure Policy.

Następne kroki

- Aby dowiedzieć się więcej na temat jawnego serwera proxy, zobacz Demystifying Explicit proxy: Zwiększanie zabezpieczeń za pomocą usługi Azure Firewall.

- Aby dowiedzieć się, jak wdrożyć usługę Azure Firewall, zobacz Wdrażanie i konfigurowanie usługi Azure Firewall przy użyciu programu Azure PowerShell.