Dzienniki usługi Azure Structured Firewall

Dzienniki ustrukturyzowane to typ danych dziennika zorganizowanych w określonym formacie. Używają wstępnie zdefiniowanego schematu do struktury danych dziennika w taki sposób, aby ułatwić wyszukiwanie, filtrowanie i analizowanie. W przeciwieństwie do dzienników bez struktury, które składają się z tekstu bez struktury, dzienniki strukturalne mają spójny format, który maszyny mogą analizować i analizować.

dzienniki ustrukturyzowane Azure Firewall zapewniają bardziej szczegółowy widok zdarzeń zapory. Obejmują one informacje, takie jak źródłowe i docelowe adresy IP, protokoły, numery portów i działania podejmowane przez zaporę. Obejmują one również więcej metadanych, takich jak czas zdarzenia i nazwa wystąpienia Azure Firewall.

Obecnie dostępne są następujące kategorie dzienników diagnostycznych dla Azure Firewall:

- Dziennik reguł aplikacji

- Dziennik reguł sieci

- Dziennik serwera proxy DNS

Te kategorie dzienników używają trybu diagnostyki platformy Azure. W tym trybie wszystkie dane z dowolnego ustawienia diagnostycznego są zbierane w tabeli AzureDiagnostics .

Dzięki dziennikom ustrukturyzowanym możesz użyć tabel specyficznych dla zasobów zamiast istniejącej tabeli AzureDiagnostics . W przypadku, gdy oba zestawy dzienników są wymagane, należy utworzyć co najmniej dwa ustawienia diagnostyczne na zaporę.

Tryb specyficzny dla zasobu

W trybie specyficznym dla zasobu poszczególne tabele w wybranym obszarze roboczym są tworzone dla każdej kategorii wybranej w ustawieniu diagnostycznym. Ta metoda jest zalecana, ponieważ:

- Może zmniejszyć ogólne koszty rejestrowania o maksymalnie 80%.

- ułatwia pracę z danymi w zapytaniach dzienników

- ułatwia odnajdywanie schematów i ich struktury

- poprawia wydajność zarówno opóźnienia pozyskiwania, jak i czasu wykonywania zapytań

- umożliwia udzielanie praw kontroli dostępu opartej na rolach platformy Azure w określonej tabeli

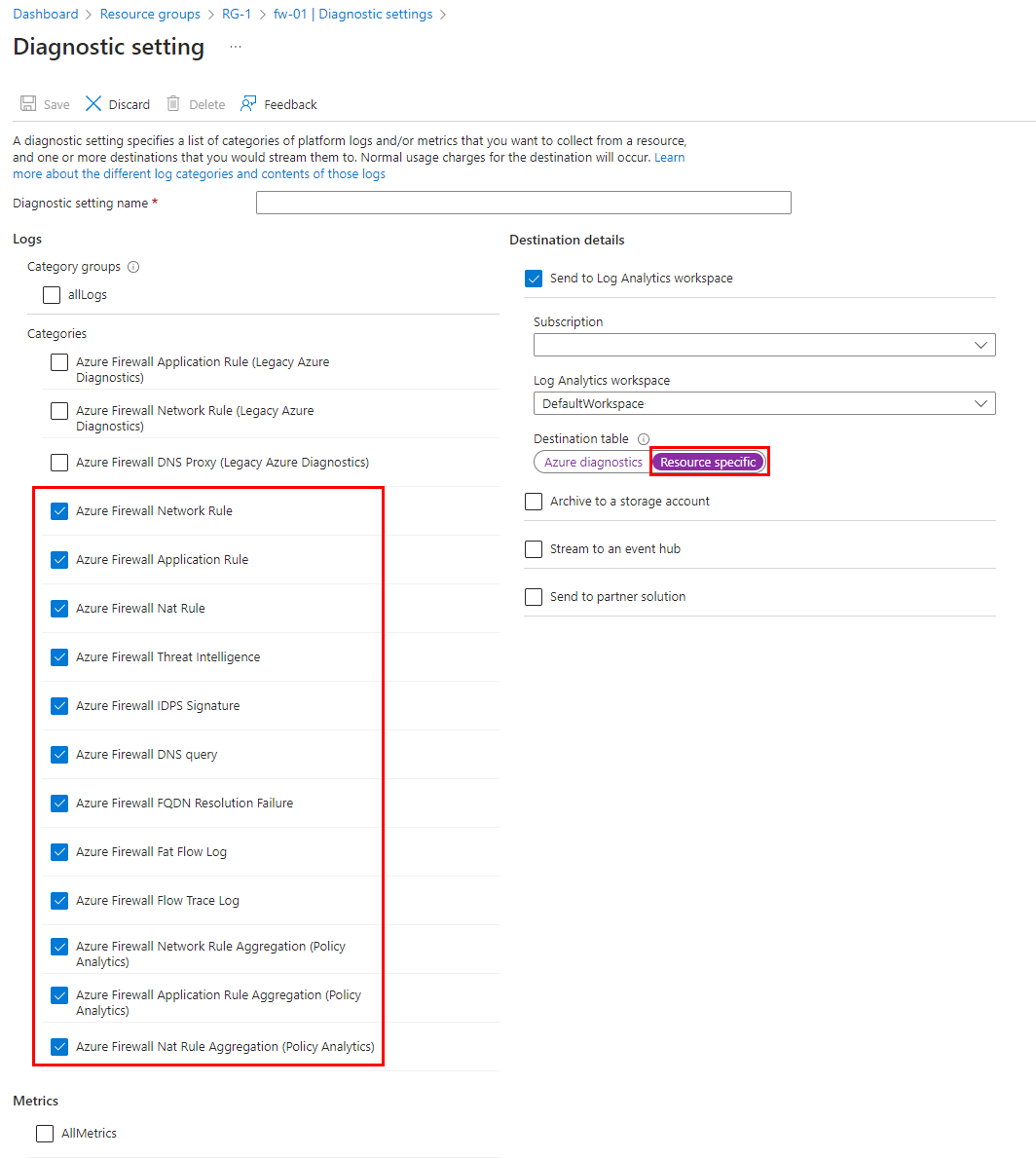

Nowe tabele specyficzne dla zasobów są teraz dostępne w ustawieniu diagnostycznym, które umożliwia korzystanie z następujących kategorii:

- Dziennik reguł sieciowych — zawiera wszystkie dane dziennika reguł sieciowych. Każde dopasowanie między płaszczyzną danych a regułą sieci tworzy wpis dziennika z pakietem płaszczyzny danych i atrybutami dopasowanej reguły.

- Dziennik reguł translatora adresów sieciowych — zawiera wszystkie dane dziennika zdarzeń DNAT (docelowe tłumaczenie adresów sieciowych). Każde dopasowanie między płaszczyzną danych a regułą DNAT tworzy wpis dziennika z pakietem płaszczyzny danych i atrybutami dopasowanej reguły.

- Dziennik reguł aplikacji — zawiera wszystkie dane dziennika reguł aplikacji. Każde dopasowanie między płaszczyzną danych a regułą aplikacji tworzy wpis dziennika z pakietem płaszczyzny danych i atrybutami dopasowanej reguły.

- Dziennik analizy zagrożeń — zawiera wszystkie zdarzenia analizy zagrożeń.

- Dziennik IDPS — zawiera wszystkie pakiety płaszczyzny danych, które zostały dopasowane z co najmniej jednym podpisem dostawcy tożsamości.

- Dziennik serwera proxy DNS — zawiera wszystkie dane dziennika zdarzeń serwera proxy DNS.

- Wewnętrzna nazwa FQDN rozwiązuje błąd — zawiera wszystkie wewnętrzne żądania rozpoznawania nazw FQDN zapory, które spowodowały niepowodzenie.

- Dziennik agregacji reguł aplikacji — zawiera zagregowane dane dziennika reguł aplikacji na potrzeby analizy zasad.

- Dziennik agregacji reguł sieci — zawiera zagregowane dane dziennika reguł sieci dla analizy zasad.

- Dziennik agregacji reguł translatora adresów sieciowych — zawiera zagregowane dane dziennika reguł translatora adresów sieciowych dla analizy zasad.

- Dziennik najwyższego przepływu (wersja zapoznawcza) — w dzienniku najważniejszych przepływów (przepływy tłuszczu) są wyświetlane najważniejsze połączenia, które przyczyniają się do największej przepływności za pośrednictwem zapory.

- Śledzenie przepływu (wersja zapoznawcza) — zawiera informacje o przepływie, flagi i okres rejestrowania przepływów. Pełne informacje o przepływie, takie jak SYN, SYN-ACK, FIN, FIN-ACK, RST, INVALID (przepływy).

Włączanie dzienników strukturalnych

Aby włączyć Azure Firewall dzienniki ustrukturyzowane, należy najpierw skonfigurować obszar roboczy usługi Log Analytics w ramach subskrypcji platformy Azure. Ten obszar roboczy służy do przechowywania dzienników ustrukturyzowanych generowanych przez Azure Firewall.

Po skonfigurowaniu obszaru roboczego usługi Log Analytics można włączyć dzienniki ustrukturyzowane w Azure Firewall, przechodząc do strony Ustawienia diagnostyczne zapory w Azure Portal. W tym miejscu musisz wybrać tabelę Docelowa specyficzne dla zasobu i wybrać typ zdarzeń, które chcesz zarejestrować.

Uwaga

Nie ma potrzeby włączania tej funkcji za pomocą flagi funkcji lub poleceń Azure PowerShell.

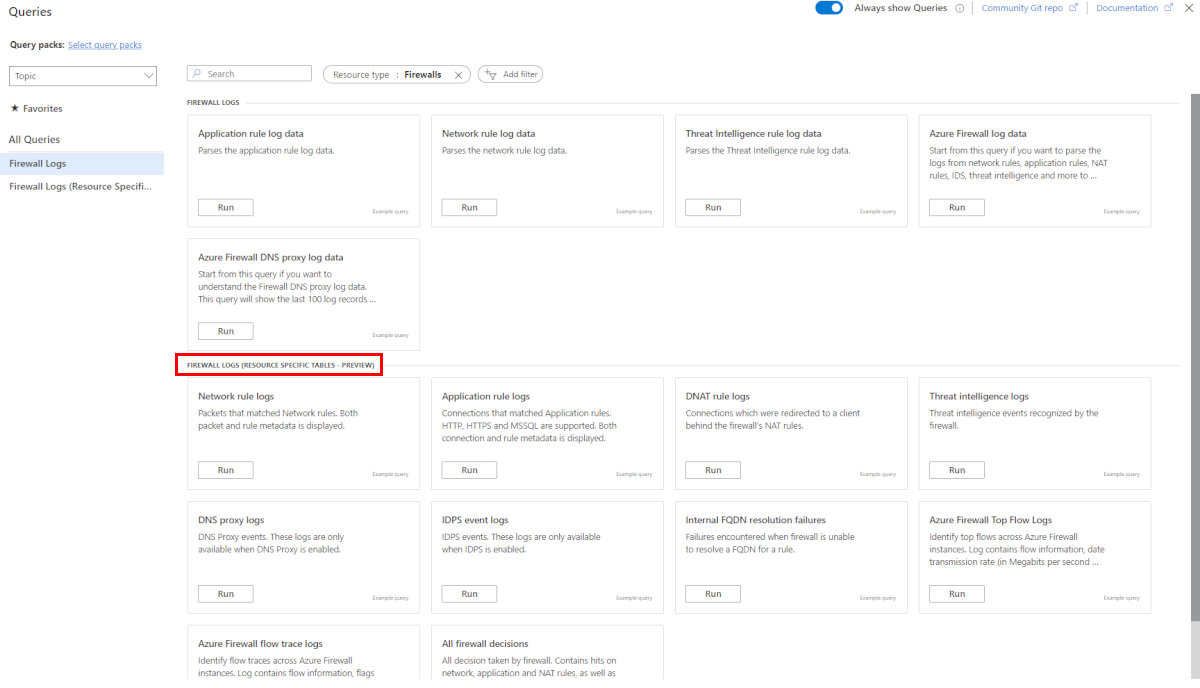

Zapytania dziennika strukturalnego

Lista wstępnie zdefiniowanych zapytań jest dostępna w Azure Portal. Ta lista zawiera wstępnie zdefiniowane zapytanie dziennika KQL (język zapytań Kusto) dla każdej kategorii i połączone zapytanie przedstawiające całe zdarzenia rejestrowania zapory platformy Azure w jednym widoku.

Skoroszyt usługi Azure Firewall

Azure Firewall Skoroszyt udostępnia elastyczną kanwę do analizy danych Azure Firewall. Można go użyć do tworzenia rozbudowanych raportów wizualnych w ramach Azure Portal. Możesz wykorzystać wiele zapór wdrożonych na platformie Azure i połączyć je w ujednolicone interaktywne środowiska.

Aby wdrożyć nowy skoroszyt korzystający z dzienników Azure Firewall ustrukturyzowanych, zobacz Skoroszyt usługi Azure Monitor dla Azure Firewall.

Następne kroki

Aby uzyskać więcej informacji, zobacz Eksplorowanie rejestrowania ustrukturyzowanego specyficznego dla nowego zasobu w Azure Firewall.

Aby dowiedzieć się więcej na temat dzienników i metryk Azure Firewall, zobacz Azure Firewall dzienniki i metryki