Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

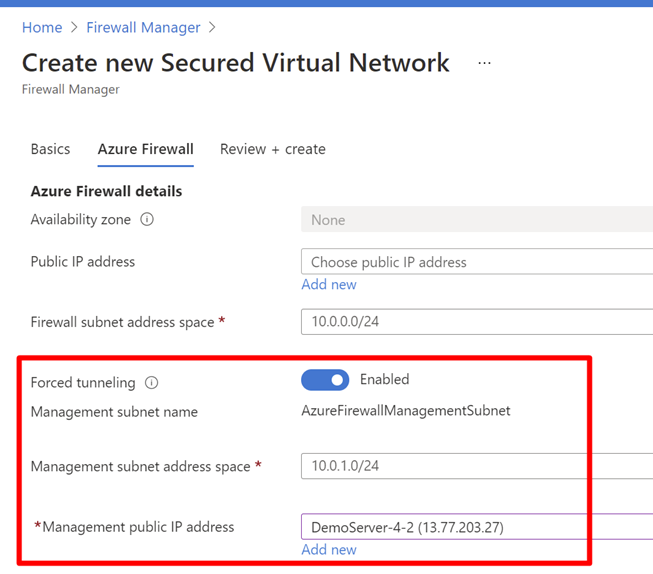

Podczas konfigurowania nowej zapory Azure Firewall można skierować cały ruch internetowy do wyznaczonego następnego przeskoku, zamiast bezpośrednio do Internetu. Na przykład możesz mieć trasę domyślną anonsowaną za pośrednictwem protokołu BGP lub używając tras zdefiniowanych przez użytkownika (UDR), aby wymusić ruch do lokalnej zapory brzegowej lub innego wirtualnego urządzenia sieciowego (WUS) do przetwarzania ruchu sieciowego przed przekazaniem go do Internetu. Aby obsługiwać tę konfigurację, należy utworzyć usługę Azure Firewall z włączoną kartą sieciową zarządzania zaporą.

Możesz nie ujawniać publicznego adresu IP bezpośrednio w Internecie. W takim przypadku można wdrożyć usługę Azure Firewall z włączoną kartą sieciową zarządzania bez publicznego adresu IP. Po włączeniu karty sieciowej zarządzania tworzy interfejs zarządzania z publicznym adresem IP używanym przez usługę Azure Firewall do wykonywania operacji. Publiczny adres IP jest używany wyłącznie przez platformę Azure i nie może być używany w żadnym innym celu. Sieć ścieżek danych dzierżawy można skonfigurować bez publicznego adresu IP, a ruch internetowy może zostać wymuszony przez tunel do innej zapory lub zablokowany.

Usługa Azure Firewall zapewnia automatyczną nat dla całego ruchu wychodzącego do publicznych adresów IP. Usługa Azure Firewall nie zapewnia usługi SNAT, gdy docelowy adres IP jest z zakresu prywatnych adresów IP zgodnie z normą IANA RFC 1918. Ta logika działa doskonale, gdy ruch wychodzący bezpośrednio do Internetu. Jednak w przypadku skonfigurowanego wymuszonego tunelowania ruch związany z Internetem może być kierowany do jednego z prywatnych adresów IP zapory w podsieci AzureFirewallSubnet. Spowoduje to ukrycie adresu źródłowego z zapory lokalnej. Usługę Azure Firewall można skonfigurować tak, aby nie niezależnie od docelowego adresu IP, dodając adres 0.0.0.0/0 jako zakres prywatnych adresów IP. W przypadku tej konfiguracji usługa Azure Firewall nigdy nie może przedostać się bezpośrednio do Internetu. Aby uzyskać więcej informacji, zobacz Usługa SNAT dla zakresów prywatnych adresów IP w usłudze Azure Firewall.

Usługa Azure Firewall obsługuje również tunelowanie podzielone, czyli możliwość selektywnego kierowania ruchu. Można na przykład skonfigurować usługę Azure Firewall tak, aby kierowała cały ruch do sieci lokalnej podczas kierowania ruchu do Internetu na potrzeby aktywacji usługi KMS, zapewniając aktywowanie serwera KMS. Można to zrobić przy użyciu tabel tras w podsieci AzureFirewallSubnet. Aby uzyskać więcej informacji, zobacz Konfigurowanie usługi Azure Firewall w trybie wymuszonego tunelowania — Microsoft Community Hub.

Ważne

Jeśli wdrożysz usługę Azure Firewall w koncentratorze usługi Virtual WAN (zabezpieczony koncentrator wirtualny), anonsowanie trasy domyślnej za pośrednictwem usługi Express Route lub vpn Gateway nie jest obecnie obsługiwane. Trwa badanie poprawki.

Ważne

Funkcja DNAT nie jest obsługiwana z włączonym wymuszonym tunelowaniem. Zapory wdrożone z włączonym wymuszonym tunelowaniem nie mogą obsługiwać dostępu przychodzącego z Internetu z powodu routingu asymetrycznego. Jednak zapory z kartą sieciową zarządzania nadal obsługują DNAT.

Konfiguracja wymuszonego tunelowania

Po włączeniu karty sieciowej zarządzania zaporą podsieć AzureFirewallSubnet może teraz uwzględniać trasy do dowolnej lokalnej zapory lub urządzenia WUS do przetwarzania ruchu przed przekazaniem go do Internetu. Możesz również opublikować te trasy za pośrednictwem protokołu BGP do podsieci AzureFirewallSubnet , jeśli w tej podsieci włączono propagację tras bramy.

Możesz na przykład utworzyć trasę domyślną w podsieci AzureFirewallSubnet z bramą sieci VPN jako następny przeskok, aby przejść do urządzenia lokalnego. Możesz też włączyć propagację tras bramy, aby uzyskać odpowiednie trasy do sieci lokalnej.

W przypadku skonfigurowania wymuszonego tunelowania ruch związany z Internetem jest kierowany do jednego z prywatnych adresów IP zapory w podsieci AzureFirewallSubnet, ukrywając źródło z zapory lokalnej.

Jeśli organizacja używa publicznego zakresu adresów IP dla sieci prywatnych, usługa Azure Firewall SNATs ruchu do jednego z prywatnych adresów IP zapory w podsieci AzureFirewallSubnet. Można jednak skonfigurować usługę Azure Firewall tak, aby nie sNAT twój zakres publicznych adresów IP. Aby uzyskać więcej informacji, zobacz Usługa SNAT dla zakresów prywatnych adresów IP w usłudze Azure Firewall.