Integracja usługi Azure Firewall z usługą Azure Load Balancer w warstwie Standardowa

Możesz zintegrować Azure Firewall z siecią wirtualną z usługą Azure usługa Load Balancer w warstwie Standardowa (publiczną lub wewnętrzną).

Preferowanym projektem jest zintegrowanie wewnętrznego modułu równoważenia obciążenia z zaporą platformy Azure, ponieważ taki projekt jest znacznie prostszy. Możesz użyć publicznego modułu równoważenia obciążenia, jeśli masz już jeden wdrożony i chcesz zachować go na miejscu. Należy jednak pamiętać o problemie związanym z routingiem asymetrycznym, który może wpłynąć na funkcjonowanie w scenariuszu z publicznym modułem równoważenia obciążenia.

Aby uzyskać więcej informacji na temat Azure Load Balancer, zobacz Co to jest Azure Load Balancer?

Publiczny moduł równoważenia obciążenia

W przypadku publicznego modułu równoważenia obciążenia moduł równoważenia obciążenia jest wdrażany przy użyciu publicznego adresu IP frontonu.

Routing asymetryczny

Routing asymetryczny polega na tym, że pakiet pobiera jedną ścieżkę do miejsca docelowego i pobiera inną ścieżkę po powrocie do źródła. Ten problem występuje, gdy podsieć ma domyślną trasę przechodzącą do prywatnego adresu IP zapory i używasz publicznego modułu równoważenia obciążenia. W takim przypadku przychodzący ruch modułu równoważenia obciążenia jest odbierany za pośrednictwem jego publicznego adresu IP, ale ścieżka powrotna przechodzi przez prywatny adres IP zapory. Ponieważ zapora jest stanowa, odrzuca zwracany pakiet, ponieważ zapora nie zna takiej ustalonej sesji.

Rozwiązywanie problemu z routingiem

Podczas wdrażania Azure Firewall w podsieci jeden krok polega na utworzeniu trasy domyślnej dla podsieci kierującej pakiety za pośrednictwem prywatnego adresu IP zapory znajdującego się w podsieci AzureFirewallSubnet. Aby uzyskać więcej informacji, zobacz Samouczek: wdrażanie i konfigurowanie Azure Firewall przy użyciu Azure Portal.

Po wprowadzeniu zapory do scenariusza modułu równoważenia obciążenia chcesz, aby ruch internetowy przechodził przez publiczny adres IP zapory. Stamtąd zapora stosuje reguły zapory i pakiety DOSTĘPU do publicznego adresu IP modułu równoważenia obciążenia. W tym miejscu występuje problem. Pakiety docierają do publicznego adresu IP zapory, ale wracają do zapory za pośrednictwem prywatnego adresu IP (przy użyciu trasy domyślnej). Aby uniknąć tego problemu, utwórz dodatkową trasę hosta dla publicznego adresu IP zapory. Pakiety przechodzące do publicznego adresu IP zapory są kierowane przez Internet. Pozwala to uniknąć domyślnej trasy do prywatnego adresu IP zapory.

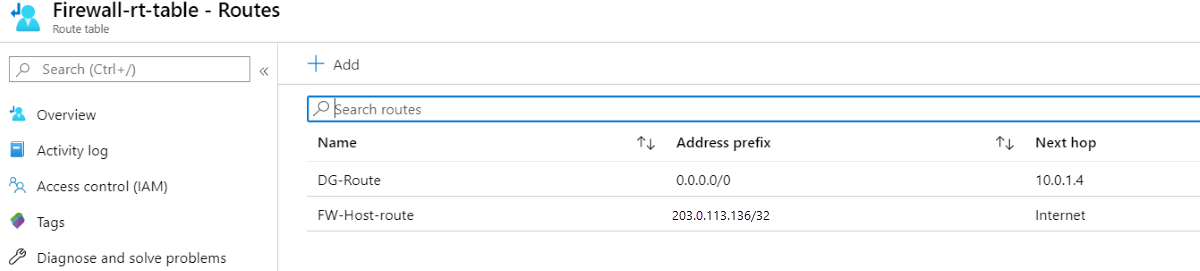

Przykład tabeli tras

Na przykład następujące trasy dotyczą zapory pod publicznym adresem IP 20.185.97.136 i prywatnym adresem IP 10.0.1.4.

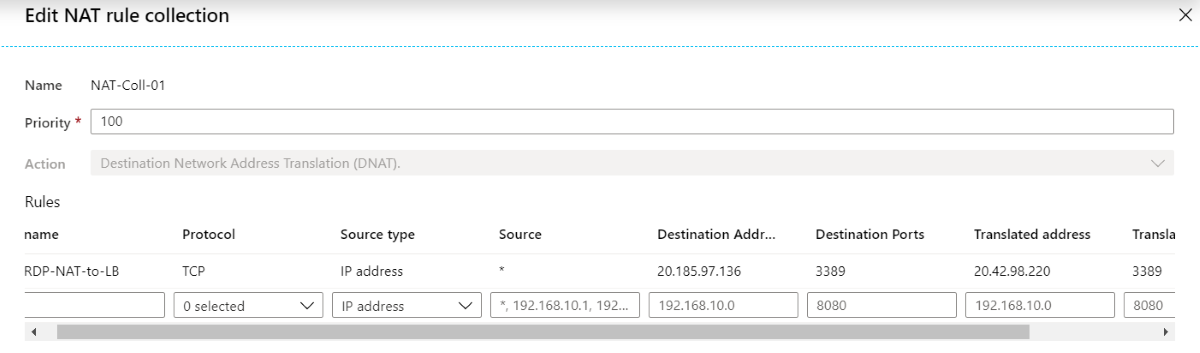

Przykład reguły translatora adresów sieciowych

W poniższym przykładzie reguła NAT tłumaczy ruch RDP na zaporę na 20.185.97.136 do modułu równoważenia obciążenia o godzinie 20.42.98.220:

Sondy kondycji

Pamiętaj, że musisz mieć usługę internetową uruchomioną na hostach w puli modułu równoważenia obciążenia, jeśli używasz sond kondycji TCP do portu 80 lub sond HTTP/HTTPS.

Wewnętrzny moduł równoważenia obciążenia

W przypadku wewnętrznego modułu równoważenia obciążenia moduł równoważenia obciążenia jest wdrażany przy użyciu prywatnego adresu IP frontonu.

W tym scenariuszu nie ma problemu z routingiem asymetrycznym. Pakiety przychodzące docierają do publicznego adresu IP zapory, są tłumaczone na prywatny adres IP modułu równoważenia obciążenia, a następnie wracają do prywatnego adresu IP zapory przy użyciu tej samej ścieżki powrotnej.

W związku z tym można wdrożyć ten scenariusz podobny do publicznego scenariusza modułu równoważenia obciążenia, ale bez konieczności kierowania publicznego adresu IP zapory.

Maszyny wirtualne w puli zaplecza mogą mieć wychodzącą łączność z Internetem za pośrednictwem Azure Firewall. Skonfiguruj trasę zdefiniowaną przez użytkownika w podsieci maszyny wirtualnej przy użyciu zapory jako następnego przeskoku.

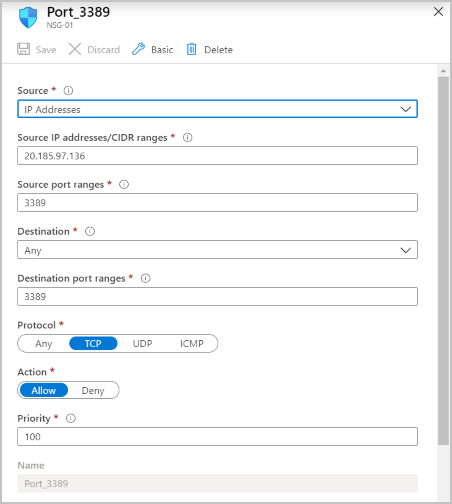

Dodatkowe zabezpieczenia

Aby jeszcze bardziej zwiększyć bezpieczeństwo scenariusza ze zrównoważonym obciążeniem, można użyć sieciowych grup zabezpieczeń.

Można na przykład utworzyć sieciową grupę zabezpieczeń w podsieci zaplecza, w której znajdują się maszyny wirtualne o zrównoważonym obciążeniu. Zezwalaj na ruch przychodzący pochodzący z adresu IP/portu zapory.

Aby uzyskać więcej informacji na temat sieciowych grup zabezpieczeń, zobacz Grupy zabezpieczeń.

Następne kroki

- Dowiedz się, jak wdrożyć i skonfigurować Azure Firewall.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla