Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Usługa Azure Firewall Premium obejmuje funkcję inspekcji protokołu TLS, która wymaga łańcucha uwierzytelniania certyfikatów. W przypadku wdrożeń produkcyjnych należy użyć infrastruktury kluczy publicznych przedsiębiorstwa do wygenerowania certyfikatów używanych z usługą Azure Firewall Premium. Użyj tego artykułu, aby utworzyć certyfikat pośredniego urzędu certyfikacji dla usługi Azure Firewall Premium i zarządzać nim.

Aby uzyskać więcej informacji na temat certyfikatów używanych przez usługę Azure Firewall — wersja Premium, zobacz Certyfikaty usługi Azure Firewall Premium.

Wymagania wstępne

Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

Aby użyć urzędu certyfikacji przedsiębiorstwa do wygenerowania certyfikatu do użycia z usługą Azure Firewall Premium, musisz mieć następujące zasoby:

- las usługi Active Directory

- główny urząd certyfikacji (Root CA) usług certyfikacji Active Directory z włączoną rejestracją internetową

- usługa Azure Firewall Premium z polityką zapory w poziomie Premium

- Azure Key Vault

- tożsamość zarządzana z uprawnieniami do odczytu certyfikatów i tajemnic zdefiniowanych w zasadach dostępu Key Vault

Tworzenie nowego szablonu certyfikatu podrzędnego

Uruchom polecenie

certtmpl.msc, aby otworzyć konsolę szablonu certyfikatu.Znajdź szablon podrzędny urząd certyfikacji w konsoli.

Kliknij prawym przyciskiem myszy na szablonie Urząd Certyfikacji Podrzędny i wybierz Duplikuj szablon.

W oknie Właściwości nowego szablonu przejdź do karty Zgodność i ustaw odpowiednie ustawienia zgodności lub pozostaw je jako domyślne.

Przejdź do karty Ogólne, ustaw nazwę wyświetlaną szablonu (na przykład:

My Subordinate CA), i w razie potrzeby dostosuj okres ważności. Opcjonalnie zaznacz pole wyboru Publikuj certyfikat w usłudze Active Directory .W zakładce Ustawienia upewnij się, że wymagani użytkownicy i grupy mają uprawnienia do odczytu i

enroll.Przejdź do karty Rozszerzenia , wybierz pozycję Użycie klucza, a następnie wybierz pozycję Edytuj.

- Upewnij się, że zaznaczono pola wyboru Podpis cyfrowy, Podpisywanie certyfikatu i Podpisywanie listy CRL.

- Zaznacz pole wyboru Ustaw to rozszerzenie krytyczne i wybierz przycisk OK.

Wybierz przycisk OK , aby zapisać nowy szablon certyfikatu.

Upewnij się, że nowy szablon jest włączony, aby można było go użyć do wystawiania certyfikatów.

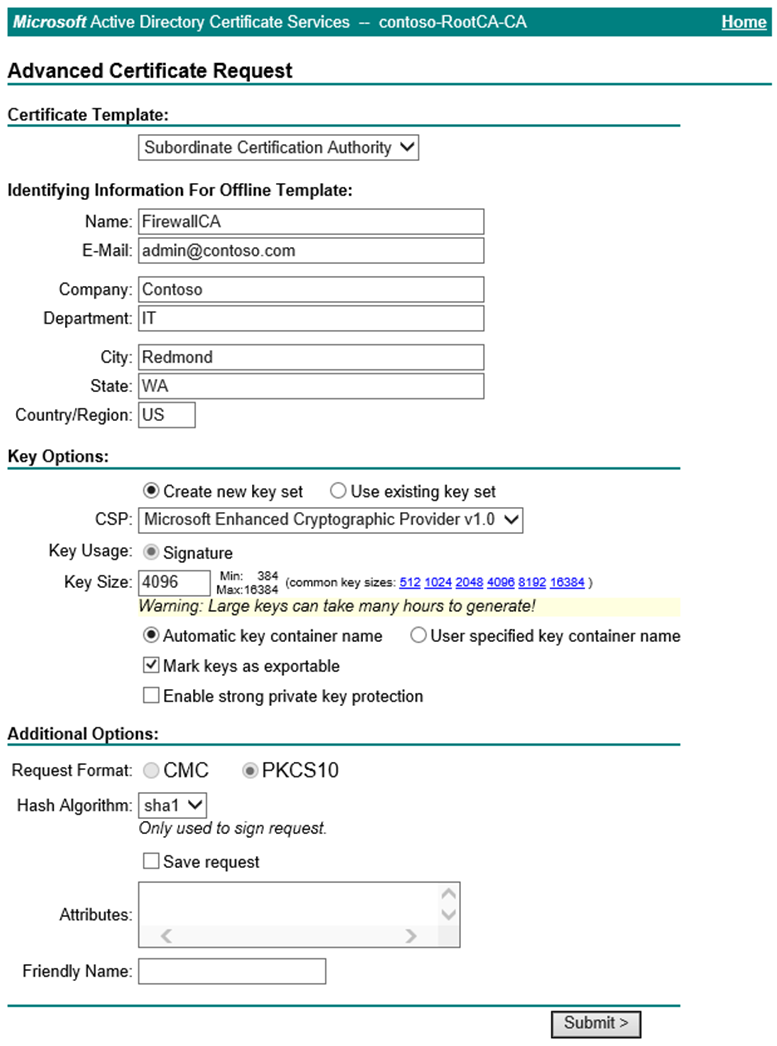

Żądanie i wyeksportowanie certyfikatu

Uzyskaj dostęp do witryny rejestracji internetowej w głównym urzędzie certyfikacji, zazwyczaj

https://<servername>/certsrvi wybierz pozycję Zażądaj certyfikatu.Wybierz pozycję Zaawansowane żądanie certyfikatu.

Wybierz opcję Utwórz i prześlij żądanie do tego urzędu certyfikacji.

Wypełnij formularz, używając szablonu podrzędnego urzędu certyfikacji utworzonego w poprzedniej sekcji.

Prześlij żądanie i zainstaluj certyfikat.

Zakładając, że to żądanie jest wykonywane z systemu Windows Server przy użyciu programu Internet Explorer, otwórz pozycję Opcje internetowe.

Przejdź do karty Zawartość i wybierz pozycję Certyfikaty.

Wybierz właśnie wystawiony certyfikat, a następnie wybierz pozycję Eksportuj.

Wybierz przycisk Dalej , aby rozpocząć pracę kreatora. Wybierz pozycję Tak, wyeksportuj klucz prywatny, a następnie wybierz pozycję Dalej.

Format pliku PFX jest domyślnie wybierany. Usuń zaznaczenie Uwzględnij wszystkie certyfikaty w ścieżce certyfikacji, jeśli to możliwe. W przypadku wyeksportowania całego łańcucha certyfikatów proces importowania do usługi Azure Firewall zakończy się niepowodzeniem.

Przypisz i potwierdź hasło, aby chronić klucz, a następnie wybierz pozycję Dalej.

Wybierz nazwę pliku i lokalizację eksportu, a następnie wybierz pozycję Dalej.

Wybierz pozycję Zakończ i przenieś wyeksportowany certyfikat do bezpiecznej lokalizacji.

Dodaj certyfikat do polityki zapory

W witrynie Azure Portal przejdź do strony Certyfikaty usługi Key Vault i wybierz pozycję Generuj/Importuj.

Wybierz pozycję Importuj jako metodę tworzenia, nadaj certyfikatowi nazwę, wybierz wyeksportowany plik pfx, wprowadź hasło, a następnie wybierz pozycję Utwórz.

Przejdź do strony Inspekcji TLS zasad zapory i wybierz swoją tożsamość zarządzaną, usługę Key Vault i certyfikat.

Wybierz pozycję Zapisz.

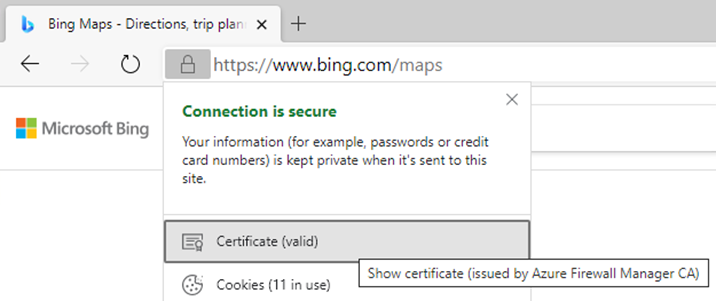

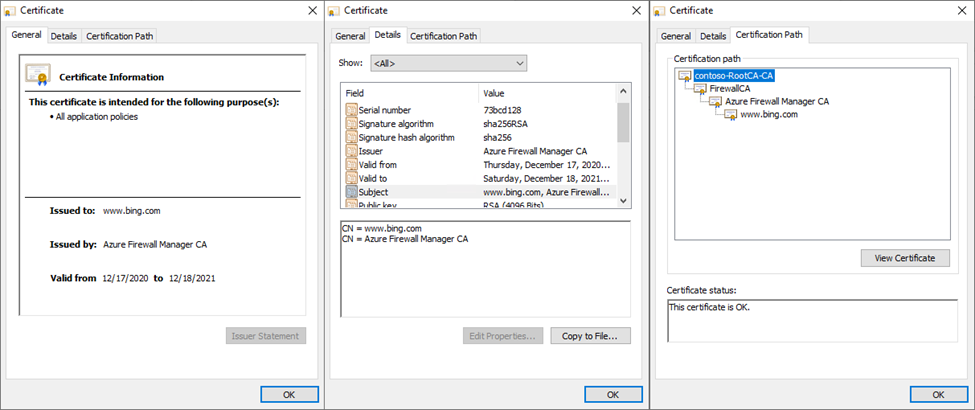

Weryfikowanie inspekcji protokołu TLS

Utwórz regułę aplikacji przy użyciu inspekcji protokołu TLS do wybranego docelowego adresu URL lub nazwy FQDN. Na przykład:

*bing.com.Z maszyny przyłączonej do domeny w zakresie źródłowym reguły przejdź do miejsca docelowego i wybierz symbol blokady obok paska adresu w przeglądarce. Certyfikat powinien wskazywać, że został wystawiony przez urząd certyfikacji przedsiębiorstwa, a nie publiczny urząd certyfikacji.

Pokaż certyfikat, aby wyświetlić więcej szczegółów, w tym ścieżkę certyfikatu.

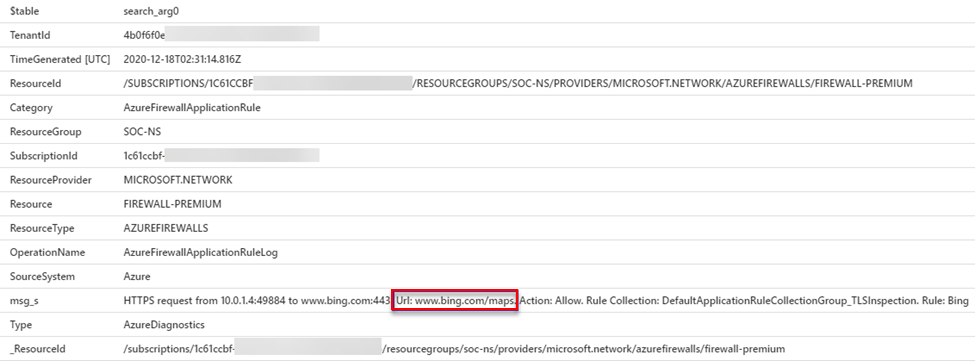

W usłudze Log Analytics uruchom następujące zapytanie KQL, aby zwrócić wszystkie żądania, które podlegają inspekcji protokołu TLS:

AzureDiagnostics | where ResourceType == "AZUREFIREWALLS" | where Category == "AzureFirewallApplicationRule" | where msg_s contains "Url:" | sort by TimeGenerated descWynik przedstawia pełny adres URL kontrolowanego ruchu: