Ochrona wdrożeń usługi Azure Virtual Desktop przy użyciu usługi Azure Firewall

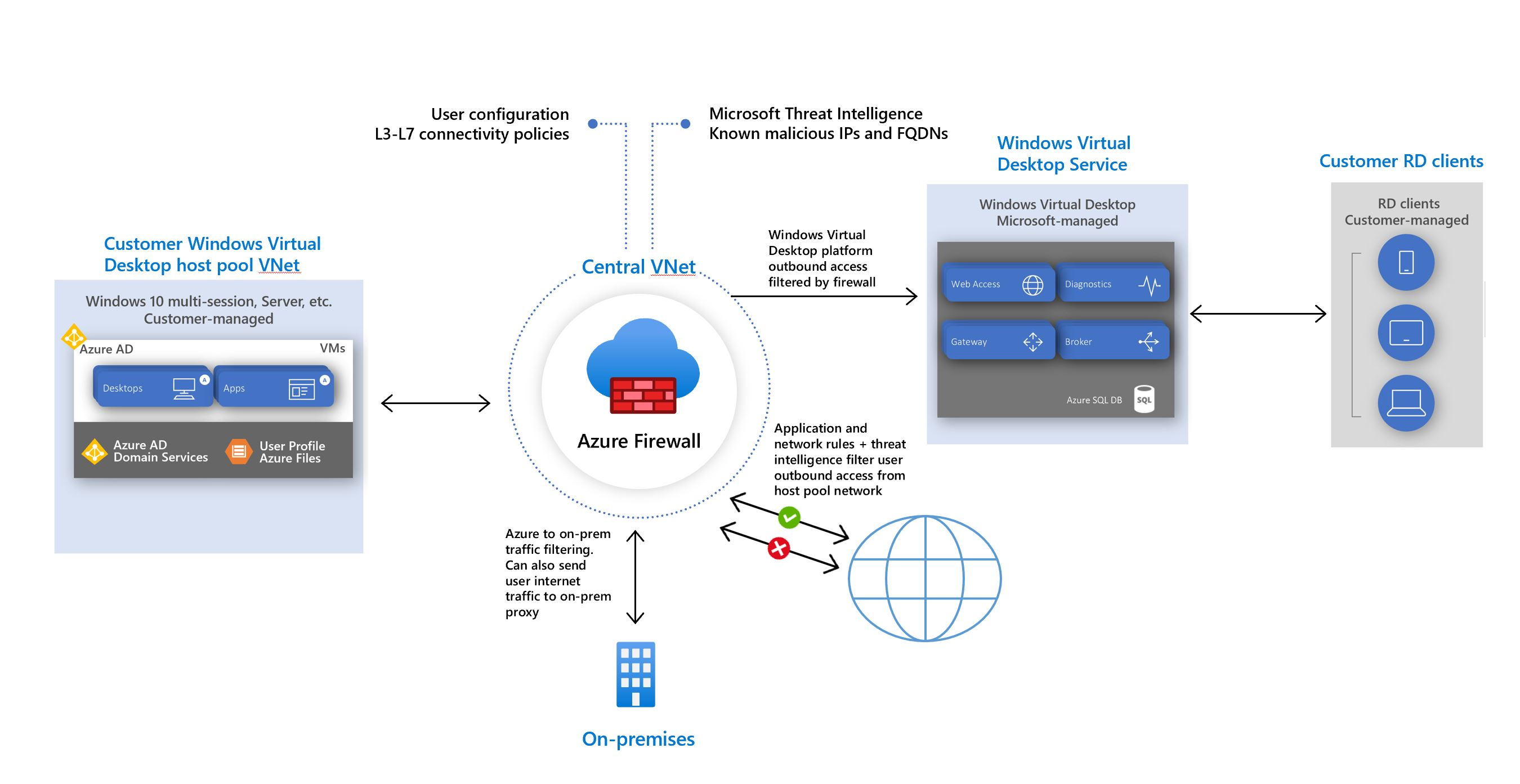

Azure Virtual Desktop to usługa infrastruktury pulpitu wirtualnego w chmurze (VDI), która działa na platformie Azure. Gdy użytkownik końcowy łączy się z usługą Azure Virtual Desktop, sesja pochodzi z hosta sesji w puli hostów. Pula hostów to kolekcja maszyn wirtualnych platformy Azure, które rejestrują się w usłudze Azure Virtual Desktop jako hosty sesji. Te maszyny wirtualne działają w sieci wirtualnej i podlegają mechanizmom kontroli zabezpieczeń sieci wirtualnej. Potrzebują wychodzącego dostępu do Internetu do usługi Azure Virtual Desktop, aby działały prawidłowo i mogą również wymagać wychodzącego dostępu do Internetu dla użytkowników końcowych. Usługa Azure Firewall może pomóc w zablokowaniu środowiska i filtrowaniu ruchu wychodzącego.

Postępuj zgodnie z wytycznymi w tym artykule, aby zapewnić dodatkową ochronę puli hostów usługi Azure Virtual Desktop przy użyciu usługi Azure Firewall.

Wymagania wstępne

- Wdrożone środowisko usługi Azure Virtual Desktop i pula hostów. Aby uzyskać więcej informacji, zobacz Wdrażanie usługi Azure Virtual Desktop.

- Wdrożono usługę Azure Firewall z co najmniej jedną zasadą menedżera zapory.

- System DNS i serwer proxy DNS włączony w zasadach zapory do używania nazwy FQDN w regułach sieci.

Aby dowiedzieć się więcej na temat terminologii usługi Azure Virtual Desktop, zobacz Terminologia usługi Azure Virtual Desktop.

Dostęp wychodzący puli hostów do usługi Azure Virtual Desktop

Maszyny wirtualne platformy Azure tworzone dla usługi Azure Virtual Desktop muszą mieć dostęp do kilku w pełni kwalifikowanych nazw domen (FQDN), aby działały prawidłowo. Usługa Azure Firewall używa tagu WindowsVirtualDesktop FQDN usługi Azure Virtual Desktop, aby uprościć tę konfigurację. Należy utworzyć zasady usługi Azure Firewall i utworzyć kolekcje reguł dla reguł sieci i reguł aplikacji. Nadaj kolekcji reguł priorytet i akcję zezwalania lub odmowy.

Należy utworzyć reguły dla każdej z wymaganych nazw FQDN i punktów końcowych. Lista jest dostępna w sekcji Wymagane nazwy FQDN i punkty końcowe dla usługi Azure Virtual Desktop. Aby zidentyfikować określoną pulę hostów jako źródło, można utworzyć grupę adresów IP z każdym hostem sesji, aby go reprezentować.

Ważne

Zalecamy, aby nie używać inspekcji protokołu TLS w usłudze Azure Virtual Desktop. Aby uzyskać więcej informacji, zobacz wytyczne dotyczące serwera proxy.

Przykładowe zasady usługi Azure Firewall

Wszystkie obowiązkowe i opcjonalne reguły wymienione powyżej można łatwo wdrożyć w jednej usłudze Azure Firewall Policy przy użyciu szablonu opublikowanego w witrynie https://github.com/Azure/RDS-Templates/tree/master/AzureFirewallPolicyForAVD. Przed wdrożeniem w środowisku produkcyjnym zalecamy przejrzenie wszystkich zdefiniowanych reguł sieci i aplikacji, zapewnienie zgodności z oficjalną dokumentacją i wymaganiami dotyczącymi zabezpieczeń usługi Azure Virtual Desktop.

Dostęp wychodzący puli hostów do Internetu

W zależności od potrzeb organizacji możesz włączyć bezpieczny wychodzący dostęp do Internetu dla użytkowników końcowych. Jeśli lista dozwolonych miejsc docelowych jest dobrze zdefiniowana (na przykład w przypadku dostępu do platformy Microsoft 365), możesz użyć aplikacji usługi Azure Firewall i reguł sieciowych, aby skonfigurować wymagany dostęp. Spowoduje to skierowanie ruchu użytkowników końcowych bezpośrednio do Internetu w celu uzyskania najlepszej wydajności. Jeśli chcesz zezwolić na łączność sieciową dla systemu Windows 365 lub Intune, zobacz Wymagania dotyczące sieci dla punktów końcowych systemu Windows 365 i sieci dla usługi Intune.

Jeśli chcesz filtrować wychodzący ruch internetowy użytkowników przy użyciu istniejącej lokalnej bezpiecznej bramy internetowej, możesz skonfigurować przeglądarki internetowe lub inne aplikacje działające w puli hostów usługi Azure Virtual Desktop z jawną konfiguracją serwera proxy. Na przykład zobacz Jak używać opcji wiersza polecenia przeglądarki Microsoft Edge do konfigurowania ustawień serwera proxy. Te ustawienia serwera proxy mają wpływ tylko na dostęp do Internetu przez użytkownika końcowego, zezwalając na ruch wychodzący platformy Azure Virtual Desktop bezpośrednio za pośrednictwem usługi Azure Firewall.

Kontrolowanie dostępu użytkownika do sieci Web

Administracja mogą zezwalać na dostęp użytkowników do różnych kategorii witryn internetowych lub odmawiać dostępu do nich. Dodaj regułę do kolekcji aplikacji z określonego adresu IP do kategorii sieci Web, które chcesz zezwolić lub odmówić. Przejrzyj wszystkie kategorie sieci Web.

Następny krok

- Dowiedz się więcej o usłudze Azure Virtual Desktop: Co to jest usługa Azure Virtual Desktop?