Filtrowanie oparte na analizie zagrożeń w usłudze Azure Firewall

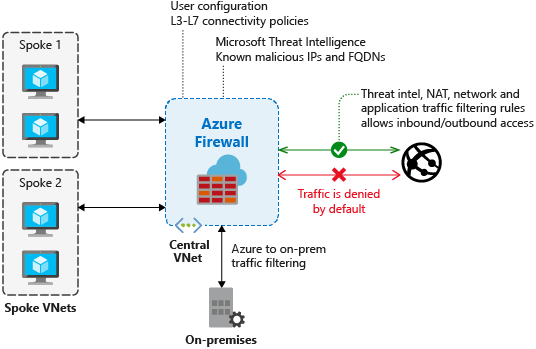

Filtrowanie oparte na analizie zagrożeń dla zapory można włączyć, aby otrzymywać alerty i odrzucać ruch ze/do znanych złośliwych adresów IP, nazw FQDN i adresów URL. Adresy IP, domeny i adresy URL pochodzą z kanału informacyjnego analizy zagrożeń firmy Microsoft, który obejmuje wiele źródeł, w tym zespół ds. zabezpieczeń cybernetycznych firmy Microsoft. Program Intelligent Security Graph obsługuje analizę zagrożeń firmy Microsoft i korzysta z wielu usług, w tym Microsoft Defender dla Chmury.

Jeśli włączono filtrowanie oparte na analizie zagrożeń, zapora przetwarza skojarzone reguły przed żadnymi regułami NAT, regułami sieci lub regułami aplikacji.

Gdy reguła jest wyzwalana, możesz wybrać opcję rejestrowania alertu lub wybrać tryb alertu i odmowy.

Domyślnie filtrowanie oparte na inteligencji zagrożeń jest w trybie alertu. Nie można wyłączyć tej funkcji ani zmienić trybu, dopóki interfejs portalu nie stanie się dostępny w Twoim regionie.

Można zdefiniować listy dozwolonych, aby analiza zagrożeń nie filtrował ruchu do żadnej z wymienionych nazw FQDN, adresów IP, zakresów ani podsieci.

W przypadku operacji wsadowej można przekazać plik CSV z listą adresów IP, zakresów i podsieci.

Dzienniki

Poniższy fragment dziennika przedstawia wyzwolona reguła:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Testowanie

Testowanie ruchu wychodzącego — alerty ruchu wychodzącego powinny być rzadkim wystąpieniem, ponieważ oznacza to, że środowisko zostało naruszone. Aby ułatwić testowanie alertów wychodzących, istnieje testowa nazwa FQDN, która wyzwala alert. Użyj polecenia

testmaliciousdomain.eastus.cloudapp.azure.comdla testów wychodzących.Aby przygotować się do testów i upewnić się, że nie otrzymasz błędu rozpoznawania nazw DNS, skonfiguruj następujące elementy:

- Dodaj fikcyjny rekord do pliku hosts na komputerze testowym. Na przykład na komputerze z systemem Windows można dodać

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.comgo doC:\Windows\System32\drivers\etc\hostspliku. - Upewnij się, że przetestowane żądanie HTTP/S jest dozwolone przy użyciu reguły aplikacji, a nie reguły sieciowej.

- Dodaj fikcyjny rekord do pliku hosts na komputerze testowym. Na przykład na komputerze z systemem Windows można dodać

Testowanie przychodzące — można oczekiwać, że alerty dotyczące ruchu przychodzącego będą widoczne, jeśli zapora ma skonfigurowane reguły DNAT. Zobaczysz alerty, nawet jeśli zapora zezwala tylko na określone źródła w regule DNAT, a ruch w przeciwnym razie zostanie odrzucony. Usługa Azure Firewall nie powiadamia wszystkich znanych skanerów portów; tylko w przypadku skanerów, które również angażują się w złośliwe działania.

Następne kroki

- Eksplorowanie ochrony przed zagrożeniami w usłudze Azure Firewall

- Zobacz Przykłady usługi Log Analytics w usłudze Azure Firewall

- Dowiedz się, jak wdrożyć i skonfigurować usługę Azure Firewall

- Zapoznaj się z raportem analizy zabezpieczeń firmy Microsoft