Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Usługa IoT Hub używa certyfikatów X.509 do uwierzytelniania urządzeń. Uwierzytelnianie X.509 umożliwia uwierzytelnianie urządzenia IoT w ramach standardowego ustanowienia połączenia protokołu Transport Layer Security (TLS).

Certyfikat urzędu certyfikacji X.509 to certyfikat cyfrowy, który może podpisywać inne certyfikaty. Certyfikat cyfrowy jest uznawany za certyfikat X.509, jeśli jest zgodny ze standardem formatowania certyfikatu określonym przez standard RFC IETF 5280.

Funkcja X.509 urzędu certyfikacji umożliwia uwierzytelnianie urządzenia w usłudze IoT Hub przy użyciu urzędu certyfikacji. Upraszcza to początkowy proces rejestracji urządzeń i logistykę łańcucha dostaw podczas produkcji urządzeń.

Uwierzytelnianie i autoryzacja

Uwierzytelnianie to proces potwierdzania, że jesteś tym, kim jesteś. Uwierzytelnianie weryfikuje tożsamość użytkownika lub urządzenia w usłudze IoT Hub. Czasami jest skracany do AuthN.

Autoryzacja to proces potwierdzania uprawnień dla uwierzytelnionego użytkownika lub urządzenia w usłudze IoT Hub. Określa ona zasoby i polecenia, do których masz dostęp, oraz czynności, które można wykonać za pomocą tych zasobów i poleceń. Autoryzacja jest czasami skracana do AuthZ.

Certyfikaty X.509 są używane tylko do uwierzytelniania w usłudze IoT Hub, a nie autoryzacji. W przeciwieństwie do identyfikatora Entra firmy Microsoft i sygnatur dostępu współdzielonego nie można dostosowywać uprawnień za pomocą certyfikatów X.509.

Typy uwierzytelniania certyfikatów

Możesz użyć dowolnego certyfikatu X.509 do uwierzytelniania urządzenia w usłudze IoT Hub, przekazując odcisk palca certyfikatu lub urząd certyfikacji do usługi IoT Hub.

Certyfikat X.509 urzędu certyfikacji podpisany - Ta opcja jest zalecana w scenariuszach produkcyjnych i jest celem tego artykułu.

Jeśli urządzenie ma certyfikat X.509 z podpisem urzędu certyfikacji, należy przekazać certyfikat głównego lub pośredniego urzędu certyfikacji w łańcuchu podpisywania do usługi IoT Hub przed zarejestrowaniem urządzenia. Urządzenie ma certyfikat X.509 ze zweryfikowanym urzędem certyfikacji X.509 w łańcuchu zaufania certyfikatów. Po nawiązaniu połączenia urządzenie prezentuje pełny łańcuch certyfikatów, a centrum IoT może go zweryfikować, ponieważ zna urząd certyfikacji X.509. Wiele urządzeń może uwierzytelniać się względem tego samego zweryfikowanego urzędu certyfikacji X.509.

Podpis własny X.509

Jeśli urządzenie ma certyfikat X.509 z podpisem własnym, możesz nadać usłudze IoT Hub wersję certyfikatu na potrzeby uwierzytelniania. Podczas rejestrowania urządzenia należy przekazać odcisk palca certyfikatu, który jest skrótem certyfikatu X.509 urządzenia. Po nawiązaniu połączenia urządzenie prezentuje certyfikat, a centrum IoT może zweryfikować go względem skrótu, który zna.

Ważne

Następujące funkcje dla urządzeń korzystających z uwierzytelniania urzędu certyfikacji X.509 nie są jeszcze ogólnie dostępne, a tryb podglądu musi być włączony:

- HTTPS, MQTT przez protokoły WebSockets i AMQP za pośrednictwem protokołów WebSocket.

- Przekazywanie plików (wszystkie protokoły).

Te funkcje są ogólnie dostępne na urządzeniach korzystających z uwierzytelniania odcisku palca X.509.

Wymuszanie uwierzytelniania X.509

Aby zapewnić dodatkowe zabezpieczenia, centrum IoT można skonfigurować tak, aby nie zezwalało na uwierzytelnianie SAS dla urządzeń i modułów, pozostawiając X.509 jako jedyną zaakceptowaną opcję uwierzytelniania. Obecnie ta funkcja nie jest dostępna w witrynie Azure Portal. Aby skonfigurować, ustawić disableDeviceSAS właściwość i disableModuleSAS na true właściwości zasobu usługi IoT Hub:

az resource update -n <iothubName> -g <resourceGroupName> --resource-type Microsoft.Devices/IotHubs --set properties.disableDeviceSAS=true properties.disableModuleSAS=true

Zalety uwierzytelniania certyfikatu X.509 urzędu certyfikacji

Usługa IoT wymaga unikatowej tożsamości dla każdego urządzenia, które nawiązuje połączenie. W przypadku uwierzytelniania opartego na certyfikatach te tożsamości są w formie certyfikatów.

Prawidłowym, ale nieefektywnym sposobem dostarczenia unikatowego certyfikatu na każdym urządzeniu jest wstępne generowanie certyfikatów i nadanie wszystkim partnerom łańcucha dostaw odpowiednie klucze prywatne. Ta metoda wiąże się z wyzwaniami, które należy przezwyciężyć, aby zapewnić zaufanie w następujący sposób:

Konieczność udostępniania kluczy prywatnych urządzeń partnerom łańcucha dostaw, oprócz ignorowania najlepszych rozwiązań dotyczących infrastruktury kluczy publicznych, które nigdy nie udostępniają kluczy prywatnych, sprawia, że budowanie zaufania do łańcucha dostaw jest kosztowne. Wymaga systemów, takich jak bezpieczne pokoje, aby pomieścić prywatne klucze urządzeń i procesy, takie jak okresowe inspekcje zabezpieczeń. Oba dodają koszty do łańcucha dostaw.

Bezpieczne rozliczanie urządzeń w łańcuchu dostaw i późniejsze zarządzanie nimi w ramach wdrażania za pośrednictwem wycofania urządzenia staje się zadaniem jeden do jednego dla każdej pary klucz-urządzenie. Ta relacja uniemożliwia zarządzanie grupami urządzeń, chyba że pojęcie grup jest jawnie wbudowane w proces. Bezpieczne zarządzanie księgowością i cyklem życia urządzeń, w związku z czym staje się dużym obciążeniem operacyjnym.

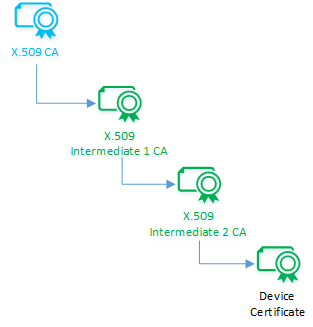

Uwierzytelnianie certyfikatów urzędu certyfikacji X.509 oferuje eleganckie rozwiązania tych wyzwań przy użyciu łańcuchów certyfikatów. Łańcuch certyfikatów wynika z urzędu certyfikacji podpisywania pośredniego urzędu certyfikacji, który z kolei podpisuje inny pośredni urząd certyfikacji itd., aż końcowy pośredni urząd certyfikacji podpisze urządzenie. Łańcuchy certyfikatów tworzą relację jeden do wielu między certyfikatem urzędu certyfikacji a jego urządzeniami podrzędnym. Ta relacja umożliwia zarejestrowanie dowolnej liczby urządzeń w usłudze IoT Hub przez zarejestrowanie certyfikatu X.509 urzędu certyfikacji raz.

Uwierzytelnianie X.509 urzędu certyfikacji upraszcza również logistykę łańcucha dostaw. Typowy przepływ produkcji urządzeń obejmuje wiele kroków i opiekunów. Za pomocą urzędów certyfikacji można podpisać każdego opiekuna w łańcuchu zaufania kryptograficznego, a nie powierzać im kluczy prywatnych urządzeń. Każdy opiekun podpisuje urządzenia na odpowiednim etapie przepływu produkcyjnego. Ogólny wynik jest optymalnym łańcuchem dostaw z wbudowaną odpowiedzialnością przy użyciu łańcucha kryptograficznego zaufania.

Ten proces zapewnia największe bezpieczeństwo, gdy urządzenia chronią swoje unikatowe klucze prywatne. W tym celu zalecamy używanie sprzętowych modułów Secure Modules (HSM) w celu wewnętrznego generowania kluczy prywatnych.

Usługa Azure IoT Hub Device Provisioning Service (DPS) ułatwia aprowizowanie grup urządzeń w centrach. Aby uzyskać więcej informacji, zobacz Samouczek: aprowizuj wiele urządzeń X.509 przy użyciu grup rejestracji.

Przepływ certyfikatów X.509

W tej sekcji opisano sposób używania certyfikatów X.509 urzędu certyfikacji do uwierzytelniania urządzeń łączących się z usługą IoT Hub, która obejmuje następujące kroki:

- Uzyskaj certyfikat X.509 urzędu certyfikacji.

- Podpisywanie urządzeń przy użyciu certyfikatów urzędu certyfikacji X.509.

- Zarejestruj certyfikat X.509 urzędu certyfikacji w usłudze IoT Hub.

- Uwierzytelnianie urządzeń podpisanych przy użyciu urzędów certyfikacji X.509.

- Odwoływanie certyfikatu urządzenia w przypadku naruszenia zabezpieczeń.

Uzyskiwanie certyfikatu urzędu certyfikacji X.509

Certyfikat X.509 urzędu certyfikacji jest częścią łańcucha certyfikatów dla każdego z urządzeń. Możesz kupić lub utworzyć jedną w zależności od tego, jak zamierzasz go używać.

W środowiskach produkcyjnych zalecamy zakup certyfikatu X.509 urzędu certyfikacji od profesjonalnego dostawcy usług certyfikatów.

Możesz również utworzyć certyfikat X.509 urzędu certyfikacji z podpisem własnym na potrzeby testowania. Aby uzyskać więcej informacji na temat tworzenia certyfikatów na potrzeby testowania, zobacz Tworzenie i przekazywanie certyfikatów do testowania. Nie zalecamy certyfikatów z podpisem własnym dla środowisk produkcyjnych.

Niezależnie od sposobu uzyskania certyfikatu X.509 urzędu certyfikacji, pamiętaj, aby zachować odpowiedni wpis tajny klucza prywatnego i zawsze go chronić.

Kupowanie certyfikatu

Zakup certyfikatu urzędu certyfikacji ma korzyść z posiadania dobrze znanego głównego urzędu certyfikacji pełnić rolę zaufanej innej firmy, aby rościć za zasadność urządzeń IoT podczas nawiązywania połączenia z urządzeniami. Wybierz tę opcję, jeśli urządzenia są ponownie częścią otwartej sieci IoT, w której wchodzą w interakcje z produktami lub usługami innych firm.

Aby kupić certyfikat X.509 urzędu certyfikacji, wybierz dostawcę usługi certyfikatu głównego. Główny dostawca urzędu certyfikacji przeprowadzi Cię przez tworzenie pary kluczy publicznych/prywatnych oraz sposób generowania żądania podpisania certyfikatu (CSR) dla ich usług. CSR to formalny proces ubiegania się o certyfikat od urzędu certyfikacji. Wynikiem tego zakupu jest certyfikat do użycia jako certyfikat urzędu. Biorąc pod uwagę wszechobecność certyfikatów X.509, certyfikat prawdopodobnie został prawidłowo sformatowany w standardzie RFC IETF 5280.

Tworzenie certyfikatu z podpisem własnym

Proces tworzenia certyfikatu urzędu certyfikacji X.509 z podpisem własnym jest podobny do zakupu certyfikatu, z tą różnicą, że nie obejmuje osoby podpisającego innej firmy, takiego jak główny urząd certyfikacji.

Możesz wybrać tę opcję do testowania, dopóki nie będzie można kupić certyfikatu urzędu. Możesz również użyć certyfikatu urzędu certyfikacji X.509 z podpisem własnym w środowisku produkcyjnym, jeśli urządzenia nie łączą się z żadnymi usługami innych firm spoza usługi IoT Hub.

Logowanie urządzeń do łańcucha zaufania certyfikatów

Właściciel certyfikatu X.509 urzędu certyfikacji może kryptograficznie podpisać pośredni urząd certyfikacji, który może z kolei podpisać inny pośredni urząd certyfikacji itd., aż ostatni pośredni urząd certyfikacji podpisze certyfikat urządzenia. Wynikiem jest kaskadowy łańcuch certyfikatów nazywany łańcuchem zaufania certyfikatów. To delegowanie zaufania jest ważne, ponieważ ustanawia łańcuch nadzoru i unika udostępniania kluczy podpisywania.

Ta kaskada certyfikatów w łańcuchu reprezentuje logiczne przekazanie urzędu. Wiele łańcuchów dostaw następuje zgodnie z tym logicznym przekazaniem, w którym każdy pośredni urząd certyfikacji jest zalogowany do łańcucha podczas odbierania wszystkich nadrzędnych certyfikatów urzędu certyfikacji. Ostatni pośredni urząd certyfikacji w końcu podpisuje każde urządzenie i wprowadza wszystkie certyfikaty urzędu z łańcucha do urządzenia.

Certyfikat urządzenia (nazywany również certyfikatem liścia) musi mieć ustawioną nazwę pospolitą (CN) na identyfikator urządzenia (CN=deviceId), który jest używany podczas rejestrowania urządzenia IoT w usłudze Azure IoT Hub. To ustawienie jest wymagane do uwierzytelniania.

W przypadku modułów korzystających z uwierzytelniania X.509 certyfikat modułu musi mieć jego nazwę pospolitą (CN) w formacie , na przykład CN=deviceId/moduleId.

Dowiedz się, jak utworzyć łańcuch certyfikatów zgodnie z instrukcjami podczas podpisywania urządzeń.

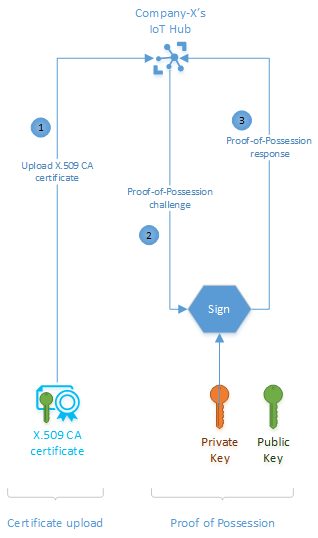

Rejestrowanie certyfikatu X.509 urzędu certyfikacji w usłudze IoT Hub

Zarejestruj certyfikat X.509 urzędu certyfikacji w usłudze IoT Hub, który używa go do uwierzytelniania urządzeń. Certyfikat X.509 urzędu certyfikacji może uwierzytelnić dowolne urządzenie, które ma urząd certyfikacji w łańcuchu zaufania certyfikatów. Zarejestrowanie certyfikatu X.509 urzędu certyfikacji jest procesem dwuetapowym, który obejmuje przekazanie pliku certyfikatu, a następnie ustanowienie dowodu posiadania.

Proces przekazywania wiąże się z przekazaniem pliku zawierającego certyfikat. Ten plik nigdy nie powinien zawierać żadnych kluczy prywatnych.

Krok dowodu posiadania obejmuje kryptograficzne wyzwanie i proces odpowiedzi między Tobą a usługą IoT Hub w celu sprawdzenia, czy naprawdę jesteś właścicielem certyfikatu urzędu certyfikacji. Możesz wybrać opcję automatycznego lub ręcznego zweryfikowania własności. W przypadku ręcznej weryfikacji usługa IoT Hub generuje losowe wyzwanie, które należy podpisać przy użyciu klucza prywatnego certyfikatu urzędu certyfikacji. Jeśli klucz prywatny jest przechowywany i chroniony zgodnie z zaleceniami, to tylko ty posiadasz wiedzę, aby wykonać ten krok. Tajemnica kluczy prywatnych jest źródłem zaufania w tej metodzie. Po podpisaniu wyzwania przekażesz plik zawierający wyniki w celu ukończenia weryfikacji.

Dowiedz się, jak zarejestrować certyfikat urzędu certyfikacji.

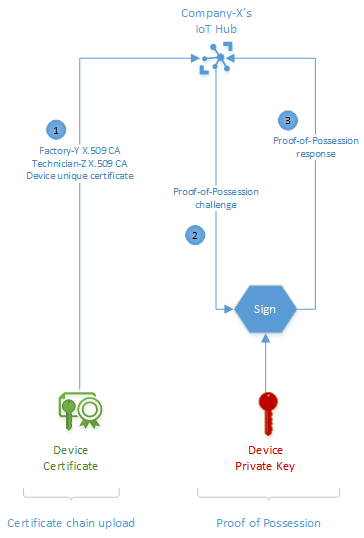

Uwierzytelnianie urządzeń podpisanych przy użyciu certyfikatów urzędu certyfikacji X.509

W przypadku zarejestrowanego certyfikatu urzędu certyfikacji X.509 i urządzeń podpisanych za pomocą łańcucha zaufania certyfikatów ostatnim krokiem jest uwierzytelnianie urządzenia. Gdy urządzenie podpisane przez urząd certyfikacji X.509 łączy się, przekazuje łańcuch certyfikatów do weryfikacji. Dzięki tym informacjom usługa IoT Hub uwierzytelnia urządzenie w procesie dwuetapowym.

Najpierw usługa IoT Hub kryptograficznie weryfikuje łańcuch certyfikatów pod kątem spójności wewnętrznej. Następnie usługa IoT Hub wystawia wyzwanie dotyczące dowodu posiadania urządzenia. Usługa IoT Hub deklaruje uwierzytelnienie urządzenia w pomyślnej odpowiedzi dowodowej posiadania z urządzenia. W tej deklaracji przyjęto założenie, że klucz prywatny urządzenia jest chroniony i że tylko urządzenie może pomyślnie odpowiedzieć na to wyzwanie. Zalecamy używanie bezpiecznych mikroukładów, takich jak sprzętowe moduły Secure Modules (HSM) na urządzeniach w celu ochrony kluczy prywatnych.

Pomyślne połączenie urządzenia z usługą IoT Hub kończy proces uwierzytelniania i wskazuje również na właściwą konfigurację. Za każdym razem, gdy urządzenie nawiązuje połączenie, usługa IoT Hub renegocjatuje sesję protokołu TLS i weryfikuje certyfikat X.509 urządzenia.

Odwoływanie certyfikatu urządzenia

Usługa IoT Hub nie sprawdza list odwołania certyfikatów z urzędu certyfikacji podczas uwierzytelniania urządzeń przy użyciu uwierzytelniania opartego na certyfikatach. Jeśli masz urządzenie, które musi zostać zablokowane z połączeniem z usługą IoT Hub z powodu potencjalnie naruszonego certyfikatu, wyłącz urządzenie w rejestrze tożsamości. Aby uzyskać więcej informacji, zobacz Wyłączanie lub usuwanie urządzenia.

Przykładowy scenariusz

Firma-X sprawia, że inteligentne widżety X, które są przeznaczone do profesjonalnej instalacji. Firma-X zleca zarówno produkcję, jak i instalację. Factory-Y produkuje smart-X-Widgets i technik-Z instaluje je. Firma-X chce, aby widżet Smart-X był dostarczany bezpośrednio z fabryki-Y do technik-Z do instalacji, a następnie do nawiązania połączenia bezpośrednio z wystąpieniem usługi IoT Hub firmy-X. Aby tak się stało, firma-X musi wykonać kilka jednorazowych operacji konfiguracji w celu przygotowania inteligentnego widżetu X do automatycznego połączenia. Ten kompleksowe scenariusze obejmuje następujące kroki:

Pobieranie certyfikatu X.509 urzędu certyfikacji

Rejestrowanie certyfikatu X.509 urzędu certyfikacji w usłudze IoT Hub

Logowanie urządzeń do łańcucha zaufania certyfikatów

Łączenie urządzeń

Te kroki przedstawiono w artykule Samouczek: tworzenie i przekazywanie certyfikatów na potrzeby testowania.

Pobieranie certyfikatu

Firma-X może kupić certyfikat X.509 urzędu certyfikacji z publicznego głównego urzędu certyfikacji lub utworzyć go za pośrednictwem procesu z podpisem własnym. Każda opcja obejmuje dwa podstawowe kroki: generowanie pary kluczy publicznych/prywatnych i podpisywanie klucza publicznego do certyfikatu.

Szczegółowe informacje na temat wykonywania tych kroków różnią się od różnych dostawców usług.

Rejestrowanie certyfikatu w usłudze IoT Hub

Firma-X musi zarejestrować urząd certyfikacji X.509 w usłudze IoT Hub, gdzie służy do uwierzytelniania inteligentnych widżetów X podczas nawiązywania połączenia. Ten jednorazowy proces umożliwia uwierzytelnianie i zarządzanie dowolną liczbą urządzeń Smart-X-Widget. Relacja jeden do wielu między certyfikatem urzędu certyfikacji a certyfikatami urządzeń jest jedną z głównych zalet korzystania z metody uwierzytelniania urzędu certyfikacji X.509. Alternatywą byłoby przekazanie poszczególnych odcisków palca certyfikatu dla każdego urządzenia Smart-X-Widget, co zwiększa koszty operacyjne.

Zarejestrowanie certyfikatu X.509 urzędu certyfikacji jest procesem dwuetapowym: przekaż certyfikat, a następnie podaj dowód posiadania.

Przekazywanie certyfikatu

Proces przekazywania certyfikatu urzędu certyfikacji X.509 jest tylko taki: przekazywanie certyfikatu urzędu certyfikacji do usługi IoT Hub. Usługa IoT Hub oczekuje certyfikatu w pliku.

Plik certyfikatu nie może w żadnym wypadku zawierać żadnych kluczy prywatnych. Najlepsze rozwiązania dotyczące standardów dotyczących infrastruktury kluczy publicznych (PKI) nakazują, aby wiedza na temat klucza prywatnego firmy-X znajdowała się wyłącznie w obrębie firmy-X.

Potwierdzanie posiadania

Certyfikat X.509 urzędu certyfikacji, podobnie jak każdy certyfikat cyfrowy, jest informacjami publicznymi, które są podatne na podsłuchiwanie. W związku z tym eavesdropper może przechwycić certyfikat i spróbować przekazać go jako własny. W naszym przykładzie usługa IoT Hub musi upewnić się, że przekazany certyfikat urzędu certyfikacji Company-X naprawdę należy do firmy-X. To robi, kwestionując Firmę-X, aby udowodnić, że posiadają certyfikat poprzez przepływ dowodu posiadania (PoP).

W przypadku przepływu weryfikacji posiadania usługa IoT Hub generuje losową liczbę dla firm-X do podpisania przy użyciu klucza prywatnego. Jeśli firma-X przestrzegała najlepszych rozwiązań dotyczących infrastruktury kluczy publicznych i chroniła swój klucz prywatny, wówczas tylko będą mogli prawidłowo reagować na wyzwanie dowodowe posiadania. Usługa IoT Hub kontynuuje rejestrowanie certyfikatu urzędu certyfikacji X.509 po pomyślnej odpowiedzi na wyzwanie dowodowe posiadania.

Pomyślna odpowiedź na wyzwanie dowodowe posiadania z usługi IoT Hub kończy rejestrację urzędu certyfikacji X.509.

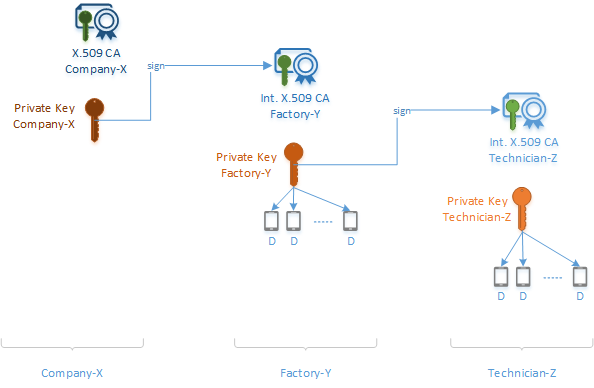

Logowanie urządzeń do łańcucha zaufania certyfikatów

W naszym przykładzie uwierzytelnianie oparte na certyfikatach oznacza, że każdy widżet Smart-X-Widget musi mieć unikatowy certyfikat urządzenia. Zamiast tworzyć pojedyncze pary certyfikatów/kluczy dla każdego urządzenia, firma-X decyduje się na użycie certyfikatów urzędu certyfikacji i utworzenie łańcucha zaufania certyfikatów dla każdego urządzenia.

W naszym przykładzie firma-X podpisuje Factory-Y, co z kolei oznacza Technik-Z, który w końcu podpisuje Smart-X-Widget.

Na poniższym diagramie pokazano, jak łańcuch zaufania certyfikatów znajduje się w naszym przykładzie smart-X-Widget.

- Firma-X nigdy fizycznie nie wchodzi w interakcje z żadnymi widżetami Smart-X. Inicjuje łańcuch zaufania certyfikatów przez podpisanie pośredniego certyfikatu urzędu certyfikacji usługi Factory-Y.

- Factory-Y ma teraz własny pośredni certyfikat urzędu certyfikacji z podpisem firmy-X. Przekazuje kopie tych elementów do każdego urządzenia. Używa również certyfikatu pośredniego urzędu certyfikacji do podpisywania pośredniego certyfikatu urzędu certyfikacji technik-Z i certyfikatów urządzeń Smart-X-Widget.

- Technik-Z ma teraz własny pośredni certyfikat urzędu certyfikacji z podpisem z Factory-Y. Przekazuje kopie tych elementów do każdego urządzenia. Używa również certyfikatu pośredniego urzędu certyfikacji do podpisywania certyfikatów urządzeń Smart-X-Widget.

- Każde urządzenie Smart-X-Widget ma teraz własny unikatowy certyfikat urządzenia i kopie kluczy publicznych i podpisów z każdego pośredniego certyfikatu urzędu certyfikacji, z którego wchodził w interakcję w całym łańcuchu dostaw. Te certyfikaty i podpisy można prześledzić z powrotem do oryginalnego katalogu głównego Firmy-X.

Metoda uwierzytelniania urzędu certyfikacji wprowadza bezpieczną odpowiedzialność w łańcuchu dostaw produkcji urządzeń. Ze względu na proces łańcucha certyfikatów akcje każdego elementu członkowskiego w łańcuchu są rejestrowane kryptograficznie i weryfikowalne.

Ten proces opiera się na założeniu, że unikatowa para kluczy publicznych/prywatnych urządzenia jest tworzona niezależnie i że klucz prywatny jest zawsze chroniony w urządzeniu. Na szczęście bezpieczne mikroukłady krzemowe istnieją w postaci sprzętowych modułów Secure Modules (HSM), które mogą wewnętrznie generować klucze i chronić klucze prywatne. Firma-X musi dodać tylko jeden taki bezpieczny mikroukład do rachunku składników Smart-X-Widget materiałów.

Uwierzytelnianie urządzeń

Urządzenia produkowane do uwierzytelniania X.509 URZĘDU certyfikacji są wyposażone w unikatowe certyfikaty urządzeń i łańcuch certyfikatów z odpowiedniego łańcucha dostaw produkcyjnych. Połączenie urządzenia, nawet po raz pierwszy, odbywa się w dwuetapowym procesie: przekazywanie łańcucha certyfikatów i dowód posiadania.

W naszym przykładzie każdy widżet Smart-X-Widget przekazuje swój unikatowy certyfikat urządzenia wraz z certyfikatami Factory-Y i Technician-Z X.509 URZĘDU certyfikacji, a następnie odpowiada na wyzwanie dowodowe posiadania z usługi IoT Hub.

Korzystając ze wstępnie wyrejestrowanego certyfikatu X.509 urzędu certyfikacji firmy-X, usługa IoT Hub sprawdza, czy przekazany łańcuch certyfikatów jest wewnętrznie spójny i że prawidłowy właściciel certyfikatu X.509 urzędu certyfikacji pochodzi z łańcucha. Podobnie jak w przypadku procesu rejestracji urzędu certyfikacji X.509, usługa IoT Hub używa procesu weryfikacji posiadania w celu sprawdzenia, czy łańcuch, a w związku z tym certyfikat urządzenia, należy do urządzenia przekazującego go. Pomyślna odpowiedź wyzwala usługę IoT Hub w celu zaakceptowania urządzenia jako uwierzytelnionego i udzielenia mu połączenia.

Podstawą zaufania jest ochrona kluczy prywatnych, w tym kluczy prywatnych urządzeń. W związku z tym nie możemy podkreślić wystarczającej ważności bezpiecznych układów krzemowych w postaci sprzętowych modułów Secure Modules (HSM) do ochrony kluczy prywatnych urządzeń, a ogólne najlepsze rozwiązanie nigdy nie udostępnia kluczy prywatnych z dowolnego certyfikatu w łańcuchu.

Następne kroki

Użyj usługi Device Provisioning Service, aby aprowizować wiele urządzeń X.509 przy użyciu grup rejestracji.

Aby dowiedzieć się więcej o polach tworzących certyfikat X.509, zobacz X.509 certificates (Certyfikaty X.509).

Jeśli masz certyfikat głównego urzędu certyfikacji lub podrzędny certyfikat urzędu certyfikacji i chcesz przekazać go do centrum IoT, musisz sprawdzić, czy jest on właścicielem tego certyfikatu. Aby uzyskać więcej informacji, zobacz Samouczek: tworzenie i przekazywanie certyfikatów na potrzeby testowania.