Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Certyfikat usługi Key Vault (KV) można utworzyć lub zaimportować do magazynu kluczy. Po utworzeniu certyfikatu KV klucz prywatny jest tworzony w magazynie kluczy i nigdy nie jest udostępniany właścicielowi certyfikatu. Poniżej przedstawiono sposoby tworzenia certyfikatu w usłudze Key Vault:

Utwórz certyfikat z podpisem własnym: utwórz parę kluczy publicznych-prywatnych i skojarz ją z certyfikatem. Certyfikat zostanie podpisany przy użyciu własnego klucza.

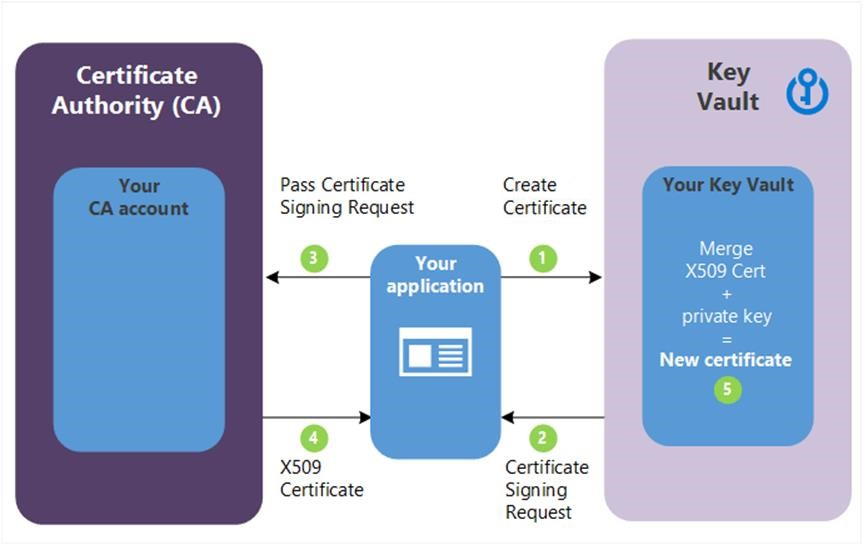

Ręczne tworzenie nowego certyfikatu: utwórz parę kluczy publiczny-prywatny i wygeneruj żądanie podpisania certyfikatu X.509. Żądanie podpisania może zostać podpisane przez urząd rejestracji lub urząd certyfikacji. Podpisany certyfikat x509 można scalić z oczekującą parą kluczy, aby ukończyć certyfikat KV w usłudze Key Vault. Mimo że ta metoda wymaga więcej kroków, zapewnia większe bezpieczeństwo, ponieważ klucz prywatny jest tworzony w usłudze Key Vault i ograniczony do usługi Key Vault.

Poniższe opisy odpowiadają zielonym literom kroków na powyższym diagramie.

- Na diagramie aplikacja tworzy certyfikat, który wewnętrznie rozpoczyna się od utworzenia klucza w magazynie kluczy.

- Usługa Key Vault powraca do aplikacji żądanie podpisania certyfikatu (CSR)

- Twoja aplikacja przekazuje żądanie CSR do wybranego urzędu certyfikacji.

- Wybrany urząd certyfikacji odpowiada certyfikatem X509.

- Aplikacja kończy tworzenie nowego certyfikatu z połączeniem certyfikatu X509 z urzędu certyfikacji.

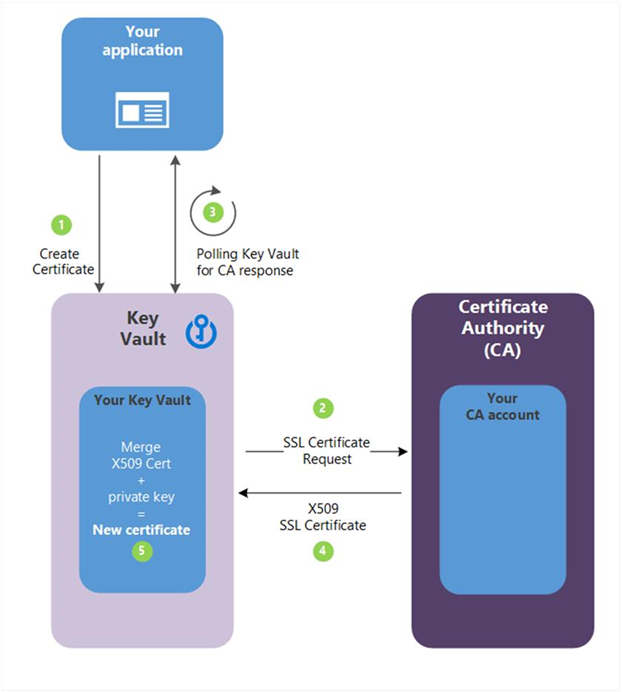

- Utwórz certyfikat ze znanym dostawcą wystawcy: ta metoda wymaga jednorazowego wykonania zadania tworzenia obiektu wystawcy. Po utworzeniu obiektu wystawcy w magazynie kluczy można odwoływać się do jego nazwy w zasadach certyfikatu KV. Żądanie utworzenia takiego certyfikatu KV spowoduje utworzenie pary kluczy w magazynie i komunikowanie się z usługą dostawcy wystawcy przy użyciu informacji w obiekcie wystawcy, do którego odwołuje się certyfikat x509. Certyfikat x509 jest pobierany z usługi wystawcy i jest scalony z parą kluczy w celu ukończenia tworzenia certyfikatu KV.

Poniższe opisy odpowiadają zielonym literom kroków na powyższym diagramie.

- Na diagramie aplikacja tworzy certyfikat, który wewnętrznie rozpoczyna się od utworzenia klucza w magazynie kluczy.

- Usługa Key Vault wysyła żądanie certyfikatu TLS/SSL do urzędu certyfikacji.

- Aplikacja przeprowadza sondowanie w procesie pętli i oczekiwania na zakończenie tworzenia certyfikatu w usłudze Key Vault. Tworzenie certyfikatu kończy się, gdy usługa Key Vault otrzyma odpowiedź od urzędu certyfikacji z certyfikatem X.509.

- Urząd certyfikacji odpowiada na żądanie certyfikatu TLS/SSL usługi Key Vault przy użyciu certyfikatu TLS/SSL X.509.

- Tworzenie nowego certyfikatu kończy się połączeniem certyfikatu TLS/SSL X.509 dla urzędu certyfikacji.

Proces asynchroniczny

Tworzenie certyfikatu KV jest procesem asynchronicznym. Ta operacja spowoduje utworzenie żądania certyfikatu KV i zwrócenie kodu stanu HTTP 202 (Zaakceptowane). Stan żądania można śledzić, sondując oczekujący obiekt utworzony przez tę operację. Pełny identyfikator URI oczekującego obiektu jest zwracany w nagłówku LOCATION.

Po zakończeniu żądania utworzenia certyfikatu KV stan oczekującego obiektu zmieni się na "ukończony" z "w toku", a zostanie utworzona nowa wersja certyfikatu KV. Stanie się to bieżącą wersją.

Pierwsze utworzenie

Po utworzeniu certyfikatu KV po raz pierwszy tworzony jest również adresowalny klucz i wpis tajny o takiej samej nazwie jak certyfikat. Jeśli nazwa jest już używana, operacja zakończy się niepowodzeniem z kodem stanu HTTP 409 (konflikt). Adresowalny klucz i wpis tajny pobierają swoje atrybuty z atrybutów certyfikatu KV. Adresowalny klucz i wpis tajny utworzony w ten sposób są oznaczone jako zarządzane klucze i wpisy tajne, których okres istnienia jest zarządzany przez usługę Key Vault. Klucze zarządzane i wpisy tajne są tylko do odczytu. Uwaga: jeśli certyfikat KV wygaśnie lub zostanie wyłączony, odpowiedni klucz i wpis tajny staną się nieobsługiwalne.

Jeśli jest to pierwsza operacja tworzenia certyfikatu KV, wymagane są zasady. Zasady można również dostarczyć kolejnym operacjom tworzenia, aby zastąpić zasób zasad. Jeśli nie podano zasad, zasób zasad w usłudze jest używany do utworzenia następnej wersji certyfikatu KV. Podczas gdy żądanie utworzenia następnej wersji jest w toku, bieżący certyfikat KV i odpowiadający mu klucz adresowy i wpis tajny pozostają niezmienione.

Certyfikat wystawiony samodzielnie

Aby utworzyć certyfikat wystawiony samodzielnie, ustaw nazwę wystawcy jako "Self" w zasadach certyfikatu, jak pokazano w poniższym fragmencie kodu z zasad certyfikatu.

"issuer": {

"name": "Self"

}

Jeśli nazwa wystawcy nie jest określona, nazwa wystawcy jest ustawiona na "Nieznany". Gdy wystawca ma wartość "Nieznany", właściciel certyfikatu będzie musiał ręcznie pobrać certyfikat x509 od wybranego wystawcy, a następnie scalić publiczny certyfikat x509 z obiektem oczekującym na certyfikat magazynu kluczy, aby ukończyć tworzenie certyfikatu.

"issuer": {

"name": "Unknown"

}

Dostawcy partnerów urzędu certyfikacji

Tworzenie certyfikatu można wykonać ręcznie lub za pomocą wystawcy "Self". Usługa Key Vault współpracuje również z niektórymi dostawcami wystawców, aby uprościć tworzenie certyfikatów. Następujące typy certyfikatów można zamówić dla magazynu kluczy u tych dostawców wystawców partnerów.

| Dostawca | Typ certyfikatu | Konfiguracja |

|---|---|---|

| DigiCert | Usługa Key Vault oferuje certyfikaty OV lub EV SSL z firmą DigiCert | Przewodnik integracji |

| GlobalSign | Usługa Key Vault oferuje certyfikaty OV lub EV SSL z globalsign | Przewodnik integracji |

Wystawca certyfikatu jest jednostką reprezentowaną w usłudze Azure Key Vault (KV) jako zasób CertificateIssuer. Służy do dostarczania informacji o źródle certyfikatu KV; nazwa wystawcy, dostawca, poświadczenia i inne szczegóły administracyjne.

Gdy zamówienie zostanie złożone z dostawcą wystawcy, może honorować lub zastępować rozszerzenia certyfikatu x509 i okres ważności certyfikatu na podstawie typu certyfikatu.

Autoryzacja: wymaga uprawnień do tworzenia/certyfikatów.

Zobacz też

- Instrukcje dotyczące tworzenia certyfikatów w usłudze Key Vault przy użyciu portalu, interfejsu wiersza polecenia platformy Azure, programu Azure PowerShell

- Monitorowanie tworzenia certyfikatów i zarządzanie nim