Szybki start: ustawianie i pobieranie wpisu tajnego z usługi Azure Key Vault przy użyciu szablonu usługi ARM

Azure Key Vault to usługa w chmurze, która zapewnia bezpieczny magazyn wpisów tajnych, takich jak klucze, hasła, certyfikaty i inne wpisy tajne. Ten przewodnik Szybki start koncentruje się na procesie wdrażania szablonu usługi Azure Resource Manager (szablonu usługi ARM) w celu utworzenia magazynu kluczy i wpisu tajnego.

Szablon usługi Azure Resource Manager to plik JavaScript Object Notation (JSON), który definiuje infrastrukturę i konfigurację projektu. W szablonie używana jest składnia deklaratywna. Możesz opisać zamierzone wdrożenie bez konieczności pisania sekwencji poleceń programowania w celu utworzenia wdrożenia.

Jeśli Twoje środowisko spełnia wymagania wstępne i masz doświadczenie w korzystaniu z szablonów ARM, wybierz przycisk Wdróż na platformie Azure. Szablon zostanie otwarty w witrynie Azure Portal.

Wymagania wstępne

Aby ukończyć ten artykuł:

Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

Identyfikator obiektu użytkownika Entra firmy Microsoft jest wymagany przez szablon w celu skonfigurowania uprawnień. Poniższa procedura pozwala pobrać identyfikator obiektu (GUID).

Uruchom następujące polecenie programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure, wybierając pozycję Wypróbuj, a następnie wklej skrypt w okienku powłoki. Aby wkleić skrypt, kliknij prawym przyciskiem myszy powłokę, a następnie wybierz polecenie Wklej.

echo "Enter your email address that is used to sign in to Azure:" && read upn && az ad user show --id $upn --query "Id" && echo "Press [ENTER] to continue ..."Zanotuj identyfikator obiektu. Potrzebujesz go w następnej sekcji tego przewodnika Szybki start.

Przegląd szablonu

Szablon używany w tym przewodniku Szybki start jest jednym z szablonów szybkiego startu platformy Azure.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"metadata": {

"_generator": {

"name": "bicep",

"version": "0.26.54.24096",

"templateHash": "8629186205194254058"

}

},

"parameters": {

"keyVaultName": {

"type": "string",

"metadata": {

"description": "Specifies the name of the key vault."

}

},

"location": {

"type": "string",

"defaultValue": "[resourceGroup().location]",

"metadata": {

"description": "Specifies the Azure location where the key vault should be created."

}

},

"enabledForDeployment": {

"type": "bool",

"defaultValue": false,

"metadata": {

"description": "Specifies whether Azure Virtual Machines are permitted to retrieve certificates stored as secrets from the key vault."

}

},

"enabledForDiskEncryption": {

"type": "bool",

"defaultValue": false,

"metadata": {

"description": "Specifies whether Azure Disk Encryption is permitted to retrieve secrets from the vault and unwrap keys."

}

},

"enabledForTemplateDeployment": {

"type": "bool",

"defaultValue": false,

"metadata": {

"description": "Specifies whether Azure Resource Manager is permitted to retrieve secrets from the key vault."

}

},

"tenantId": {

"type": "string",

"defaultValue": "[subscription().tenantId]",

"metadata": {

"description": "Specifies the Azure Active Directory tenant ID that should be used for authenticating requests to the key vault. Get it by using Get-AzSubscription cmdlet."

}

},

"objectId": {

"type": "string",

"metadata": {

"description": "Specifies the object ID of a user, service principal or security group in the Azure Active Directory tenant for the vault. The object ID must be unique for the list of access policies. Get it by using Get-AzADUser or Get-AzADServicePrincipal cmdlets."

}

},

"keysPermissions": {

"type": "array",

"defaultValue": [

"list"

],

"metadata": {

"description": "Specifies the permissions to keys in the vault. Valid values are: all, encrypt, decrypt, wrapKey, unwrapKey, sign, verify, get, list, create, update, import, delete, backup, restore, recover, and purge."

}

},

"secretsPermissions": {

"type": "array",

"defaultValue": [

"list"

],

"metadata": {

"description": "Specifies the permissions to secrets in the vault. Valid values are: all, get, list, set, delete, backup, restore, recover, and purge."

}

},

"skuName": {

"type": "string",

"defaultValue": "standard",

"allowedValues": [

"standard",

"premium"

],

"metadata": {

"description": "Specifies whether the key vault is a standard vault or a premium vault."

}

},

"secretName": {

"type": "string",

"metadata": {

"description": "Specifies the name of the secret that you want to create."

}

},

"secretValue": {

"type": "securestring",

"metadata": {

"description": "Specifies the value of the secret that you want to create."

}

}

},

"resources": [

{

"type": "Microsoft.KeyVault/vaults",

"apiVersion": "2023-07-01",

"name": "[parameters('keyVaultName')]",

"location": "[parameters('location')]",

"properties": {

"enabledForDeployment": "[parameters('enabledForDeployment')]",

"enabledForDiskEncryption": "[parameters('enabledForDiskEncryption')]",

"enabledForTemplateDeployment": "[parameters('enabledForTemplateDeployment')]",

"tenantId": "[parameters('tenantId')]",

"enableSoftDelete": true,

"softDeleteRetentionInDays": 90,

"accessPolicies": [

{

"objectId": "[parameters('objectId')]",

"tenantId": "[parameters('tenantId')]",

"permissions": {

"keys": "[parameters('keysPermissions')]",

"secrets": "[parameters('secretsPermissions')]"

}

}

],

"sku": {

"name": "[parameters('skuName')]",

"family": "A"

},

"networkAcls": {

"defaultAction": "Allow",

"bypass": "AzureServices"

}

}

},

{

"type": "Microsoft.KeyVault/vaults/secrets",

"apiVersion": "2023-07-01",

"name": "[format('{0}/{1}', parameters('keyVaultName'), parameters('secretName'))]",

"properties": {

"value": "[parameters('secretValue')]"

},

"dependsOn": [

"[resourceId('Microsoft.KeyVault/vaults', parameters('keyVaultName'))]"

]

}

],

"outputs": {

"location": {

"type": "string",

"value": "[parameters('location')]"

},

"name": {

"type": "string",

"value": "[parameters('keyVaultName')]"

},

"resourceGroupName": {

"type": "string",

"value": "[resourceGroup().name]"

},

"resourceId": {

"type": "string",

"value": "[resourceId('Microsoft.KeyVault/vaults', parameters('keyVaultName'))]"

}

}

}

Dwa zasoby platformy Azure są zdefiniowane w szablonie:

- Microsoft.KeyVault/vaults: utwórz magazyn kluczy platformy Azure.

- Microsoft.KeyVault/vaults/secrets: utwórz wpis tajny magazynu kluczy.

Więcej przykładów szablonów usługi Azure Key Vault można znaleźć w artykule Szablony szybkiego startu platformy Azure.

Wdrażanie szablonu

Wybierz poniższy obraz, aby zalogować się na platformie Azure i otworzyć szablon. Ten szablon umożliwia utworzenie magazynu kluczy oraz wpisu tajnego.

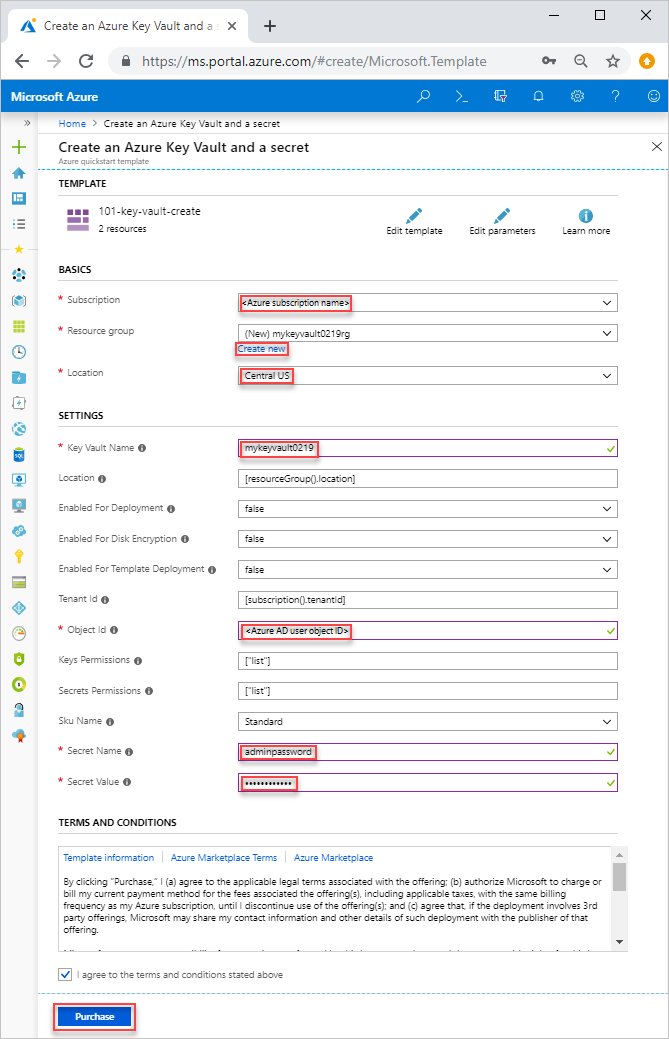

Wybierz lub wprowadź następujące wartości.

Jeśli nie zostanie określony, użyj wartości domyślnej, aby utworzyć magazyn kluczy i wpis tajny.

- Subskrypcja: wybierz subskrypcję platformy Azure.

- Grupa zasobów: wybierz pozycję Utwórz nową, wprowadź unikatową nazwę grupy zasobów, a następnie kliknij przycisk OK.

- Lokalizacja: wybierz lokalizację. Na przykład Środkowe stany USA.

- Nazwa magazynu kluczy: wprowadź nazwę magazynu kluczy, która musi być globalnie unikatowa w przestrzeni nazw .vault.azure.net. Podczas walidacji wdrożenia potrzebna jest nazwa w następnej sekcji.

- Identyfikator dzierżawy: funkcja szablonu automatycznie pobiera identyfikator dzierżawy. Nie zmieniaj wartości domyślnej.

- Identyfikator użytkownika usługi Ad: wprowadź identyfikator obiektu użytkownika entra firmy Microsoft pobrany z wymagań wstępnych.

- Nazwa wpisu tajnego: wprowadź nazwę wpisu tajnego przechowywanego w magazynie kluczy. Na przykład adminpassword.

- Wartość wpisu tajnego: wprowadź wartość wpisu tajnego. Jeśli przechowujesz hasło, zalecane jest użycie wygenerowanego hasła utworzonego w sekcji Wymagania wstępne.

- Wyrażam zgodę na powyższe warunki i postanowienia: zaznacz.

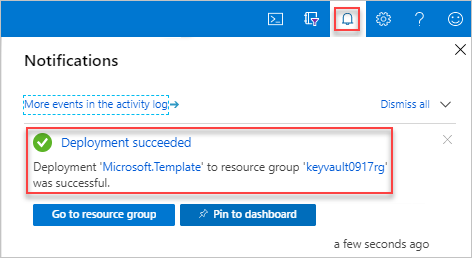

Wybierz pozycję Kup. Po pomyślnym wdrożeniu magazynu kluczy otrzymasz powiadomienie:

Szablon jest wdrażany za pomocą witryny Azure Portal. Oprócz witryny Azure Portal możesz również użyć programu Azure PowerShell, interfejsu wiersza polecenia platformy Azure i interfejsu API REST. Aby dowiedzieć się więcej o innych metodach wdrażania, zobacz Wdrażanie szablonów.

Przeglądanie wdrożonych zasobów

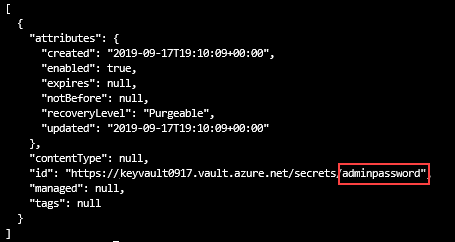

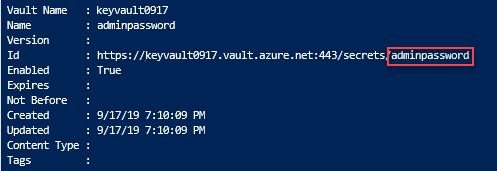

Możesz użyć witryny Azure Portal, aby sprawdzić magazyn kluczy i wpis tajny, lub użyć następującego interfejsu wiersza polecenia platformy Azure lub skryptu programu Azure PowerShell, aby wyświetlić listę utworzonych wpisów tajnych.

echo "Enter your key vault name:" &&

read keyVaultName &&

az keyvault secret list --vault-name $keyVaultName &&

echo "Press [ENTER] to continue ..."

Dane wyjściowe wyglądają podobnie do następujących:

Czyszczenie zasobów

Inne przewodniki Szybki start i samouczki usługi Key Vault bazują na tym przewodniku. Jeśli planujesz korzystać z kolejnych przewodników Szybki start i samouczków, pozostaw te zasoby na swoim miejscu. Jeśli nie będą Ci one już potrzebne, usuń grupę zasobów, a zostanie także usunięta usługa Key Vault i powiązane zasoby. Aby usunąć grupę zasobów przy użyciu interfejsu wiersza polecenia platformy Azure lub programu Azure PowerShell:

echo "Enter the Resource Group name:" &&

read resourceGroupName &&

az group delete --name $resourceGroupName &&

echo "Press [ENTER] to continue ..."

Następne kroki

W tym przewodniku Szybki start utworzono magazyn kluczy i wpis tajny przy użyciu szablonu usługi ARM i sprawdzono wdrożenie. Aby dowiedzieć się więcej na temat usługi Key Vault i usługi Azure Resource Manager, przejdź do poniższych artykułów.

- Przeczytaj omówienie usługi Azure Key Vault

- Dowiedz się więcej o usłudze Azure Resource Manager

- Przegląd zabezpieczeń usługi Key Vault