Używanie tożsamości zarządzanych na potrzeby testowania obciążenia platformy Azure

W tym artykule pokazano, jak utworzyć tożsamość zarządzaną na potrzeby testowania obciążenia platformy Azure. Tożsamość zarządzana umożliwia bezpieczne odczytywanie wpisów tajnych lub certyfikatów z usługi Azure Key Vault w teście obciążeniowym.

Tożsamość zarządzana z usługi Microsoft Entra ID umożliwia zasobowi testowania obciążenia łatwe uzyskiwanie dostępu do chronionej usługi Azure Key Vault przez firmę Microsoft Entra. Tożsamość jest zarządzana przez platformę Azure i nie wymaga zarządzania ani rotacji żadnych wpisów tajnych. Aby uzyskać więcej informacji na temat tożsamości zarządzanych w usłudze Microsoft Entra ID, zobacz Tożsamości zarządzane dla zasobów platformy Azure.

Usługa Azure Load Testing obsługuje dwa typy tożsamości:

- Tożsamość przypisana przez system jest skojarzona z zasobem testowania obciążenia i jest usuwana po usunięciu zasobu. Zasób może mieć tylko jedną tożsamość przypisaną przez system.

- Tożsamość przypisana przez użytkownika to autonomiczny zasób platformy Azure, który można przypisać do zasobu testowania obciążenia. Po usunięciu zasobu testowania obciążenia tożsamość zarządzana pozostaje dostępna. Do zasobu testowania obciążenia można przypisać wiele tożsamości przypisanych przez użytkownika.

Obecnie można używać tożsamości zarządzanej tylko do uzyskiwania dostępu do usługi Azure Key Vault.

Wymagania wstępne

- Konto platformy Azure z aktywną subskrypcją. Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

- Zasób testowania obciążenia platformy Azure. Jeśli musisz utworzyć zasób testowania obciążenia platformy Azure, zobacz Szybki start Tworzenie i uruchamianie testu obciążeniowego.

- Aby utworzyć tożsamość zarządzaną przypisaną przez użytkownika, twoje konto wymaga przypisania roli Współautor tożsamości zarządzanej.

Przypisywanie tożsamości przypisanej przez system do zasobu testowania obciążenia

Aby przypisać tożsamość przypisaną przez system dla zasobu testowania obciążenia platformy Azure, włącz właściwość zasobu. Tę właściwość można ustawić przy użyciu witryny Azure Portal lub szablonu usługi Azure Resource Manager (ARM).

Aby skonfigurować tożsamość zarządzaną w portalu, należy najpierw utworzyć zasób testowania obciążenia platformy Azure, a następnie włączyć tę funkcję.

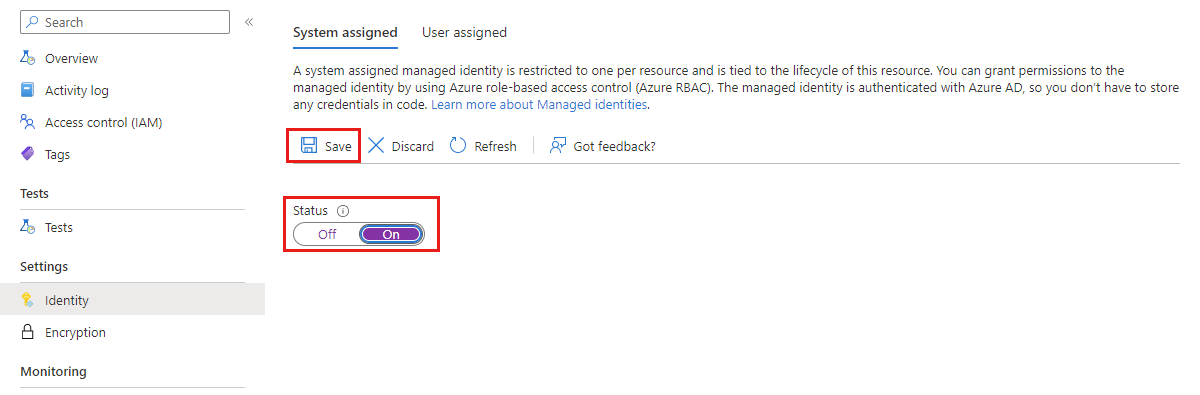

W witrynie Azure Portal przejdź do zasobu testowania obciążenia platformy Azure.

W lewym okienku wybierz Tożsamość.

Na karcie Przypisane przez system przełącz pozycję Stan na Wł., a następnie wybierz pozycję Zapisz.

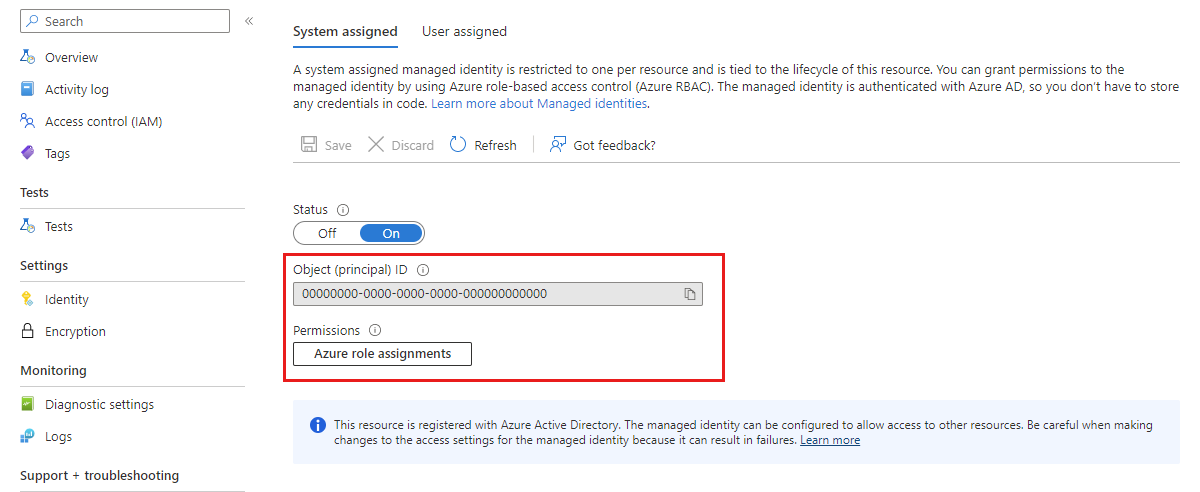

W oknie potwierdzenia wybierz pozycję Tak , aby potwierdzić przypisanie tożsamości zarządzanej.

Po zakończeniu tej operacji strona zawiera identyfikator obiektu tożsamości zarządzanej i umożliwia przypisanie do niej uprawnień.

Przypisywanie tożsamości przypisanej przez użytkownika do zasobu testowania obciążenia

Przed dodaniem tożsamości zarządzanej przypisanej przez użytkownika do zasobu testowania obciążenia platformy Azure należy najpierw utworzyć tę tożsamość w usłudze Microsoft Entra ID. Następnie można przypisać tożsamość przy użyciu jego identyfikatora zasobu.

Do zasobu można dodać wiele tożsamości zarządzanych przypisanych przez użytkownika. Jeśli na przykład musisz uzyskać dostęp do wielu zasobów platformy Azure, możesz udzielić różnych uprawnień do każdej z tych tożsamości.

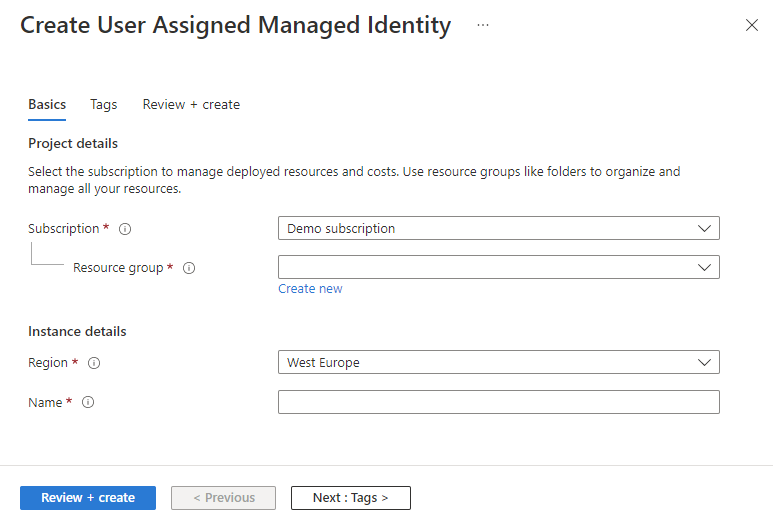

Utwórz tożsamość zarządzaną przypisaną przez użytkownika, postępując zgodnie z instrukcjami wymienionymi w temacie Tworzenie tożsamości zarządzanej przypisanej przez użytkownika.

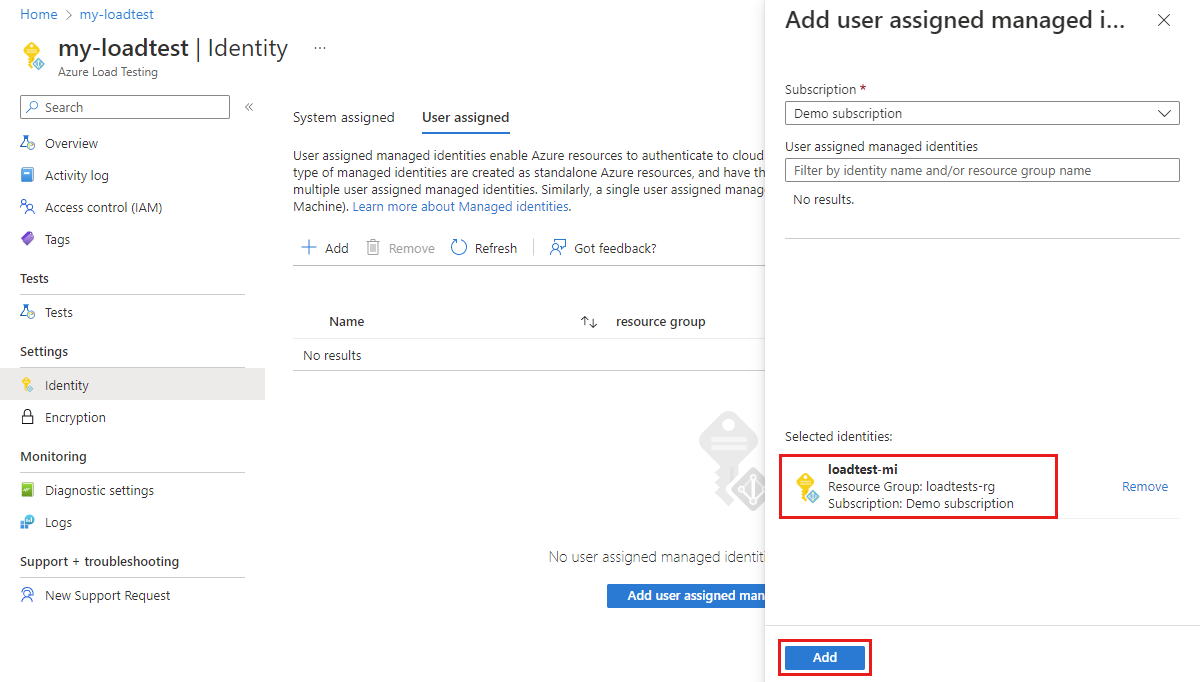

W witrynie Azure Portal przejdź do zasobu testowania obciążenia platformy Azure.

W lewym okienku wybierz Tożsamość.

Wybierz kartę Użytkownik przypisany , a następnie wybierz pozycję Dodaj.

Wyszukaj i wybierz wcześniej utworzoną tożsamość zarządzaną. Następnie wybierz pozycję Dodaj , aby dodać go do zasobu testowania obciążenia platformy Azure.

Konfigurowanie zasobu docelowego

Może być konieczne skonfigurowanie zasobu docelowego, aby zezwolić na dostęp z zasobu testowania obciążenia. Jeśli na przykład odczytujesz wpis tajny lub certyfikat z usługi Azure Key Vault lub jeśli używasz kluczy zarządzanych przez klienta do szyfrowania, musisz również dodać zasady dostępu, które obejmują tożsamość zarządzaną zasobu. W przeciwnym razie wywołania usługi Azure Key Vault są odrzucane, nawet jeśli używasz prawidłowego tokenu.

Podobnie, jeśli chcesz ustawić kryteria niepowodzenia w metrykach serwera, należy określić tożsamość referencyjną metryk, aby pobrać metryki. Należy skonfigurować zasób docelowy, tak aby tożsamość mogła odczytywać metryki z zasobu.