Korzystanie z deterministycznych adresów IP ruchu wychodzącego

W tym przewodniku dowiesz się, jak aktywować deterministyczną obsługę wychodzących adresów IP używanych przez usługę Azure Managed Grafana do komunikowania się ze źródłami danych, wyłączać dostęp publiczny i konfigurować regułę zapory, aby zezwalać na żądania przychodzące z wystąpienia narzędzia Grafana.

Uwaga

Deterministyczna funkcja adresów IP ruchu wychodzącego jest dostępna tylko dla klientów z planem w warstwie Standardowa. Aby uzyskać więcej informacji na temat planów, zobacz plany cenowe.

Wymagania wstępne

- Konto platformy Azure z aktywną subskrypcją. Utwórz konto bezpłatnie.

- Źródło danych. Na przykład baza danych usługi Azure Data Explorer.

Włączanie deterministycznych wychodzących adresów IP

Obsługa deterministycznego wychodzącego adresu IP jest domyślnie wyłączona w usłudze Azure Managed Grafana. Tę funkcję można włączyć podczas tworzenia wystąpienia lub aktywować ją w istniejącym wystąpieniu.

Tworzenie obszaru roboczego zarządzanego narzędzia Grafana platformy Azure z włączonymi deterministycznymi wychodzącymi adresami IP

Podczas tworzenia wystąpienia wybierz plan cenowy w warstwie Standardowa , a następnie na karcie Zaawansowane ustaw deterministyczny adres IP ruchu wychodzącego na wartość Włącz.

Aby uzyskać więcej informacji na temat tworzenia nowego wystąpienia, zobacz Szybki start: tworzenie wystąpienia zarządzanego narzędzia Grafana platformy Azure.

Aktywowanie deterministycznych wychodzących adresów IP w istniejącym wystąpieniu usługi Azure Managed Grafana

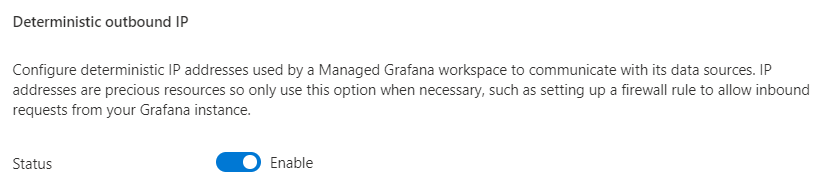

W witrynie Azure Portal w obszarze Ustawienia wybierz pozycję Konfiguracja, a następnie w obszarze Ustawienia>ogólne Deterministyczny adres IP ruchu wychodzącego wybierz pozycję Włącz.

Wybierz pozycję Zapisz , aby potwierdzić aktywację deterministycznych wychodzących adresów IP.

Wybierz pozycję Odśwież , aby wyświetlić listę adresów IP w obszarze Statyczny adres IP.

Wyłączanie publicznego dostępu do źródła danych i zezwalanie na adresy IP zarządzane przez platformę Azure Grafana

W tym przykładzie pokazano, jak wyłączyć publiczny dostęp do usługi Azure Data Explorer i skonfigurować prywatne punkty końcowe. Ten proces jest podobny dla innych źródeł danych platformy Azure.

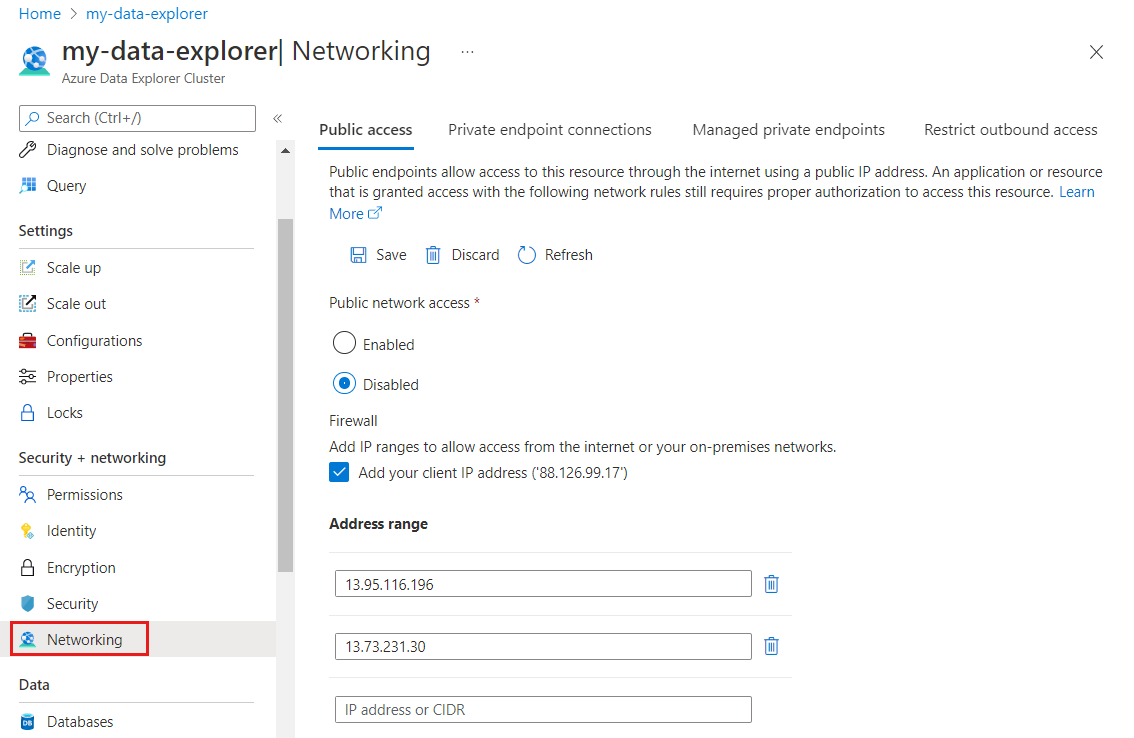

Otwórz wystąpienie klastra usługi Azure Data Explorer w witrynie Azure Portal, a następnie w obszarze Ustawienia wybierz pozycję Sieć.

Na karcie Dostęp publiczny wybierz pozycję Wyłączone , aby wyłączyć publiczny dostęp do źródła danych.

W obszarze Zapora zaznacz pole Dodaj adres IP klienta ('88.126.99.17') i w obszarze Zakres adresów wprowadź adresy IP znalezione w obszarze roboczym zarządzanym przez platformę Azure Grafana.

Wybierz pozycję Zapisz , aby zakończyć dodawanie adresów IP wychodzących usługi Azure Managed Grafana do listy dozwolonych.

Masz ograniczony dostęp do źródła danych, wyłączając dostęp publiczny, aktywując zaporę i zezwalając na dostęp z adresów IP zarządzanych przez platformę Azure Grafana.

Sprawdzanie dostępu do źródła danych

Sprawdź, czy punkt końcowy usługi Azure Managed Grafana nadal może uzyskiwać dostęp do źródła danych.

W witrynie Azure Portal przejdź do strony Przegląd wystąpienia i wybierz adres URL punktu końcowego.

Przejdź do pozycji Źródło danych konfiguracji > Azure Data Explorer Datasource > Ustawienia, a w dolnej części strony wybierz pozycję Zapisz i przetestuj>:

- Jeśli zostanie wyświetlony komunikat "Powodzenie", narzędzie Azure Managed Grafana może uzyskać dostęp do źródła danych.

- Jeśli zostanie wyświetlony następujący komunikat o błędzie, narzędzie Azure Managed Grafana nie może uzyskać dostępu do źródła danych:

Post "https://<Azure-Data-Explorer-URI>/v1/rest/query": dial tcp 13.90.24.175:443: i/o timeout. Upewnij się, że adresy IP zostały poprawnie wprowadzone na liście dozwolonych zapory źródła danych.