Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Wystąpienie zarządzane platformy Azure dla węzłów apache Cassandra wymaga dostępu do wielu innych usług platformy Azure po wstrzyknięciu ich do sieci wirtualnej. Zwykle dostęp jest włączony przez zapewnienie, że sieć wirtualna ma wychodzący dostęp do Internetu. Jeśli zasady zabezpieczeń uniemożliwiają dostęp wychodzący, możesz skonfigurować reguły zapory lub trasy zdefiniowane przez użytkownika dla odpowiedniego dostępu. Aby uzyskać więcej informacji, zobacz Wymagane reguły sieci dla ruchu wychodzącego.

Jeśli masz wewnętrzne obawy dotyczące eksfiltracji danych, zasady zabezpieczeń mogą uniemożliwić bezpośredni dostęp do tych usług z sieci wirtualnej. Korzystając z wirtualnej sieci prywatnej (VPN) z usługą Azure Managed Instance dla usługi Apache Cassandra, możesz upewnić się, że węzły danych w sieci wirtualnej komunikują się tylko z jednym punktem końcowym sieci VPN bez bezpośredniego dostępu do innych usług.

Jak to działa

Maszyna wirtualna o nazwie operator jest częścią każdego wystąpienia zarządzanego platformy Azure dla usługi Apache Cassandra i pomaga zarządzać klastrem. Domyślnie operator znajduje się w tej samej sieci wirtualnej co klaster. Operator i maszyny wirtualne danych mają te same reguły sieciowej grupy zabezpieczeń, które nie są idealne ze względów bezpieczeństwa. Umożliwia również uniemożliwienie operatorowi dotarcia do niezbędnych usług platformy Azure podczas konfigurowania reguł sieciowej grupy zabezpieczeń dla podsieci.

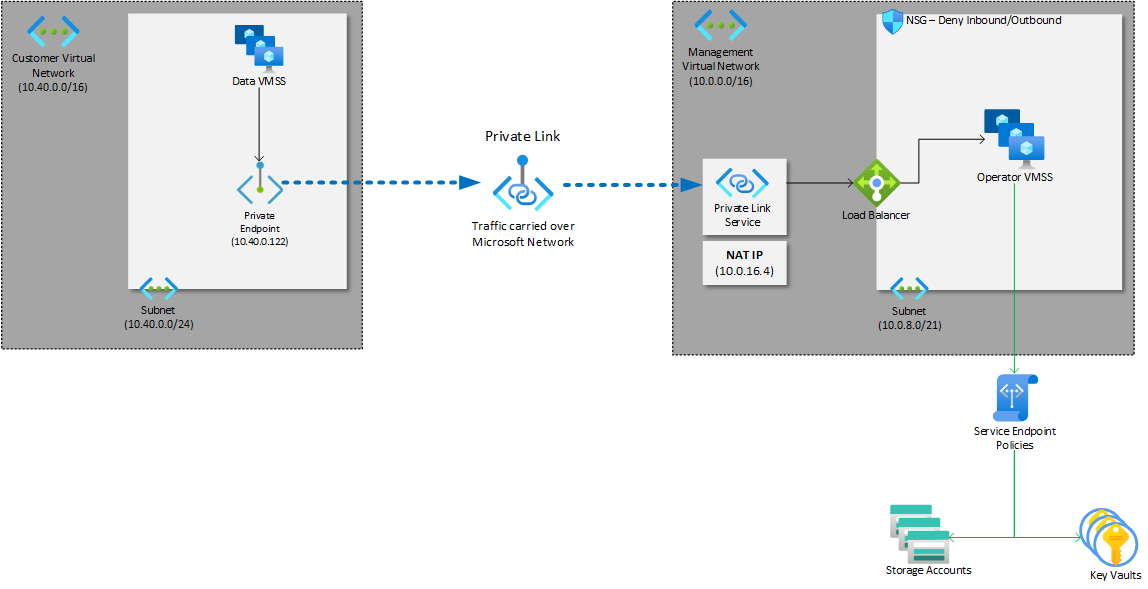

Użycie sieci VPN jako metody połączenia dla wystąpienia zarządzanego platformy Azure dla usługi Apache Cassandra pozwala operatorowi znajdować się w innej sieci wirtualnej niż klaster przy użyciu usługi łącza prywatnego. Operator znajduje się w sieci wirtualnej, która ma dostęp do niezbędnych usług platformy Azure, a klaster znajduje się w sieci wirtualnej, którą kontrolujesz.

Za pomocą sieci VPN operator może teraz nawiązać połączenie z prywatnym adresem IP wewnątrz zakresu adresów sieci wirtualnej nazywanej prywatnym punktem końcowym. Łącze prywatne kieruje dane między operatorem a prywatnym punktem końcowym za pośrednictwem sieci szkieletowej platformy Azure, aby uniknąć narażenia na publiczny Internet.

Korzyści z zabezpieczeń

Chcemy uniemożliwić osobom atakującym uzyskanie dostępu do sieci wirtualnej, w której wdrożono operatora, i próbę kradzieży danych. Środki zabezpieczeń są dostępne, aby upewnić się, że operator może uzyskiwać dostęp tylko do niezbędnych usług platformy Azure.

- Zasady punktu końcowego usługi: Te zasady zapewniają szczegółową kontrolę nad ruchem wychodzącym w sieci wirtualnej, w szczególności z usługami platformy Azure. Za pomocą punktów końcowych usługi ustanawiają ograniczenia. Zasady zezwalają na dostęp do danych wyłącznie do określonych usług platformy Azure, takich jak Azure Monitor, Azure Storage i Azure Key Vault. Te zasady zapewniają, że ruch wychodzący danych jest ograniczony wyłącznie do wstępnie określonych kont usługi Azure Storage, co zwiększa bezpieczeństwo i zarządzanie danymi w ramach infrastruktury sieciowej.

- Sieciowe grupy zabezpieczeń: Te grupy służą do filtrowania ruchu sieciowego do i z zasobów w sieci wirtualnej platformy Azure. Cały ruch z operatora do Internetu jest blokowany. Tylko ruch do niektórych usług Azure jest dozwolony przez zestaw reguł NSG.

Używanie sieci VPN z wystąpieniem zarządzanym platformy Azure dla usługi Apache Cassandra

Utwórz wystąpienie zarządzane platformy Azure dla klastra Apache Cassandra przy użyciu

VPNwartości--azure-connection-methoddla opcji:az managed-cassandra cluster create \ --cluster-name "vpn-test-cluster" \ --resource-group "vpn-test-rg" \ --location "eastus2" \ --azure-connection-method "VPN" \ --initial-cassandra-admin-password "password"Użyj następującego polecenia, aby wyświetlić właściwości klastra:

az managed-cassandra cluster show \ --resource-group "vpn-test-rg" \ --cluster-name "vpn-test-cluster"Z danych wyjściowych

privateLinkResourceIdutwórz kopię wartości.W witrynie Azure Portal utwórz prywatny punkt końcowy , wykonując następujące kroki:

- Na karcie Zasób wybierz pozycję Połącz z zasobem platformy Azure według identyfikatora zasobu lub aliasu jako metody połączenia, a następnie wybierz pozycję Microsoft.Network/privateLinkServices jako typ zasobu.

privateLinkResourceIdWprowadź wartość z poprzedniego kroku. - Na karcie Sieć wirtualna wybierz podsieć sieci wirtualnej i wybierz opcję Statycznie przydziel adres IP.

- Zweryfikuj i utwórz.

Uwaga

W tej chwili połączenie między usługą zarządzania i prywatnym punktem końcowym wymaga zatwierdzenia przez zespół usługi Azure Managed Instance for Apache Cassandra.

- Na karcie Zasób wybierz pozycję Połącz z zasobem platformy Azure według identyfikatora zasobu lub aliasu jako metody połączenia, a następnie wybierz pozycję Microsoft.Network/privateLinkServices jako typ zasobu.

Pobierz adres IP interfejsu sieciowego prywatnego punktu końcowego.

Utwórz nowe centrum danych przy użyciu adresu IP z poprzedniego kroku jako parametru

--private-endpoint-ip-address.

Treści powiązane

- Dowiedz się więcej o konfiguracji klastra hybrydowego w usłudze Azure Managed Instance for Apache Cassandra.