Zarządzanie regułami zapory dla usługi Azure Database for MySQL — serwer elastyczny przy użyciu witryny Azure Portal

DOTYCZY:  Azure Database for MySQL — serwer elastyczny

Azure Database for MySQL — serwer elastyczny

Ten artykuł zawiera omówienie zarządzania regułami zapory po utworzeniu wystąpienia serwera elastycznego usługi Azure Database for MySQL. W przypadku dostępu publicznego (dozwolonych adresów IP) połączenia z wystąpieniem serwera elastycznego usługi Azure Database for MySQL są ograniczone tylko do dozwolonych adresów IP. Adresy IP klienta muszą być dozwolone w regułach zapory.

Ten artykuł koncentruje się na tworzeniu elastycznego wystąpienia serwera usługi Azure Database for MySQL z dostępem publicznym (dozwolonymi adresami IP) przy użyciu witryny Azure Portal.

Aby dowiedzieć się więcej na ten temat, zapoznaj się z tematem Dostęp publiczny (dozwolone adresy IP). Reguły zapory można zdefiniować podczas tworzenia serwera (zalecane), ale można je dodać później.

Elastyczny serwer usługi Azure Database for MySQL obsługuje dwie wzajemnie wykluczające się metody łączności sieciowej w celu nawiązania połączenia z wystąpieniem serwera elastycznego usługi Azure Database for MySQL. Te dwie opcje są następujące:

- Dostęp publiczny (dozwolone adresy IP)

- Dostęp prywatny (integracja z siecią wirtualną)

Tworzenie reguły zapory podczas tworzenia serwera

Wybierz pozycję Utwórz zasób (+) w lewym górnym rogu portalu.

Wybierz pozycję Bazy danych>Azure Database for MySQL. Możesz również wprowadzić ciąg MySQL w polu wyszukiwania, aby znaleźć usługę.

Wybierz pozycję Serwer elastyczny jako opcję wdrożenia.

Wypełnij formularz Podstawy.

Przejdź do karty Sieć , aby skonfigurować sposób nawiązywania połączenia z serwerem.

W metodzie Łączność wybierz pozycję Dostęp publiczny (dozwolone adresy IP). Aby utworzyć reguły zapory, określ nazwę reguły zapory i pojedynczy adres IP lub zakres adresów. Jeśli chcesz ograniczyć regułę do jednego adresu IP, wpisz ten sam adres w polu Początkowy adres IP i Końcowy adres IP. Otwarcie zapory umożliwia administratorom, użytkownikom i aplikacjom dostęp do dowolnej bazy danych na serwerze MySQL, do której mają prawidłowe poświadczenia.

Uwaga

Serwer elastyczny usługi Azure Database for MySQL tworzy zaporę na poziomie serwera. Uniemożliwia to zewnętrznym aplikacjom i narzędziom nawiązywanie połączenia z serwerem i wszelkimi bazami danych na serwerze, chyba że zostanie utworzona reguła otwierająca zaporę dla określonych adresów IP.

Wybierz pozycję Przejrzyj i utwórz , aby przejrzeć konfigurację serwera elastycznego usługi Azure Database for MySQL.

Wybierz pozycję Utwórz, aby aprowizować serwer. Aprowizowanie może potrwać kilka minut.

Tworzenie reguły zapory po utworzeniu serwera

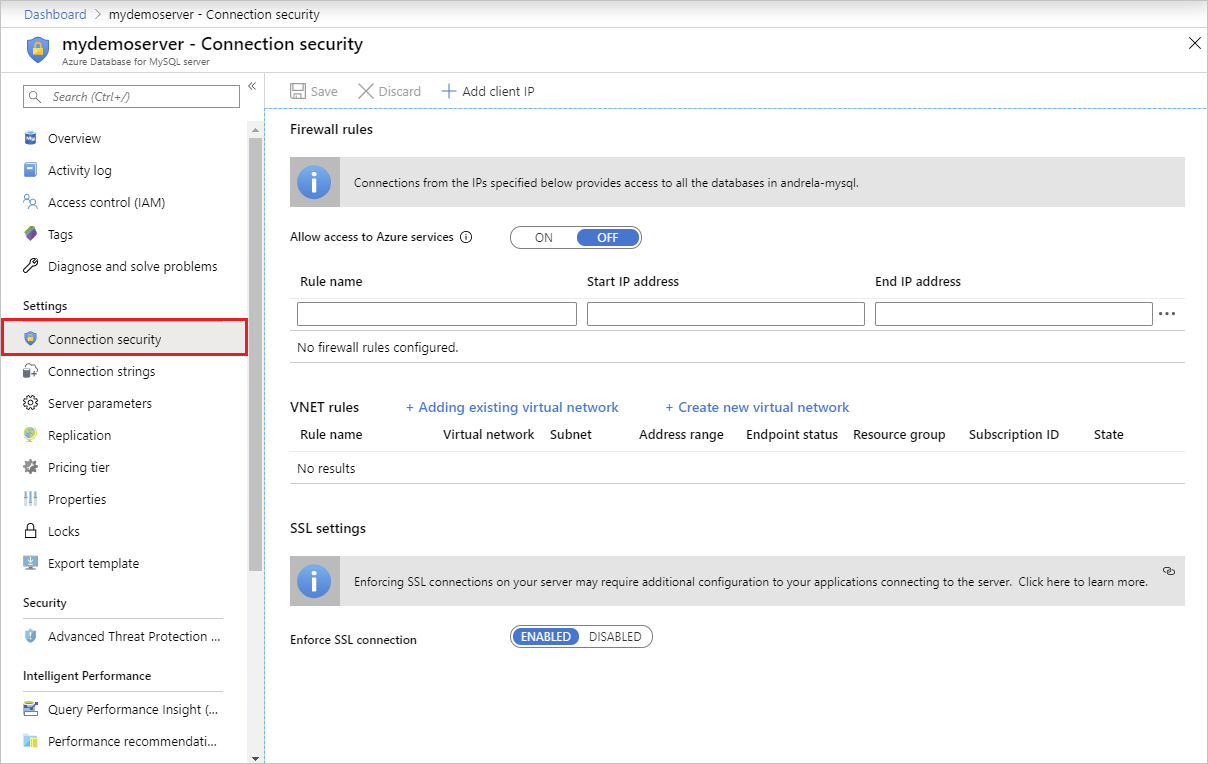

W witrynie Azure Portal wybierz wystąpienie serwera elastycznego usługi Azure Database for MySQL, na którym chcesz dodać reguły zapory.

Na stronie serwera elastycznego usługi Azure Database for MySQL w obszarze Ustawienia wybierz pozycję Sieć , aby otworzyć stronę Sieć dla wystąpienia serwera elastycznego usługi Azure Database for MySQL.

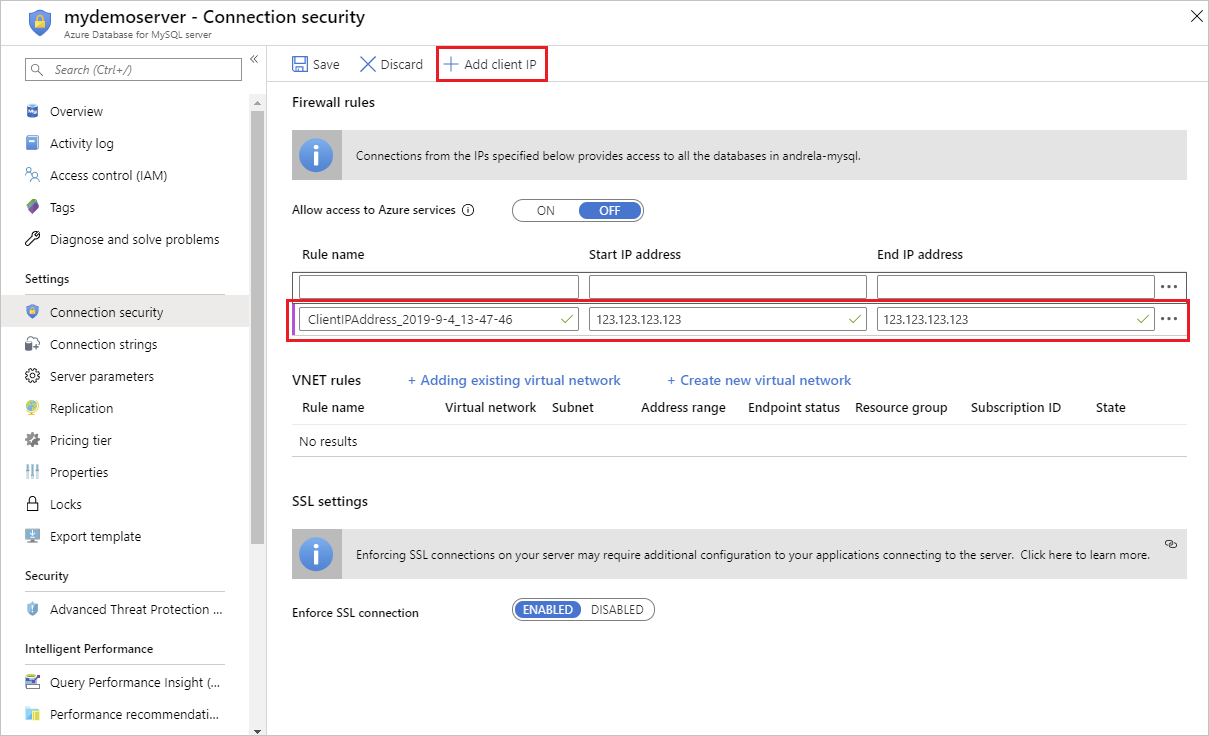

Wybierz pozycję Dodaj bieżący adres IP klienta w regułach zapory. Spowoduje to automatyczne utworzenie reguły zapory z publicznym adresem IP komputera, co jest postrzegane przez system platformy Azure.

Przed zapisaniem konfiguracji sprawdź swój adres IP. W niektórych sytuacjach adres IP obserwowany przez witrynę Azure Portal różni się od adresu IP używanego podczas uzyskiwania dostępu do Internetu i serwerów platformy Azure. W związku z tym może być konieczne zmianę początkowych i końcowych adresów IP, aby reguła działała zgodnie z oczekiwaniami.

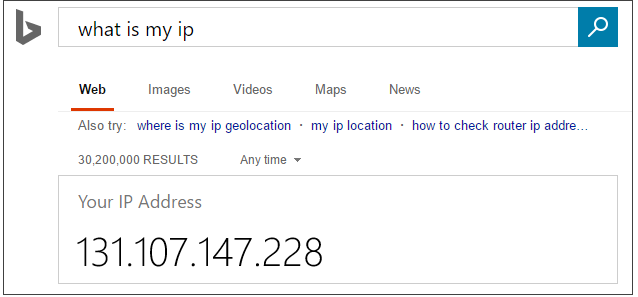

Możesz użyć wyszukiwarki lub innego narzędzia online, aby sprawdzić własny adres IP. Na przykład wyszukaj ciąg "what is my IP" (Co to jest mój adres IP).

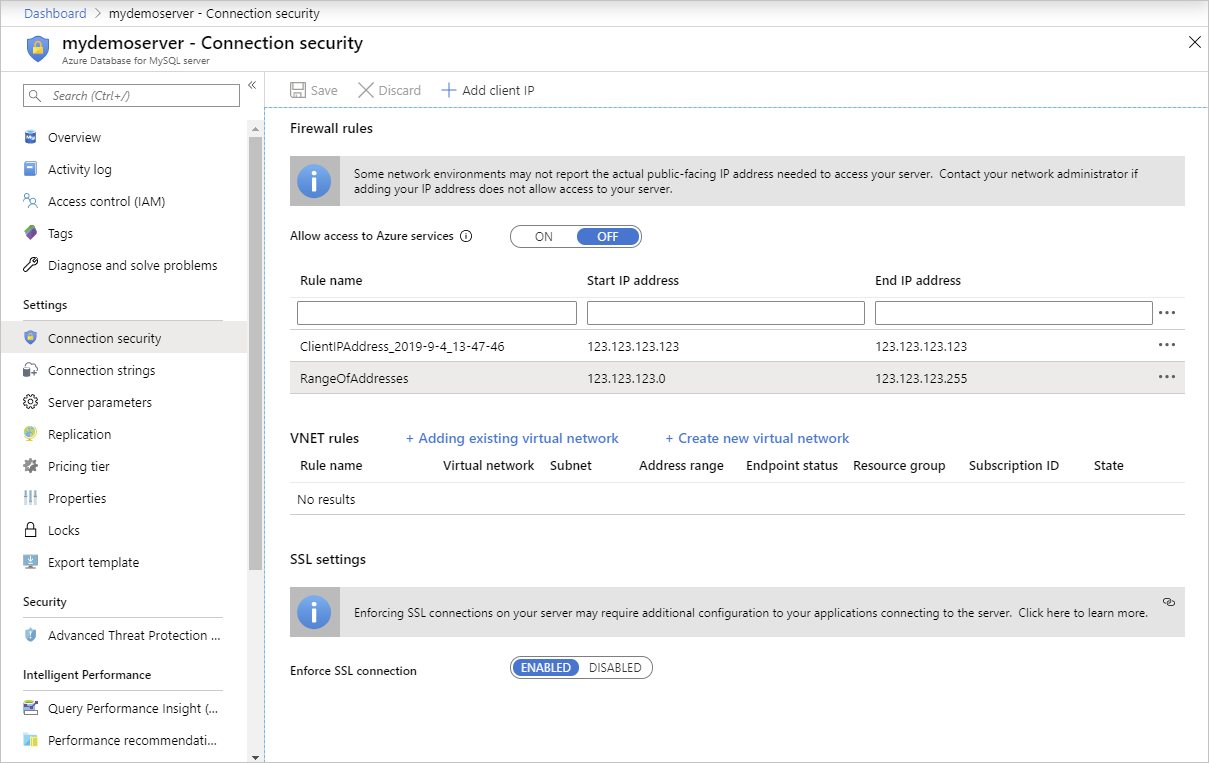

Dodaj więcej zakresów adresów. W regułach zapory dla wystąpienia serwera elastycznego usługi Azure Database for MySQL można określić pojedynczy adres IP lub zakres adresów. Jeśli chcesz ograniczyć regułę do jednego adresu IP, wpisz ten sam adres w polu Początkowy adres IP i Końcowy adres IP. Otwarcie zapory umożliwia administratorom, użytkownikom i aplikacjom uzyskiwanie dostępu do dowolnej bazy danych w wystąpieniu serwera elastycznego usługi Azure Database for MySQL, do którego mają prawidłowe poświadczenia.

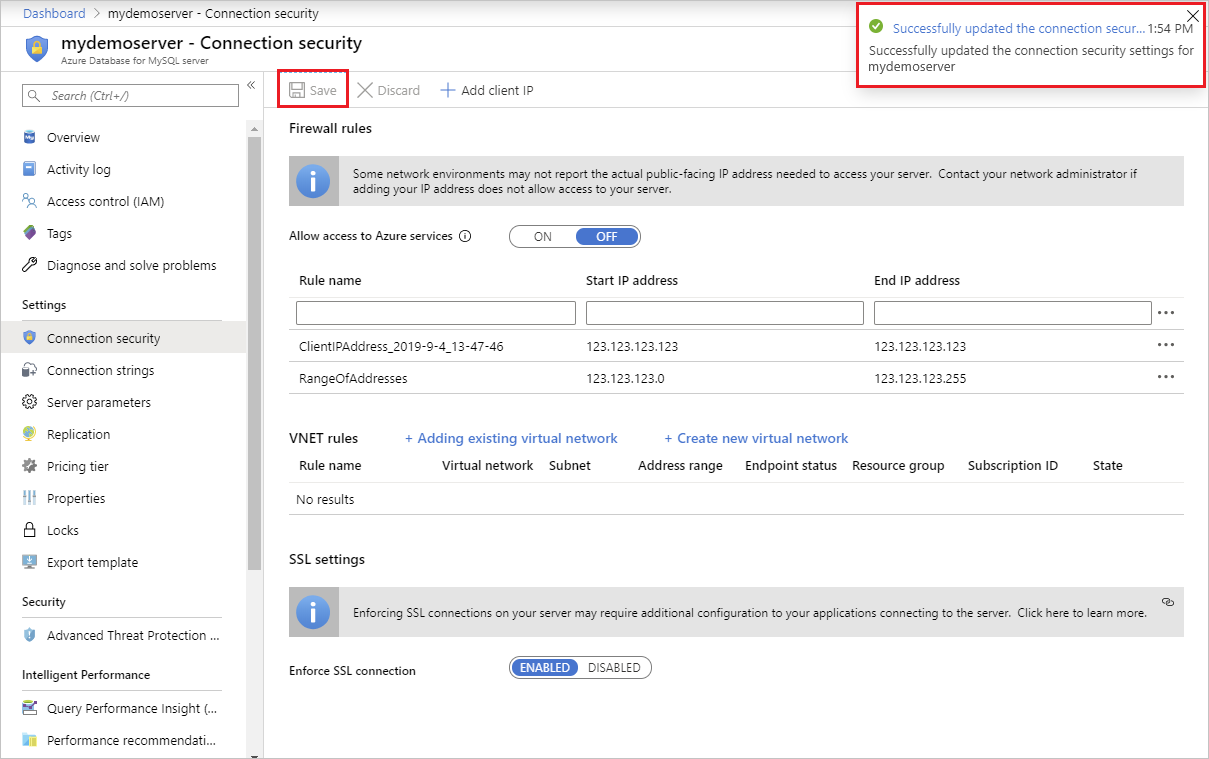

Wybierz pozycję Zapisz na pasku narzędzi, aby zapisać tę regułę zapory. Poczekaj na potwierdzenie, że aktualizacja reguł zapory zakończyła się pomyślnie.

Nawiązywanie połączenia z platformy Azure

Możesz włączyć zasoby lub aplikacje wdrożone na platformie Azure w celu nawiązania połączenia z wystąpieniem serwera elastycznego usługi Azure Database for MySQL. Obejmuje to aplikacje internetowe hostowane w usłudze aplikacja systemu Azure, uruchomione na maszynie wirtualnej platformy Azure, bramie zarządzania danymi usługi Azure Data Factory i wiele innych.

Gdy aplikacja na platformie Azure próbuje nawiązać połączenie z serwerem, zapora sprawdza, czy połączenia platformy Azure są dozwolone. To ustawienie można włączyć, wybierając opcję Zezwalaj na dostęp publiczny z usług i zasobów platformy Azure na tym serwerze w portalu na karcie Sieć i wybierając pozycję Zapisz.

Zasoby mogą znajdować się w innej sieci wirtualnej lub grupie zasobów dla reguły zapory w celu włączenia tych połączeń. Żądanie nie dociera do wystąpienia serwera elastycznego usługi Azure Database for MySQL, jeśli próba połączenia nie jest dozwolona.

Ważne

Ta opcja umożliwia skonfigurowanie zapory tak, aby zezwalała na wszystkie połączenia z platformy Azure, w tym połączenia z subskrypcji innych klientów. W przypadku wybrania tej opcji upewnij się, że uprawnienia logowania i użytkownika zezwalają na dostęp tylko uprawnionym użytkownikom.

Zalecamy wybranie dostępu prywatnego (integracja z siecią wirtualną), aby bezpiecznie uzyskać dostęp do elastycznego serwera usługi Azure Database for MySQL.

Zarządzanie istniejącymi regułami zapory za pośrednictwem witryny Azure Portal

Powtórz poniższe kroki, aby zarządzać regułami zapory.

- Aby dodać bieżący komputer, wybierz pozycję + Dodaj bieżący adres IP klienta w regułach zapory. Wybierz Zapisz, aby zapisać zmiany.

- Aby dodać więcej adresów IP, wpisz nazwę reguły, początkowy adres IP i końcowy adres IP. Wybierz Zapisz, aby zapisać zmiany.

- Aby zmodyfikować istniejącą regułę, wybierz dowolne pola w regule i zmodyfikuj. Wybierz Zapisz, aby zapisać zmiany.

- Aby usunąć istniejącą regułę, wybierz wielokropek [...] i wybierz pozycję Usuń, aby usunąć regułę. Wybierz Zapisz, aby zapisać zmiany.

Następne kroki

- Dowiedz się więcej o sieci na serwerze elastycznym usługi Azure Database for MySQL

- Dowiedz się więcej o regułach zapory serwera elastycznego usługi Azure Database for MySQL

- Tworzenie reguł zapory serwera elastycznego usługi Azure Database for MySQL i zarządzanie nimi przy użyciu interfejsu wiersza polecenia platformy Azure

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla