Weryfikowanie szyfrowania danych dla usługi Azure Database for MySQL

DOTYCZY:  Azure Database for MySQL — pojedynczy serwer

Azure Database for MySQL — pojedynczy serwer

Ważne

Pojedynczy serwer usługi Azure Database for MySQL znajduje się na ścieżce wycofania. Zdecydowanie zalecamy uaktualnienie do serwera elastycznego usługi Azure Database for MySQL. Aby uzyskać więcej informacji na temat migracji do serwera elastycznego usługi Azure Database for MySQL, zobacz Co się dzieje z usługą Azure Database for MySQL — pojedynczy serwer?

Ten artykuł ułatwia sprawdzenie, czy szyfrowanie danych przy użyciu klucza zarządzanego przez klienta dla usługi Azure Database for MySQL działa zgodnie z oczekiwaniami.

Sprawdzanie stanu szyfrowania

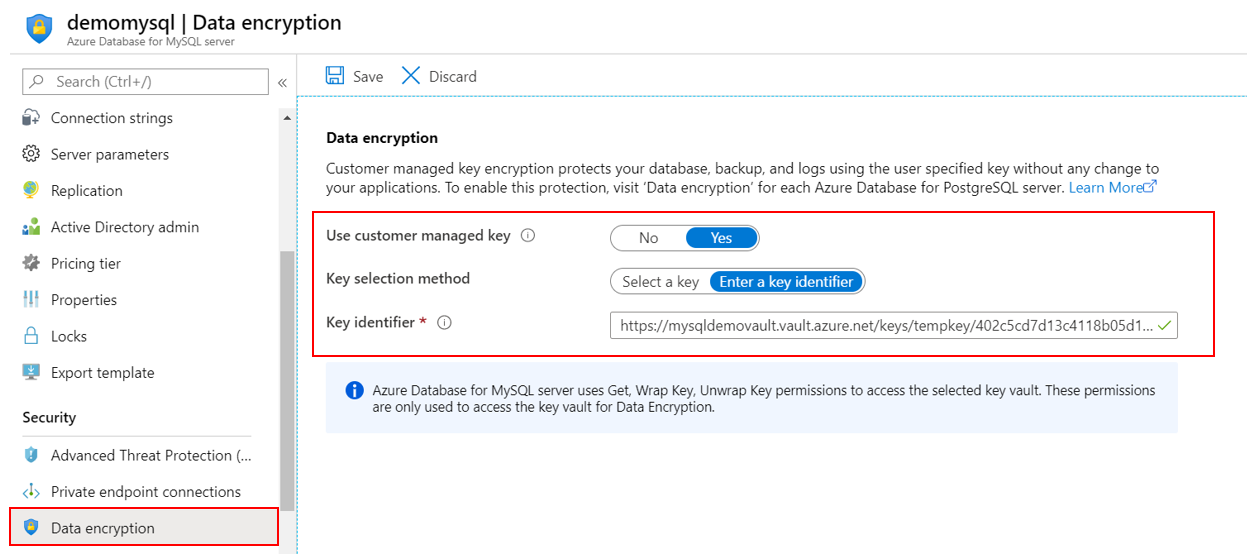

Z poziomu portalu

Jeśli chcesz sprawdzić, czy klucz klienta jest używany do szyfrowania, wykonaj następujące kroki:

W witrynie Azure Portal przejdź do usługi Azure Key Vault —> Klucze

Wybierz klucz używany do szyfrowania serwera.

Ustaw stan klucza Włączone na Nie.

Po pewnym czasie (ok. 15 minut) stan serwera usługi Azure Database for MySQL powinien być niedostępny. Każda operacja we/wy wykonana na serwerze zakończy się niepowodzeniem, co sprawdza, czy serwer jest rzeczywiście zaszyfrowany przy użyciu klucza klienta, a klucz jest obecnie nieprawidłowy.

Aby udostępnić serwer, można ponownie uruchomić klucz.

Ustaw stan klucza w usłudze Key Vault na wartość Tak.

Na serwerze Szyfrowanie danych wybierz pozycję Odwołuj klucz.

Po pomyślnym odnowieniu klucza stan serwera zmieni się na Dostępny.

Jeśli w witrynie Azure Portal możesz upewnić się, że klucz szyfrowania został ustawiony, dane są szyfrowane przy użyciu klucza klienta używanego w witrynie Azure Portal.

Z poziomu interfejsu wiersza polecenia

Możemy użyć polecenia az CLI , aby zweryfikować kluczowe zasoby używane dla serwera usługi Azure Database for MySQL.

az mysql server key list --name '<server_name>' -g '<resource_group_name>'W przypadku serwera bez zestawu szyfrowania danych to polecenie powoduje pusty zestaw [].

Raporty inspekcji platformy Azure

Raporty inspekcji można również przejrzeć, które zawierają informacje o zgodności ze standardami ochrony danych i wymaganiami prawnymi.

Następne kroki

Aby dowiedzieć się więcej na temat szyfrowania danych, zobacz Szyfrowanie danych usługi Azure Database for MySQL przy użyciu klucza zarządzanego przez klienta.