Samouczek: integrowanie bramy translatora adresów sieciowych z usługą Azure Firewall w sieci piasty i szprych na potrzeby łączności wychodzącej

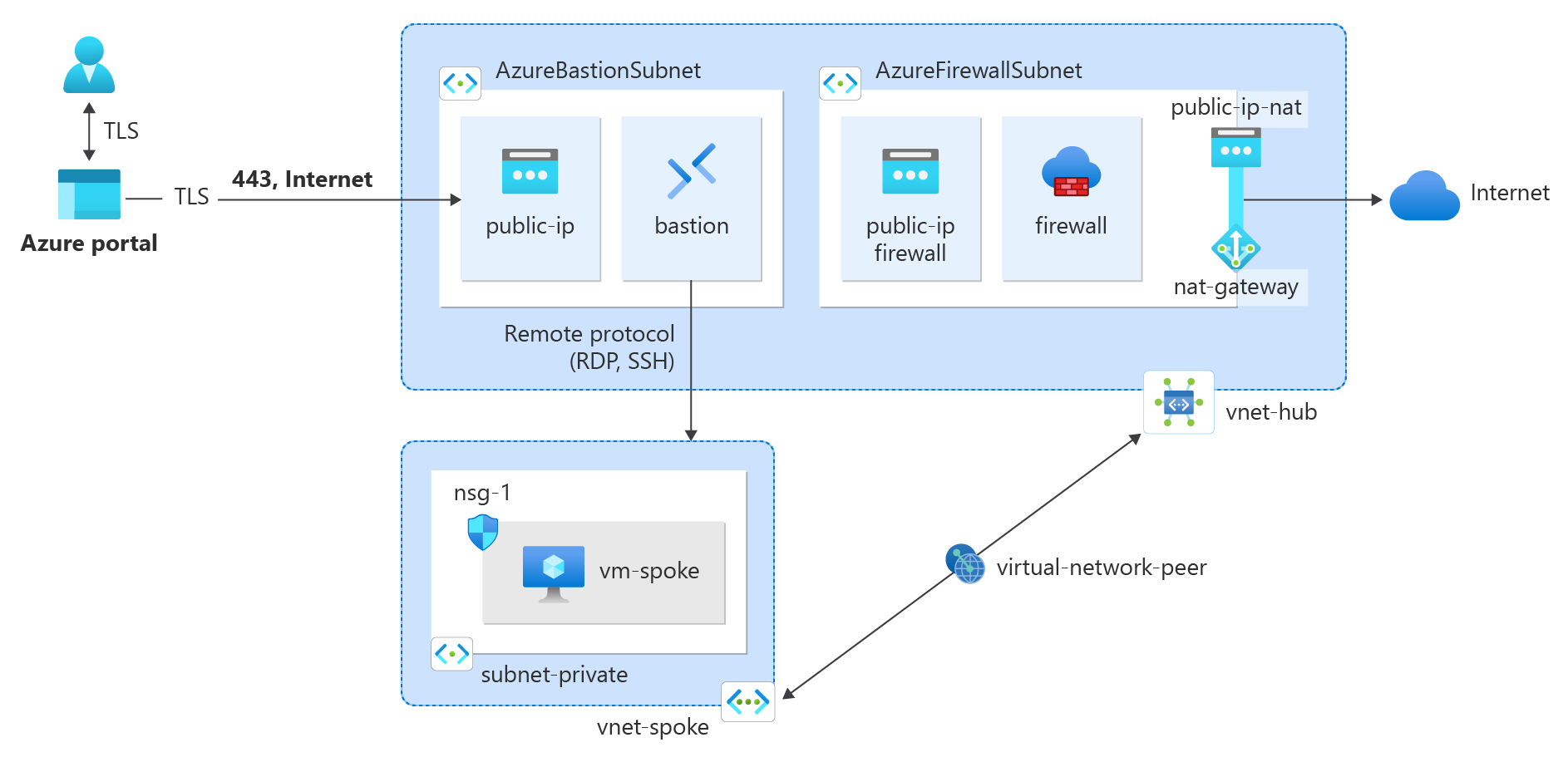

Z tego samouczka dowiesz się, jak zintegrować bramę translatora adresów sieciowych z usługą Azure Firewall w sieci piasty i szprych

Usługa Azure Firewall udostępnia 2496 portów SNAT na publiczny adres IP skonfigurowany na wystąpienie zestawu skalowania maszyn wirtualnych zaplecza (co najmniej dwa wystąpienia). Do usługi Azure Firewall można skojarzyć maksymalnie 250 publicznych adresów IP. W zależności od wymagań dotyczących architektury i wzorców ruchu może być wymagana większa liczba portów SNAT niż zapewniana przez usługę Azure Firewall. Możesz również wymagać użycia mniejszej liczby publicznych adresów IP, jednocześnie wymagając większej liczby portów SNAT. Lepszą metodą łączności wychodzącej jest użycie bramy translatora adresów sieciowych. Brama translatora adresów sieciowych udostępnia 64 512 portów SNAT na publiczny adres IP i może być używana z maksymalnie 16 publicznymi adresami IP.

Bramę translatora adresów sieciowych można zintegrować z usługą Azure Firewall, konfigurując bramę translatora adresów sieciowych bezpośrednio w podsieci usługi Azure Firewall, aby zapewnić bardziej skalowalną metodę łączności wychodzącej. W przypadku wdrożeń produkcyjnych zalecana jest sieć piasty i szprych, gdzie zapora znajduje się we własnej sieci wirtualnej. Serwery obciążeń są równorzędnymi sieciami wirtualnymi w tym samym regionie co sieć wirtualna koncentratora, w którym znajduje się zapora. W tej konfiguracji architektury brama translatora adresów sieciowych może zapewnić łączność wychodzącą z sieci wirtualnej piasty dla wszystkich sieci wirtualnych szprych równorzędnych.

Uwaga

Usługa Azure NAT Gateway nie jest obecnie obsługiwana w architekturach zabezpieczonej sieci koncentratora wirtualnego (vWAN). Należy wdrożyć przy użyciu architektury sieci wirtualnej koncentratora zgodnie z opisem w tym samouczku. Aby uzyskać więcej informacji na temat opcji architektury usługi Azure Firewall, zobacz Co to są opcje architektury usługi Azure Firewall Manager?.

Z tego samouczka dowiesz się, jak wykonywać następujące czynności:

- Tworzenie sieci wirtualnej koncentratora i wdrażanie usługi Azure Firewall i usługi Azure Bastion podczas wdrażania

- Tworzenie bramy translatora adresów sieciowych i kojarzenie jej z podsiecią zapory w sieci wirtualnej koncentratora

- Tworzenie sieci wirtualnej będącej szprychą

- Tworzenie komunikacji równorzędnej sieci wirtualnych

- Tworzenie tabeli tras dla sieci wirtualnej będącej szprychą

- Tworzenie zasad zapory dla sieci wirtualnej koncentratora

- Tworzenie maszyny wirtualnej w celu przetestowania łączności wychodzącej za pośrednictwem bramy translatora adresów sieciowych

Wymagania wstępne

- Konto platformy Azure z aktywną subskrypcją. Utwórz konto bezpłatnie.

Tworzenie sieci wirtualnej koncentratora

Sieć wirtualna koncentratora zawiera podsieć zapory skojarzona z usługą Azure Firewall i bramą translatora adresów sieciowych. Użyj poniższego przykładu, aby utworzyć sieć wirtualną koncentratora.

Zaloguj się w witrynie Azure Portal.

W polu wyszukiwania w górnej części portalu wprowadź wartość Sieć wirtualna. Wybierz pozycję Sieci wirtualne w wynikach wyszukiwania.

Wybierz + Utwórz.

Na karcie Podstawy tworzenia sieci wirtualnej wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję. Grupa zasobów Wybierz pozycjęUtwórz nowy.

Wprowadź ciąg test-rg.

Wybierz przycisk OK.Szczegóły wystąpienia Nazwisko Wprowadź wartość vnet-hub. Region (Region) Wybierz pozycję (USA) Południowo-środkowe stany USA. Wybierz przycisk Dalej , aby przejść do karty Zabezpieczenia .

Wybierz pozycję Włącz usługę Bastion w sekcji Azure Bastion na karcie Zabezpieczenia.

Usługa Azure Bastion używa przeglądarki do łączenia się z maszynami wirtualnymi w sieci wirtualnej za pośrednictwem protokołu SSH (Secure Shell) lub protokołu RDP (Remote Desktop Protocol) przy użyciu ich prywatnych adresów IP. Maszyny wirtualne nie potrzebują publicznych adresów IP, oprogramowania klienckiego ani specjalnej konfiguracji. Aby uzyskać więcej informacji na temat usługi Azure Bastion, zobacz Azure Bastion

Uwaga

Ceny godzinowe zaczynają się od momentu wdrożenia usługi Bastion, niezależnie od użycia danych wychodzących. Aby uzyskać więcej informacji, zobacz Cennik i jednostki SKU. Jeśli wdrażasz usługę Bastion w ramach samouczka lub testu, zalecamy usunięcie tego zasobu po zakończeniu korzystania z niego.

Wprowadź lub wybierz następujące informacje w usłudze Azure Bastion:

Ustawienie Wartość Nazwa hosta usługi Azure Bastion Wprowadź bastion. Publiczny adres IP usługi Azure Bastion Wybierz pozycję Utwórz publiczny adres IP.

Wprowadź wartość public-ip w polu Nazwa.

Wybierz przycisk OK.Wybierz pozycję Włącz usługę Azure Firewall w sekcji Azure Firewall na karcie Zabezpieczenia.

Azure Firewall to zarządzana, sieciowa usługa zabezpieczeń oparta na chmurze, która zabezpiecza zasoby usługi Azure Virtual Network. Jest to w pełni stanowa zapora oferowana jako usługa, z wbudowaną wysoką dostępnością i możliwością nieograniczonego skalowania w chmurze. Aby uzyskać więcej informacji na temat usługi Azure Firewall, zobacz Azure Firewall.

Wprowadź lub wybierz następujące informacje w usłudze Azure Firewall:

Ustawienie Wartość Nazwa usługi Azure Firewall Wprowadź zaporę. Warstwa Wybierz opcję Standardowa. Zasady Wybierz pozycjęUtwórz nowy.

Wprowadź wartość firewall-policy w polu Nazwa.

Wybierz przycisk OK.Publiczny adres IP usługi Azure Firewall Wybierz pozycję Utwórz publiczny adres IP.

Wprowadź wartość public-ip-firewall w polu Nazwa.

Wybierz przycisk OK.Wybierz pozycję Przejrzyj i utwórz.

Wybierz pozycję Utwórz.

Wdrożenie hosta bastionu i zapory trwa kilka minut. Po utworzeniu sieci wirtualnej w ramach wdrożenia możesz przejść do następnych kroków.

Tworzenie bramy translatora adresów sieciowych

Cały wychodzący ruch internetowy przechodzi przez bramę translatora adresów sieciowych do Internetu. Skorzystaj z poniższego przykładu, aby utworzyć bramę translatora adresów sieciowych dla sieci piasty i szprych i skojarzyć ją z podsiecią AzureFirewallSubnet.

W polu wyszukiwania w górnej części portalu wprowadź bramę translatora adresów sieciowych. Wybierz pozycję Bramy translatora adresów sieciowych w wynikach wyszukiwania.

Wybierz + Utwórz.

Na karcie Podstawy w obszarze Tworzenie bramy translatora adresów sieciowych wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję. Grupa zasobów Wybierz pozycję test-rg. Szczegóły wystąpienia Nazwa bramy translatora adresów sieciowych Wprowadź ciąg nat-gateway. Region (Region) Wybierz pozycję Południowo-środkowe stany USA. Availability zone Wybierz strefę lub bez strefy. Limit czasu bezczynności protokołu TCP (w minutach) Pozostaw wartość domyślną 4. Aby uzyskać więcej informacji na temat stref dostępności, zobacz Brama translatora adresów sieciowych i strefy dostępności.

Wybierz pozycję Dalej: wychodzący adres IP.

W obszarze Wychodzący adres IP w publicznych adresach IP wybierz pozycję Utwórz nowy publiczny adres IP.

Wprowadź ciąg public-ip-nat w polu Nazwa.

Wybierz przycisk OK.

Wybierz pozycję Dalej: Podsieć.

W obszarze Sieć wirtualna wybierz pozycję vnet-hub.

Wybierz pozycję AzureFirewallSubnet w polu Nazwa podsieci.

Wybierz pozycję Przejrzyj i utwórz.

Wybierz pozycję Utwórz.

Tworzenie sieci wirtualnej będącej szprychą

Sieć wirtualna szprych zawiera testową maszynę wirtualną używaną do testowania routingu ruchu internetowego do bramy translatora adresów sieciowych. Użyj poniższego przykładu, aby utworzyć sieć szprych.

W polu wyszukiwania w górnej części portalu wprowadź wartość Sieć wirtualna. Wybierz pozycję Sieci wirtualne w wynikach wyszukiwania.

Wybierz + Utwórz.

Na karcie Podstawy tworzenia sieci wirtualnej wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję. Grupa zasobów Wybierz pozycję test-rg. Szczegóły wystąpienia Nazwisko Wprowadź vnet-spoke. Region (Region) Wybierz pozycję Południowo-środkowe stany USA. Wybierz przycisk Dalej , aby przejść do karty Zabezpieczenia .

Wybierz przycisk Dalej , aby przejść do karty Adresy IP.

Na karcie Adresy IP w przestrzeni adresowej IPv4 wybierz kosz, aby usunąć przestrzeń adresową, która jest wypełniana automatycznie.

W przestrzeni adresowej IPv4 wprowadź wartość 10.1.0.0. Pozostaw wartość domyślną /16 (65 536 adresów) w zaznaczeniu maski.

Wybierz pozycję + Dodaj podsieć.

W obszarze Dodaj podsieć wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Szczegóły podsieci Szablon podsieci Pozostaw wartość domyślną Domyślna. Nazwisko Wprowadź wartość subnet-private. Adres początkowy Wprowadź wartość 10.1.0.0. Rozmiar podsieci Pozostaw wartość domyślną /24(256 adresów). Wybierz Dodaj.

Wybierz pozycję Przejrzyj i utwórz.

Wybierz pozycję Utwórz.

Tworzenie komunikacji równorzędnej między piastą i szprychą

Komunikacja równorzędna sieci wirtualnych służy do łączenia koncentratora z szprychą i szprychą z piastą. Skorzystaj z poniższego przykładu, aby utworzyć dwukierunkową komunikację równorzędną sieci między piastą i szprychą.

W polu wyszukiwania w górnej części portalu wprowadź wartość Sieć wirtualna. Wybierz pozycję Sieci wirtualne w wynikach wyszukiwania.

Wybierz pozycję vnet-hub.

Wybierz pozycję Komunikacja równorzędna w obszarze Ustawienia.

Wybierz + Dodaj.

Wprowadź lub wybierz następujące informacje w obszarze Dodawanie komunikacji równorzędnej:

Ustawienie Wartość Ta sieć wirtualna Nazwa łącza komunikacji równorzędnej Wprowadź vnet-hub-to-vnet-spoke. Zezwalaj "vnet-hub" na dostęp do "vnet-spoke" Pozostaw wartość domyślną Wybrane. Zezwalaj "vnet-hub" na odbieranie przekazywanego ruchu z "vnet-spoke" Zaznacz pole wyboru. Zezwalaj bramie w sieci wirtualnej na przekazywanie ruchu do "vnet-spoke" Pozostaw wartość domyślną Niezaznaczone. Włącz bramę zdalną "vnet-hub", aby użyć bramy zdalnej "vnet-spoke" Pozostaw wartość domyślną Niezaznaczone. Zdalna sieć wirtualna Nazwa łącza komunikacji równorzędnej Wprowadź vnet-spoke-to-vnet-hub. Model wdrażania sieci wirtualnej Pozostaw wartość domyślną usługi Resource Manager. Subskrypcja Wybierz subskrypcję. Sieć wirtualna Wybierz pozycję vnet-spoke. Zezwalaj "vnet-spoke" na dostęp do sieci wirtualnej koncentratora Pozostaw wartość domyślną Wybrane. Zezwalaj "vnet-spoke" na odbieranie przekazywanego ruchu z "vnet-hub" Zaznacz pole wyboru. Zezwalaj bramie na "vnet-spoke" na przekazywanie ruchu do "vnet-hub" Pozostaw wartość domyślną Niezaznaczone. Włącz bramę zdalną "vnet-spoke", aby użyć bramy zdalnej "vnet-hub" Pozostaw wartość domyślną Niezaznaczone. Wybierz Dodaj.

Wybierz pozycję Odśwież i sprawdź, czy stan komunikacji równorzędnej to Połączono.

Tworzenie tabeli tras sieciowych szprych

Tabela tras wymusza cały ruch opuszczający sieć wirtualną szprychy do sieci wirtualnej piasty. Tabela tras jest skonfigurowana przy użyciu prywatnego adresu IP usługi Azure Firewall jako urządzenia wirtualnego.

Uzyskiwanie prywatnego adresu IP zapory

Prywatny adres IP zapory jest wymagany dla tabeli tras utworzonej w dalszej części tego artykułu. Skorzystaj z poniższego przykładu, aby uzyskać prywatny adres IP zapory.

W polu wyszukiwania w górnej części portalu wprowadź wartość Zapora. Wybierz pozycję Zapory w wynikach wyszukiwania.

Wybierz pozycję Zapora.

W obszarze Przeglądzapory zanotuj adres IP w polu Prywatny adres IP zapory. Adres IP w tym przykładzie to 10.0.1.68.

Tworzenie tabeli tras

Utwórz tabelę tras, aby wymusić cały ruch wychodzący między szprychami i internetem przez zaporę w sieci wirtualnej piasty.

W polu wyszukiwania w górnej części portalu wprowadź ciąg Tabela tras. Wybierz pozycję Tabele tras w wynikach wyszukiwania.

Wybierz + Utwórz.

W obszarze Tworzenie tabeli tras wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję. Grupa zasobów Wybierz pozycję test-rg. Szczegóły wystąpienia Region (Region) Wybierz pozycję Południowo-środkowe stany USA. Nazwisko Wprowadź ciąg route-table-spoke. Propagacja tras bramy Wybierz opcję Nie. Wybierz pozycję Przejrzyj i utwórz.

Wybierz pozycję Utwórz.

W polu wyszukiwania w górnej części portalu wprowadź ciąg Tabela tras. Wybierz pozycję Tabele tras w wynikach wyszukiwania.

Wybierz pozycję route-table-spoke.

W obszarze Ustawienia wybierz pozycję Trasy.

Wybierz pozycję + Dodaj w trasach.

Wprowadź lub wybierz następujące informacje w obszarze Dodawanie trasy:

Ustawienie Wartość Nazwa trasy Wprowadź ciąg route-to-hub. Typ docelowy Wybierz pozycję Adresy IP. Docelowe adresy IP/zakresy CIDR Wprowadź wartość 0.0.0.0/0. Typ następnego przeskoku Wybierz pozycję Urządzenie wirtualne. Adres następnego przeskoku Wprowadź wartość 10.0.1.68. Wybierz Dodaj.

Wybierz pozycję Podsieci w obszarze Ustawienia.

Wybierz pozycję + Skojarz.

Wprowadź lub wybierz następujące informacje w obszarze Kojarzenie podsieci:

Ustawienie Wartość Sieć wirtualna Wybierz pozycję vnet-spoke (test-rg). Podsieć Wybierz pozycję Podsieć-private. Wybierz przycisk OK.

Konfigurowanie zapory

Ruch ze szprychy przez piastę musi być dozwolony za pośrednictwem zasad zapory i reguły sieciowej. Użyj poniższego przykładu, aby utworzyć zasady zapory i regułę sieci.

Konfigurowanie reguły sieciowej

W polu wyszukiwania w górnej części portalu wprowadź wartość Zapora. Wybierz pozycję Zasady zapory w wynikach wyszukiwania.

Wybierz pozycję Firewall-policy (Zasady zapory).

W obszarze Ustawienia wybierz pozycję Reguły sieci.

Wybierz pozycję + Dodaj kolekcję reguł.

W obszarze Dodawanie kolekcji reguł wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Nazwisko Wprowadź szprychę do Internetu. Typ kolekcji reguł Wybierz pozycję Sieć. Priorytet Wprowadź wartość 100. Akcja zbierania reguł Zaznacz Zezwól. Grupa kolekcji reguł Wybierz pozycję DefaultNetworkRuleCollectionGroup. Reguły Nazwisko Wprowadź wartość allow-web. Source type Adres IP. Źródło Wprowadź 10.1.0.0/24. Protokół Wybierz pozycję TCP. Porty docelowe Wprowadź wartość 80 443. Typ miejsca docelowego Wybierz pozycję Adres IP. Element docelowy Wejść* Wybierz Dodaj.

Tworzenie testowej maszyny wirtualnej

Maszyna wirtualna z systemem Ubuntu służy do testowania wychodzącego ruchu internetowego za pośrednictwem bramy translatora adresów sieciowych. Użyj poniższego przykładu, aby utworzyć maszynę wirtualną z systemem Ubuntu.

Poniższa procedura tworzy testową maszynę wirtualną o nazwie vm-spoke w sieci wirtualnej.

W portalu wyszukaj i wybierz pozycję Maszyny wirtualne.

W obszarze Maszyny wirtualne wybierz pozycję + Utwórz, a następnie maszynę wirtualną platformy Azure.

Na karcie Podstawy tworzenia maszyny wirtualnej wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję. Grupa zasobów Wybierz pozycję test-rg. Szczegóły wystąpienia Virtual machine name Wprowadź wartość vm-spoke. Region (Region) Wybierz pozycję (USA) Południowo-środkowe stany USA. Opcje dostępności Wybierz pozycję Brak wymaganej nadmiarowości infrastruktury. Typ zabezpieczeń Pozostaw wartość domyślną standardu. Obraz Wybierz pozycję Ubuntu Server 22.04 LTS — x64 Gen2. Architektura maszyny wirtualnej Pozostaw wartość domyślną x64. Rozmiar Wybierz rozmiar. Konto administratora Typ uwierzytelniania Wybierz pozycję Hasło. Username Wprowadź azureuser. Hasło Wprowadź hasło. Potwierdź hasło Wprowadź ponownie hasło. Reguły portów przychodzących Publiczne porty ruchu przychodzącego Wybierz pozycję Brak. Wybierz kartę Sieć w górnej części strony.

Wprowadź lub wybierz następujące informacje na karcie Sieć :

Ustawienie Wartość Interfejs sieciowy Sieć wirtualna Wybierz pozycję vnet-spoke. Podsieć Wybierz pozycję subnet-private (10.1.0.0/24). Publiczny adres IP Wybierz pozycję Brak. Sieciowa grupa zabezpieczeń karty sieciowej Wybierz opcję Zaawansowane. Konfigurowanie sieciowej grupy zabezpieczeń Wybierz pozycjęUtwórz nowy.

Wprowadź nazwę nsg-1 .

Pozostaw wartości domyślne pozostałych i wybierz przycisk OK.Pozostaw pozostałe ustawienia domyślne i wybierz pozycję Przejrzyj i utwórz.

Przejrzyj ustawienia i wybierz pozycję Utwórz.

Uwaga

Maszyny wirtualne w sieci wirtualnej z hostem bastionu nie wymagają publicznych adresów IP. Usługa Bastion udostępnia publiczny adres IP, a maszyny wirtualne używają prywatnych adresów IP do komunikacji w sieci. Publiczne adresy IP można usunąć ze wszystkich maszyn wirtualnych w sieciach wirtualnych hostowanych w bastionie. Aby uzyskać więcej informacji, zobacz Usuwanie skojarzenia publicznego adresu IP z maszyny wirtualnej platformy Azure.

Testowanie bramy translatora adresów sieciowych

Połączysz się z maszynami wirtualnymi z systemem Ubuntu utworzonymi w poprzednich krokach, aby sprawdzić, czy wychodzący ruch internetowy opuszcza bramę translatora adresów sieciowych.

Uzyskiwanie publicznego adresu IP bramy translatora adresów sieciowych

Uzyskaj publiczny adres IP bramy translatora adresów sieciowych w celu weryfikacji kroków w dalszej części artykułu.

W polu wyszukiwania w górnej części portalu wprowadź publiczny adres IP. Wybierz pozycję Publiczne adresy IP w wynikach wyszukiwania.

Wybierz pozycję public-ip-nat.

Zanotuj wartość w adresie IP. Przykład używany w tym artykule to 20.225.88.213.

Testowanie bramy translatora adresów sieciowych z szprychy

W polu wyszukiwania w górnej części portalu wprowadź ciąg Maszyna wirtualna. Wybierz pozycję Maszyny wirtualne w wynikach wyszukiwania.

Wybierz pozycję vm-spoke.

W obszarze Operacje wybierz pozycję Bastion.

Wprowadź nazwę użytkownika i hasło wprowadzone podczas tworzenia maszyny wirtualnej. Wybierz pozycję Połącz.

W wierszu polecenia powłoki bash wprowadź następujące polecenie:

curl ifconfig.meSprawdź, czy adres IP zwrócony przez polecenie jest zgodny z publicznym adresem IP bramy translatora adresów sieciowych.

azureuser@vm-1:~$ curl ifconfig.me 20.225.88.213Zamknij połączenie usługi Bastion z maszyną wirtualną-szprychą.

Czyszczenie zasobów

Po zakończeniu korzystania z utworzonych zasobów możesz usunąć grupę zasobów i wszystkie jej zasoby:

W witrynie Azure Portal wyszukaj i wybierz pozycję Grupy zasobów.

Na stronie Grupy zasobów wybierz grupę zasobów test-rg.

Na stronie test-rg wybierz pozycję Usuń grupę zasobów.

Wprowadź ciąg test-rg w polu Wprowadź nazwę grupy zasobów, aby potwierdzić usunięcie, a następnie wybierz pozycję Usuń.

Następne kroki

Przejdź do następnego artykułu, aby dowiedzieć się, jak zintegrować bramę translatora adresów sieciowych z usługą Azure Load Balancer:

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla