Samouczek: Rejestrowanie przepływów ruchu sieciowego do i z maszyny wirtualnej przy użyciu witryny Azure Portal

Ważne

30 września 2027 r. dzienniki przepływów sieciowej grupy zabezpieczeń zostaną wycofane. W ramach tego wycofania nie będzie już można tworzyć nowych dzienników przepływów sieciowej grupy zabezpieczeń od 30 czerwca 2025 r. Zalecamy migrację do dzienników przepływów sieci wirtualnej, co pozwala wyeliminować ograniczenia dzienników przepływów sieciowej grupy zabezpieczeń. Po dacie wycofania analiza ruchu włączona z dziennikami przepływów sieciowej grupy zabezpieczeń nie będzie już obsługiwana, a istniejące zasoby przepływów sieciowej grupy zabezpieczeń w subskrypcjach zostaną usunięte. Jednak rekordy dzienników przepływu sieciowej grupy zabezpieczeń nie zostaną usunięte i będą nadal zgodne z odpowiednimi zasadami przechowywania. Więcej informacji znajdziesz w oficjalnym ogłoszeniu.

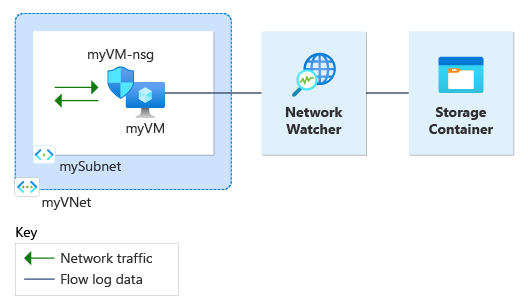

Rejestrowanie przepływu sieciowej grupy zabezpieczeń to funkcja usługi Azure Network Watcher, która umożliwia rejestrowanie informacji o ruchu IP przepływającym przez sieciową grupę zabezpieczeń. Aby uzyskać więcej informacji na temat rejestrowania przepływu sieciowej grupy zabezpieczeń, zobacz Omówienie dzienników przepływu sieciowej grupy zabezpieczeń.

Ten samouczek ułatwia rejestrowanie ruchu sieciowego maszyny wirtualnej, który przepływa przez sieciową grupę zabezpieczeń skojarzona z interfejsem sieciowym, za pomocą dzienników przepływu sieciowej grupy zabezpieczeń.

Z tego samouczka dowiesz się, jak wykonywać następujące czynności:

- Tworzenie sieci wirtualnej

- Tworzenie maszyny wirtualnej z sieciową grupą zabezpieczeń skojarzona z interfejsem sieciowym

- Rejestrowanie dostawcy Microsoft.insights

- Włączanie rejestrowania przepływu dla sieciowej grupy zabezpieczeń przy użyciu dzienników przepływu usługi Network Watcher

- Pobieranie zarejestrowanych danych

- Wyświetlanie zarejestrowanych danych

Wymagania wstępne

- Konto platformy Azure z aktywną subskrypcją. Jeśli nie masz subskrypcji, przed rozpoczęciem utwórz bezpłatne konto.

Tworzenie sieci wirtualnej

W tej sekcji utworzysz sieć wirtualną myVNet z jedną podsiecią dla maszyny wirtualnej.

Zaloguj się w witrynie Azure Portal.

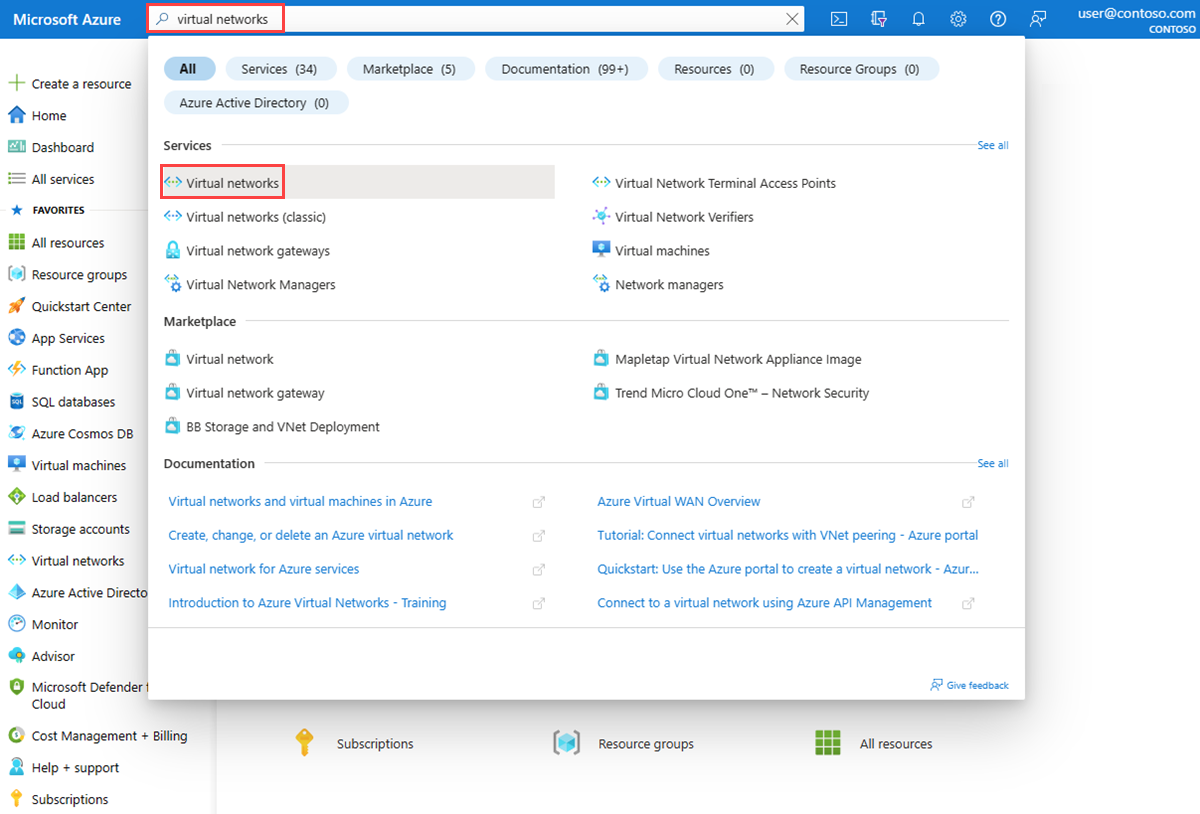

W polu wyszukiwania w górnej części portalu wprowadź sieci wirtualne. Wybierz pozycję Sieci wirtualne z wyników wyszukiwania.

Wybierz + Utwórz. W obszarze Tworzenie sieci wirtualnej wprowadź lub wybierz następujące wartości na karcie Podstawy :

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję platformy Azure. Grupa zasobów Wybierz pozycjęUtwórz nowy.

Wprowadź wartość myResourceGroup w polu Nazwa.

Wybierz przycisk OK.Szczegóły wystąpienia Nazwisko Wprowadź nazwę myVNet. Region (Region) Wybierz pozycję (STANY USA) Wschodnie stany USA. Wybierz pozycję Przejrzyj i utwórz.

Przejrzyj ustawienia, a następnie wybierz pozycję Utwórz.

Tworzenie maszyny wirtualnej

W tej sekcji utworzysz maszynę wirtualną myVM .

W polu wyszukiwania w górnej części portalu wprowadź ciąg maszyny wirtualne. Wybierz pozycję Maszyny wirtualne z wyników wyszukiwania.

Wybierz pozycję + Utwórz , a następnie wybierz pozycję Maszyna wirtualna platformy Azure.

W obszarze Tworzenie maszyny wirtualnej wprowadź lub wybierz następujące wartości na karcie Podstawy :

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję platformy Azure. Grupa zasobów Wybierz pozycję myResourceGroup. Szczegóły wystąpienia Virtual machine name Wprowadź wartość myVM. Region (Region) Wybierz pozycję (STANY USA) Wschodnie stany USA. Opcje dostępności Wybierz pozycję Brak wymaganej nadmiarowości infrastruktury. Typ zabezpieczeń Wybierz opcję Standardowa. Obraz Wybierz pozycję Windows Server 2022 Datacenter: Azure Edition — x64 Gen2. Rozmiar Wybierz rozmiar lub pozostaw ustawienie domyślne. Konto administratora Username Wprowadź nazwę użytkownika. Hasło Wprowadź hasło. Potwierdź hasło Ponownie wprowadź hasło. Wybierz kartę Sieć lub wybierz pozycję Dalej: Dyski, a następnie pozycję Dalej: Sieć.

Na karcie Sieć wybierz następujące wartości:

Ustawienie Wartość Interfejs sieciowy Sieć wirtualna Wybierz pozycję myVNet. Podsieć Wybierz pozycję mySubnet. Publiczny adres IP Wybierz pozycję (nowy) myVM-ip. Sieciowa grupa zabezpieczeń karty sieciowej Wybierz pozycję Podstawowa. To ustawienie tworzy sieciową grupę zabezpieczeń o nazwie myVM-nsg i kojarzy ją z interfejsem sieciowym maszyny wirtualnej myVM . Publiczne porty ruchu przychodzącego Wybierz pozycję Zezwalaj na wybrane porty. Wybierz porty wejściowe Wybierz pozycję RDP (3389). Uwaga

Pozostawienie otwartego portu RDP do Internetu jest zalecane tylko do testowania. W środowiskach produkcyjnych zaleca się ograniczenie dostępu do portu RDP do określonego adresu IP lub zakresu adresów IP. Możesz również zablokować dostęp do Internetu do portu RDP i użyć usługi Azure Bastion , aby bezpiecznie nawiązać połączenie z maszyną wirtualną z witryny Azure Portal.

Wybierz pozycję Przejrzyj i utwórz.

Przejrzyj ustawienia, a następnie wybierz pozycję Utwórz.

Po zakończeniu wdrażania wybierz pozycję Przejdź do zasobu , aby przejść do strony Przegląd maszyny wirtualnej myVM.

Wybierz pozycję Połącz , a następnie wybierz pozycję RDP.

Wybierz pozycję Pobierz plik RDP i otwórz pobrany plik.

Wybierz pozycję Połącz , a następnie wprowadź nazwę użytkownika i hasło utworzone w poprzednich krokach. Zaakceptuj certyfikat, jeśli zostanie wyświetlony monit.

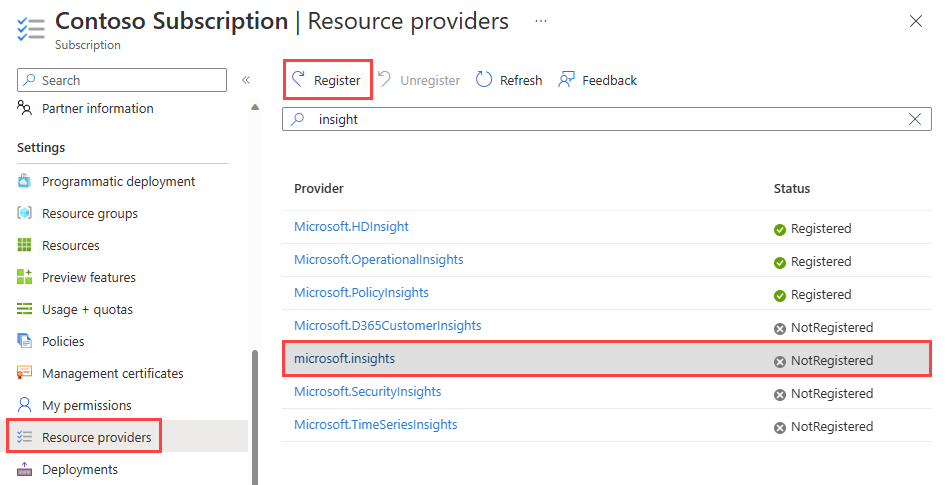

Rejestrowanie dostawcy usługi Insights

Rejestrowanie przepływu sieciowej grupy zabezpieczeń wymaga dostawcy Microsoft.Insights. Aby sprawdzić jego stan, wykonaj następujące kroki:

W polu wyszukiwania w górnej części portalu wprowadź subskrypcje. Wybierz pozycję Subskrypcje z wyników wyszukiwania.

Wybierz subskrypcję platformy Azure, dla której chcesz włączyć dostawcę w obszarze Subskrypcje.

Wybierz pozycję Dostawcy zasobów w obszarze Ustawienia subskrypcji.

Wprowadź szczegółowe informacje w polu filtru.

Upewnij się, że wyświetlany stan dostawcy to Zarejestrowano. Jeśli stan to NotRegistered, wybierz dostawcę Microsoft.Insights , a następnie wybierz pozycję Zarejestruj.

Tworzenie konta magazynu

W tej sekcji utworzysz konto magazynu, aby używać go do przechowywania dzienników przepływu.

W polu wyszukiwania w górnej części portalu wprowadź konta magazynu. Wybierz pozycję Konta magazynu z wyników wyszukiwania.

Wybierz + Utwórz. W obszarze Tworzenie konta magazynu wprowadź lub wybierz następujące wartości na karcie Podstawy :

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję platformy Azure. Grupa zasobów Wybierz pozycję myResourceGroup. Szczegóły wystąpienia Nazwa konta magazynu Wprowadź unikatową nazwę. W tym samouczku użyto konta mynwstorageaccount. Region (Region) Wybierz pozycję (STANY USA) Wschodnie stany USA. Konto magazynu musi znajdować się w tym samym regionie co maszyna wirtualna i jego sieciowa grupa zabezpieczeń. Wydajność Wybierz opcję Standardowa. Dzienniki przepływu sieciowej grupy zabezpieczeń obsługują tylko konta magazynu w warstwie Standardowa. Nadmiarowość Wybierz opcję Magazyn lokalnie nadmiarowy (LRS) lub inną strategię replikacji zgodną z wymaganiami dotyczącymi trwałości. Wybierz kartę Przegląd lub wybierz przycisk Przejrzyj u dołu.

Przejrzyj ustawienia, a następnie wybierz pozycję Utwórz.

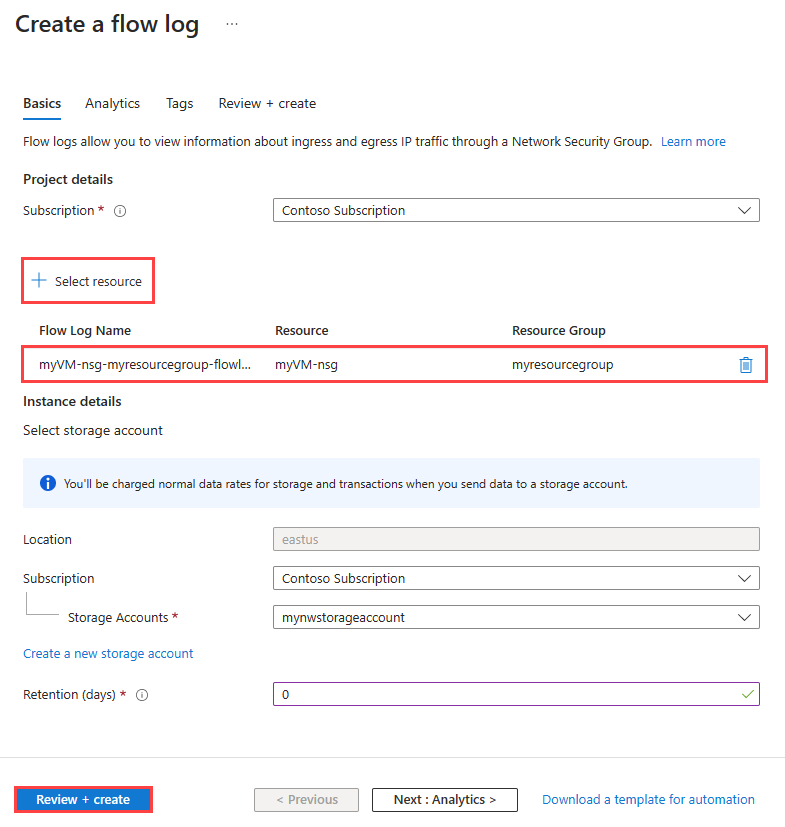

Tworzenie dziennika przepływu sieciowej grupy zabezpieczeń

W tej sekcji utworzysz dziennik przepływu sieciowej grupy zabezpieczeń zapisany na koncie magazynu utworzonym wcześniej w samouczku.

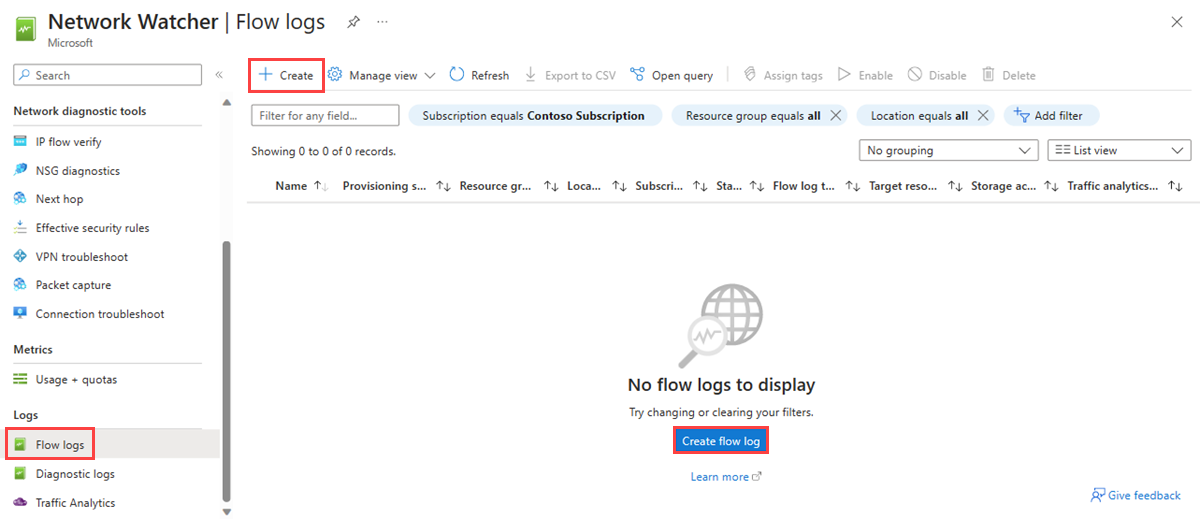

W polu wyszukiwania w górnej części portalu wprowadź network watcher. Wybierz pozycję Network Watcher z wyników wyszukiwania.

W obszarze Dzienniki wybierz pozycję Dzienniki przepływu.

W usłudze Network Watcher | Dzienniki przepływu, wybierz przycisk + Utwórz lub Utwórz dziennik przepływu niebieski.

Wprowadź lub wybierz następujące wartości w obszarze Tworzenie dziennika przepływu:

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję platformy Azure sieciowej grupy zabezpieczeń, którą chcesz zarejestrować. Sieciowa grupa zabezpieczeń Wybierz pozycję + Wybierz zasób.

W obszarze Wybierz sieciową grupę zabezpieczeń wybierz grupę zabezpieczeń myVM-nsg. Następnie wybierz pozycję Potwierdź wybór.Nazwa dziennika przepływu Pozostaw wartość domyślną myVM-nsg-myResourceGroup-flowlog. Szczegóły wystąpienia Subskrypcja Wybierz subskrypcję platformy Azure konta magazynu. Konta magazynu Wybierz konto magazynu utworzone w poprzednich krokach. W tym samouczku użyto konta mynwstorageaccount. Przechowywanie (dni) Wprowadź wartość 0 , aby zachować dane dzienników przepływu na koncie magazynu na zawsze (dopóki nie usuniesz ich z konta magazynu). Aby zastosować zasady przechowywania, wprowadź czas przechowywania w dniach. Aby uzyskać informacje o cenach magazynu, zobacz Cennik usługi Azure Storage.

Uwaga

Witryna Azure Portal tworzy dzienniki przepływu sieciowej grupy zabezpieczeń w grupie zasobów NetworkWatcherRG .

Wybierz pozycję Przejrzyj i utwórz.

Przejrzyj ustawienia, a następnie wybierz pozycję Utwórz.

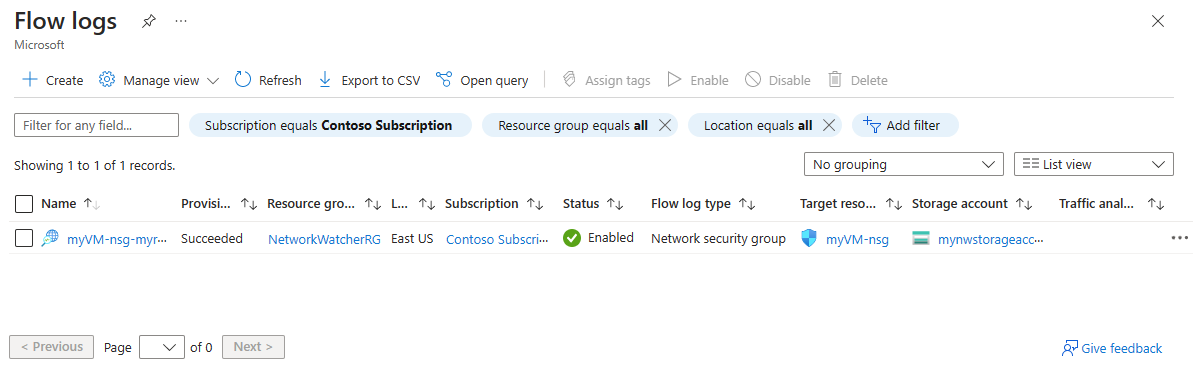

Po zakończeniu wdrażania wybierz pozycję Przejdź do zasobu , aby potwierdzić, że dziennik przepływu został utworzony i wyświetlony na stronie Dzienniki przepływu.

Wróć do sesji protokołu RDP z maszyną wirtualną myVM .

Otwórz przeglądarkę Microsoft Edge i przejdź do witryny

www.bing.com.

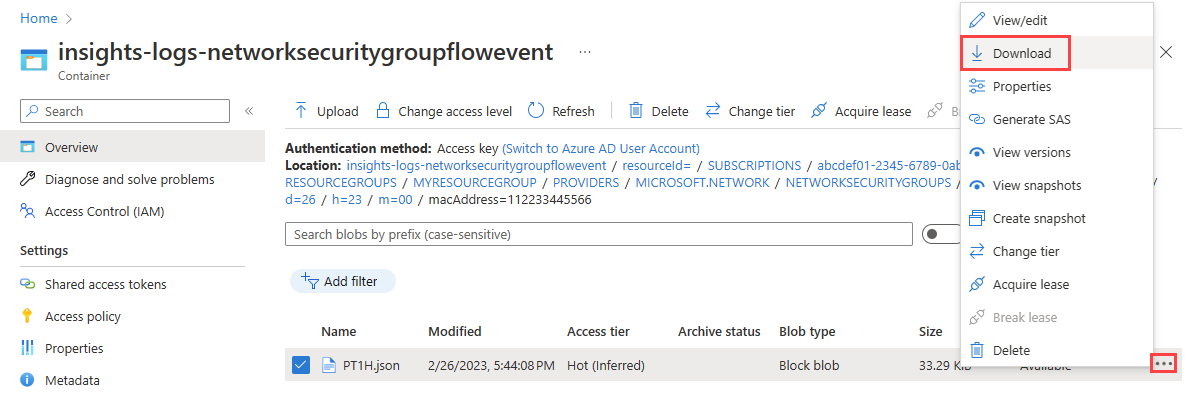

Pobieranie dziennika przepływu

W tej sekcji przejdź do wcześniej wybranego konta magazynu i pobierz dziennik przepływu sieciowej grupy zabezpieczeń utworzony w poprzedniej sekcji.

W polu wyszukiwania w górnej części portalu wprowadź konta magazynu. Wybierz pozycję Konta magazynu z wyników wyszukiwania.

Wybierz pozycję mynwstorageaccount lub konto magazynu utworzone wcześniej i wybrane do przechowywania dzienników.

W obszarze Magazyn danych wybierz pozycję Kontenery.

Wybierz kontener insights-logs-networksecuritygroupflowevent.

W kontenerze przejdź do hierarchii folderów do momentu przejścia do

PT1H.jsonpliku. Pliki dziennika sieciowej grupy zabezpieczeń są zapisywane w hierarchii folderów, która jest zgodna z następującą konwencją nazewnictwa:https://{storageAccountName}.blob.core.windows.net/insights-logs-networksecuritygroupflowevent/resourceId=/SUBSCRIPTIONS/{subscriptionID}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/{networSecurityGroupName}/y={year}/m={month}/d={day}/h={hour}/m=00/macAddress={acAddress}/PT1H.jsonWybierz wielokropek ... po prawej stronie pliku PT1H.json, a następnie wybierz pozycję Pobierz.

Uwaga

Możesz użyć Eksplorator usługi Azure Storage, aby uzyskać dostęp do dzienników przepływu i pobrać je z konta magazynu. Aby uzyskać więcej informacji, zobacz Wprowadzenie do Eksplorator usługi Storage.

Wyświetlanie dziennika przepływu

Otwórz pobrany PT1H.json plik przy użyciu wybranego edytora tekstów. Poniższy przykład to sekcja pobrana z pobranego PT1H.json pliku, która pokazuje przepływ przetwarzany przez regułę DefaultRule_AllowInternetOutBound.

{

"time": "2023-02-26T23:45:44.1503927Z",

"systemId": "00000000-0000-0000-0000-000000000000",

"macAddress": "112233445566",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/MYVM-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_AllowInternetOutBound",

"flows": [

{

"mac": "112233445566",

"flowTuples": [

"1677455097,10.0.0.4,13.107.21.200,49982,443,T,O,A,C,7,1158,12,8143"

]

}

]

}

]

}

}

Informacje rozdzielone przecinkami dla flowTuples są następujące:

| Przykładowe dane | Co reprezentują dane | Wyjaśnienie |

|---|---|---|

| 1677455097 | Sygnatura czasowa | Sygnatura czasowa wystąpienia przepływu w formacie EPOCH systemu UNIX. W poprzednim przykładzie data jest konwertowana na 26 lutego 2023 r. 11:44:57 UTC/GMT. |

| 10.0.0.4 | Źródłowy adres IP | Źródłowy adres IP, z którego był zainicjowany przepływ. 10.0.0.4 to prywatny adres IP utworzonej wcześniej maszyny wirtualnej. |

| 13.107.21.200 | Docelowy adres IP | Docelowy adres IP, do którego został skierowany przepływ. 13.107.21.200 to adres IP .www.bing.com Ponieważ ruch jest kierowany poza platformę Azure, reguła zabezpieczeń DefaultRule_AllowInternetOutBound przetworzyła przepływ. |

| 49982 | Port źródłowy | Port źródłowy, z którego pochodził przepływ. |

| 443 | Port docelowy | Port docelowy, do którego był skierowany przepływ. |

| T | Protokół | Protokół przepływu. T: TCP. |

| O | Kierunek | Kierunek przepływu. O: Wychodzący. |

| A | Decyzja | Decyzja podjęta przez regułę zabezpieczeń. 1: Dozwolone. |

| C | Tylko stan przepływu w wersji 2 | Stan przepływu. C: kontynuacja — dotyczy ciągłego przepływu. |

| 7 | Pakiety wysyłane tylko w wersji 2 | Całkowita liczba pakietów TCP wysyłanych do miejsca docelowego od ostatniej aktualizacji. |

| 1158 | Tylko bajty wysłane w wersji 2 | Całkowita liczba bajtów pakietów TCP wysłanych ze źródła do miejsca docelowego od ostatniej aktualizacji. Liczba bajtów pakietu obejmuje nagłówek i ładunek pakietu. |

| 12 | Pakiety odebrane tylko w wersji 2 | Całkowita liczba pakietów TCP odebranych z miejsca docelowego od ostatniej aktualizacji. |

| 8143 | Bajty odebrane tylko w wersji 2 | Całkowita liczba bajtów pakietów TCP odebranych z miejsca docelowego od ostatniej aktualizacji. Liczba bajtów pakietu obejmuje nagłówek i ładunek pakietu. |

Czyszczenie zasobów

Gdy grupa zasobów myResourceGroup nie jest już potrzebna, usuń ją i wszystkie zawarte w niej zasoby:

W polu wyszukiwania w górnej części portalu prowadź ciąg myResourceGroup. Wybierz pozycję myResourceGroup z wyników wyszukiwania.

Wybierz pozycję Usuń grupę zasobów.

W obszarze Usuń grupę zasobów wprowadź wartość myResourceGroup, a następnie wybierz pozycję Usuń.

Wybierz pozycję Usuń , aby potwierdzić usunięcie grupy zasobów i wszystkich jej zasobów.

Uwaga

Dziennik przepływu przepływu myVM-nsg-myResourceGroup-flowlog znajduje się w grupie zasobów NetworkWatcherRG, ale zostanie ona usunięta po usunięciu sieciowej grupy zabezpieczeń myVM-nsg (usuwając grupę zasobów myResourceGroup).

Powiązana zawartość

- Aby dowiedzieć się więcej na temat dzienników przepływów sieciowej grupy zabezpieczeń, zobacz Rejestrowanie przepływu dla sieciowych grup zabezpieczeń.

- Aby dowiedzieć się, jak tworzyć, zmieniać, włączać, wyłączać lub usuwać dzienniki przepływu sieciowej grupy zabezpieczeń, zobacz Zarządzanie dziennikami przepływów sieciowej grupy zabezpieczeń.

- Aby dowiedzieć się więcej o analizie ruchu, zobacz Omówienie analizy ruchu.