Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Korzystając z funkcji przechwytywania pakietów usługi Azure Network Watcher, można inicjować sesje przechwytywania i zarządzać nimi na maszynach wirtualnych platformy Azure i zestawach skalowania maszyn wirtualnych:

- Z poziomu witryny Azure Portal, programu PowerShell i interfejsu wiersza polecenia platformy Azure.

- Programowo za pomocą zestawu SDK i interfejsu API REST.

W przypadku przechwytywania pakietów można rozwiązywać scenariusze, które wymagają danych na poziomie pakietów, dostarczając informacje w łatwo dostępnym formacie. Korzystając z bezpłatnych narzędzi do sprawdzania danych, możesz zbadać komunikację zarówno wysyłaną do, jak i z maszyn wirtualnych lub zestawów skalowania, aby uzyskać wgląd w ruch sieciowy. Przykładowe zastosowania danych przechwytywania pakietów obejmują badanie problemów z siecią lub aplikacją, wykrywanie nieprawidłowego użycia sieci i prób włamania oraz utrzymywanie zgodności z przepisami.

Z tego artykułu dowiesz się, jak za pomocą popularnego narzędzia open source otworzyć plik przechwytywania pakietów udostępniony przez usługę Network Watcher. Dowiesz się również, jak obliczyć opóźnienie połączenia, zidentyfikować nietypowy ruch i zbadać statystyki sieci.

Wymagania wstępne

Plik przechwytywania pakietów utworzony za pośrednictwem usługi Network Watcher. Aby uzyskać więcej informacji, zobacz Uruchamianie, zatrzymywanie, pobieranie i usuwanie przechwytywania pakietów za pomocą usługi Azure Network Watcher.

Rekin drutowy. Aby uzyskać więcej informacji, zobacz witrynę internetową Wireshark.

Obliczanie opóźnienia sieci

W tym przykładzie dowiesz się, jak wyświetlić początkowy czas przejścia (RTT) rozmowy przy użyciu protokołu TCP (Transmission Control Protocol) między dwoma punktami końcowymi.

Po nawiązaniu połączenia TCP pierwsze trzy pakiety wysyłane w połączeniu są zgodne ze wzorcem nazywanym uzgadnianiem trzykierunkowym. Sprawdzając pierwsze dwa pakiety wysyłane w tym uścisku dłoni (początkowe żądanie od klienta i odpowiedź z serwera), możesz obliczyć opóźnienie. To opóźnienie to czas RTT. Aby uzyskać więcej informacji na temat protokołu TCP i trójkierunkowego uzgadniania, zobacz Wyjaśnienie trójkierunkowego uzgadniania za pośrednictwem protokołu TCP/IP.

Uruchom narzędzie Wireshark.

Załaduj plik cap z sesji przechwytywania pakietów.

Wybierz pakiet [SYN] z przechwyconych danych. Ten pakiet jest pierwszym pakietem wysyłanym przez klienta w celu zainicjowania połączenia TCP.

Kliknij prawym przyciskiem myszy pakiet, wybierz pozycję Obserwuj, a następnie wybierz pozycję Strumień TCP.

Rozwiń sekcję Transmission Control Protocol pakietu [SYN], a następnie rozwiń sekcję Flagi.

Upewnij się, że wartość Bit syn jest ustawiona na 1, a następnie kliknij ją prawym przyciskiem myszy.

Wybierz Zastosuj jako filtr, a następnie wybierz ... i wybranych, aby wyświetlić pakiety, które mają bit Syn ustawiony na 1 w strumieniu TCP.

Dwa pierwsze pakiety zaangażowane w uzgadnianie TCP to pakiety [SYN] i [SYN, ACK]. Nie potrzebujesz ostatniego pakietu w uścisku dłoni, który jest pakietem [ACK]. Klient wysyła pakiet [SYN]. Po odebraniu pakietu [SYN] serwer wysyła pakiet [ACK] jako potwierdzenie odebrania pakietu [SYN] od klienta.

Wybierz pakiet [SCK].

Rozwiń sekcję analizy SEQ/ACK, aby wyświetlić początkowy RTT w sekundach.

Znajdowanie niechcianych protokołów

Na maszynie wirtualnej platformy Azure może być uruchomionych wiele aplikacji. Wiele z tych aplikacji komunikuje się za pośrednictwem sieci, czasami bez wyraźnego uprawnienia. Korzystając z funkcji przechwytywania pakietów do rejestrowania komunikacji sieciowej, możesz zbadać, w jaki sposób aplikacje komunikują się za pośrednictwem sieci. Badanie pomaga zidentyfikować i rozwiązać wszelkie potencjalne problemy.

W tym przykładzie dowiesz się, jak analizować przechwytywanie pakietów w celu znalezienia niechcianych protokołów, które mogą wskazywać na nieautoryzowaną komunikację z aplikacji uruchomionej na maszynie wirtualnej.

Otwórz narzędzie Wireshark.

Załaduj plik cap z sesji przechwytywania pakietów.

W menu Statystyka wybierz pozycję Hierarchia protokołu.

Okno Statystyka hierarchii protokołu zawiera listę wszystkich protokołów, które były używane podczas sesji przechwytywania, wraz z liczbą pakietów przesyłanych i odbieranych dla każdego protokołu. Ten widok jest przydatny do znajdowania niechcianego ruchu sieciowego na maszynach wirtualnych lub w sieci.

W tym przykładzie pokazano ruch dla protokołu BitTorrent, który jest używany do wymiany plików w trybie peer-to-peer. Jeśli jako administrator nie spodziewasz się, że na tej maszynie wirtualnej wystąpi ruch BitTorrent, możesz wykonać następujące czynności:

- Usuń oprogramowanie peer-to-peer zainstalowane na tej maszynie wirtualnej.

- Blokuj ruch przy użyciu sieciowej grupy zabezpieczeń lub zapory.

Znajdowanie miejsc docelowych i portów

Zrozumienie typów ruchu, punktów końcowych i portów komunikacji jest ważne podczas monitorowania lub rozwiązywania problemów z aplikacjami i zasobami w sieci. Analizując plik przechwytywania pakietów, możesz poznać najważniejsze miejsca docelowe, z którymi maszyna wirtualna komunikowała się i z używanymi portami.

Uruchom narzędzie Wireshark.

Załaduj plik cap z sesji przechwytywania pakietów.

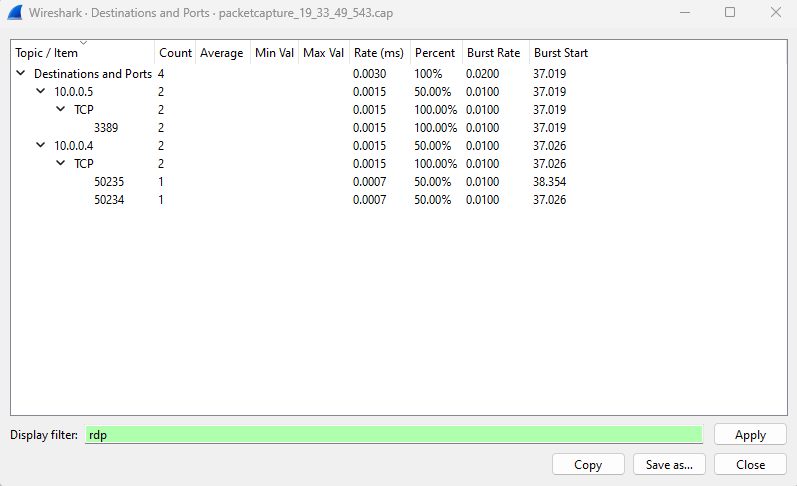

W menu Statystyka wybierz pozycję Statystyki IPv4 , a następnie wybierz pozycję Miejsca docelowe i porty.

Okno Miejsca docelowe i porty zawiera listę najważniejszych miejsc docelowych i portów, z którymi maszyna wirtualna komunikowała się podczas sesji przechwytywania. Pokazujesz tylko komunikację przez określony protokół za pomocą filtra. Na przykład możesz sprawdzić, czy jakakolwiek komunikacja używała protokołu RDP (Remote Desktop Protocol), wprowadzając rdp w polu Filtr wyświetlania .

Podobnie można filtrować pod kątem innych zainteresowanych protokołów.

Następny krok

Aby dowiedzieć się więcej o innych narzędziach diagnostycznych sieci usługi Network Watcher, zobacz: