Omówienie usług Sieci szkieletowej

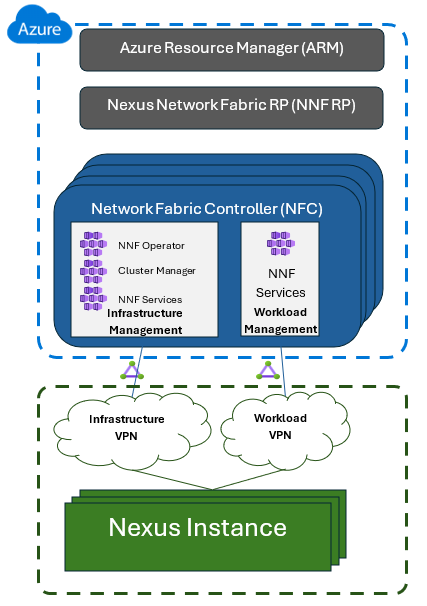

Kontroler sieci szkieletowej (NFC) służy jako host usług Sieci szkieletowej Nexus (NNF) przedstawiony na poniższym diagramie. Te usługi umożliwiają bezpieczny dostęp do Internetu dla aplikacji i usług lokalnych. Komunikacja między aplikacjami lokalnymi i usługami NNF jest ułatwiana za pośrednictwem wyspecjalizowanej usługi Express Route (VPN). Ta konfiguracja umożliwia usługom lokalnym łączenie się z usługami NNF za pośrednictwem usługi Express Route na jednym końcu i uzyskiwanie dostępu do usług internetowych na drugim końcu.

Ulepszone zabezpieczenia za pomocą zarządzania serwerem proxy sieci szkieletowej Nexus

Sieć Nexus Network Fabric wykorzystuje niezawodny, natywny dla chmury serwer proxy zaprojektowany w celu ochrony infrastruktury Nexus i powiązanych obciążeń. Ten serwer proxy koncentruje się głównie na zapobieganiu atakom eksfiltracji danych i utrzymywaniu kontrolowanej listy dozwolonych adresów URL dla połączeń wystąpień NNF. W połączeniu z serwerem proxy w chmurze serwer proxy NNF zapewnia kompleksowe zabezpieczenia sieci obciążeń. Istnieją dwa odrębne aspekty tego systemu: serwer proxy zarządzania infrastrukturą, który obsługuje cały ruch infrastruktury, oraz serwer proxy zarządzania obciążeniami przeznaczony do ułatwienia komunikacji między obciążeniami i publicznymi punktami końcowymi platformy Azure.

Zoptymalizowana synchronizacja czasu z zarządzanym protokołem czasu sieciowego (NTP)

Protokół NTP (Network Time Protocol) jest podstawowym protokołem sieciowym, który dostosowuje ustawienia czasu systemów komputerowych za pośrednictwem sieci przełączanych pakietów. W wystąpieniu Narzędzia Nexus operatora platformy Azure NTP odgrywa kluczową rolę w zapewnieniu spójnych ustawień czasu we wszystkich węzłach obliczeniowych i urządzeniach sieciowych. Ten poziom synchronizacji ma krytyczne znaczenie dla funkcji sieciowych działających w ramach infrastruktury. Znacząco przyczynia się do skuteczności telemetrii i środków bezpieczeństwa, utrzymania integralności i koordynacji systemu.

Zasoby sieci szkieletowej Sieci Nexus

Poniżej przedstawiono kluczowe zasoby dla sieci szkieletowej Nexus.

InternetGateways

InternetGateways to krytyczny zasób w architekturze sieci, działający jako most łączący się między siecią wirtualną a Internetem. Umożliwia ona maszynom wirtualnym i innym podmiotom w sieci wirtualnej bezproblemowe komunikowanie się z usługami zewnętrznymi. Te usługi obejmują witryny internetowe i interfejsy API po różne usługi w chmurze, dzięki czemu InternetGateways jest wszechstronnym i podstawowym składnikiem.

Właściwości

| Właściwości | Opis |

|---|---|

| Nazwa/nazwisko | Służy jako unikatowy identyfikator bramy internetowej. |

| Lokalizacja | Określa region świadczenia usługi Azure, w którym wdrożono bramę internetową, zapewniając zgodność regionalną i optymalizację. |

| Podsieci | Definiuje podsieci połączone z bramą internetową, określając segmenty sieci, które są jej usługami. |

| Publiczny adres IP | Przypisuje publiczny adres IP do bramy, włączając interakcje z siecią zewnętrzną. |

| Trasy | Przedstawia reguły routingu i konfiguracje zarządzania ruchem za pośrednictwem bramy. |

Przypadki użycia

- Dostęp do Internetu: ułatwia łączność z Internetem dla zasobów sieci wirtualnej, co ma kluczowe znaczenie dla aktualizacji, pobierania i uzyskiwania dostępu do usług zewnętrznych.

- Hybrydowa Połączenie ivity: idealne rozwiązanie w przypadku scenariuszy hybrydowych, umożliwiając bezpieczne połączenia między sieciami lokalnymi i zasobami platformy Azure.

- Równoważenie obciążenia: zwiększa wydajność sieci i dostępność, równomiernie dystrybuując ruch między wieloma bramami.

- Wymuszanie zabezpieczeń: umożliwia implementację niezawodnych zasad zabezpieczeń, takich jak ograniczenia ruchu wychodzącego i mandaty szyfrowania.

InternetGatewayRules

InternetGatewayRules reprezentuje zestaw reguł skojarzonych z bramą internetową w sieci szkieletowej sieci zarządzanej. Te reguły określają wytyczne dotyczące zezwalania lub ograniczania ruchu w miarę przechodzenia przez bramę internetową, zapewniając platformę do zarządzania ruchem sieciowym.

Właściwości

| Właściwości | Opis |

|---|---|

| Nazwa/nazwisko | Działa jako unikatowy identyfikator każdej reguły. |

| Priorytet | Ustawia kolejność oceny reguł, a pierwszeństwo mają reguły o wyższym priorytcie. |

| Akcja | Określa akcję (np. zezwalaj, odmów) dla ruchu zgodnego z kryteriami reguły. |

| Zakres źródłowych adresów IP | Identyfikuje źródłowy zakres adresów IP, który ma zastosowanie do reguły. |

| Docelowy zakres adresów IP | Definiuje docelowy zakres adresów IP dla reguły. |

| Protokół | Określa protokół sieciowy (np. TCP, UDP) odpowiedni dla reguły. |

| Zakres portów | Szczegóły zakresu portów reguły, jeśli ma to zastosowanie. |

Przypadki użycia

Filtrowanie ruchu: InternetGatewayRules umożliwia organizacjom kontrolowanie ruchu przychodzącego i wychodzącego w oparciu o określone kryteria. Mogą na przykład blokować niektóre zakresy adresów IP lub zezwalać tylko na określone protokoły.

Wymuszanie zasad zabezpieczeń: te reguły mają kluczowe znaczenie w implementowaniu środków zabezpieczeń, takich jak ograniczanie ruchu w celu zwiększenia bezpieczeństwa sieci. Organizacja może zablokować znane złośliwe zakresy adresów IP lub ograniczyć ruch do określonych portów dla niektórych usług.

Kontrola zgodności: reguły mogą być również wykorzystywane do przestrzegania standardów regulacyjnych przez ograniczenie typów ruchu, co ułatwia ochronę prywatności danych i kontrolę dostępu.

Równoważenie obciążenia ruchu: InternetGatewayRules może dystrybuować ruch sieciowy między wieloma bramami, aby zoptymalizować wykorzystanie zasobów. Obejmuje to określanie priorytetów lub ograniczanie ruchu na podstawie potrzeb biznesowych.

Często zadawane pytania

Czy obsługa jest dostępna dla punktów końcowych HTTP?

Domyślna konfiguracja platformy Azure obsługuje tylko punkty końcowe HTTPS w celu zapewnienia bezpiecznej komunikacji. Punkty końcowe HTTP nie są obsługiwane w ramach tego środka zabezpieczeń. Dzięki priorytetyzacji protokołu HTTPS platforma Azure utrzymuje wysokie standardy integralności i prywatności danych.

Jak mogę Sejf guard przed eksfiltracją danych?

Aby zwiększyć bezpieczeństwo przed eksfiltracją danych, pomoc techniczna platformy Azure dodatek określonych w pełni kwalifikowanych nazw domen (FQDN) na serwerze proxy. Ta dodatkowa miara zabezpieczeń gwarantuje, że sieć będzie dostępna tylko przez zatwierdzony ruch, co znacznie minimalizuje potencjał nieautoryzowanego przenoszenia danych.