Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

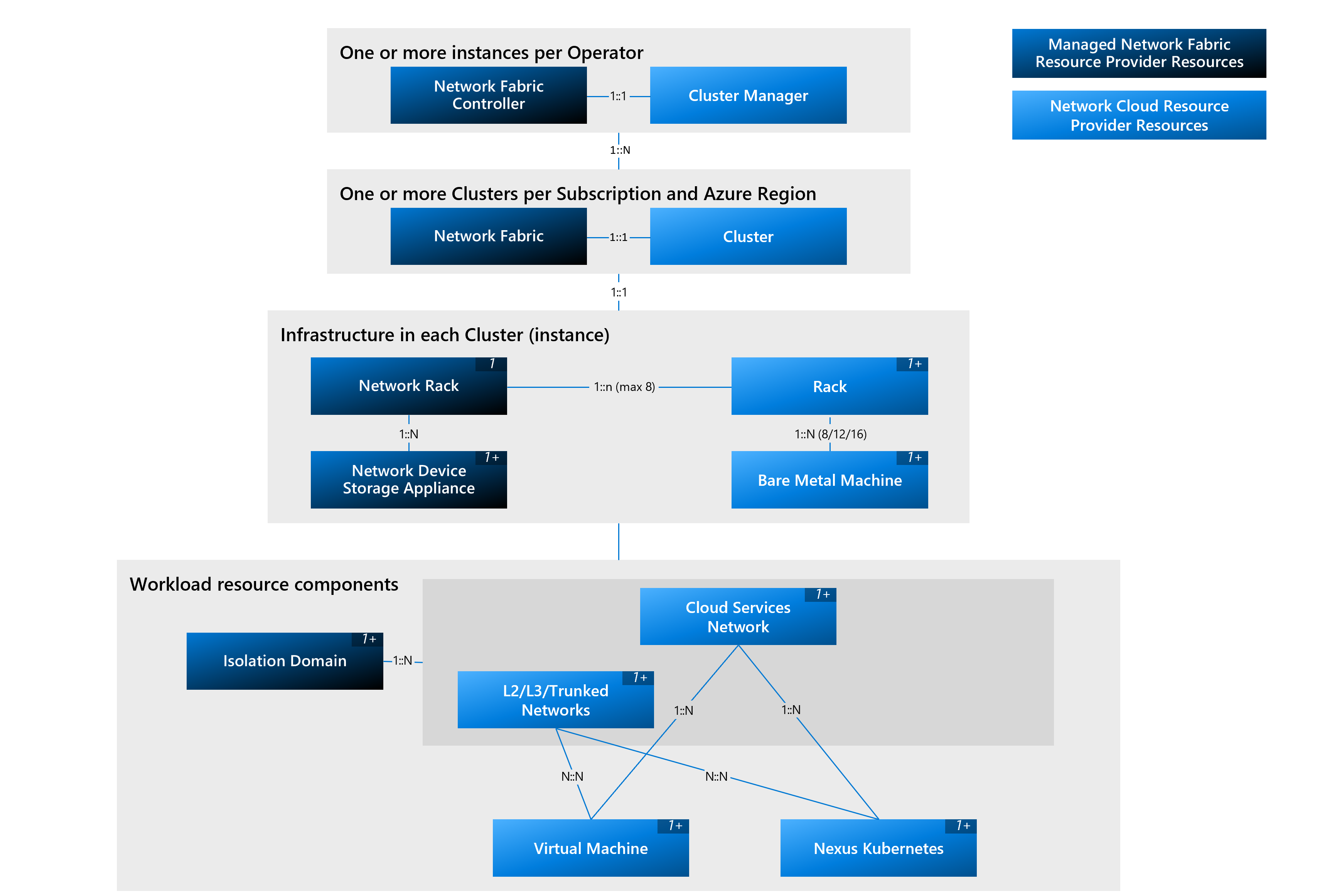

W tym artykule przedstawiono składniki Operator Nexus reprezentowane jako zasoby platformy Azure w usłudze Azure Resource Manager.

Rysunek: Model zasobów

Składniki platformy

Składniki platformy Klastra Operatora Nexus obejmują infrastrukturę oraz elementy platformy używane do zarządzania zasobami infrastruktury.

Kontroler struktury sieciowej

Kontroler struktury sieciowej (NFC) to zasób Operator Nexus uruchamiany w Twojej subskrypcji w żądanej grupie zasobów i sieci wirtualnej. Kontroler sieci szkieletowej działa jako most między płaszczyzną sterowania platformy Azure a infrastrukturą lokalną, aby zarządzać cyklem życia i konfiguracją urządzeń sieciowych w wystąpieniu sieci szkieletowej.

Kontroler sieci szkieletowej sieci pozwala na utworzenie prywatnego kanału łączności między środowiskiem platformy Azure i środowiskiem lokalnym przy użyciu usługi Azure ExpressRoute i innych zasobów pomocniczych wdrożonych w zarządzanej grupie zasobów. NFC to zazwyczaj pierwszy zasób, który można utworzyć, aby ustanowić tę łączność, uruchomić i skonfigurować sieci zarządzania i sieci obciążeń roboczych.

Kontroler sieci szkieletowej umożliwia zarządzanie wszystkimi zasobami sieciowymi wewnątrz instancji Operator Nexus, takimi jak sieć szkieletowa, stojaki sieciowe, urządzenia sieciowe, domeny izolacji, polityki trasowania itp.

Cykl życia kontrolera sieci szkieletowej można zarządzać za pośrednictwem platformy Azure przy użyciu dowolnego z obsługiwanych interfejsów, takiego jak interfejs wiersza polecenia platformy Azure, interfejs API REST itp. Zobacz jak utworzyć kontroler sieci szkieletowej aby dowiedzieć się więcej.

Tkanina sieciowa

Zasób sieci szkieletowej (NF) jest reprezentacją topologii sieci lokalnej na platformie Azure. Każda sieć szkieletowa musi być skojarzona i kontrolowana przez kontroler sieci szkieletowej, który jest wdrożony w tym samym regionie Azure. Można skojarzyć wiele zasobów sieci szkieletowej na kontroler sieci szkieletowej, zobacz Nexus Limity i przydziały. Pojedyncze wdrożenie infrastruktury jest uznawane za instancję struktury sieciowej.

Operator Nexus umożliwia tworzenie sieci szkieletowych na podstawie określonych typów jednostek SKU, gdzie każda jednostka SKU reprezentuje liczbę stojaków sieciowych i serwerów obliczeniowych w każdym stojaku wdrożonym lokalnie.

Każdy zasób struktury sieciowej może zawierać kolekcję stojaków sieciowych, urządzeń sieciowych i domen izolacji dla ich połączeń. Po utworzeniu zbioru sieci i sprawdzeniu, czy urządzenia sieciowe są połączone, można ją aprowizować. Konfigurowanie sieci szkieletowej to proces uruchamiania instancji sieci szkieletowej w celu uzyskania sieci zarządzania.

Cykl życia sieci szkieletowej można zarządzać za pośrednictwem platformy Azure, używając dowolnego z obsługiwanych interfejsów — takich jak Azure CLI, REST API itp. Zobacz jak utworzyć i aprowizować sieć szkieletową, aby dowiedzieć się więcej.

Stojaki sieciowe

Zasób stojaka sieciowego to reprezentacja lokalnych stojaków z perspektywy sieci. Liczba szaf sieciowych w instancji Operatora Nexus zależy od SKU sieciowej struktury wybranego podczas tworzenia.

Każdy stojak sieciowy składa się z urządzeń sieciowych, które są częścią tego stojaka. Na przykład — routery brzegowe klienta (CE), przełączniki Top of Rack (ToR), przełączniki zarządzające i brokerzy pakietów sieciowych (NPB).

Stojak sieciowy modeluje również łączność z fizycznymi przełącznikami brzegowymi operatora (PEs) oraz przełącznikami Top of Rack (ToRs) na innych stojakach za pośrednictwem zasobu Network to Network Interconnect (NNI).

Cykl życia zasobów Network Rack jest powiązany z zasobem sieci szkieletowej. Regały sieciowe są tworzone automatycznie podczas tworzenia sieci szkieletowej, a liczba stojaków zależy od wybranej jednostki SKU. Po usunięciu zasobu struktury sieciowej wszystkie powiązane z nim stojaki sieciowe zostaną również usunięte.

Urządzenia sieciowe

Urządzenia sieciowe reprezentują routery brzegowe klienta (CE), przełączniki górnej półki (ToR), przełączniki zarządzalne i brokery pakietów sieciowych (NPB), które są wdrażane w ramach wystąpienia tkaniny sieciowej. Każdy zasób urządzenia sieciowego jest skojarzony z określonym stojakiem sieciowym, w którym jest wdrażany.

Każdy zasób urządzenia sieciowego ma jednostkę SKU, rolę, nazwę hosta i numer seryjny jako właściwości i może mieć wiele skojarzonych interfejsów sieciowych. Interfejsy sieciowe zawierają adresy IPv4 i IPv6, identyfikator fizyczny, typ interfejsu i skojarzone połączenia. Interfejsy sieciowe mają administrativeState również właściwość wskazującą, czy interfejs jest włączony, czy wyłączony.

Cykl życia interfejsu sieciowego zależy od urządzenia sieciowego i może istnieć tak długo, jak istnieje zasób nadrzędnego urządzenia sieciowego. Można jednak wykonać pewne operacje na zasobie interfejsu sieciowego, na przykład włączyć/wyłączyć administrativeState za pośrednictwem platformy Azure przy użyciu dowolnego z obsługiwanych interfejsów — interfejsu wiersza polecenia platformy Azure, interfejsu API REST itp.

Cykl życia zasobów urządzenia sieciowego zależy od zasobu stojaka sieciowego i będzie istnieć tak długo, jak istnieje nadrzędny zasób struktury sieciowej. Jednak przed aprowizacją sieci szkieletowej można wykonać pewne operacje na urządzeniu sieciowym, takie jak ustawienie niestandardowej nazwy hosta i zaktualizowanie numeru seryjnego urządzenia za pośrednictwem platformy Azure przy użyciu dowolnego z obsługiwanych interfejsów — interfejs wiersza polecenia platformy Azure, interfejsu API REST itp.

Domeny izolacji

Domeny izolacji umożliwiają łączność w kierunku wschód-zachód lub północ-południe w ramach instancji Operatora Nexus. Zapewniają one wymaganą łączność sieciową między składnikami infrastruktury, a także składnikami obciążenia. Zasadniczo istnieją dwa typy sieci, które są ustanawiane przez domeny izolacji — sieć zarządzania i obciążenie lub sieć dzierżawy.

Sieć zarządzania zapewnia łączność prywatną, która umożliwia komunikację między instancją sieci szkieletowej wdrożoną lokalnie a usługą Azure Virtual Network. Możesz utworzyć sieci obciążeń lub dzierżawców, aby umożliwić komunikację między obciążeniami wdrożonych w obrębie wystąpienia Operator Nexus.

Każda domena izolacji jest skojarzona z określonym zasobem sieci szkieletowej i ma opcję włączenia/wyłączenia. Tylko wtedy, gdy domena izolacji jest włączona, jest skonfigurowana na urządzeniach sieciowych, a konfiguracja zostanie usunięta po usunięciu domeny izolacji.

Przede wszystkim istnieją dwa typy domen izolacji:

- Domeny izolacji warstwy 2 lub L2

- Domeny izolacji warstwy 3 lub L3

Domeny izolacji warstwy drugiej umożliwiają komunikację między infrastrukturą a obciążeniami roboczymi wewnątrz lub między stojakami przez sieć warstwy drugiej. Sieci warstwy 2 umożliwiają komunikację wschodnio-zachodnią w instancji Operator Nexus. Domenę izolacji L2 można skonfigurować przy użyciu żądanego identyfikatora sieci Vlan i rozmiaru jednostki MTU, zobacz Nexus Limity i limity przydziału dla limitów jednostki MTU.

Domeny izolacji warstwy 3 umożliwiają komunikację między infrastrukturą i obciążeniami w obrębie lub między stojakami w sieci warstwy 3. Sieci warstwy 3 umożliwiają komunikację wschód-zachód i północ-południe w obrębie instancji Operator Nexus oraz poza nią.

Istnieją dwa typy sieci warstwy 3, które można utworzyć:

- Sieć wewnętrzna

- Sieć zewnętrzna

Sieci wewnętrzne umożliwiają łączność warstwy 3 w kierunku wschód-zachód między stojakami w instancji Operatora Nexus, a sieci zewnętrzne umożliwiają łączność warstwy 3 w kierunku północ-południe z instancji Operatora Nexus do sieci spoza instancji. Domena izolacji warstwy 3 musi być skonfigurowana z co najmniej jedną siecią wewnętrzną; sieci zewnętrzne są opcjonalne.

Menedżer klastra

Menedżer klastra (CM) jest hostowany na platformie Azure i zarządza cyklem życia całej infrastruktury lokalnej (nazywanej również klastrami infra). Podobnie jak NFC, CM może zarządzać wieloma wystąpieniami Operator Nexus. Cm i NFC są hostowane w tej samej subskrypcji platformy Azure.

Klaster infrastruktury

Klaster infrastruktury (lub klaster obliczeniowy lub klaster infra) modeluje zbiór stojaków, maszyn fizycznych, przechowywania danych i sieci komputerowej. Każdy klaster infrastruktury jest mapowany na lokalną sieć szkieletową. Klaster zapewnia całościowy widok wdrożonej pojemności obliczeniowej. Przykłady pojemności klastra infra obejmują liczbę procesorów wirtualnych, ilość pamięci i ilość miejsca do magazynowania. Klaster jest również podstawową jednostką na potrzeby uaktualnień obliczeniowych i przechowywania.

Regał

Zasób stojaka (lub stojak obliczeniowy) reprezentuje serwery obliczeniowe (maszyny bez systemu operacyjnego), serwery zarządzania, przełączniki zarządzania i tors. Stojak jest tworzony, aktualizowany lub usuwany w ramach zarządzania cyklem życia klastra infrastruktury.

Urządzenie magazynu

Urządzenia pamięci masowej reprezentują macierze pamięci masowej używane do trwałego przechowywania danych w instancji Operatora Nexus. Wszystkie dane użytkowników i konsumentów są przechowywane w tych lokalnych urządzeniach lokalnych. Ten magazyn lokalny jest zgodny z niektórymi z najbardziej rygorystycznych wymagań dotyczących magazynu danych lokalnych.

Maszyna Bare Metal

Maszyny bez systemu operacyjnego reprezentują serwery fizyczne w stojaku. Są one zarządzane w cyklu życia przez Menedżera klastra. Maszyny bez systemu operacyjnego są używane przez obciążenia do hostowania maszyn wirtualnych i klastrów Kubernetes.

Składniki obciążenia

Składniki obciążenia to zasoby używane podczas hostowania obciążeń.

Zasoby sieciowe

Zasoby sieciowe reprezentują sieć wirtualną w obsłudze obciążeń hostowanych na maszynach wirtualnych lub klastrach Kubernetes. Istnieją cztery typy zasobów sieciowych, które reprezentują połączenie sieciowe z pierwotną domeną izolacji.

Zasób sieciowy usług Cloud Services: zapewnia maszynom wirtualnym/klastrom Kubernetes dostęp do usług w chmurze, takich jak DNS, NTP i określone przez użytkownika usługi Azure PaaS. Musisz utworzyć co najmniej jedną sieć Cloud Services Network (CSN) w każdym wystąpieniu Operator Nexus. Każda CSN może być użyta ponownie przez wiele maszyn wirtualnych i/lub klastrów dzierżaw.

Zasób sieciowy warstwy 2: umożliwia komunikację "Wschód-Zachód" między maszynami wirtualnymi lub klastrami dzierżawców.

Zasób sieciowy warstwy 3: ułatwia komunikację „północ-południe” pomiędzy twoimi maszynami wirtualnymi/klastrami dzierżawy a siecią zewnętrzną.

Zasób sieci przełączanej: zapewnia maszynie wirtualnej lub klastrowi dzierżawcy dostęp do wielu sieci warstwy 3 i/lub sieci warstwy 2.

Maszyna wirtualna

Za pomocą maszyn wirtualnych można hostować obciążenia funkcji sieci wirtualnej (VNF).

Klaster Nexus Kubernetes

Klaster Nexus Kubernetes to klaster Kubernetes zmodyfikowany do działania na lokalnej instancji operatora Nexus. Klaster Kubernetes Nexus jest przeznaczony do hostowania obciążeń funkcji sieci konteneryzowanej (CNF).