Tworzenie i przypisywanie tożsamości zarządzanej przypisanej przez użytkownika

Z tego przewodnika z instrukcjami dowiesz się, jak wykonywać następujące działania:

- Utwórz tożsamość zarządzaną przypisaną przez użytkownika (UAMI) dla usługi sieci lokacji (SNS).

- Przypisz uprawnienia tożsamości zarządzanej przypisanej przez użytkownika.

Wymaganie tożsamości zarządzanej przypisanej przez użytkownika i wymagane uprawnienia zależą od projektu usługi sieciowej (NSD) i muszą zostać przekazane Przez usługę sieciową Projektant.

Wymagania wstępne

Musisz utworzyć rolę niestandardową za pomocą polecenia Utwórz rolę niestandardową. W tym artykule przyjęto założenie, że nazwano rolę niestandardową "Rola niestandardowa — operator usługi AOSM— dostęp do programu Publisher".

Usługa sieciowa Projektant musi poinformować Cię, które inne uprawnienia wymaga tożsamość zarządzana i której wersji definicji funkcji sieciowej (NFDV) używa snS.

Aby wykonać to zadanie, musisz mieć rolę "Właściciel" lub "Dostęp użytkownika Administracja istrator" za pośrednictwem zasobu wersja definicji funkcji sieciowej z wybranego wydawcy. Musisz również mieć grupę zasobów, dla której przypisano rolę "Właściciel" lub "Dostęp użytkowników Administracja istrator", aby utworzyć tożsamość zarządzaną i przypisać jej uprawnienia.

Tworzenie tożsamości zarządzanej przypisanej przez użytkownika

Utwórz tożsamość zarządzaną przypisaną przez użytkownika. Aby uzyskać szczegółowe informacje, zobacz Create a User Assigned Managed Identity for your SNS (Tworzenie tożsamości zarządzanej przypisanej przez użytkownika dla sns).

Przypisywanie roli niestandardowej

Przypisz rolę niestandardową do tożsamości zarządzanej przypisanej przez użytkownika.

Wybieranie zakresu przypisywania roli niestandardowej

Zasoby wydawcy, do których należy przypisać rolę niestandardową, to:

- Wersje definicji funkcji sieci

Musisz zdecydować, czy chcesz przypisać rolę niestandardową indywidualnie do tego systemu plików NFDV, czy do zasobu nadrzędnego, takiego jak grupa zasobów wydawcy lub grupa definicji funkcji sieciowej.

Zastosowanie do zasobu nadrzędnego udziela dostępu do wszystkich zasobów podrzędnych. Na przykład zastosowanie do całej grupy zasobów wydawcy zapewnia dostęp tożsamości zarządzanej do:

Wszystkie grupy i wersje definicji funkcji sieci.

Wszystkie grupy i wersje projektu usługi sieciowej.

Wszystkie schematy grupy konfiguracji.

Uprawnienia roli niestandardowej ograniczają dostęp do listy uprawnień pokazanych tutaj:

Microsoft.HybridNetwork/Publishers/NetworkFunctionDefinitionGroups/NetworkFunctionDefinitionVersions/use/action

Microsoft.HybridNetwork/Publishers/NetworkFunctionDefinitionGroups/NetworkFunctionDefinitionVersions/read

Microsoft.HybridNetwork/Publishers/NetworkServiceDesignGroups/NetworkServiceDesignVersions/use/action

Microsoft.HybridNetwork/Publishers/NetworkServiceDesignGroups/NetworkServiceDesignVersions/read

Microsoft.HybridNetwork/Publishers/ConfigurationGroupSchemas/read

Uwaga

Nie należy udzielać dostępu do zapisu ani usuwania żadnego z tych zasobów wydawcy.

Przypisywanie roli niestandardowej

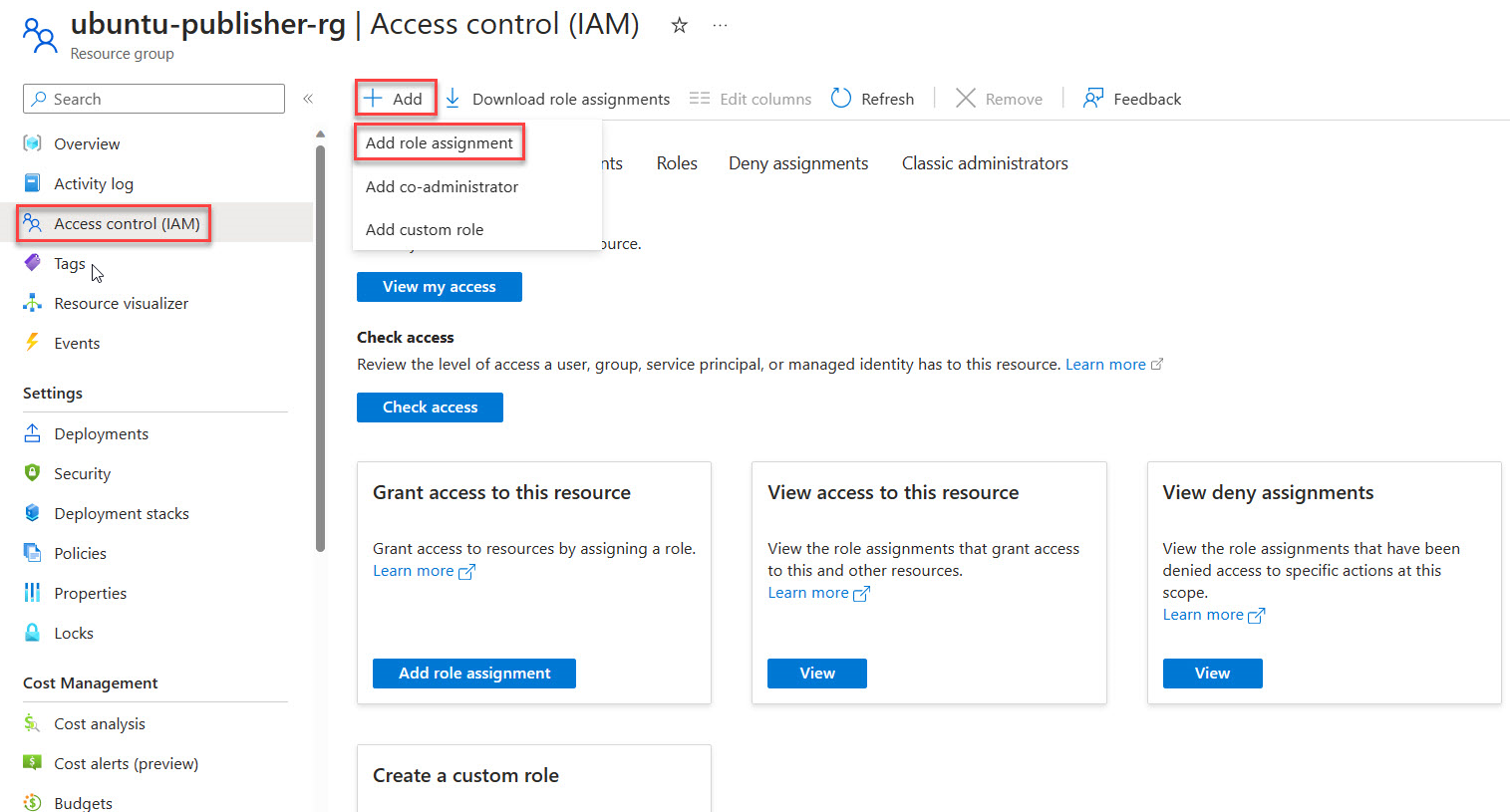

Uzyskaj dostęp do witryny Azure Portal i otwórz wybrany zakres; Grupa zasobów programu Publisher lub wersja definicji funkcji sieciowej.

W menu bocznym tego elementu wybierz pozycję Kontrola dostępu (Zarządzanie dostępem i tożsamościami).

Wybierz pozycję Dodaj przypisanie roli.

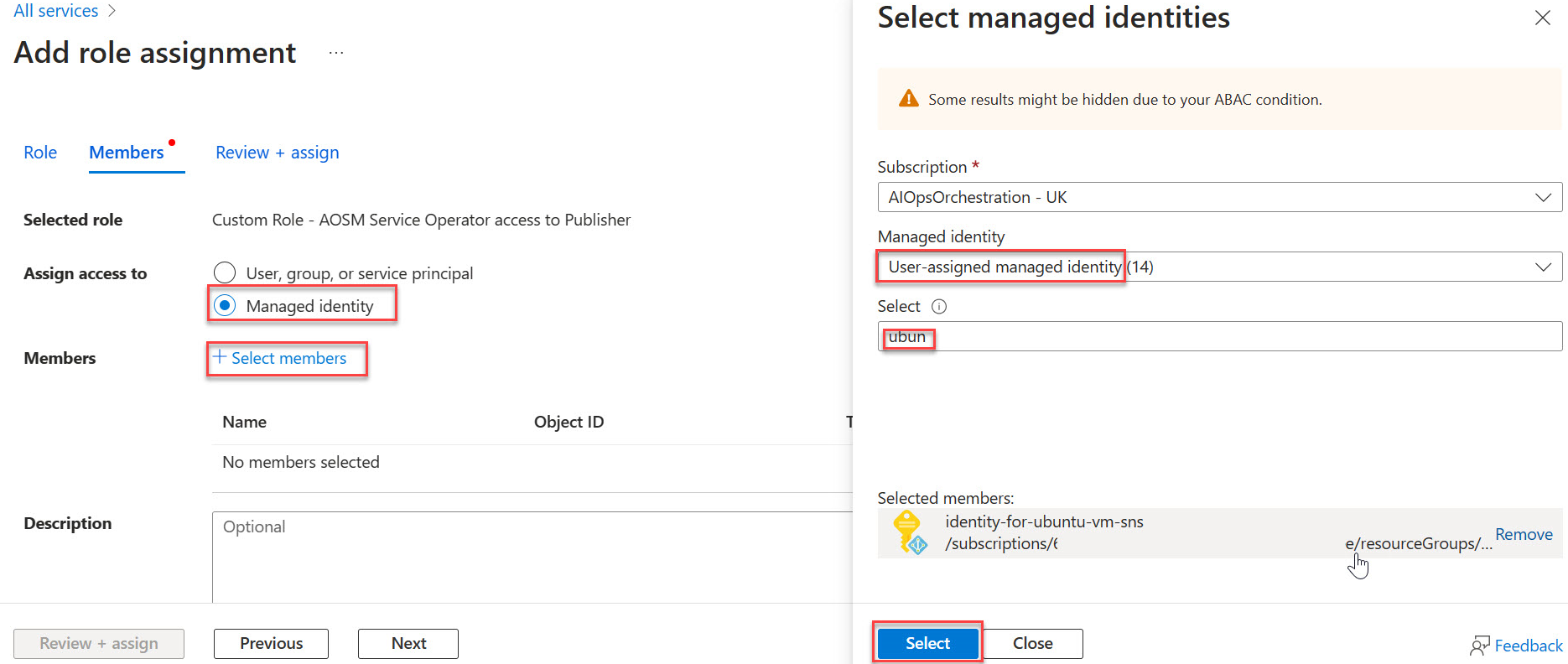

W obszarze Role funkcji zadania znajdź rolę niestandardową na liście, a następnie przejdź do pozycji Dalej.

Wybierz pozycję Tożsamość zarządzana, a następnie wybierz pozycję + Wybierz członków , a następnie znajdź i wybierz nową tożsamość zarządzaną. Naciśnij przycisk Wybierz.

Wybierz pozycję Przejrzyj i przypisz.

Powtórz przypisanie roli

Powtórz zadania przypisania roli dla wszystkich wybranych zakresów.

Przypisywanie roli Operator tożsamości zarządzanej do samej tożsamości zarządzanej

Przejdź do witryny Azure Portal i wyszukaj pozycję Tożsamości zarządzane.

Wybierz pozycję identity-for-nginx-sns z listy Tożsamości zarządzane.

W menu bocznym wybierz pozycję Kontrola dostępu (Zarządzanie dostępem i tożsamościami).

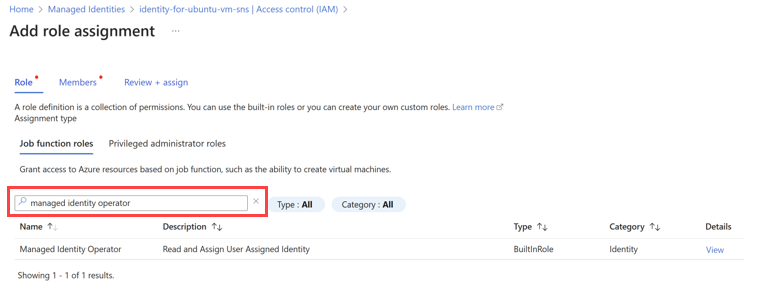

Wybierz pozycję Dodaj przypisanie roli i wybierz rolę Operator tożsamości zarządzanej.

Wybierz rolę Operator tożsamości zarządzanej.

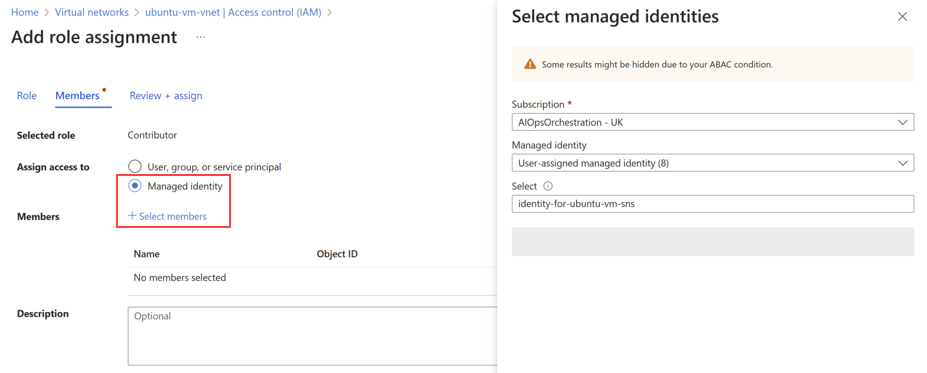

Wybierz pozycję Tożsamość zarządzana.

Wybierz pozycję + Wybierz członków i przejdź do tożsamości zarządzanej przypisanej przez użytkownika i przejdź do przypisania.

Ukończenie wszystkich zadań opisanych w tym artykule gwarantuje, że usługa sieci lokacji (SNS) ma niezbędne uprawnienia do efektywnego działania w określonym środowisku platformy Azure.

Przypisywanie innych wymaganych uprawnień do tożsamości zarządzanej

Powtórz ten proces, aby przypisać inne uprawnienia do tożsamości zarządzanej zidentyfikowanej przez usługę sieciową Projektant.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla