Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym artykule opisano różne scenariusze łączenia źródłowej bazy danych z serwerem elastycznym usługi Azure Database for PostgreSQL przy użyciu usługi migracji w usłudze Azure Database for PostgreSQL. Każdy scenariusz ma różne wymagania dotyczące sieci i konfiguracje, aby pomyślnie nawiązać połączenie na potrzeby migracji. Szczegółowe informacje różnią się w zależności od rzeczywistej konfiguracji sieci i wymagań środowiska źródłowego i środowiska docelowego.

Poniższa tabela zawiera podsumowanie scenariuszy migracji. Tabela wskazuje, czy każdy scenariusz jest obsługiwany na podstawie konfiguracji środowisk źródłowych i docelowych.

| Źródło bazy danych PostgreSQL | Obiekt docelowy | Obsługiwane |

|---|---|---|

| Lokalnie z publicznym adresem IP | Serwer elastyczny usługi Azure Database for PostgreSQL z dostępem publicznym | Tak |

| Lokalnie z prywatnym adresem IP za pośrednictwem wirtualnej sieci prywatnej (VPN) lub usługi Azure ExpressRoute | Serwer usługi Azure Database for PostgreSQL, elastycznie zintegrowany z siecią wirtualną (VNet) | Tak |

| Amazon Relational Database Service (Amazon RDS) for PostgreSQL lub Amazon Aurora PostgreSQL z publicznym adresem IP | Serwer elastyczny usługi Azure Database for PostgreSQL z dostępem publicznym | Tak |

| Amazon RDS for PostgreSQL lub Amazon Aurora PostgreSQL z dostępem prywatnym za pośrednictwem sieci VPN lub usługi ExpressRoute | Serwer elastyczny usługi Azure Database for PostgreSQL zintegrowany z siecią wirtualną (VNet) | Tak |

| Google Cloud SQL for PostgreSQL | Serwer elastyczny usługi Azure Database for PostgreSQL z dostępem publicznym | Tak |

| Usługa Google Cloud SQL for PostgreSQL z dostępem prywatnym za pośrednictwem sieci VPN lub usługi ExpressRoute | Serwer elastyczny usługi Azure Database for PostgreSQL zintegrowany z siecią wirtualną (VNet) | Tak |

| Baza danych PostgreSQL zainstalowana na maszynie wirtualnej platformy Azure w tej samej sieci wirtualnej lub w innej sieci wirtualnej | Zintegrowany z VNet elastyczny serwer Azure Database for PostgreSQL w tej samej sieci wirtualnej lub w innej sieci wirtualnej | Tak |

| Azure Database for PostgreSQL — pojedynczy serwer z dostępem publicznym | Serwer elastyczny usługi Azure Database for PostgreSQL zintegrowany z siecią wirtualną (VNet) | Tak |

| Azure Database for PostgreSQL — pojedynczy serwer z prywatnym punktem końcowym | Serwer elastyczny usługi Azure Database for PostgreSQL zintegrowany z siecią wirtualną (VNet) | Tak |

| Azure Database for PostgreSQL — pojedynczy serwer z prywatnym punktem końcowym | Elastyczny serwer Azure Database for PostgreSQL z prywatnym punktem końcowym | Tak |

| Źródła postgreSQL z dostępem prywatnym | Elastyczny serwer Azure Database for PostgreSQL z prywatnym punktem końcowym | Tak |

| Źródła postgreSQL z dostępem prywatnym | Serwer elastyczny usługi Azure Database for PostgreSQL z dostępem publicznym | Nie. |

Lokalny (publiczny adres IP) do serwera elastycznego (dostęp publiczny)

Kroki dotyczące sieci:

- Upewnij się, że źródłowy serwer bazy danych ma publiczny adres IP.

- Skonfiguruj zaporę tak, aby zezwalała na połączenia wychodzące na porcie PostgreSQL (domyślny port to 5432).

- Upewnij się, że źródłowy serwer bazy danych jest dostępny przez Internet.

- Przetestuj konfigurację, sprawdzając łączność między docelowym wystąpieniem Azure Database for PostgreSQL a źródłową bazą danych. Upewnij się, że usługa migracji może uzyskać dostęp do danych źródłowych.

Na miejscu (prywatny adres IP) do elastycznego serwera zintegrowanego z siecią VNet (ExpressRoute lub VPN)

Kroki dotyczące sieci:

- Skonfiguruj sieć VPN między lokalizacjami lub instancję usługi ExpressRoute na potrzeby bezpiecznego, niezawodnego połączenia między siecią lokalną a platformą Azure.

- Skonfiguruj sieć wirtualną platformy Azure, aby zezwolić na dostęp z lokalnego zakresu adresów IP.

- Skonfiguruj reguły sieciowej grupy zabezpieczeń, aby zezwolić na ruch na porcie PostgreSQL (domyślny port to 5432) z sieci lokalnej.

- Przetestuj konfigurację, sprawdzając łączność między docelowym wystąpieniem Azure Database for PostgreSQL a źródłową bazą danych. Upewnij się, że usługa migracji może uzyskać dostęp do danych źródłowych.

Zarządzana usługa PostgreSQL (publiczny adres IP) do serwera elastycznego (dostęp publiczny/prywatny)

Źródłowe wystąpienie bazy danych PostgreSQL w dostawcy chmury (na przykład AWS lub GCP) musi mieć publiczny adres IP lub bezpośrednie połączenie z platformą Azure.

Kroki dotyczące sieci:

Dostęp publiczny

- Jeśli wystąpienie postgreSQL w usługach Amazon Web Services (AWS), Google Cloud Platform (GCP) lub innej zarządzanej usłudze PostgreSQL nie jest publicznie dostępne, zmodyfikuj wystąpienie, aby zezwolić na połączenia z platformy Azure. W konsoli dostawcy usług w chmurze (na przykład w konsoli zarządzania platformy AWS lub konsoli Google Cloud) zmień ustawienie tak, aby zezwalało na publiczne ułatwienia dostępu.

- W ustawieniach zabezpieczeń dostawcy usług w chmurze (na przykład w grupach zabezpieczeń na platformie AWS lub w regułach zapory w GCP) dodaj regułę ruchu przychodzącego, aby zezwolić na ruch z publicznego adresu IP lub domeny usługi Azure Database for PostgreSQL.

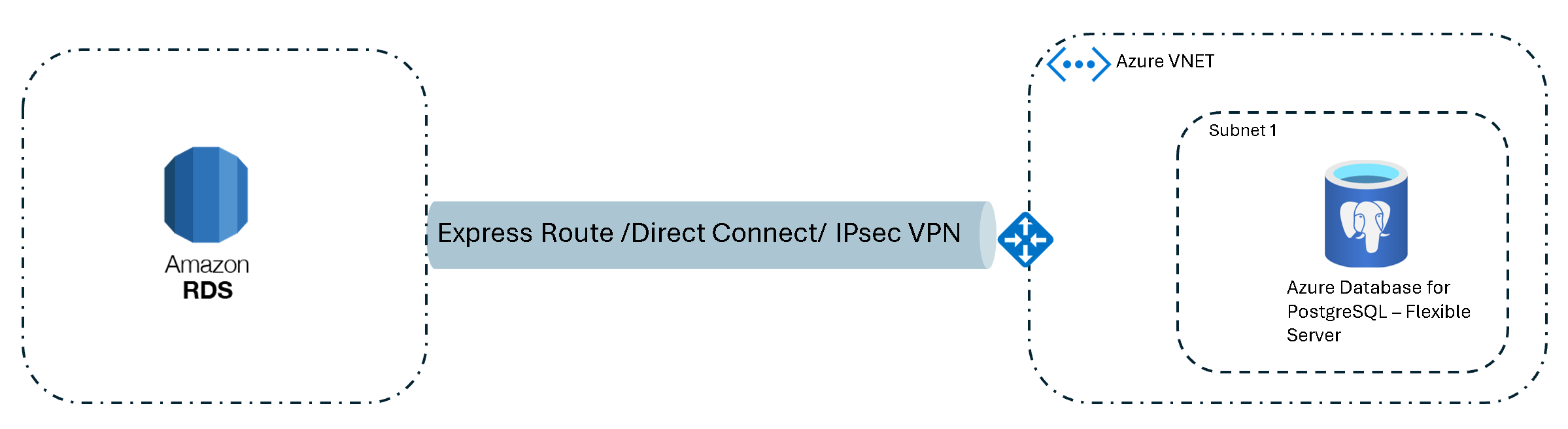

Dostęp prywatny

- Ustanów bezpieczne połączenie przy użyciu usługi ExpressRoute, sieci VPN IPsec lub równoważnej usługi połączenia prywatnego od dostawcy chmury (Azure ExpressRoute, AWS Direct Connect, GCP Interconnect) do platformy Azure.

- W ustawieniach zabezpieczeń dostawcy chmury źródłowej (na przykład grup zabezpieczeń platformy AWS lub reguł zapory GCP) dodaj regułę ruchu przychodzącego, aby zezwolić na ruch z publicznego adresu IP lub domeny usługi Azure Database for PostgreSQL lub z zakresu adresów IP sieci wirtualnej platformy Azure na porcie PostgreSQL (domyślny port to 5432).

- Utwórz sieć wirtualną na platformie Azure w tym samym regionie co wystąpienie usługi Azure Database for PostgreSQL. Skonfiguruj grupę zabezpieczeń sieciowych, aby umożliwić połączenia wychodzące do adresu IP wystąpienia PostgreSQL dostawcy chmury na domyślnym porcie 5432.

- Skonfiguruj reguły sieciowej grupy zabezpieczeń na platformie Azure, aby zezwolić na połączenia przychodzące od dostawcy chmury (na przykład z usług AWS lub GCP) do zakresu adresów IP usługi Azure Database for PostgreSQL.

- Przetestuj łączność między wystąpieniem PostgreSQL w zarządzanej usłudze PostgreSQL (na przykład w usługach AWS, GCP lub Heroku) a usługą Azure Database for PostgreSQL, aby upewnić się, że nie występują żadne problemy z siecią.

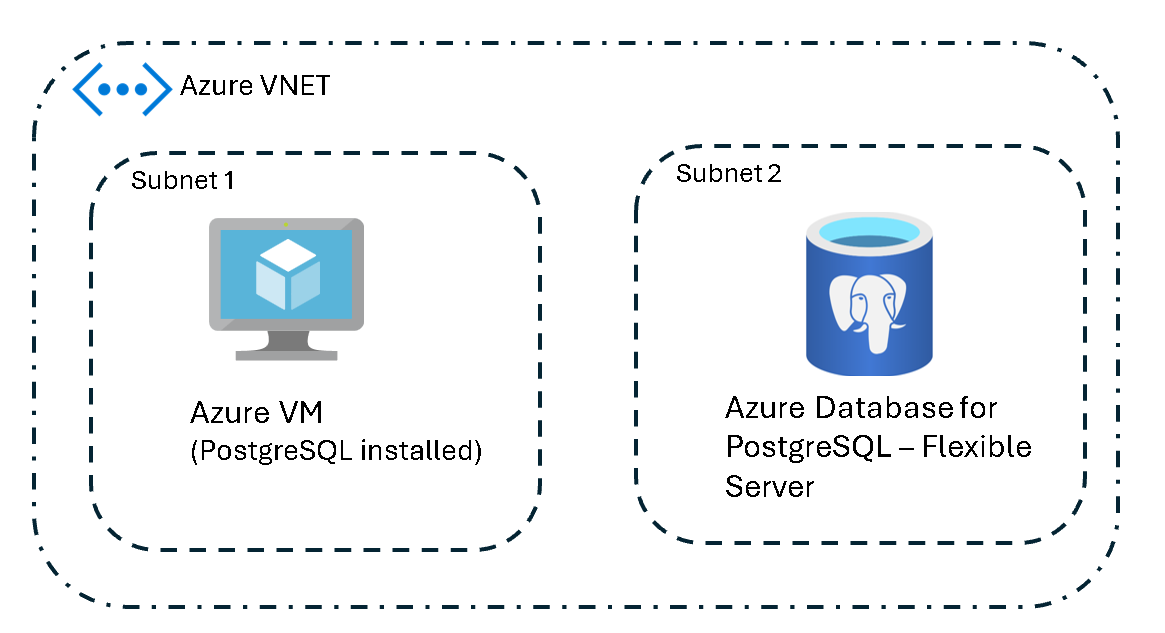

Maszyna wirtualna platformy Azure (prywatny dostęp) do bazy danych Azure Database dla PostgreSQL (różne sieci wirtualne)

W tym scenariuszu opisano łączność między instancją maszyn wirtualnych Azure a elastycznym serwerem Azure Database for PostgreSQL, które znajdują się w różnych sieciach wirtualnych. Peering sieci wirtualnych i odpowiednie reguły grup zabezpieczeń sieciowych są wymagane do ułatwienia ruchu między sieciami wirtualnymi.

Kroki dotyczące sieci:

- Skonfiguruj peering sieci wirtualnych dla dwóch sieci wirtualnych, aby umożliwić bezpośrednią łączność sieciową.

- Skonfiguruj reguły grupy zabezpieczeń sieciowych, aby umożliwić ruch między sieciami wirtualnymi na porcie PostgreSQL.

Maszyna wirtualna Azure do Azure Database for PostgreSQL (ta sama sieć wirtualna)

Konfiguracja jest prosta, gdy maszyna wirtualna platformy Azure i serwer elastyczny usługi Azure Database for PostgreSQL znajdują się w tej samej sieci wirtualnej. Ustaw reguły grupy zabezpieczeń sieciowych, aby zezwolić na ruch wewnętrzny na porcie PostgreSQL. Żadne inne reguły zapory nie są niezbędne, ponieważ ruch pozostaje w sieci wirtualnej.

Kroki dotyczące sieci:

- Upewnij się, że maszyna wirtualna i serwer PostgreSQL znajdują się w tej samej sieci wirtualnej.

- Skonfiguruj reguły sieciowej grupy zabezpieczeń, aby zezwolić na ruch w sieci wirtualnej na porcie PostgreSQL.

Pojedynczy serwer (dostęp publiczny) do serwera elastycznego zintegrowanego z siecią wirtualną

Aby ułatwić łączność między pojedynczym serwerem usługi Azure Database for PostgreSQL, który ma dostęp publiczny, a serwerem elastycznym zintegrowanym z siecią wirtualną, skonfiguruj pojedynczy serwer tak, aby zezwalał na połączenia z podsieci, w której wdrożono serwer elastyczny.

Poniżej przedstawiono krótki opis kroków konfigurowania tej łączności:

Dodaj regułę sieci wirtualnej do jednego serwera:

W portalu Azure przejdź do wystąpienia usługi Azure Database for PostgreSQL — pojedynczy serwer.

Przejdź do ustawień zabezpieczeń połączenia.

W sekcji Reguły sieci wirtualnej wybierz pozycję Dodaj istniejącą sieć wirtualną.

Określ, która sieć wirtualna może łączyć się z pojedynczym serwerem.

Konfigurowanie ustawień reguły:

W okienku konfiguracji wprowadź nazwę nowej reguły sieci wirtualnej.

Wybierz subskrypcję, w której znajduje się elastyczny serwer.

Wybierz sieć wirtualną i określoną podsieć skojarzoną z elastycznym serwerem.

Wybierz przycisk OK , aby potwierdzić ustawienia.

Po wykonaniu tych kroków pojedynczy serwer zostanie skonfigurowany tak, aby akceptował połączenia z podsieci serwera elastycznego na potrzeby bezpiecznej komunikacji między tymi dwoma serwerami.

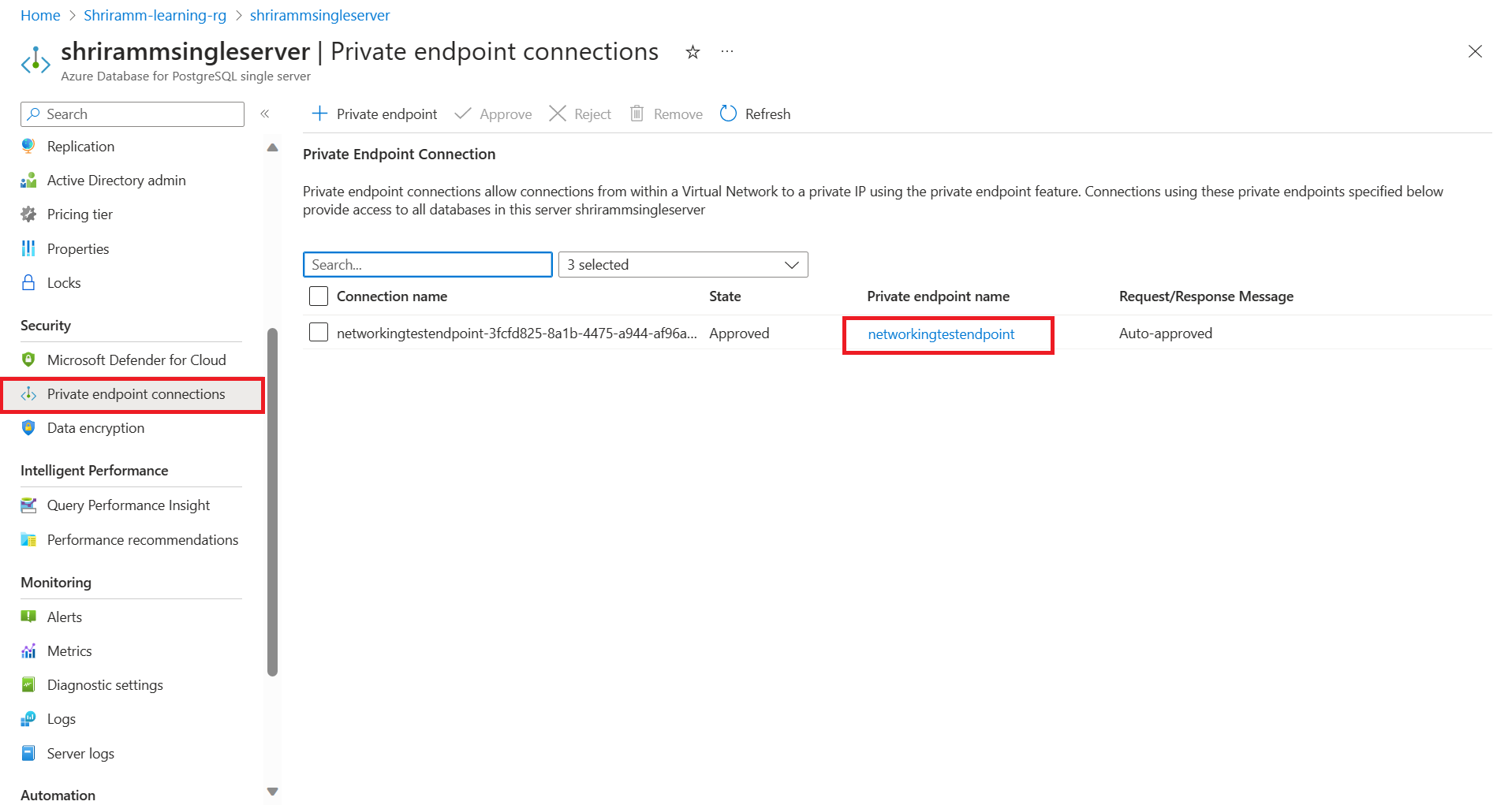

Pojedynczy serwer (prywatny punkt końcowy) do serwera elastycznego zintegrowanego z siecią wirtualną

Aby ułatwić łączność z elastycznego serwera Azure Database for PostgreSQL - Pojedynczy Serwer, który ma prywatny punkt końcowy do elastycznego serwera zintegrowanego z siecią VNet:

Pobierz szczegóły prywatnego punktu końcowego:

W portalu Azure przejdź do wystąpienia usługi Azure Database for PostgreSQL - Single Server. Wybierz prywatny punkt końcowy, aby wyświetlić jego sieć wirtualną i szczegóły podsieci.

Przejdź do panelu Sieć serwera elastycznego. Zanotuj informacje o sieci wirtualnej i podsieci serwera.

Ocena wymagań dotyczących VNet peering:

Jeśli oba serwery znajdują się w różnych sieciach wirtualnych, należy włączyć peering sieci wirtualnych, aby połączyć te sieci. Komunikacja równorzędna jest opcjonalna, jeśli serwery znajdują się w tej samej sieci wirtualnej, ale w różnych podsieciach. Upewnij się, że żadne sieciowe grupy zabezpieczeń nie blokują ruchu z serwera elastycznego do pojedynczego serwera.

Skonfiguruj prywatną strefę DNS:

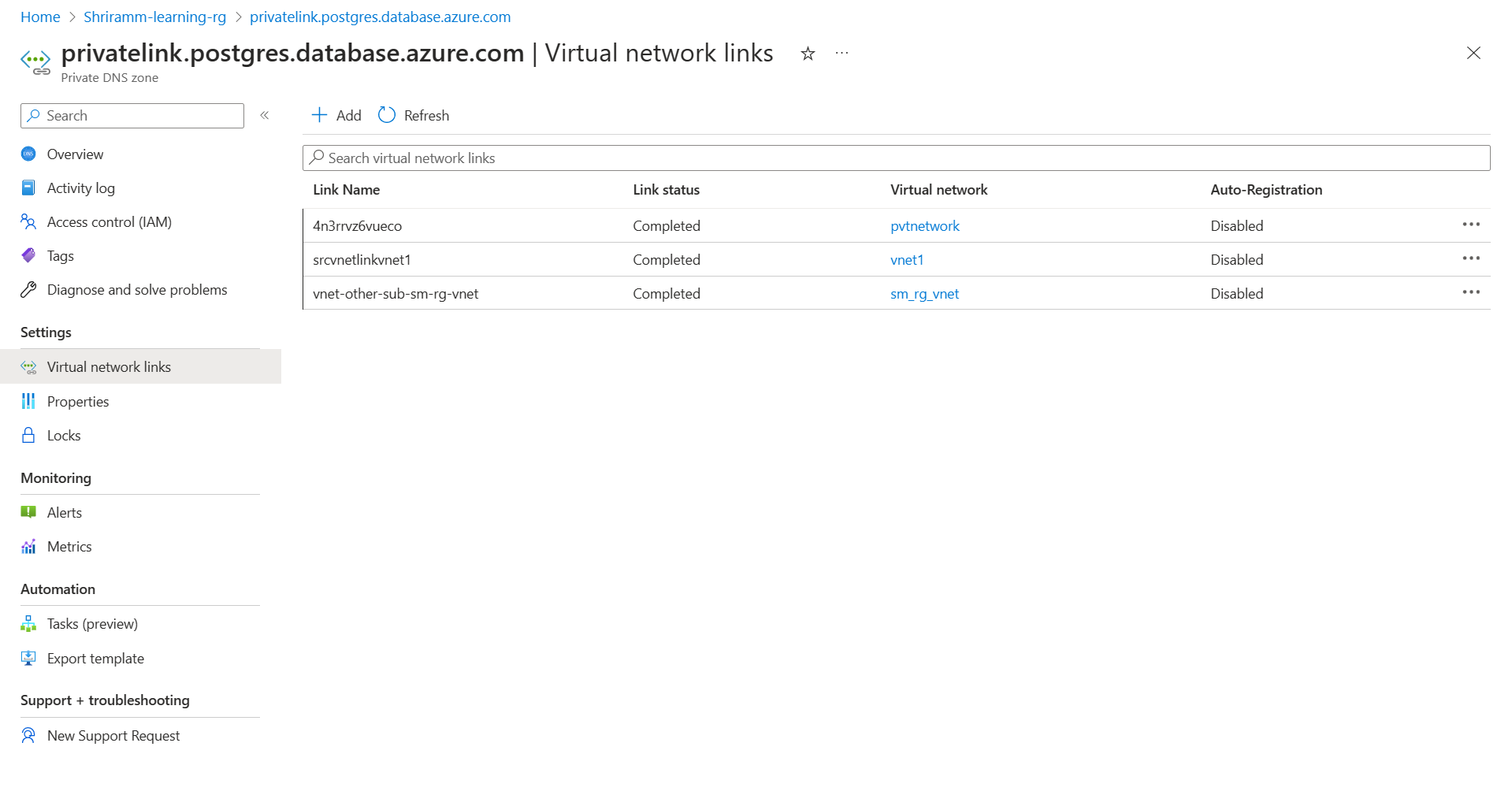

Przejdź do okienka Sieć dla serwera elastycznego i sprawdź, czy skonfigurowano prywatną strefę DNS. Jeśli prywatna strefa DNS jest używana, przejdź do prywatnej strefy DNS w portalu. W okienku po lewej stronie wybierz pozycję Łącza sieci wirtualnej i sprawdź, czy sieć wirtualna pojedynczego serwera i serwer elastyczny pojawi się na tej liście.

Jeśli prywatna strefa DNS nie jest używana, wybierz przycisk Dodaj i utwórz połączenie do tej prywatnej strefy DNS dla sieci VNet pojedynczego serwera i serwera elastycznego.

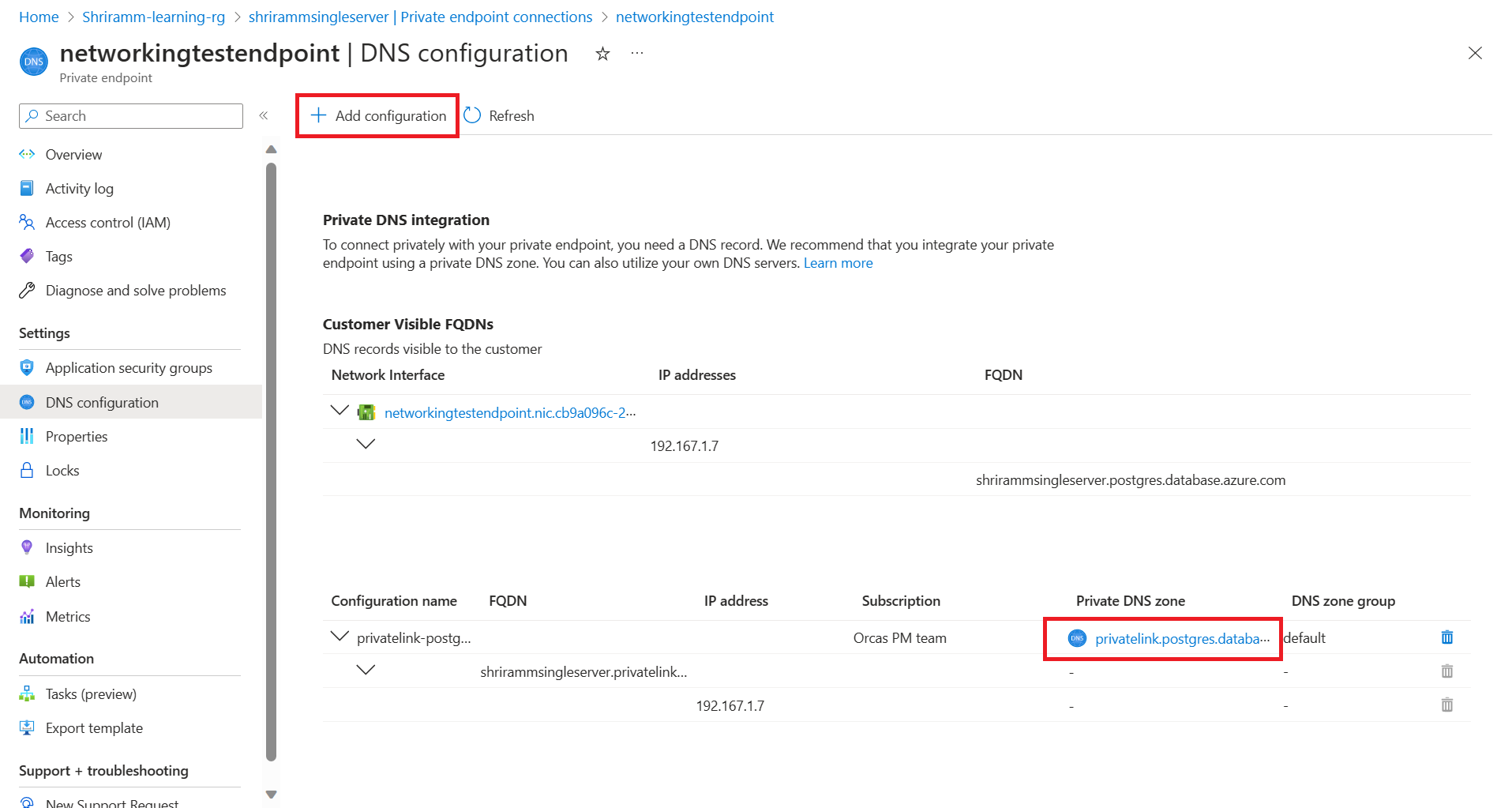

Przejdź do prywatnego punktu końcowego dla pojedynczego serwera i wybierz okienko konfiguracji DNS. Sprawdź, czy prywatna strefa DNS jest dołączona do tego punktu końcowego. Jeśli nie, dołącz prywatną strefę DNS, wybierając przycisk Dodaj konfigurację.

Wybierz prywatną strefę DNS w prywatnym punkcie końcowym pojedynczego serwera. Sprawdź, czy sieci VNet pojedynczego serwera i serwera elastycznego pojawią się w linkach sieci wirtualnych. Jeśli tak nie jest, wykonaj opisane wcześniej kroki, aby dodać łącza do sieci wirtualnych pojedynczego serwera i serwera elastycznego do tej prywatnej strefy DNS.

Aby wykonać ostateczną kontrolę, przejdź do prywatnej strefy DNS prywatnego punktu końcowego na jednym serwerze i sprawdź, czy jest ustawiony rekord A dla twojego pojedynczego serwera, który wskazuje na prywatny adres IP.

Wykonanie tych kroków umożliwia instancji elastycznego serwera usługi Azure Database for PostgreSQL nawiązanie połączenia z instancją pojedynczego serwera usługi Azure Database for PostgreSQL.

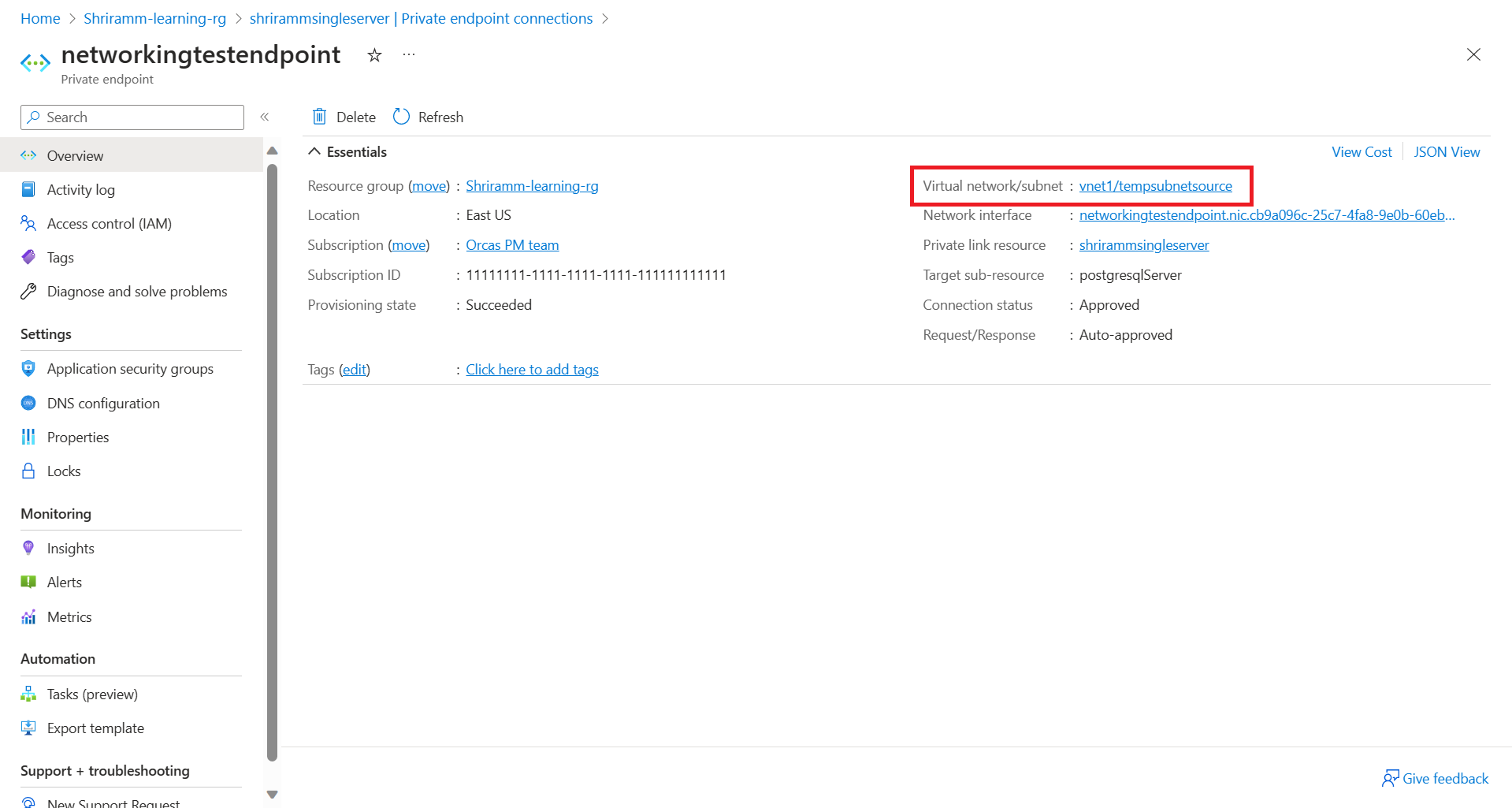

Od pojedynczego serwera (prywatny punkt końcowy) do elastycznego serwera (prywatny punkt końcowy)

W tej sekcji opisano podstawowe kroki sieciowe migracji z pojedynczego serwera, który ma prywatny punkt końcowy do serwera elastycznego, który ma prywatny punkt końcowy w usłudze Azure Database for PostgreSQL. Obejmuje integrację sieci wirtualnej serwera środowiska uruchomieniowego z prywatnym punktem końcowym. Aby uzyskać więcej informacji, zobacz Serwer środowiska wykonawczego migracji.

Zbierz szczegóły prywatnego punktu końcowego dla pojedynczego serwera:

- W portalu Azure przejdź do wystąpienia usługi Azure Database for PostgreSQL - Single Server.

- Zanotuj szczegóły sieci wirtualnej i podsieci, które są wymienione w detalach połączenia prywatnego punktu końcowego dla pojedynczego serwera.

Zbierz informacje o prywatnym endpointzie dla elastycznego serwera.

- W witrynie Azure Portal przejdź do wystąpienia serwera elastycznego usługi Azure Database for PostgreSQL.

- Zarejestruj szczegóły sieci wirtualnej i podsieci wymienione w ramach połączenia prywatnego punktu końcowego serwera elastycznego.

Zbierz szczegóły sieci wirtualnej dla serwera środowiska uruchomieniowego migracji:

- W witrynie Azure Portal przejdź do serwera środowiska uruchomieniowego migracji. Oznacza to, że należy przejść do wystąpienia elastycznego serwera Azure Database for PostgreSQL zintegrowanego z siecią VNet.

- Zarejestruj szczegóły dotyczące sieci wirtualnej i podsieci wymienione w ramach sieci wirtualnej.

Ocena wymagań dotyczących VNet peering:

- Włącz komunikację równorzędną sieci wirtualnych, jeśli serwery znajdują się w różnych sieciach wirtualnych. Peering nie jest wymagany, jeśli serwery znajdują się w tej samej sieci wirtualnej, ale w różnych podsieciach.

- Upewnij się, że żadne sieciowe grupy zabezpieczeń nie blokują ruchu między serwerem źródłowym, serwerem środowiska uruchomieniowego migracji i serwerem docelowym.

Konfiguracja prywatnej strefy DNS:

Przejdź do okienka Sieć dla serwera elastycznego i sprawdź, czy skonfigurowano prywatną strefę DNS.

Jeśli prywatna strefa DNS jest używana, przejdź do prywatnej strefy DNS w portalu. W okienku po lewej stronie wybierz pozycję Łącza sieci wirtualnej i sprawdź, czy sieć wirtualna pojedynczego serwera i serwer elastyczny pojawi się na tej liście.

Dołącz prywatną strefę DNS do prywatnego punktu końcowego pojedynczego serwera, jeśli nie został jeszcze skonfigurowany:

- Dodaj łącza sieci wirtualnej dla pojedynczego serwera i serwera środowiska uruchomieniowego migracji do prywatnej strefy DNS.

- Powtórz proces dołączania strefy DNS i łączenia sieci wirtualnej dla prywatnego punktu końcowego serwera elastycznego.

Alternatywnie, gdy używany jest niestandardowy serwer DNS lub niestandardowe przestrzenie nazw DNS, można użyć pola z niestandardową nazwą FQDN/IP zamiast łączyć prywatną strefę DNS. Ta konfiguracja umożliwia bezpośrednie rozwiązywanie FQDN lub adresów IP, nie wymagając integracji z prywatną strefą DNS.

Źródło PostgreSQL (prywatny adres IP) do Serwera Elastycznego (prywatny punkt końcowy)

W tej sekcji opisano kroki sieciowe migracji bazy danych PostgreSQL z usługi PostgreSQL opartej na chmurze, konfiguracji lokalnej lub maszyny wirtualnej, wszystkie z prywatnymi adresami IP, do elastycznego serwera usługi Azure Database for PostgreSQL zabezpieczonego za pomocą prywatnego punktu końcowego. Migracja zapewnia bezpieczny transfer danych w prywatnej przestrzeni sieciowej przy użyciu sieci VPN platformy Azure lub usługi ExpressRoute na potrzeby połączeń lokalnych i komunikacji równorzędnej sieci wirtualnych lub sieci VPN na potrzeby migracji z chmury do chmury. Aby uzyskać więcej informacji, zobacz Serwer środowiska wykonawczego migracji.

Ustanów łączność sieciową:

- W przypadku źródeł lokalnych skonfiguruj sieć VPN typu lokacja-lokacja lub skonfiguruj usługę ExpressRoute w celu połączenia sieci lokalnej z siecią wirtualną platformy Azure.

- W przypadku maszyny wirtualnej Azure, instancji Amazon lub Google Compute Engine upewnij się, że peering sieci wirtualnych, brama VPN lub instancja ExpressRoute są zapewnione, aby zapewnić bezpieczną łączność z siecią wirtualną Azure.

Zbierz szczegóły sieci wirtualnej dla serwera środowiska uruchomieniowego migracji:

- W witrynie Azure Portal przejdź do serwera środowiska uruchomieniowego migracji. Oznacza to, że należy przejść do wystąpienia elastycznego serwera Azure Database for PostgreSQL zintegrowanego z siecią VNet.

- Zarejestruj szczegóły dotyczące sieci wirtualnej i podsieci wymienione w ramach sieci wirtualnej.

Ocena wymagań dotyczących VNet peering:

- Włącz komunikację równorzędną sieci wirtualnych, jeśli serwery znajdują się w różnych sieciach wirtualnych. Peering nie jest wymagany, jeśli serwery znajdują się w tej samej sieci wirtualnej, ale w różnych podsieciach.

- Upewnij się, że żadne sieciowe grupy zabezpieczeń nie blokują ruchu między serwerem źródłowym, serwerem środowiska uruchomieniowego migracji i serwerem docelowym.

Konfiguracja prywatnej strefy DNS:

- W okienku Sieć serwera środowiska uruchomieniowego migracji upewnij się, że jest używana prywatna strefa DNS.

- Upewnij się, że zarówno sieci wirtualne dla serwera źródłowego, jak i docelowego serwera elastycznego są połączone z prywatną strefą DNS serwera obsługującego czas działania migracji.

- Dołącz prywatną strefę DNS do prywatnego punktu końcowego serwera elastycznego, jeśli nie został jeszcze skonfigurowany.

- Dodaj łącza sieci wirtualnej dla serwera elastycznego i serwera środowiska uruchomieniowego migracji do prywatnej strefy DNS.

Alternatywnie, gdy używany jest niestandardowy serwer DNS lub niestandardowe przestrzenie nazw DNS, można użyć pola z niestandardową nazwą FQDN/IP zamiast łączyć prywatną strefę DNS. Ta konfiguracja umożliwia bezpośrednie rozwiązywanie FQDN lub adresów IP, nie wymagając integracji z prywatną strefą DNS.