Włączanie ukrywania SUPI

Trwały identyfikator subskrypcji (SUPI) to unikatowy, trwały identyfikator urządzenia. Aby uniknąć przesyłania tego identyfikatora w postaci zwykłego tekstu, można go ukryć za pomocą szyfrowania. Zaszyfrowana wartość jest znana jako ukryty identyfikator subskrypcji (SUCI). Szyfrowanie (ukrywanie SUPI) jest wykonywane przez UE podczas rejestracji, generując nowy identyfikator SUCI za każdym razem, aby zapobiec śledzeniu użytkownika. Odszyfrowywanie (SUCI deconcealment) jest wykonywane przez funkcję sieci Unified Zarządzanie danymi (UDM) w rdzeniu pakietów.

Ukrycie supI wymaga klucza publicznego sieci domowej (HNPK) i odpowiedniego klucza prywatnego. Klucz publiczny jest przechowywany na karcie SIM. Klucz prywatny jest przechowywany w usłudze Azure Key Vault i odwołuje się do tego adres URL skonfigurowany na rdzeniu pakietów. W tym przewodniku z instrukcjami dowiesz się, jak skonfigurować rdzeń pakietów przy użyciu klucza prywatnego na potrzeby dekoncealizacji SUCI.

Ukrywanie supI i dekoncealacja SUCI są definiowane w przewodniku TS 33.501: Architektura zabezpieczeń i procedury dla systemu 5G.

Ważne

Ukrycie supI może być wymagane, aby niektóre urządzenia użytkownika działały. Aby uzyskać szczegółowe informacje, zapoznaj się z dokumentacją dostawcy sprzętu.

Wymagania wstępne

Upewnij się, że możesz zalogować się do witryny Azure Portal przy użyciu konta z dostępem do aktywnej subskrypcji zidentyfikowanej w temacie Wykonywanie zadań wstępnych dotyczących wdrażania prywatnej sieci komórkowej. To konto musi mieć wbudowaną rolę Współautor w zakresie subskrypcji.

Zidentyfikuj nazwę zasobu usługi Mobile Network odpowiadającej prywatnej sieci komórkowej.

Określ schemat ochrony SUPI, którego chcesz użyć (profil A lub profil B).

Skontaktuj się z dostawcą sim, aby omówić programowanie maszyn sim z kluczami publicznymi. Należy wyrazić zgodę na określenie schematu ochrony SUPI do użycia (profil A lub profil B) oraz identyfikatorów kluczy do użycia.

Generowanie kluczy prywatnych sieci domowej

Możesz użyć narzędzia OpenSSL w powłoce Bash, aby wygenerować parę kluczy publicznych i prywatnych dla profilu A lub profilu B.

Profil A

W przypadku korzystania ze schematu ochrony SUPI profil A klucz musi być kluczem prywatnym X25519.

Zaloguj się do interfejsu wiersza polecenia platformy Azure przy użyciu usługi Azure Cloud Shell i wybierz pozycję Bash z menu rozwijanego.

Wygeneruj parę kluczy i zapisz klucz prywatny w pliku o nazwie

hnpk_profile_a.pem:openssl genpkey -algorithm x25519 -outform pem -out hnpk_profile_a.pemPobierz odpowiedni klucz publiczny i zapisz go w pliku o nazwie

hnpk_profile_a.pub:openssl pkey -in hnpk_profile_a.pem -pubout -out hnpk_profile_a.pub

Profil B

W przypadku korzystania ze schematu ochrony SUPI Profil B klucz musi być kluczem prywatnym krzywej eliptycznej przy użyciu krzywej prime256v1.

Zaloguj się do interfejsu wiersza polecenia platformy Azure przy użyciu usługi Azure Cloud Shell i wybierz pozycję Bash z menu rozwijanego.

Wygeneruj parę kluczy i zapisz klucz prywatny w pliku o nazwie

hnpk_profile_b.pem:openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:prime256v1 -outform pem -out hnpk_profile_b.pemPobierz odpowiedni klucz publiczny i zapisz go w pliku o nazwie

hnpk_profile_b.pub:openssl pkey -in hnpk_profile_b.pem -pubout -out hnpk_profile_b.pub

Dodawanie prywatnych kluczy sieci głównej do usługi Azure Key Vault

Klucze prywatne sieci głównej są przechowywane w usłudze Azure Key Vault.

Ważne

Aby przekazać klucze, musisz użyć wiersza polecenia platformy Azure, ponieważ portal nie obsługuje wpisów wielowierszowych.

Utwórz usługę Azure Key Vault lub wybierz istniejącą, aby hostować klucze prywatne. Upewnij się, że usługa Key Vault używa kontroli dostępu opartej na rolach (RBAC) do autoryzacji. Użytkownik będzie potrzebować roli oficera wpisów tajnych usługi Key Vault.

Przekaż klucz prywatny do usługi Key Vault jako wpis tajny, określając nazwę, aby ją zidentyfikować:

az keyvault secret set --vault-name "<Key Vault name>" --name "<secret name, e.g. hnpk-a-123>" --file <Key file name>Zanotuj adres URL identyfikatora wpisu tajnego. Znajduje się to w danych wyjściowych polecenia lub możesz przejść do usługi Key Vault w portalu i wybrać wpis tajny. Należy skonfigurować rdzeń pakietów przy użyciu tego adresu URL.

Powtórz dla dodatkowych kluczy prywatnych.

Tworzenie tożsamości zarządzanej przypisanej przez użytkownika

Utwórz tożsamość zarządzaną przypisaną przez użytkownika. Zanotuj identyfikator zasobu UAMI.

Przypisz użytkownikowi wpisy tajne usługi Key Vault dostęp do usługi Key Vault dla tożsamości zarządzanej.

Przejdź do zasobu usługi Mobile Network w portalu i wybierz pozycję Tożsamość z menu Ustawienia po lewej stronie. Wybierz pozycję Dodaj , aby dodać tożsamość zarządzaną przypisaną przez użytkownika do sieci komórkowej.

Konfigurowanie kluczy prywatnych sieci domowej na rdzeniu pakietów

Zaloguj się w witrynie Azure Portal.

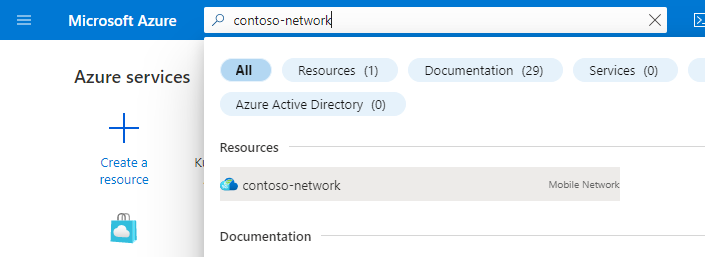

Wyszukaj i wybierz zasób usługi Mobile Network reprezentujący prywatną sieć komórkową, dla której chcesz aprowizować maszyny SIM.

Wybierz pozycję Modyfikuj sieć mobilną.

W obszarze Konfiguracja klucza publicznego sieci głównej wybierz pozycję Dodaj dla pozycji Profil A lub Profil B.

Dodaj szczegóły klucza.

- Wybierz identyfikator z zakresu od 1 do 255 i wprowadź go w polu id . Identyfikator musi być zgodny z identyfikatorem klucza aprowizacji na maszynach SIM zgodnie z umową z dostawcą karty SIM.

- Wprowadź adres URL wpisu tajnego klucza prywatnego w polu adresu URL lub wybierz pozycję Wybierz wpis tajny , aby wybrać go z menu rozwijanego.

Wybierz Dodaj.

Powtórz dla dodatkowych kluczy prywatnych.

Wróć do zasobu usługi Mobile Network . Powinno teraz być wyświetlane główne klucze publiczne sieci : powodzenie.

Przejdź do zasobu Płaszczyzna sterowania rdzenia pakietów. Powinno teraz być wyświetlane inicjowanie obsługi administracyjnej kluczy prywatnych sieci głównej: powiodło się.

Wyłączanie ukrywania SUPI

Jeśli musisz wyłączyć ukrywanie SUPI, usuń konfigurację z zasobu sieć mobilna.

Obracanie kluczy

Klucz publiczny jest trwale przechowywany na karcie SIM, więc aby go zmienić, należy wydać nowe maszyny SIM. Dlatego zalecamy utworzenie nowej pary kluczy z nowym identyfikatorem i wydawaniem nowych maszyn SIM. Gdy wszystkie stare maszyny SIM są poza usługą, możesz usunąć konfigurację rdzeni pakietów dla starych kluczy.

Następne kroki

Możesz użyć śledzenia rozproszonego, aby potwierdzić, że ukrywanie SUPI jest wykonywane w sieci.