Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Prywatny punkt końcowy to interfejs sieciowy, który używa prywatnego adresu IP z Twojej sieci wirtualnej. Ten interfejs sieciowy zapewnia prywatne i bezpieczne połączenie z usługą obsługiwaną przez usługę Azure Private Link. Włączając prywatny punkt końcowy, wprowadzasz usługę do swojej sieci wirtualnej.

Usługa może być usługą platformy Azure, taką jak:

- Azure Storage

- Azure Cosmos DB (Usługa bazodanowa firmy Microsoft)

- Azure SQL Database

- Twoja własna usługa, korzystająca z usługi Private Link.

Właściwości prywatnego punktu końcowego

Prywatny punkt końcowy określa następujące właściwości:

| Nieruchomość | Opis |

|---|---|

| Nazwa/nazwisko | Unikatowa nazwa w grupie zasobów. |

| Podsieć | Podsieć do wdrożenia, w której jest przypisany prywatny adres IP. Aby uzyskać informacje o wymaganiach dotyczących podsieci, zobacz sekcję Ograniczenia w dalszej części tego artykułu. |

| Zasób łącza prywatnego | Zasób łącza prywatnego do nawiązania połączenia przy użyciu identyfikatora zasobu lub aliasu z listy dostępnych typów. Unikatowy identyfikator sieci jest generowany dla całego ruchu wysyłanego do tego zasobu. |

| Docelowy zasób podrzędny | Zasób podrzędny do połączenia. Każdy typ zasobu łącza prywatnego ma różne opcje wyboru na podstawie preferencji. |

| Metoda zatwierdzania połączenia | Automatyczne lub ręczne. W zależności od uprawnień kontroli dostępu opartej na rolach platformy Azure prywatny punkt końcowy może zostać zatwierdzony automatycznie. Jeśli łączysz się z zasobem łącza prywatnego bez uprawnień opartych na rolach platformy Azure, użyj metody ręcznej, aby umożliwić właścicielowi zasobu zatwierdzenie połączenia. |

| Wiadomość żądania | Możesz określić komunikat dotyczący żądanych połączeń, które mają zostać zatwierdzone ręcznie. Ten komunikat może służyć do identyfikowania określonego żądania. |

| Stan połączenia | Właściwość tylko do odczytu określająca, czy prywatny punkt końcowy jest aktywny. Do wysyłania ruchu można używać tylko prywatnych punktów końcowych w stanie zatwierdzonym. Więcej dostępnych stanów: |

Podczas tworzenia prywatnych punktów końcowych należy wziąć pod uwagę następujące kwestie:

Prywatne punkty końcowe umożliwiają łączność między klientami z tej samej sieci lub środowiska.

- Sieć wirtualna

- Sieci wirtualne połączone regionalnie

- Globalnie połączone sieci wirtualne

- Środowiska lokalne korzystające z sieci VPN lub usługi Express Route

- Usługi obsługiwane przez usługę Private Link

Połączenia sieciowe można inicjować tylko przez klientów łączących się z prywatnym punktem końcowym. Dostawcy usług nie mają konfiguracji routingu do tworzenia połączeń z klientami usług. Połączenia można ustanowić tylko w jednym kierunku.

Interfejs sieciowy tylko do odczytu jest automatycznie tworzony na potrzeby cyklu życia prywatnego punktu końcowego. Interfejsowi jest przypisywany prywatny adres IP o dynamicznym charakterze z podsieci, która jest powiązana z zasobem połączenia prywatnego. Wartość prywatnego adresu IP pozostaje niezmieniona dla całego cyklu życia prywatnego punktu końcowego.

Prywatny punkt końcowy musi zostać wdrożony w tym samym regionie i subskrypcji co sieć wirtualna.

Zasób łącza prywatnego można wdrożyć w innym regionie niż ten dla sieci wirtualnej i prywatnego punktu końcowego.

Można utworzyć wiele prywatnych punktów końcowych za pomocą tego samego zasobu łącza prywatnego. W przypadku pojedynczej sieci korzystającej ze wspólnej konfiguracji serwera DNS zalecaną praktyką jest użycie pojedynczego prywatnego punktu końcowego dla określonego zasobu łącza prywatnego. Użyj tej praktyki, aby uniknąć zduplikowanych wpisów lub konfliktów w rozpoznawaniu nazw DNS.

Wiele prywatnych punktów końcowych można utworzyć w tej samej lub różnych podsieciach w tej samej sieci wirtualnej. Istnieją limity liczby prywatnych punktów końcowych, które można utworzyć w ramach subskrypcji. Aby uzyskać więcej informacji, zobacz Limity Azure.

Subskrypcja zawierająca zasób łącza prywatnego musi być zarejestrowana u dostawcy zasobów sieciowych firmy Microsoft. Subskrypcja zawierająca prywatny punkt końcowy musi być również zarejestrowana u dostawcy zasobów sieciowych firmy Microsoft. Aby uzyskać więcej informacji, zobacz Azure Resource Providers (Dostawcy zasobów platformy Azure).

Zasób łącza prywatnego

Zasób prywatnego łącza to docelowy cel określonego prywatnego punktu końcowego. W poniższej tabeli wymieniono dostępne zasoby, które obsługują prywatny punkt końcowy:

| Nazwa zasobu łącza prywatnego | Typ zasobu | Zasoby podrzędne |

|---|---|---|

| Application Gateway | Microsoft.Network/bramy aplikacji | Nazwa konfiguracji adresu IP frontendu |

| Wyszukiwanie AI platformy Azure | Microsoft.Search/searchServices | usługa wyszukiwania |

| Usługi platformy Azure AI | Microsoft.CognitiveServices/konta | konto |

| Interfejs API platformy Azure dla standardu FHIR (Szybkie Zasoby Interoperacyjności Opieki Zdrowotnej) | Microsoft.HealthcareApis/services | fhir |

| Usługa Azure API Management | Microsoft.ApiManagement/service | Brama sieciowa |

| Konfiguracja aplikacji Azure | Microsoft.Appconfiguration/sklepyKonfiguracji | configurationStores |

| Azure App Service | Microsoft.Web/środowiskaHostingowe | środowisko hostingu |

| Azure App Service | Microsoft.Web/sites | Miejsca |

| Usługa zaświadczania platformy Azure | Microsoft.Attestation/dostawcyAtestacji | standardowa |

| Azure Automation | Microsoft.Automation/automationAccounts | Webhook, DSCAndHybridWorker |

| Azure Backup | Microsoft.RecoveryServices/vaults | AzureBackup, AzureSiteRecovery |

| Usługa Azure Batch | Microsoft.Batch/batchAccounts | batchAccount, nodeManagement |

| Azure Cache dla Redis | Microsoft.Cache/Redis | Redis Cache |

| Platforma Azure Cache dla Redis Enterprise | Microsoft.Cache/redisEnterprise | redisEnterprise |

| Azure Aplikacje Kontenerowe | Microsoft.App/ZarządzaneŚrodowiska | zarządzane środowiska |

| Azure Container Registry (Rejestr Kontenerów Azure) | Microsoft.ContainerRegistry/rejestry | rejestr |

| Azure Cosmos DB (Usługa bazodanowa firmy Microsoft) | Microsoft.AzureCosmosDB/databaseAccounts | SQL, MongoDB, Cassandra, Gremlin, Table |

| Azure Cosmos DB dla MongoDB vCore | Microsoft.DocumentDb/mongoClusters | mongo-klaster |

| Azure Cosmos DB dla PostgreSQL | Microsoft.DBforPostgreSQL/serverGroupsv2 | Koordynator |

| Azure Data Explorer (Eksplorator Danych Azure) | Microsoft.Kusto/clusters | klaster |

| Azure Data Factory | Microsoft.DataFactory/fabryki | dataFactory |

| Baza danych Azure dla MariaDB | Microsoft.DBforMariaDB/servers | serwer MariaDB |

| Azure Database for MySQL — serwer elastyczny | Microsoft.DBforMySQL/flexibleServers | MySQL Server |

| Azure Database for MySQL — pojedynczy serwer | Microsoft.DBforMySQL/servers | MySQL Server |

| Azure Database for PostgreSQL — serwer elastyczny | Microsoft.DBforPostgreSQL/flexibleServers | serwer PostgreSQL |

| Azure Database for PostgreSQL — pojedynczy serwer | Microsoft.DBforPostgreSQL/servers | serwer PostgreSQL |

| Azure Databricks | Microsoft.Databricks/workspaces | API interfejsu użytkownika Databricks, uwierzytelnienie przeglądarki |

| Usługa Azure Device Provisioning | Microsoft.Devices/usługi przygotowywania | iotDps (systemy zarządzania urządzeniami IoT) |

| Azure Digital Twins (cyfrowe bliźniaki od Azure) | Microsoft.DigitalTwins/digitalTwinsInstances | interfejs API |

| Azure Event Grid | Microsoft.EventGrid/domeny | domena |

| Azure Event Grid | Microsoft.EventGrid/topics | temat |

| Centrum zdarzeń Azure | Microsoft.EventHub/przestrzenie nazw | przestrzeń nazw |

| Azure File Sync | Microsoft.StorageSync/storageSyncServices | Usługa synchronizacji plików |

| Azure HDInsight | Microsoft.HDInsight/clusters | klaster |

| Azure IoT Central | Microsoft.IoTCentral/IoTApps | IoTApps |

| Azure IoT Hub | Microsoft.Devices/IotHubs | iotHub |

| Azure Key Vault | Microsoft.KeyVault/vaults | skarbiec |

| Moduł HSM usługi Azure Key Vault (sprzętowy moduł zabezpieczeń) | Microsoft.Keyvault/managedHSMs | Sprzętowy moduł zabezpieczeń |

| Azure Kubernetes Service — Kubernetes API | Microsoft.ContainerService/managedClusters | zarządzanie |

| Azure Machine Learning | Microsoft.MachineLearningServices/registries | Rejestr AML |

| Azure Machine Learning | Microsoft.MachineLearningServices/workspaces | amlworkspace |

| Dyski zarządzane platformy Azure | Microsoft.Compute/diskAccesses | dysk zarządzany |

| Azure Media Services | Microsoft.Media/usługi medialne | dostawa kluczy, wydarzenie na żywo, punkt końcowy strumieniowania |

| Azure Migrate | Microsoft.Migrate/assessmentProjects | projekt |

| Zakres usługi Azure Monitor Private Link | Microsoft.Insights/privatelinkscopes | azuremonitor |

| Azure Relay | Microsoft.Relay/przestrzenie nazw | przestrzeń nazw |

| Usługa Azure Service Bus | Microsoft.ServiceBus/przestrzenie nazw | przestrzeń nazw |

| Azure SignalR Service | Microsoft.SignalRService/SignalR | SignalR |

| Azure SignalR Service | Microsoft.SignalRService/webPubSub | WebPubSub |

| Azure SQL Database | Microsoft.Sql/servers | SQL Server (sqlServer) |

| Zarządzana instancja Azure SQL | Microsoft.Sql/managedInstances | zarządzanaInstancja |

| Statyczne aplikacje internetowe Azure | Microsoft.Web/staticSites (statyczne strony) | statyczne strony |

| Azure Storage | Microsoft.Storage/kontaMagazynowe | Obiekt Blob (Blob, Blob_secondary) Tabela (tabela, tabela_pomocnicza) Kolejka (kolejka, kolejka_pomocnicza) Plik (plik, plik_dodatkowy) Sieć Web (sieć Web, sieć pomocnicza) Dfs (dfs, dfs_secondary) |

| Azure Synapse | Microsoft.Synapse/privateLinkHubs | sieć internetowa |

| Azure Synapse Analytics | Microsoft.Synapse/workspaces | Sql, SqlOnDemand, Dev |

| Azure AI Video Indexer | Microsoft.VideoIndexer/konta | konto |

| Azure Virtual Desktop — pule hostów | Microsoft.DesktopVirtualization/hostpools | połączenie |

| Azure Virtual Desktop — obszary robocze | Microsoft.DesktopVirtualization/workspaces | źródło globalny |

| Usługa Device Update dla usługi IoT Hub | Microsoft.DeviceUpdate/konta | Aktualizacja Urządzenia |

| Konto integracji (Premium) | Microsoft.Logic/integrationAccounts | konto integracyjne |

| Microsoft Purview | Microsoft.Purview/accounts | konto |

| Microsoft Purview | Microsoft.Purview/accounts | portal internetowy |

| Power BI | Microsoft.PowerBI/privateLinkServicesForPowerBI | Power BI |

| Usługa Private Link (twoja własna usługa) | Microsoft.Network/privateLinkServices | pusty |

| Prywatne łącza zarządzania zasobami | Uprawnienia Microsoft/Zarządzanie zasobami - Prywatne linki | Zarządzanie zasobami |

Uwaga

Prywatne punkty końcowe można tworzyć tylko na koncie magazynu ogólnego przeznaczenia w wersji 2 (GPv2).

Bezpieczeństwo sieci prywatnych punktów końcowych

W przypadku korzystania z prywatnych punktów końcowych ruch do zasobów połączonych prywatnie jest zabezpieczony. Platforma weryfikuje połączenia sieciowe, zezwalając tylko na te, które docierają do określonego zasobu łącza prywatnego. Aby uzyskać dostęp do większej liczby podźródł w ramach tej samej usługi platformy Azure, wymagane są więcej prywatnych punktów końcowych z odpowiednimi miejscami docelowymi. Na przykład w przypadku usługi Azure Storage potrzebne byłyby oddzielne prywatne punkty końcowe, aby uzyskać dostęp do pliku i obiektu blob.

Prywatne punkty końcowe zapewniają prywatnie dostępny adres IP dla usługi platformy Azure, ale niekoniecznie ograniczają do niej dostęp do sieci publicznej. Wszystkie inne usługi platformy Azure wymagają jednak dodatkowych kontroli dostępu. Te mechanizmy kontroli zapewniają dodatkową warstwę zabezpieczeń sieci dla zasobów, zapewniając ochronę, która pomaga zapobiegać dostępowi do usługi platformy Azure skojarzonej z zasobem łącza prywatnego.

Prywatne punkty końcowe obsługują zasady sieciowe. Zasady sieciowe umożliwiają obsługę sieciowych grup zabezpieczeń (NSG), tras zdefiniowanych przez użytkownika (UDR) i grup zabezpieczeń aplikacji (ASG). Aby uzyskać więcej informacji na temat włączania zasad sieci dla prywatnego punktu końcowego, zobacz Zarządzanie zasadami sieci dla prywatnych punktów końcowych. Aby użyć usługi ASG z prywatnym punktem końcowym, zobacz Konfigurowanie grupy zabezpieczeń aplikacji (ASG) z prywatnym punktem końcowym.

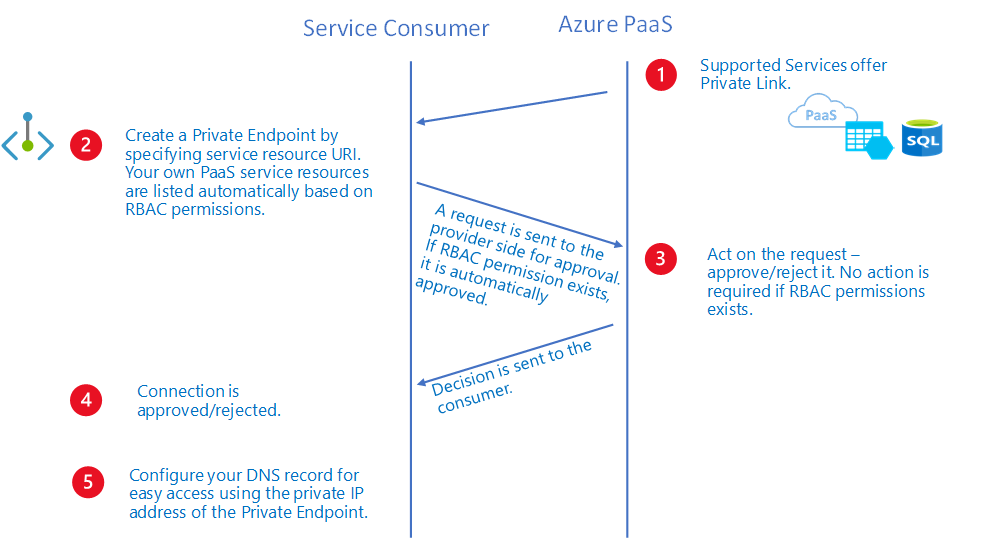

Dostęp do zasobu prywatnego adresu z wykorzystaniem procesu zatwierdzania

Możesz nawiązać połączenie z zasobem łącza prywatnego przy użyciu następujących metod zatwierdzania połączenia:

Automatycznie zatwierdzaj: użyj tej metody, jeśli jesteś właścicielem lub masz uprawnienia do określonego zasobu łącza prywatnego. Wymagane uprawnienia są oparte na typie zasobu łącza prywatnego w następującym formacie:

Microsoft.<Provider>/<resource_type>/privateEndpointConnectionsApproval/actionRęczne żądanie: użyj tej metody, jeśli nie masz wymaganych uprawnień i chcesz zażądać dostępu. Rozpoczęto przepływ pracy związany z zatwierdzaniem. Prywatny punkt końcowy i późniejsze połączenia tego punktu są tworzone w stanie oczekiwania. Właściciel zasobu łącza prywatnego jest odpowiedzialny za zatwierdzenie połączenia. Po zatwierdzeniu prywatny punkt końcowy jest włączony do normalnego wysyłania ruchu, jak pokazano na poniższym diagramie przepływu pracy zatwierdzania:

Za pośrednictwem połączenia punktem końcowym prywatnego łącza właściciel zasobu może:

- Przejrzyj wszystkie szczegóły dotyczące połączeń prywatnych punktów końcowych.

- Zatwierdź połączenie prywatnego punktu końcowego. Odpowiedni prywatny punkt końcowy jest włączony do wysyłania ruchu do zasobu łącza prywatnego.

- Odrzuć połączenie z prywatnym punktem końcowym. Odpowiedni prywatny punkt końcowy jest aktualizowany w celu odzwierciedlenia stanu.

- Usuń połączenie prywatnego punktu dostępu w dowolnym stanie. Odpowiedni prywatny punkt końcowy zostanie zaktualizowany o stan rozłączenia, aby odzwierciedlić akcję. Właściciel prywatnego punktu końcowego może w tym momencie usunąć tylko zasób.

Uwaga

Tylko prywatne punkty końcowe w stanie Zatwierdzony mogą przekazywać ruch do określonego zasobu łącza prywatnego.

Nawiązywanie połączenia przy użyciu aliasu

Alias jest unikatowym pseudonimem generowanym, gdy administrator usługi tworzy usługę łącza prywatnego w oparciu o standardowy moduł równoważenia obciążenia. Właściciele usług mogą udostępniać ten alias w trybie offline użytkownikom usługi.

Użytkownicy mogą zażądać połączenia z usługą łącza prywatnego przy użyciu identyfikatora URI zasobu lub aliasu. Aby nawiązać połączenie przy użyciu aliasu, utwórz prywatny punkt końcowy przy użyciu metody ręcznego zatwierdzania połączenia. Aby użyć metody ręcznego zatwierdzania połączenia, ustaw parametr żądania ręcznego na True podczas przepływu tworzenia prywatnego punktu końcowego. Aby uzyskać więcej informacji, zobacz New-AzPrivateEndpoint i az network private-endpoint create.

Uwaga

To ręczne żądanie można automatycznie zatwierdzić, jeśli subskrypcja konsumenta znajduje się na liście dozwolonych po stronie dostawcy usług. Aby dowiedzieć się więcej, przejdź do tematu Kontrolowanie dostępu do usługi.

Konfiguracja DNS

Ustawienia DNS używane do nawiązywania połączenia z zasobem łącza prywatnego są ważne. Istniejące usługi platformy Azure mogą już mieć konfigurację DNS, której można użyć podczas nawiązywania połączenia za pośrednictwem publicznego punktu końcowego. Aby nawiązać połączenie z tą samą usługą za pośrednictwem prywatnego punktu końcowego, wymagane są oddzielne ustawienia DNS, często skonfigurowane za pośrednictwem prywatnych stref DNS. Upewnij się, że ustawienia DNS są poprawne w przypadku używania w pełni kwalifikowanej nazwy domeny (FQDN) dla połączenia. Ustawienia muszą prowadzić do prywatnego adresu IP prywatnego punktu końcowego.

Interfejs sieciowy skojarzony z prywatnym punktem końcowym zawiera informacje wymagane do skonfigurowania systemu DNS. Informacje obejmują nazwę FQDN i prywatny adres IP zasobu łącza prywatnego.

Aby uzyskać szczegółowe informacje na temat zaleceń dotyczących konfigurowania systemu DNS dla prywatnych punktów końcowych, zobacz Konfiguracja DNS prywatnego punktu końcowego.

Ograniczenia

Poniższe informacje zawierają listę znanych ograniczeń dotyczących używania prywatnych punktów końcowych:

Statyczny adres IP

| Ograniczenie | Opis |

|---|---|

| Konfiguracja statycznego adresu IP jest obecnie nieobsługiwana. |

Azure Kubernetes Service (AKS) Azure Application Gateway HD Insight Recovery Services Vaults Usługi Private Link innych firm |

Sieciowa grupa zabezpieczeń

| Ograniczenie | Opis |

|---|---|

| Obowiązujące trasy i reguły zabezpieczeń są niedostępne dla interfejsu sieciowego prywatnego punktu końcowego. | Obowiązujące trasy i reguły zabezpieczeń nie będą wyświetlane dla karty sieciowej prywatnego punktu końcowego w witrynie Azure Portal. |

| Dzienniki przepływu NSG są nieobsługiwane. | Dzienniki przepływu NSG są niedostępne dla ruchu przychodzącego przeznaczonego dla prywatnego punktu końcowego. |

| Nie więcej niż 50 członków w grupie zabezpieczeń aplikacji. | Pięćdziesiąt to liczba konfiguracji adresów IP, które mogą być powiązane z każdą odpowiednią grupą ASG związaną z grupą zabezpieczeń sieciowych (NSG) w podsieci prywatnego punktu końcowego. Błędy połączeń mogą wystąpić, jeśli jest więcej niż 50 członków. |

| Zakresy portów docelowych obsługiwane do współczynnika 250 K. | Zakresy portów docelowych są obsługiwane jako wynik mnożenia SourceAddressPrefixes, DestinationAddressPrefixes i DestinationPortRanges.

Przykładowa reguła ruchu przychodzącego: jedno źródło * jedno miejsce docelowe * 4K zakresy portów = 4K Prawidłowe 10 źródeł * 10 miejsc docelowych * 10 zakresy portów = 1 K Prawidłowych 50 źródeł * 50 miejsc docelowych * 50 zakresy portów = 125 K Prawidłowe 50 źródeł * 50 miejsc docelowych * 100 zakresy portów = 250 K Prawidłowe 100 źródeł * 100 miejsc docelowych * 100 zakresy portów = 1M Nieprawidłowy, NSG ma zbyt wiele źródeł, miejsc docelowych lub portów. |

| Filtrowanie portów źródłowych jest interpretowane jako * | Filtrowanie portów źródłowych nie jest aktywnie używane jako prawidłowy scenariusz filtrowania ruchu dla ruchu kierowanego do prywatnego punktu końcowego. |

| Funkcja niedostępna w wybranych regionach. | Obecnie niedostępne w następujących regionach: Zachodnie Indie Australia Centralna 2 Zachodnia Republika Południowej Afryki Brazylia Południowo-Wschodnia Wszystkie regiony rządowe Wszystkie regiony Chin |

Więcej rozważań dotyczących grupy zabezpieczeń sieci (NSG)

Ruch wychodzący z prywatnego punktu końcowego nie może być odrzucony, ponieważ dostawca usług nie jest w stanie zainicjować ruchu.

Następujące usługi mogą wymagać otwarcia wszystkich portów docelowych podczas korzystania z prywatnego punktu końcowego i dodawania filtrów zabezpieczeń NSG:

- Azure Cosmos DB — aby uzyskać więcej informacji, zobacz Zakresy portów usługi.

UDR

| Ograniczenie | Opis |

|---|---|

| SNAT zawsze jest zalecane. | Ze względu na zmienny charakter prywatnej płaszczyzny danych punktu końcowego zaleca się używanie ruchu SNAT kierowanego do prywatnego punktu końcowego w celu zapewnienia, że ruch powrotny jest honorowany. |

| Funkcja niedostępna w wybranych regionach. | Obecnie niedostępne w następujących regionach: Indie Zachodnie Australia Środkowa 2 Afryka Południowa Zachodnia Brazylia Południowo-Wschodnia |

Grupa zabezpieczeń aplikacji

| Ograniczenie | Opis |

|---|---|

| Funkcja niedostępna w wybranych regionach. | Obecnie niedostępne w następujących regionach: Indie Zachodnie Australia Środkowa 2 Afryka Południowa Zachodnia Brazylia Południowo-Wschodnia |

Następne kroki

Aby uzyskać więcej informacji na temat prywatnych punktów końcowych i usługi Private Link, zobacz Co to jest usługa Azure Private Link?.

Aby rozpocząć tworzenie prywatnego punktu końcowego dla aplikacji internetowej, zobacz Szybki start: tworzenie prywatnego punktu końcowego przy użyciu witryny Azure Portal.