Przenieś subskrypcję Azure do innego katalogu Microsoft Entra

Organizacje mogą mieć kilka subskrypcji platformy Azure. Każda subskrypcja jest powiązana z określonym katalogiem Microsoft Entra. Aby ułatwić zarządzanie, warto przenieść subskrypcję do innego katalogu Microsoft Entra. Podczas przenoszenia subskrypcji do innego katalogu Microsoft Entra niektóre zasoby nie są przenoszone do katalogu docelowego. Na przykład wszystkie przypisania ról i role niestandardowe w kontroli dostępu opartej na rolach (RBAC) platformy Azure są trwale usuwane z katalogu źródłowego i nie są przenoszone do katalogu docelowego.

W tym artykule opisano podstawowe kroki, które można wykonać w celu przeniesienia subskrypcji do innego katalogu firmy Microsoft Entra i ponownego utworzenia niektórych zasobów po przeniesieniu.

Jeśli zamiast tego chcesz zablokować przenoszenie subskrypcji do różnych katalogów w organizacji, możesz skonfigurować zasady subskrypcji. Aby uzyskać więcej informacji, zobacz Zarządzanie zasadami subskrypcji platformy Azure.

Uwaga

W przypadku subskrypcji dostawców rozwiązań w chmurze (CSP) platformy Azure zmiana katalogu usługi Microsoft Entra na potrzeby subskrypcji nie jest obsługiwana.

Omówienie

Przenoszenie subskrypcji platformy Azure do innego katalogu usługi Microsoft Entra to złożony proces wymagający starannego zaplanowania i wykonania. Wiele usług platformy Azure wymaga podmiotów zabezpieczeń (tożsamości) do prawidłowego działania lub zarządzania innymi zasobami platformy Azure. Ten artykuł próbuje omówić większość usług platformy Azure, które są w dużym stopniu zależne od podmiotów zabezpieczeń, ale nie są kompleksowe.

Ważne

W niektórych scenariuszach ukończenie procesu przenoszenia subskrypcji może wymagać przestoju. Aby ustalić, czy przeniesienie będzie wymagało przestoju, należy starannie zaplanować proces.

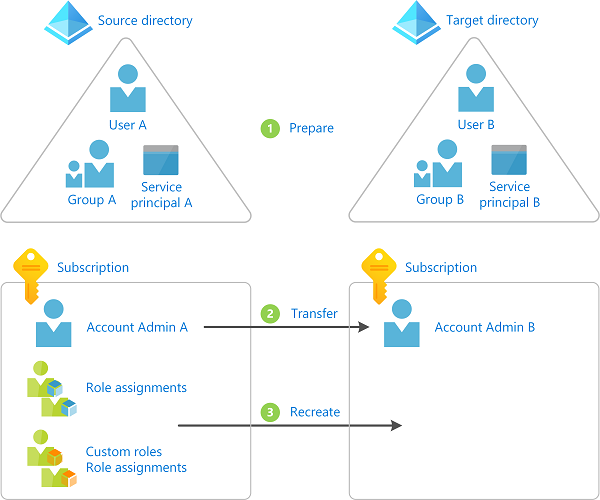

Na poniższym diagramie przedstawiono podstawowe kroki, które należy wykonać podczas przenoszenia subskrypcji do innego katalogu.

Przygotowywanie do przeniesienia

Przenoszenie subskrypcji platformy Azure do innego katalogu

Ponowne tworzenie zasobów takich jak przypisania ról, role niestandardowe i tożsamości zarządzane w katalogu docelowym

Podejmowanie decyzji o przeniesieniu subskrypcji do innego katalogu

Poniżej przedstawiono kilka powodów, dla których warto przenieść subskrypcję:

- Z powodu fuzji lub przejęcia firmy użytkownik chce zarządzać przejętą subskrypcją w podstawowym katalogu Microsoft Entra.

- Ktoś w Twojej organizacji utworzył subskrypcję i chcesz skonsolidować zarządzanie w określonym katalogu Microsoft Entra.

- Masz aplikacje, które zależą od określonego identyfikatora subskrypcji lub adresu URL i nie można łatwo zmodyfikować konfiguracji lub kodu aplikacji.

- Część Twojej firmy została podzielona na osobną spółkę i musisz przenieść część swoich zasobów do innego katalogu Microsoft Entra.

- Chcesz zarządzać niektórymi zasobami w innym katalogu Microsoft Entra w celu izolacji zabezpieczeń.

Alternatywne podejścia

Przeniesienie subskrypcji wymaga przestoju w celu ukończenia procesu. W zależności od scenariusza można rozważyć następujące alternatywne podejścia:

- Utwórz ponownie zasoby i skopiuj dane do katalogu docelowego i subskrypcji.

- Przyjęcie architektury wielokatalogowej i pozostawienie subskrypcji w katalogu źródłowym. Użyj usługi Azure Lighthouse, aby delegować zasoby, aby użytkownicy w katalogu docelowym mogli uzyskiwać dostęp do subskrypcji w katalogu źródłowym. Aby uzyskać więcej informacji, zobacz Azure Lighthouse w scenariuszach przedsiębiorstwa.

Zapoznanie się ze skutkami przeniesienia subskrypcji

Kilka zasobów platformy Azure ma zależność od subskrypcji lub katalogu. W zależności od sytuacji poniższa tabela zawiera znany wpływ przeniesienia subskrypcji. Wykonując kroki opisane w tym artykule, możesz ponownie utworzyć niektóre zasoby, które istniały przed przeniesieniem subskrypcji.

Ważne

W tej sekcji wymieniono znane usługi lub zasoby platformy Azure, które zależą od subskrypcji. Ponieważ typy zasobów na platformie Azure stale ewoluują, mogą istnieć dodatkowe zależności, które nie są wymienione w tym miejscu, co może spowodować niezgodną zmianę w środowisku.

| Usługa lub zasób | Wpływ | Odzyskania | Czy ma to na mnie wpływ? | Co można zrobić |

|---|---|---|---|---|

| Przypisania ról | Tak | Tak | Wyświetlanie listy przypisań ról | Wszystkie przypisania ról są trwale usuwane. Należy mapować użytkowników, grupy i jednostki usługi na odpowiednie obiekty w katalogu docelowym. Należy ponownie utworzyć przypisania ról. |

| Role niestandardowe | Tak | Tak | Wyświetlanie listy ról niestandardowych | Wszystkie role niestandardowe są trwale usuwane. Należy ponownie utworzyć role niestandardowe i wszystkie przypisania ról. |

| Tożsamości zarządzane przypisane przez system | Tak | Tak | Wyświetlanie listy tożsamości zarządzanych | Należy wyłączyć i ponownie włączyć tożsamości zarządzane. Należy ponownie utworzyć przypisania ról. |

| Tożsamości zarządzane przypisane przez użytkownika | Tak | Tak | Wyświetlanie listy tożsamości zarządzanych | Musisz usunąć, ponownie utworzyć i dołączyć tożsamości zarządzane do odpowiedniego zasobu. Należy ponownie utworzyć przypisania ról. |

| Azure Key Vault | Tak | Tak | Wyświetlanie listy zasad dostępu usługi Key Vault | Należy zaktualizować identyfikator dzierżawy skojarzony z magazynami kluczy. Należy usunąć i dodać nowe zasady dostępu. |

| Bazy danych Azure SQL Database z włączoną integracją uwierzytelniania entra firmy Microsoft | Tak | Nie. | Sprawdzanie baz danych Azure SQL Database przy użyciu uwierzytelniania firmy Microsoft Entra | Nie można przenieść bazy danych Azure SQL Database z uwierzytelnianiem firmy Microsoft Entra włączonym do innego katalogu. Aby uzyskać więcej informacji, zobacz Korzystanie z uwierzytelniania usługi Microsoft Entra. |

| Usługa Azure Database for MySQL z włączoną integracją uwierzytelniania entra firmy Microsoft | Tak | Nie. | Nie można przenieść bazy danych platformy Azure for MySQL (pojedynczy i elastyczny serwer) z włączonym uwierzytelnianiem firmy Microsoft Entra w innym katalogu. | |

| Serwer elastyczny usługi Azure Database for PostgreSQL z włączoną integracją uwierzytelniania firmy Microsoft lub z włączonym kluczem zarządzanym przez klienta | Tak | Nie. | Nie można przenieść usługi Azure Database for PostgreSQL z uwierzytelnianiem firmy Microsoft entra lub z włączonym kluczem zarządzanym przez klienta do innego katalogu. Należy najpierw wyłączyć te funkcje, przenieść serwer, a następnie ponownie włączyć te funkcje. | |

| Usługi Azure Storage i Azure Data Lake Storage Gen2 | Tak | Tak | Należy ponownie utworzyć wszystkie listy ACL. | |

| Azure Files | Tak | W większości scenariuszy | Należy ponownie utworzyć wszystkie listy ACL. W przypadku kont magazynu z włączonym uwierzytelnianiem Entra Kerberos należy wyłączyć i ponownie włączyć uwierzytelnianie Entra Kerberos po przeniesieniu. W przypadku usług Entra Domain Services przenoszenie do innego katalogu firmy Microsoft Entra, w którym nie włączono usług Entra Domain Services, nie jest obsługiwane. | |

| Azure File Sync | Tak | Tak | Usługę synchronizacji magazynu i/lub konto magazynu można przenieść do innego katalogu. Aby uzyskać więcej informacji, zobacz Często zadawane pytania dotyczące usługi Azure Files | |

| Dyski zarządzane platformy Azure | Tak | Tak | Jeśli używasz zestawów szyfrowania dysków do szyfrowania Dyski zarządzane za pomocą kluczy zarządzanych przez klienta, musisz wyłączyć i ponownie włączyć tożsamości przypisane przez system skojarzone z zestawami szyfrowania dysków. Należy ponownie utworzyć przypisania ról, tj. ponownie przyznać wymagane uprawnienia do zestawów szyfrowania dysków w magazynach kluczy. | |

| Azure Kubernetes Service | Tak | Nie. | Nie można przenieść klastra usługi AKS i skojarzonych z nim zasobów do innego katalogu. Aby uzyskać więcej informacji, zobacz Często zadawane pytania dotyczące usługi Azure Kubernetes Service (AKS) | |

| Azure Policy | Tak | Nie. | Wszystkie obiekty usługi Azure Policy, w tym definicje niestandardowe, przypisania, wykluczenia i dane zgodności. | Musisz wyeksportować, zaimportować i ponownie przypisać definicje. Następnie utwórz nowe przypisania zasad i wszelkie wymagane wykluczenia z zasad. |

| Usługi domenowe Microsoft Entra | Tak | Nie. | Nie można przenieść domeny zarządzanej usług Microsoft Entra Domain Services do innego katalogu. Aby uzyskać więcej informacji, zobacz Często zadawane pytania dotyczące usług Microsoft Entra Domain Services | |

| Rejestracje aplikacji | Tak | Tak | ||

| Microsoft Dev Box | Tak | Nie. | Nie można przenieść pola deweloperskiego i skojarzonych z nim zasobów do innego katalogu. Po przejściu subskrypcji do innej dzierżawy nie będzie można wykonywać żadnych akcji w polu deweloperskim | |

| Środowiska wdrażania platformy Azure | Tak | Nie. | Nie można przenieść środowiska i skojarzonych z nim zasobów do innego katalogu. Po przejściu subskrypcji do innej dzierżawy nie będzie można wykonywać żadnych akcji w środowisku | |

| Azure Service Fabric | Tak | Nie. | Należy ponownie utworzyć klaster. Aby uzyskać więcej informacji, zobacz Często zadawane pytania dotyczące klastrów SF lub Klastry zarządzane za pomocą usługi SF — często zadawane pytania | |

| Azure Service Bus | Tak | Tak | Musisz usunąć, ponownie utworzyć i dołączyć tożsamości zarządzane do odpowiedniego zasobu. Należy ponownie utworzyć przypisania ról. | |

| Obszar roboczy usługi Azure Synapse Analytics | Tak | Tak | Należy zaktualizować identyfikator dzierżawy skojarzony z obszarem roboczym usługi Synapse Analytics. Jeśli obszar roboczy jest skojarzony z repozytorium Git, musisz zaktualizować konfigurację usługi Git obszaru roboczego. Aby uzyskać więcej informacji, zobacz Odzyskiwanie obszaru roboczego usługi Synapse Analytics po przeniesieniu subskrypcji do innego katalogu Microsoft Entra (dzierżawa). | |

| Azure Databricks | Tak | Nie. | Obecnie usługa Azure Databricks nie obsługuje przenoszenia obszarów roboczych do nowej dzierżawy. Aby uzyskać więcej informacji, zobacz Zarządzanie kontem usługi Azure Databricks. | |

| Azure Compute Gallery | Tak | Tak | Replikowanie wersji obrazów w galerii do innych regionów lub kopiowanie obrazu z innej galerii. |

Ostrzeżenie

Jeśli używasz szyfrowania magazynowanego dla zasobu, takiego jak konto magazynu lub baza danych SQL, to ma zależność od przenoszonego magazynu kluczy, może to prowadzić do nieodwracalnego scenariusza. Jeśli masz taką sytuację, należy wykonać kroki, aby użyć innego magazynu kluczy lub tymczasowo wyłączyć klucze zarządzane przez klienta, aby uniknąć tego nieodwracalnego scenariusza.

Aby uzyskać listę niektórych zasobów platformy Azure, które mają wpływ podczas przenoszenia subskrypcji, możesz również uruchomić zapytanie w usłudze Azure Resource Graph. Aby zapoznać się z przykładowym zapytaniem, zobacz List impacted resources when transfering an Azure subscription (Wyświetlanie listy zasobów, których dotyczy błąd podczas przenoszenia subskrypcji platformy Azure).

Wymagania wstępne

Aby wykonać te kroki, potrzebne są następujące elementy:

- Powłoka Bash w usłudze Azure Cloud Shell lub interfejs wiersza polecenia platformy Azure

- Właściciel konta rozliczeniowego subskrypcji, którą chcesz przenieść w katalogu źródłowym

- Konto użytkownika w katalogu źródłowym i docelowym dla użytkownika dokonującego zmiany katalogu

Krok 1. Przygotowanie do przeniesienia

Zaloguj się do katalogu źródłowego

Zaloguj się do platformy Azure jako administrator.

Pobierz listę subskrypcji za pomocą polecenia az account list .

az account list --output tableUżyj polecenia az account set , aby ustawić aktywną subskrypcję, którą chcesz przenieść.

az account set --subscription "Marketing"

Instalowanie rozszerzenia usługi Azure Resource Graph

Rozszerzenie interfejsu wiersza polecenia platformy Azure dla usługi Azure Resource Graph, resource-graph, umożliwia używanie polecenia az graph do wykonywania zapytań o zasoby zarządzane przez usługę Azure Resource Manager. Użyjesz tego polecenia w kolejnych krokach.

Użyj polecenia az extension list , aby sprawdzić, czy masz zainstalowane rozszerzenie resource-graph .

az extension listJeśli używasz wersji zapoznawczej lub starszej wersji rozszerzenia resource-graph , użyj polecenia az extension update , aby zaktualizować rozszerzenie.

az extension update --name resource-graphJeśli rozszerzenie resource-graph nie jest zainstalowane, użyj polecenia az extension add, aby zainstalować rozszerzenie.

az extension add --name resource-graph

Zapisz wszystkie przypisania ról

Użyj polecenia az role assignment list , aby wyświetlić listę wszystkich przypisań ról (w tym dziedziczone przypisania ról).

Aby ułatwić przeglądanie listy, możesz wyeksportować dane wyjściowe jako dane wyjściowe w formacie JSON, TSV lub tabeli. Aby uzyskać więcej informacji, zobacz List role assignments using Azure RBAC and Azure CLI (Wyświetlanie listy przypisań ról przy użyciu kontroli dostępu opartej na rolach platformy Azure i interfejsu wiersza polecenia platformy Azure).

az role assignment list --all --include-inherited --output json > roleassignments.json az role assignment list --all --include-inherited --output tsv > roleassignments.tsv az role assignment list --all --include-inherited --output table > roleassignments.txtZapisz listę przypisań ról.

Podczas przenoszenia subskrypcji wszystkie przypisania ról są trwale usuwane, dlatego ważne jest zapisanie kopii.

Przejrzyj listę przypisań ról. Mogą istnieć przypisania ról, których nie potrzebujesz w katalogu docelowym.

Zapisywanie ról niestandardowych

Użyj listy az role definition, aby wyświetlić listę ról niestandardowych. Aby uzyskać więcej informacji, zobacz Tworzenie lub aktualizowanie ról niestandardowych platformy Azure przy użyciu interfejsu wiersza polecenia platformy Azure.

az role definition list --custom-role-only true --output json --query '[].{roleName:roleName, roleType:roleType}'Zapisz każdą rolę niestandardową, która będzie potrzebna w katalogu docelowym jako oddzielny plik JSON.

az role definition list --name <custom_role_name> > customrolename.jsonUtwórz kopie plików roli niestandardowej.

Zmodyfikuj każdą kopię, aby użyć następującego formatu.

Użyjesz tych plików później, aby ponownie utworzyć role niestandardowe w katalogu docelowym.

{ "Name": "", "Description": "", "Actions": [], "NotActions": [], "DataActions": [], "NotDataActions": [], "AssignableScopes": [] }

Określanie mapowań użytkowników, grup i jednostek usługi

Na podstawie listy przypisań ról określ użytkowników, grupy i jednostki usługi, do których będziesz mapować katalog docelowy.

Typ podmiotu zabezpieczeń można zidentyfikować, sprawdzając

principalTypewłaściwość w każdym przypisaniu roli.W razie potrzeby w katalogu docelowym należy utworzyć wszystkich użytkowników, grupy lub jednostki usługi.

Wyświetlanie listy przypisań ról dla tożsamości zarządzanych

Tożsamości zarządzane nie są aktualizowane po przeniesieniu subskrypcji do innego katalogu. W rezultacie wszelkie istniejące tożsamości zarządzane przypisane przez system lub przypisane przez użytkownika zostaną uszkodzone. Po przeniesieniu można ponownie włączyć dowolne tożsamości zarządzane przypisane przez system. W przypadku tożsamości zarządzanych przypisanych przez użytkownika konieczne będzie ponowne utworzenie i dołączenie ich do katalogu docelowego.

Przejrzyj listę usług platformy Azure, które obsługują tożsamości zarządzane, aby zauważyć, gdzie można używać tożsamości zarządzanych.

Użyj polecenia az ad sp list , aby wyświetlić listę tożsamości zarządzanych przypisanych przez system i przypisanych przez użytkownika.

az ad sp list --all --filter "servicePrincipalType eq 'ManagedIdentity'"Na liście tożsamości zarządzanych określ, które są przypisane przez system i które są przypisane przez użytkownika. Aby określić typ, możesz użyć następujących kryteriów.

Kryterium Typ tożsamości zarządzanej alternativeNameswłaściwość zawieraisExplicit=FalsePrzypisane przez system alternativeNameswłaściwość nie zawieraisExplicitPrzypisane przez system alternativeNameswłaściwość zawieraisExplicit=TruePrzypisane przez użytkownika Możesz również użyć polecenia az identity list , aby wyświetlić listę tożsamości zarządzanych przypisanych przez użytkownika. Aby uzyskać więcej informacji, zobacz Tworzenie, wyświetlanie listy lub usuwanie tożsamości zarządzanej przypisanej przez użytkownika przy użyciu interfejsu wiersza polecenia platformy Azure.

az identity listPobierz listę

objectIdwartości tożsamości zarządzanych.Przeszukaj listę przypisań ról, aby sprawdzić, czy istnieją jakieś przypisania ról dla tożsamości zarządzanych.

Wyświetlanie listy magazynów kluczy

Podczas tworzenia magazynu kluczy jest on automatycznie powiązany z domyślnym identyfikatorem dzierżawy firmy Microsoft Entra dla subskrypcji, w której została utworzona. Wszystkie wpisy zasad dostępu również zostają powiązane z tym identyfikatorem dzierżawy. Aby uzyskać więcej informacji, zobacz Przenoszenie usługi Azure Key Vault do innej subskrypcji.

Ostrzeżenie

Jeśli używasz szyfrowania magazynowanego dla zasobu, takiego jak konto magazynu lub baza danych SQL, to ma zależność od przenoszonego magazynu kluczy, może to prowadzić do nieodwracalnego scenariusza. Jeśli masz taką sytuację, należy wykonać kroki, aby użyć innego magazynu kluczy lub tymczasowo wyłączyć klucze zarządzane przez klienta, aby uniknąć tego nieodwracalnego scenariusza.

Jeśli masz magazyn kluczy, użyj polecenia az keyvault show , aby wyświetlić listę zasad dostępu. Aby uzyskać więcej informacji, zobacz Przypisywanie zasad dostępu do usługi Key Vault.

az keyvault show --name MyKeyVault

Wyświetlanie listy baz danych Azure SQL Database przy użyciu uwierzytelniania firmy Microsoft Entra

Użyj polecenia az sql server ad-admin list i rozszerzenia az graph , aby sprawdzić, czy używasz baz danych Azure SQL Database z włączoną integracją uwierzytelniania firmy Microsoft Entra. Aby uzyskać więcej informacji, zobacz Konfigurowanie uwierzytelniania entra firmy Microsoft i zarządzanie nim za pomocą języka SQL.

az sql server ad-admin list --ids $(az graph query -q "resources | where type == 'microsoft.sql/servers' | project id" --query data[*].[id] -o tsv)

Lista list ACL

Jeśli używasz usługi Azure Data Lake Storage Gen2, wyświetl listę list ACL, które są stosowane do dowolnego pliku przy użyciu witryny Azure Portal lub programu PowerShell.

Jeśli używasz usługi Azure Files, wyświetl listę list ACL, które są stosowane do dowolnego pliku.

Wyświetlanie listy innych znanych zasobów

Użyj polecenia az account show , aby uzyskać identyfikator subskrypcji (w pliku

bash).subscriptionId=$(az account show --output tsv --query id)Użyj rozszerzenia az graph, aby wyświetlić listę innych zasobów platformy Azure ze znanymi zależnościami katalogu Microsoft Entra (w systemie

bash).az graph query -q 'resources | where type != "microsoft.azureactivedirectory/b2cdirectories" | where identity <> "" or properties.tenantId <> "" or properties.encryptionSettingsCollection.enabled == true | project name, type, kind, identity, tenantId, properties.tenantId' --subscriptions $subscriptionId --output yaml

Krok 2. Przenoszenie subskrypcji

W tym kroku przeniesiesz subskrypcję z katalogu źródłowego do katalogu docelowego. Kroki będą się różnić w zależności od tego, czy chcesz również przenieść własność rozliczeń.

Ostrzeżenie

Podczas przenoszenia subskrypcji wszystkie przypisania ról w katalogu źródłowym są trwale usuwane i nie można ich przywrócić. Przeniesienia subskrypcji nie można cofnąć. Pamiętaj, aby przed wykonaniem tego kroku wykonać wszystkie poprzednie.

Ustal, czy chcesz również przenieść własność rozliczeń na inne konto.

Przenieś subskrypcję do innego katalogu.

- Jeśli chcesz zachować obecną własność rozliczeń, wykonaj kroki opisane w artykule Powiązanie lub dodanie subskrypcji Azure do dzierżawy Microsoft Entra.

- Jeśli chcesz także przenieść własność rozliczeń, wykonaj czynności opisane w temacie Przenoszenie własności rozliczeń subskrypcji platformy Azure na inne konto. Aby przenieść subskrypcję do innego katalogu, należy zaznaczyć pole wyboru Subskrypcja dzierżawy Microsoft Entra.

Po zakończeniu przenoszenia subskrypcji wróć do tego artykułu, aby ponownie utworzyć zasoby w katalogu docelowym.

Krok 3. Ponowne tworzenie zasobów

Logowanie do katalogu docelowego

W katalogu docelowym zaloguj się jako użytkownik, który zaakceptował żądanie przeniesienia.

Tylko użytkownik nowego konta, który zaakceptował żądanie przeniesienia, będzie miał dostęp do zarządzania zasobami.

Pobierz listę subskrypcji za pomocą polecenia az account list .

az account list --output tableUżyj polecenia az account set , aby ustawić aktywną subskrypcję, której chcesz użyć.

az account set --subscription "Contoso"

Tworzenie ról niestandardowych

Użyj polecenia az role definition create , aby utworzyć każdą rolę niestandardową na podstawie utworzonych wcześniej plików. Aby uzyskać więcej informacji, zobacz Tworzenie lub aktualizowanie ról niestandardowych platformy Azure przy użyciu interfejsu wiersza polecenia platformy Azure.

az role definition create --role-definition <role_definition>

Przypisywanie ról

Użyj polecenia az role assignment create , aby przypisać role do użytkowników, grup i jednostek usługi. Aby uzyskać więcej informacji, zobacz Przypisywanie ról platformy Azure przy użyciu interfejsu wiersza polecenia platformy Azure.

az role assignment create --role <role_name_or_id> --assignee <assignee> --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Aktualizowanie tożsamości zarządzanych przypisanych przez system

Wyłącz i ponownie włącz tożsamości zarządzane przypisane przez system.

Usługa platformy Azure Więcej informacji Maszyny wirtualne Konfigurowanie tożsamości zarządzanych dla zasobów platformy Azure na maszynie wirtualnej platformy Azure przy użyciu interfejsu wiersza polecenia platformy Azure Zestawy skalowania maszyn wirtualnych Konfigurowanie tożsamości zarządzanych dla zasobów platformy Azure w zestawie skalowania maszyn wirtualnych przy użyciu interfejsu wiersza polecenia platformy Azure Inne usługi Usługi obsługujące tożsamości zarządzane dla zasobów platformy Azure Użyj polecenia az role assignment create , aby przypisać role do tożsamości zarządzanych przypisanych przez system. Aby uzyskać więcej informacji, zobacz Przypisywanie dostępu tożsamości zarządzanej do zasobu przy użyciu interfejsu wiersza polecenia platformy Azure.

az role assignment create --assignee <objectid> --role '<role_name_or_id>' --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Aktualizowanie tożsamości zarządzanych przypisanych przez użytkownika

Usuwanie, ponowne tworzenie i dołączanie tożsamości zarządzanych przypisanych przez użytkownika.

Użyj polecenia az role assignment create , aby przypisać role do tożsamości zarządzanych przypisanych przez użytkownika. Aby uzyskać więcej informacji, zobacz Przypisywanie dostępu tożsamości zarządzanej do zasobu przy użyciu interfejsu wiersza polecenia platformy Azure.

az role assignment create --assignee <objectid> --role '<role_name_or_id>' --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Aktualizowanie magazynów kluczy

W tej sekcji opisano podstawowe kroki aktualizacji magazynów kluczy. Aby uzyskać więcej informacji, zobacz Przenoszenie usługi Azure Key Vault do innej subskrypcji.

Zaktualizuj identyfikator dzierżawy skojarzony ze wszystkimi istniejącymi magazynami kluczy w subskrypcji do katalogu docelowego.

usunąć wszystkie istniejące wpisy zasad dostępu,

Dodaj nowe wpisy zasad dostępu skojarzone z katalogiem docelowym.

Aktualizowanie list ACL

Jeśli używasz usługi Azure Data Lake Storage Gen2, przypisz odpowiednie listy ACL. Aby uzyskać więcej informacji, zobacz Kontrola dostępu w usłudze Azure Data Lake Storage Gen2.

Jeśli używasz usługi Azure Files, przypisz odpowiednie listy ACL.

Przegląd innych metod zabezpieczeń

Mimo że przypisania ról są usuwane podczas przenoszenia, użytkownicy na oryginalnym koncie właściciela mogą nadal mieć dostęp do subskrypcji za pośrednictwem innych metod zabezpieczeń, w tym:

- Klucze dostępu dla usług, takich jak Storage.

- Certyfikaty zarządzania, które przyznają administratorowi użytkowników dostęp do zasobów subskrypcji.

- Poświadczenia dostępu zdalnego dla usług, takich jak Azure Virtual Machines.

Jeśli Twoim zamiarem jest usunięcie dostępu od użytkowników w katalogu źródłowym, aby nie mieli dostępu do katalogu docelowego, należy rozważyć rotację poświadczeń. Dopóki poświadczenia nie zostaną zaktualizowane, użytkownicy będą nadal mieli dostęp po przeniesieniu.

Obracanie kluczy dostępu do konta magazynu. Aby uzyskać więcej informacji, zobacz Zarządzanie kluczami dostępu do konta magazynu.

Jeśli używasz kluczy dostępu dla innych usług, takich jak Azure SQL Database lub Azure Service Bus Messaging, obróć klucze dostępu.

W przypadku zasobów korzystających z wpisów tajnych otwórz ustawienia zasobu i zaktualizuj wpis tajny.

W przypadku zasobów korzystających z certyfikatów zaktualizuj certyfikat.

Następne kroki

- Przeniesienie własności rozliczeń subskrypcji platformy Azure na inne konto

- Przenoszenie subskrypcji platformy Azure między subskrybentami i dostawcami usług w chmurze

- Kojarzenie lub dodawanie subskrypcji Azure do posiadanej dzierżawy Microsoft Entra

- Usługa Azure Lighthouse w scenariuszach przedsiębiorstwa