Nawiązywanie połączeń indeksatora z usługą Azure Storage jako zaufaną usługą

W usłudze Azure AI Search indeksatory, które uzyskują dostęp do obiektów blob platformy Azure, mogą używać wyjątku zaufanej usługi w celu bezpiecznego uzyskiwania dostępu do obiektów blob. Ten mechanizm oferuje klientom, którzy nie mogą udzielić indeksatorowi dostępu przy użyciu reguł zapory adresów IP, jest prostą, bezpieczną i bezpłatną alternatywą dla uzyskiwania dostępu do danych na kontach magazynu.

Uwaga

Jeśli usługa Azure Storage znajduje się za zaporą i w tym samym regionie co usługa Azure AI Search, nie będzie można utworzyć reguły ruchu przychodzącego, która przyznaje żądania z usługi wyszukiwania. Rozwiązaniem dla tego scenariusza jest wyszukiwanie, aby nawiązać połączenie jako zaufaną usługę, zgodnie z opisem w tym artykule.

Wymagania wstępne

Usługa wyszukiwania z tożsamością zarządzaną przypisaną przez system (zobacz sprawdzanie tożsamości usługi).

Konto magazynu z opcją Zezwalaj zaufanym usługi firmy Microsoft na dostęp do tej sieci konta magazynu (zobacz sprawdzanie ustawień sieciowych).

Przypisanie roli platformy Azure w usłudze Azure Storage, które przyznaje uprawnienia do przypisanej przez system tożsamości zarządzanej usługi wyszukiwania (zobacz sprawdzanie uprawnień).

Uwaga

W usłudze Azure AI Search zaufane połączenie usługi jest ograniczone do obiektów blob i usługi ADLS Gen2 w usłudze Azure Storage. Nie jest obsługiwane w przypadku połączeń indeksatora z usługami Azure Table Storage i Azure Files.

Zaufane połączenie z usługą musi używać tożsamości zarządzanej przez system. Tożsamość zarządzana przypisana przez użytkownika nie jest obecnie obsługiwana w tym scenariuszu.

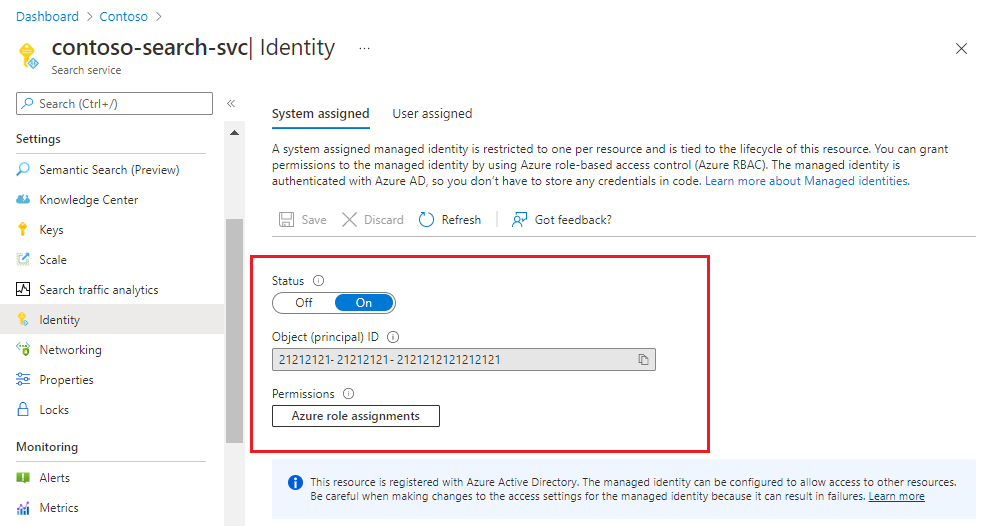

Sprawdzanie tożsamości usługi

Zaloguj się do witryny Azure Portal i znajdź usługę wyszukiwania.

Na stronie Tożsamość upewnij się, że jest włączona tożsamość przypisana przez system. Pamiętaj, że tożsamości zarządzane przypisane przez użytkownika, obecnie w wersji zapoznawczej, nie będą działać w przypadku zaufanego połączenia z usługą.

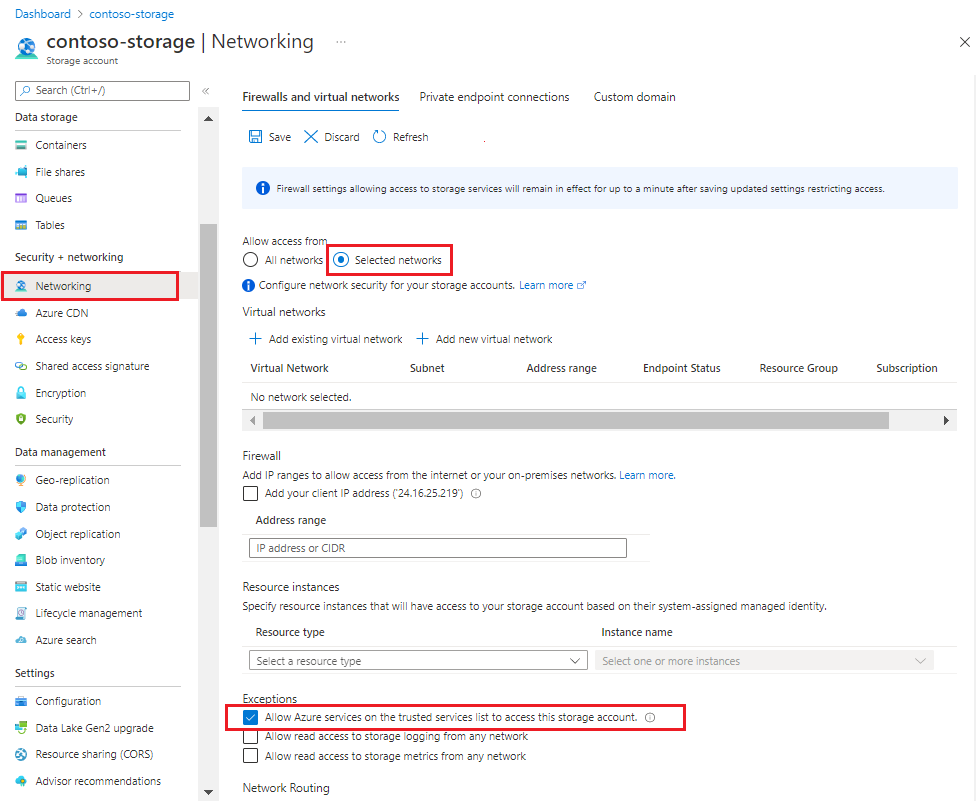

Sprawdzanie ustawień sieci

Zaloguj się do witryny Azure Portal i znajdź swoje konto magazynu.

W okienku nawigacji po lewej stronie w obszarze Zabezpieczenia i sieć wybierz pozycję Sieć.

Na karcie Zapory i sieci wirtualne zezwól na dostęp z wybranych sieci.

Przewiń w dół do sekcji Wyjątki .

Upewnij się, że zaznaczono pole wyboru Zezwalaj usługom platformy Azure na liście zaufanych usług na dostęp do tego konta magazynu.

Zakładając, że usługa wyszukiwania ma dostęp oparty na rolach do konta magazynu, może uzyskiwać dostęp do danych nawet wtedy, gdy połączenia z usługą Azure Storage są zabezpieczone przez reguły zapory adresów IP.

Sprawdzanie uprawnień

Tożsamość zarządzana systemu jest jednostką usługi Firmy Microsoft Entra. Przypisanie wymaga co najmniej czytnika danych obiektu blob usługi Storage.

W okienku nawigacji po lewej stronie w obszarze Kontrola dostępu wyświetl wszystkie przypisania ról i upewnij się, że czytelnik danych obiektu blob usługi Storage jest przypisany do tożsamości systemu usługi wyszukiwania.

Dodaj współautora danych obiektu blob usługi Storage, jeśli jest wymagany dostęp do zapisu.

Funkcje wymagające dostępu do zapisu obejmują buforowanie wzbogacania, sesje debugowania i magazyn wiedzy.

Konfigurowanie i testowanie połączenia

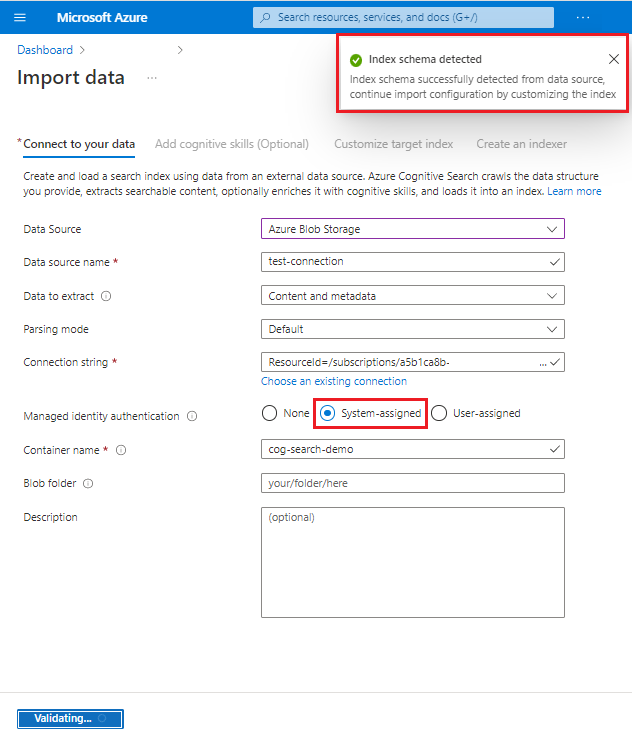

Najprostszym sposobem przetestowania połączenia jest uruchomienie Kreatora importu danych.

Uruchom kreatora Importuj dane, wybierając usługę Azure Blob Storage lub Azure Data Lake Storage Gen2.

Wybierz połączenie z kontem magazynu, a następnie wybierz pozycję Przypisane przez system. Wybierz przycisk Dalej , aby wywołać połączenie. Jeśli schemat indeksu zostanie wykryty, połączenie zakończyło się pomyślnie.