Wskaźnik bezpieczeństwa w Defender dla Chmury

Wskaźnik bezpieczeństwa w Microsoft Defender dla Chmury może pomóc w poprawie stanu zabezpieczeń chmury. Wskaźnik bezpieczeństwa agreguje wyniki zabezpieczeń w jeden wynik, dzięki czemu można ocenić bieżącą sytuację zabezpieczeń. Im wyższy wynik, tym niższy jest zidentyfikowany poziom ryzyka.

Po włączeniu Defender dla Chmury w ramach subskrypcji standard testu porównawczego zabezpieczeń w chmurze firmy Microsoft (MCSB) jest stosowany domyślnie w ramach subskrypcji. Rozpoczyna się ocena zasobów w zakresie względem standardu MCSB.

McSB wydaje zalecenia na podstawie wyników oceny. Tylko wbudowane rekomendacje z MCSB wpływają na wskaźnik bezpieczeństwa. Obecnie priorytetyzacja ryzyka nie ma wpływu na wskaźnik bezpieczeństwa.

Uwaga

Rekomendacje oflagowane jako wersja zapoznawcza nie są uwzględniane w obliczeniach wskaźnika bezpieczeństwa. Nadal należy skorygować te zalecenia wszędzie tam, gdzie to możliwe, aby po zakończeniu okresu obowiązywania wersji zapoznawczej przyczyniały się one do oceny. Zalecenia dotyczące wersji zapoznawczej są oznaczone ikoną: ![]() .

.

Wyświetlanie wskaźnika bezpieczeństwa

Po wyświetleniu pulpitu nawigacyjnego przegląd Defender dla Chmury można wyświetlić wskaźnik bezpieczeństwa dla wszystkich środowisk. Pulpit nawigacyjny przedstawia wskaźnik bezpieczeństwa jako wartość procentową i zawiera wartości bazowe.

Aplikacja mobilna platformy Azure wyświetla wskaźnik bezpieczeństwa jako wartość procentową. Naciśnij go, aby wyświetlić szczegóły, które wyjaśniają wynik.

Eksplorowanie stanu zabezpieczeń

Strona Stan zabezpieczeń w Defender dla Chmury pokazuje ogólny wskaźnik bezpieczeństwa dla środowisk i dla każdego środowiska oddzielnie.

Na tej stronie można zobaczyć subskrypcje, konta i projekty wpływające na ogólną ocenę, informacje o zasobach w złej kondycji i odpowiednie zalecenia. Możesz filtrować według środowiska, takiego jak Azure, Amazon Web Services (AWS), Google Cloud Platform (GCP) i Azure DevOps. Następnie możesz przejść do szczegółów poszczególnych subskrypcji platformy Azure, konta platformy AWS i projektu GCP.

Obliczanie wskaźnika bezpieczeństwa

Na stronie Zalecenia w Defender dla Chmury karta Zalecenia dotyczące wskaźnika bezpieczeństwa pokazuje, w jaki sposób mechanizmy kontroli zgodności w ramach mcSB przyczyniają się do ogólnej oceny zabezpieczeń.

Defender dla Chmury oblicza każdą kontrolkę co osiem godzin dla każdej subskrypcji platformy Azure lub dla każdego łącznika usług AWS lub GCP w chmurze.

Ważne

Rekomendacje w kontrolce są aktualizowane częściej niż sama kontrolka. Mogą wystąpić rozbieżności między liczbą zasobów a liczbą zasobów w kontrolce.

Przykładowe wyniki dla kontrolki

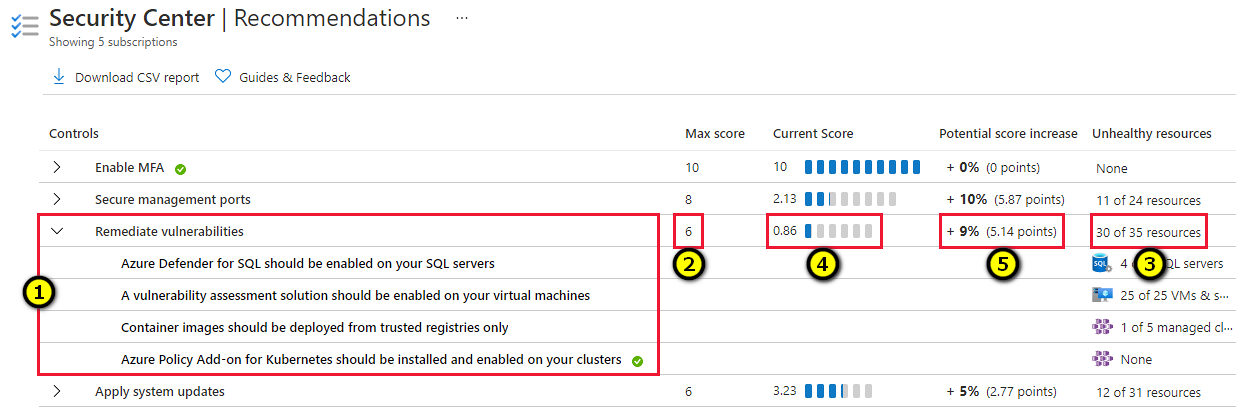

Poniższy przykład koncentruje się na zaleceniach dotyczących wskaźnika bezpieczeństwa dla luk w zabezpieczeniach.

W tym przykładzie przedstawiono następujące pola w zaleceniach.

| Pole | Szczegóły |

|---|---|

| Korygowanie luk w zabezpieczeniach | Grupowanie zaleceń dotyczących odnajdywania i rozwiązywania znanych luk w zabezpieczeniach. |

| Maksymalny wynik | Maksymalna liczba punktów, które można uzyskać, wykonując wszystkie zalecenia w ramach kontrolki. Maksymalny wynik dla kontrolki wskazuje względne znaczenie tej kontrolki i jest stały dla każdego środowiska. Użyj wartości w tej kolumnie, aby określić, nad którymi problemami należy najpierw pracować. |

| Bieżący wynik | Bieżący wynik dla tej kontrolki. Bieżący wynik = [Ocena na zasób] * [Liczba zasobów w dobrej kondycji] Każda kontrolka przyczynia się do całkowitego wyniku. W tym przykładzie kontrolka przyczynia się do bieżącego wyniku w wysokości 3,33 punktu. |

| Potencjalny wzrost wskaźnika | Pozostałe punkty dostępne dla Ciebie w kontrolce. Jeśli korygujesz wszystkie zalecenia w tej kontrolce, wskaźnik zwiększa się o 4%. Potencjalny wzrost wskaźnika = [Ocena na zasób] * [Liczba zasobów w złej kondycji] |

| Wyniki analiz | Dodatkowe szczegóły dla każdego zalecenia, takie jak: - - - - |

Ocenianie równań obliczeniowych

Oto jak są obliczane wyniki.

Kontrola zabezpieczeń

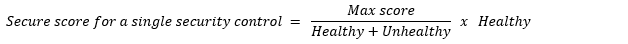

Równanie do określania wyniku dla kontrolki zabezpieczeń to:

Bieżący wynik dla każdej kontrolki to miara stanu zasobów w kontrolce. Każda indywidualna kontrola zabezpieczeń przyczynia się do wskaźnika bezpieczeństwa. Każdy zasób, którego dotyczy zalecenie w ramach kontrolki, przyczynia się do bieżącego wyniku kontrolki. Wskaźnik bezpieczeństwa nie uwzględnia zasobów znalezionych w zaleceniach dotyczących wersji zapoznawczej.

W poniższym przykładzie maksymalny wynik 6 jest podzielony przez 78, ponieważ jest to suma zasobów w dobrej kondycji i złej kondycji. Tak więc, 6 / 78 = 0,0769. Pomnożenie tego przez liczbę zasobów w dobrej kondycji (4) powoduje, że bieżący wynik: 0,0769 * 4 = 0,31.

Pojedyncza subskrypcja lub łącznik

Równanie do określania wskaźnika bezpieczeństwa dla pojedynczej subskrypcji lub łącznika jest następujące:

W poniższym przykładzie istnieje jedna subskrypcja lub łącznik ze wszystkimi dostępnymi mechanizmami kontroli zabezpieczeń (potencjalny maksymalny wynik 60 punktów). Wynik pokazuje 29 punktów z możliwych 60. Pozostałe 31 punktów znajduje odzwierciedlenie w danych potencjalnego wzrostu wskaźnika mechanizmów kontroli zabezpieczeń.

To równanie jest tym samym równaniem dla łącznika, a tylko wyraz subscription zastąpiony przez łącznik word.

Wiele subskrypcji i łączników

Równanie do określania wskaźnika bezpieczeństwa dla wielu subskrypcji i łączników jest następujące:

Łączny wynik dla wielu subskrypcji i łączników obejmuje wagę dla każdej subskrypcji i łącznika. Defender dla Chmury określa względne wagi dla subskrypcji i łączników na podstawie czynników, takich jak liczba zasobów. Bieżący wynik dla każdej subskrypcji i łącznika jest obliczany w taki sam sposób jak w przypadku pojedynczej subskrypcji lub łącznika, ale następnie waga jest stosowana, jak pokazano w równaniu.

Podczas wyświetlania wielu subskrypcji i łączników wskaźnik bezpieczeństwa ocenia wszystkie zasoby we wszystkich włączonych zasadach i grupach. Grupowanie pokazuje, w jaki sposób wpływają one na maksymalną ocenę poszczególnych mechanizmów kontroli zabezpieczeń.

Łączny wynik nie jest średni. Jest to raczej ocena stanu wszystkich zasobów we wszystkich subskrypcjach i łącznikach. Jeśli przejdziesz do strony Zalecenia i dodasz dostępne punkty, okaże się, że jest to różnica między bieżącym wynikiem (22) a maksymalną dostępną oceną (58).

Poprawianie wskaźnika bezpieczeństwa

McSB składa się z szeregu mechanizmów kontroli zgodności. Każda kontrolka jest logiczną grupą powiązanych zaleceń dotyczących zabezpieczeń i odzwierciedla obszary podatne na ataki.

Aby zobaczyć, jak dobrze organizacja zabezpiecza poszczególne powierzchnie ataków, przejrzyj wyniki poszczególnych mechanizmów kontroli zabezpieczeń. Twój wynik poprawia się tylko wtedy, gdy korygujesz wszystkie zalecenia.

Aby uzyskać wszystkie możliwe punkty kontroli zabezpieczeń, wszystkie zasoby muszą być zgodne ze wszystkimi zaleceniami dotyczącymi zabezpieczeń w ramach kontroli zabezpieczeń. Na przykład Defender dla Chmury zawiera wiele zaleceń dotyczących zabezpieczania portów zarządzania. Należy skorygować wszystkie te elementy, aby dokonać różnicy w swoim wskaźniku bezpieczeństwa.

Wskaźnik bezpieczeństwa można poprawić przy użyciu jednej z następujących metod:

- Wykonaj rekomendacje dotyczące zabezpieczeń znajdujące się na liście rekomendacji. Każde zalecenie można skorygować ręcznie dla każdego zasobu lub użyć opcji Napraw (jeśli jest dostępna), aby szybko rozwiązać problem z wieloma zasobami.

- Wymuszanie lub odrzucanie zaleceń w celu poprawy oceny oraz upewnienie się, że użytkownicy nie tworzą zasobów, które negatywnie wpływają na ocenę.

Mechanizmy kontroli wskaźnika bezpieczeństwa

W poniższej tabeli wymieniono mechanizmy kontroli zabezpieczeń w Microsoft Defender dla Chmury. Dla każdej kontrolki można zobaczyć maksymalną liczbę punktów, które można dodać do wskaźnika bezpieczeństwa, jeśli skorygowasz wszystkie zalecenia wymienione w kontrolce dla wszystkich zasobów.

| Wskaźnik bezpieczeństwa | Kontrola zabezpieczeń |

|---|---|

| 10 | Włącz uwierzytelnianie wieloskładnikowe: Defender dla Chmury umieszcza wysoką wartość w usłudze MFA. Użyj tych zaleceń, aby zabezpieczyć użytkowników subskrypcji. Istnieją trzy sposoby włączania uwierzytelniania wieloskładnikowego i zgodności z zaleceniami: wartości domyślne zabezpieczeń, przypisywanie poszczególnych użytkowników i zasady dostępu warunkowego. Dowiedz się więcej. |

| 8 | Bezpieczne porty zarządzania: ataki siłowe często atakują na porty zarządzania. Skorzystaj z tych zaleceń, aby zmniejszyć narażenie na zagrożenia przy użyciu narzędzi, takich jak dostęp just in time do maszyn wirtualnych i sieciowe grupy zabezpieczeń. |

| 6 | Stosowanie aktualizacji systemowych: nie stosowanie aktualizacji pozostawia niezapoznane luki w zabezpieczeniach i powoduje ataki w środowiskach podatnych na ataki. Użyj tych zaleceń, aby zachować wydajność operacyjną, zmniejszyć luki w zabezpieczeniach i zapewnić bardziej stabilne środowisko dla użytkowników. Aby wdrożyć aktualizacje systemu, możesz użyć rozwiązania Update Management do zarządzania poprawkami i aktualizacjami maszyn. |

| 6 | Korygowanie luk w zabezpieczeniach: gdy narzędzie do oceny luk w zabezpieczeniach zgłasza luki w zabezpieczeniach do Defender dla Chmury, Defender dla Chmury przedstawia wyniki i powiązane informacje jako zalecenia. Użyj tych zaleceń, aby skorygować zidentyfikowane luki w zabezpieczeniach. |

| 100 | Korygowanie konfiguracji zabezpieczeń: Nieprawidłowo skonfigurowane zasoby IT mają większe ryzyko ataku. Użyj tych zaleceń, aby wzmocnić zidentyfikowane błędy konfiguracji w całej infrastrukturze. |

| 100 | Zarządzanie dostępem i uprawnieniami: podstawową częścią programu zabezpieczeń jest zapewnienie użytkownikom tylko niezbędnego dostępu do wykonywania zadań: modelu dostępu najmniejszego uprawnień. Skorzystaj z tych zaleceń, aby zarządzać wymaganiami dotyczącymi tożsamości i dostępu. |

| 100 | Włącz szyfrowanie magazynowane: użyj tych zaleceń, aby upewnić się, że można ograniczyć błędy konfiguracji wokół ochrony przechowywanych danych. |

| 100 | Szyfruj dane podczas przesyłania: użyj tych zaleceń, aby zabezpieczyć dane przenoszone między składnikami, lokalizacjami lub programami. Takie dane są podatne na ataki typu man-in-the-middle, podsłuchy i porwanie sesji. |

| 100 | Ograniczanie nieautoryzowanego dostępu do sieci: platforma Azure oferuje zestaw narzędzi, które ułatwiają zapewnienie wysokich standardów zabezpieczeń dostępu w całej sieci. Skorzystaj z tych zaleceń, aby zarządzać adaptacyjnym wzmacnianiem zabezpieczeń sieci w Defender dla Chmury, upewnij się, że skonfigurowano usługę Azure Private Link dla wszystkich odpowiednich usług platformy jako usługi (PaaS), włącz usługę Azure Firewall w sieciach wirtualnych i nie tylko. |

| 3 | Stosowanie adaptacyjnej kontroli aplikacji: Adaptacyjna kontrola aplikacji to inteligentne, zautomatyzowane, kompleksowe rozwiązanie do kontrolowania, które aplikacje mogą być uruchamiane na maszynach. Pomaga również chronić maszyny przed złośliwym oprogramowaniem. |

| 2 | Ochrona aplikacji przed atakami DDoS: zaawansowane rozwiązania zabezpieczeń sieci na platformie Azure obejmują usługę Azure DDoS Protection, zaporę aplikacji internetowej platformy Azure i dodatek usługi Azure Policy dla platformy Kubernetes. Skorzystaj z tych zaleceń, aby chronić aplikacje za pomocą tych narzędzi i innych. |

| 2 | Włącz ochronę punktu końcowego: Defender dla Chmury sprawdza punkty końcowe organizacji pod kątem aktywnych rozwiązań do wykrywania zagrożeń i reagowania na nie, takich jak Ochrona punktu końcowego w usłudze Microsoft Defender lub dowolne z głównych rozwiązań przedstawionych na tej liście. Jeśli nie jest włączone żadne rozwiązanie wykrywanie i reagowanie w punktach końcowych (EDR), użyj tych zaleceń, aby wdrożyć Ochrona punktu końcowego w usłudze Microsoft Defender. Usługa Defender for Endpoint jest uwzględniona w planie usługi Defender for Servers. Inne zalecenia w tej kontrolce ułatwiają wdrażanie agentów i konfigurowanie monitorowania integralności plików. |

| 1 | Włączanie inspekcji i rejestrowania: szczegółowe dzienniki są kluczowym elementem badania zdarzeń i wieloma innymi operacjami rozwiązywania problemów. Zalecenia w tej kontrolce koncentrują się na zapewnieniu włączenia dzienników diagnostycznych wszędzie tam, gdzie są one istotne. |

| 0 | Włącz rozszerzone funkcje zabezpieczeń: użyj tych zaleceń, aby włączyć wszystkie plany Defender dla Chmury. |

| 0 | Implementowanie najlepszych rozwiązań w zakresie zabezpieczeń: ta kolekcja zaleceń jest ważna dla bezpieczeństwa organizacji, ale nie ma wpływu na wskaźnik bezpieczeństwa. |

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla