Omówienie wykrywanie i reagowanie w punktach końcowych

Dzięki usłudze Microsoft Defender for Servers uzyskasz dostęp do zasobów serwera i możesz wdrożyć Ochrona punktu końcowego w usłudze Microsoft Defender. Ochrona punktu końcowego w usłudze Microsoft Defender to całościowe, dostarczane w chmurze rozwiązanie zabezpieczeń punktów końcowych. Główne funkcje to:

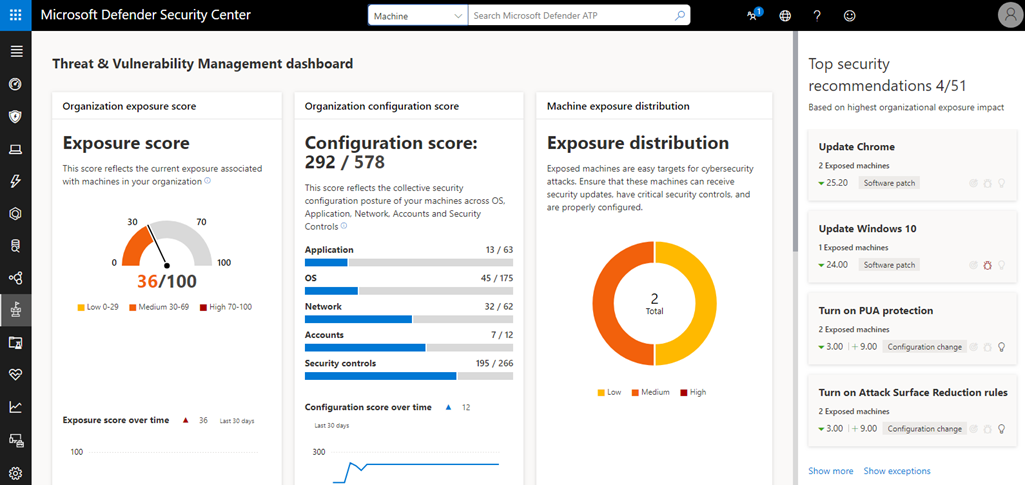

- Zarządzanie lukami w zabezpieczeniach i ocena oparta na ryzyku

- Zmniejszenie obszaru podatnego na ataki

- Ochrona oparta na zachowaniu i ochrona oparta na chmurze

- Wykrywanie i reagowanie na punkty końcowe (EDR)

- Automatyczne badanie i korygowanie

- Zarządzane usługi wyszukiwania zagrożeń

Aby dowiedzieć się więcej na temat integracji Defender dla Chmury z usługą Ochrona punktu końcowego w usłudze Microsoft Defender, oglądając ten film wideo z Defender dla Chmury w serii wideo Field: integracja usługi Defender for Servers z usługą Ochrona punktu końcowego w usłudze Microsoft Defender

Aby uzyskać więcej informacji na temat migrowania serwerów z usługi Defender for Endpoint do Defender dla Chmury, zobacz przewodnik migracji Ochrona punktu końcowego w usłudze Microsoft Defender do Microsoft Defender dla Chmury.

Zalety integracji Ochrona punktu końcowego w usłudze Microsoft Defender z Defender dla Chmury

Ochrona punktu końcowego w usłudze Microsoft Defender chroni maszyny z systemem Windows i Linux niezależnie od tego, czy są hostowane na platformie Azure, w chmurach hybrydowych (lokalnych) czy w środowiskach wielochmurowych.

Zabezpieczenia obejmują:

Zaawansowane czujniki wykrywania po naruszeniu zabezpieczeń. Czujniki usługi Defenders for Endpoint zbierają ogromną gamę sygnałów behawioralnych z maszyn.

Ocena luk w zabezpieczeniach z Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender. Po zainstalowaniu Ochrona punktu końcowego w usłudze Microsoft Defender Defender dla Chmury mogą wyświetlać luki w zabezpieczeniach wykryte przez usługę Defender Vulnerability Management, a także oferować ten moduł jako obsługiwane rozwiązanie do oceny luk w zabezpieczeniach. Dowiedz się więcej w artykule Badanie słabych stron za pomocą Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender.

Ten moduł zawiera również funkcje spisu oprogramowania opisane w artykule Uzyskiwanie dostępu do spisu oprogramowania i można je automatycznie włączać dla obsługiwanych maszyn przy użyciu ustawień automatycznego wdrażania.

Wykrywanie po naruszeniu zabezpieczeń oparte na analizie, oparte na chmurze. Usługa Defender dla punktu końcowego szybko dostosowuje się do zmieniających się zagrożeń. Korzysta z zaawansowanej analizy i danych big data. Jest ona wzmacniana przez możliwości funkcji Intelligent Security Graph z sygnałami w systemach Windows, Azure i Office w celu wykrywania nieznanych zagrożeń. Zapewnia alerty z możliwością działania i umożliwia szybkie reagowanie.

Analiza zagrożeń. Usługa Defender for Endpoint generuje alerty podczas identyfikowania narzędzi, technik i procedur atakujących. Korzysta z danych generowanych przez łowców zagrożeń i zespołów ds. zabezpieczeń firmy Microsoft, rozszerzonych przez analizę dostarczaną przez partnerów.

Po zintegrowaniu usługi Defender for Endpoint z usługą Defender dla Chmury uzyskasz dostęp do zalet następujących dodatkowych funkcji:

Automatyczne dołączanie. Defender dla Chmury automatycznie włącza czujnik usługi Defender for Endpoint na wszystkich obsługiwanych maszynach połączonych z Defender dla Chmury.

Pojedyncze okienko szkła. Na stronach portalu Defender dla Chmury są wyświetlane alerty usługi Defender for Endpoint. Aby dokładniej zbadać, użyj własnych stron portalu Ochrona punktu końcowego w usłudze Microsoft Defender, na których są wyświetlane dodatkowe informacje, takie jak drzewo procesów alertów i wykres zdarzenia. Możesz również wyświetlić szczegółową oś czasu maszyny, która pokazuje każde zachowanie w historycznym okresie do sześciu miesięcy.

Jakie są wymagania dotyczące dzierżawy Ochrona punktu końcowego w usłudze Microsoft Defender?

Dzierżawa usługi Defender for Endpoint jest tworzona automatycznie, gdy używasz Defender dla Chmury do monitorowania maszyn.

Lokalizacja: dane zebrane przez usługę Defender for Endpoint są przechowywane w lokalizacji geograficznej dzierżawy, zgodnie z opisem podczas aprowizacji. Dane klienta — w formie pseudonimizowanej — mogą być również przechowywane w centralnych systemach magazynowania i przetwarzania w Stany Zjednoczone. Po skonfigurowaniu lokalizacji nie można jej zmienić. Jeśli masz własną licencję na Ochrona punktu końcowego w usłudze Microsoft Defender i musisz przenieść dane do innej lokalizacji, skontaktuj się z pomocą techniczną firmy Microsoft, aby zresetować dzierżawę.

Przenoszenie subskrypcji: jeśli przeniesiesz subskrypcję platformy Azure między dzierżawami platformy Azure, przed Defender dla Chmury wdrożeniem usługi Defender for Endpoint wymagane są pewne ręczne kroki przygotowawcze. Aby uzyskać szczegółowe informacje, skontaktuj się z pomocą techniczną firmy Microsoft.

Uwaga

Aby przenieść rozszerzenie usługi Defender for Endpoint do innej subskrypcji w tej samej dzierżawie, usuń MDE.Linux' or 'MDE.Windows rozszerzenie z maszyny wirtualnej i Defender dla Chmury zostanie automatycznie ponownie wdrożone.

Zapoznaj się z minimalnymi wymaganiami dotyczącymi usługi Defender dla punktu końcowego, aby zobaczyć, jakie są wymagania dotyczące licencjonowania, przeglądarki, sprzętu, oprogramowania i nie tylko.