funkcje zabezpieczeń bazy danych Azure SQL

Azure SQL Database udostępnia usługę relacyjnej bazy danych na platformie Azure. Aby chronić dane klientów i zapewnić silne funkcje zabezpieczeń, których klienci oczekują od usługi relacyjnej bazy danych, SQL Database ma własne zestawy możliwości zabezpieczeń. Te możliwości opierają się na kontrolkach dziedziczonej z platformy Azure.

Możliwości zabezpieczeń

Użycie protokołu TDS

usługa Azure SQL Database obsługuje tylko protokół strumienia danych tabelarycznych (TDS), który wymaga, aby baza danych była dostępna tylko za pośrednictwem domyślnego portu TCP/1433.

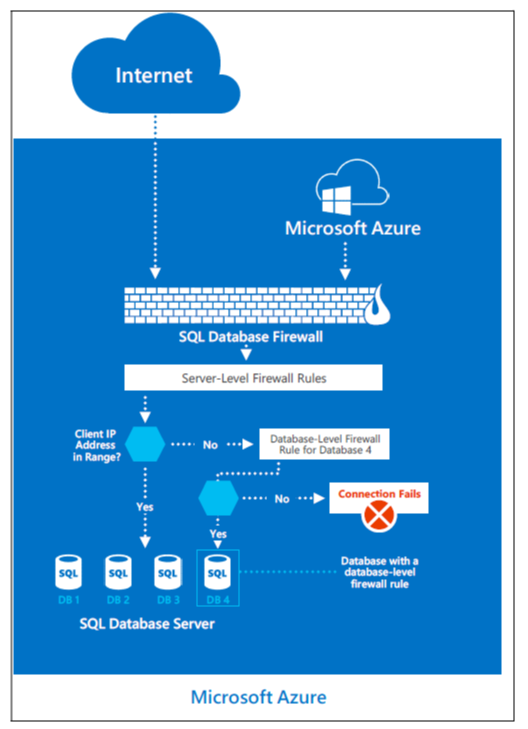

zapora bazy danych Azure SQL

Aby ułatwić ochronę danych klientów, Azure SQL Database zawiera funkcję zapory, która domyślnie uniemożliwia dostęp do SQL Database.

Zapora bramy może ograniczać adresy, co umożliwia klientom szczegółową kontrolę w celu określenia zakresów dopuszczalnych adresów IP. Zapora udziela dostępu na podstawie źródłowego adresu IP każdego żądania.

Klienci mogą uzyskać konfigurację zapory przy użyciu portalu zarządzania lub programowo przy użyciu interfejsu API REST usługi Azure SQL Database Management. Zapora bramy bazy danych Azure SQL domyślnie uniemożliwia wszystkim klientom dostęp TDS do bazy danych Azure SQL. Klienci muszą skonfigurować dostęp przy użyciu list kontroli dostępu (ACL), aby zezwolić na połączenia bazy danych Azure SQL według źródłowych i docelowych adresów internetowych, protokołów i numerów portów.

DoSGuard

DosGuard, usługa bramy SQL Database, zmniejsza ataki typu "odmowa usługi" (DoS). Usługa DoSGuard aktywnie śledzi nieudane logowania z adresów IP. Jeśli w danym czasie istnieje wiele nieudanych logowań z adresu IP, adres IP nie może uzyskać dostępu do wszystkich zasobów w usłudze przez wstępnie zdefiniowany okres.

Ponadto brama bazy danych Azure SQL wykonuje następujące czynności:

- Negocjacje dotyczące możliwości bezpiecznego kanału w celu zaimplementowania szyfrowanych połączeń TDS FIPS 140-2 podczas nawiązywania połączenia z serwerami baz danych.

- Stanowa inspekcja pakietów TDS, gdy akceptuje połączenia od klientów. Brama weryfikuje informacje o połączeniu. Brama przekazuje pakiety TDS do odpowiedniego serwera fizycznego na podstawie nazwy bazy danych określonej w parametrach połączenia.

Nadrzędną zasadą dotyczącą zabezpieczeń sieci w ramach oferty usługi Azure SQL Database jest zezwalanie wyłącznie na połączenia i komunikację, która jest niezbędna do działania usługi. Wszystkie inne porty, protokoły i połączenia są domyślnie blokowane. Wirtualne sieci lokalne (VLAN) i listy ACL są używane do ograniczania komunikacji sieciowej przez sieci źródłowe i docelowe, protokoły i numery portów.

Mechanizmy zatwierdzone do implementowania list ACL opartych na sieci obejmują listy ACL na routerach i modułach równoważenia obciążenia. Te mechanizmy są zarządzane przez sieć platformy Azure, zaporę maszyny wirtualnej gościa i reguły zapory bramy bazy danych Azure SQL skonfigurowane przez klienta.

Podział danych i izolacja klientów

Sieć produkcyjna platformy Azure jest ustrukturyzowana, tak aby publicznie dostępne składniki systemowe były oddzielone od zasobów wewnętrznych. Istnieją granice fizyczne i logiczne między serwerami internetowymi, które zapewniają dostęp do publicznych Azure Portal i podstawowej infrastruktury wirtualnej platformy Azure, gdzie znajdują się wystąpienia aplikacji klienta i dane klienta.

Wszystkie informacje dostępne publicznie są zarządzane w sieci produkcyjnej platformy Azure. Sieć produkcyjna to:

- Uwierzytelnianie dwuskładnikowe i mechanizmy ochrony granic

- Używa zapory i zestawu funkcji zabezpieczeń opisanych w poprzedniej sekcji

- Używa funkcji izolacji danych zanotowane w następnych sekcjach

Nieautoryzowane systemy i izolacja fc

Ponieważ kontroler sieci szkieletowej (FC) jest centralnym koordynatorem sieci szkieletowej platformy Azure, istnieją istotne mechanizmy kontroli w celu ograniczenia zagrożeń, szczególnie w przypadku potencjalnie naruszonych kont w aplikacjach klienta. Fc nie rozpoznaje żadnego sprzętu, którego informacje o urządzeniu (na przykład adres MAC) nie są wstępnie załadowane w usłudze FC. Serwery DHCP w fc skonfigurowały listy adresów MAC węzłów, które są skłonne do rozruchu. Nawet jeśli nieautoryzowane systemy są połączone, nie są one włączone do spisu sieci szkieletowej, a zatem nie są połączone ani autoryzowane do komunikowania się z żadnym systemem w spisie sieci szkieletowej. Zmniejsza to ryzyko komunikowania się nieautoryzowanych systemów z fc i uzyskiwania dostępu do sieci VLAN i platformy Azure.

Izolacja sieci VLAN

Sieć produkcyjna platformy Azure jest logicznie rozdzielona na trzy podstawowe sieci VLAN:

- Główna sieć VLAN: Łączy niezaufane węzły klienta.

- Sieć VLAN fc: zawiera zaufane komputery wirtualne i systemy pomocnicze.

- Sieć VLAN urządzenia: zawiera zaufaną sieć i inne urządzenia infrastruktury.

Filtrowanie pakietów

Filtr IP i zapory oprogramowania implementowane w głównym systemie operacyjnym i systemie operacyjnym gościa węzłów wymuszają ograniczenia łączności i uniemożliwiają nieautoryzowany ruch między maszynami wirtualnymi.

Funkcja Hypervisor, główny system operacyjny i maszyny wirtualne gościa

Funkcja hypervisor i główny system operacyjny zarządza izolacją głównego systemu operacyjnego z maszyn wirtualnych gościa i maszyn wirtualnych gościa ze sobą.

Typy reguł na zaporach

Reguła jest definiowana jako:

{Src IP, port Src, docelowy adres IP, port docelowy, protokół docelowy, w/wy, stanowy/bezstanowy, limit czasu przepływu stanowego}.

Pakiety bezczynności synchronicznej (SYN) są dozwolone tylko wtedy, gdy którakolwiek z reguł zezwala na to. W przypadku protokołu TCP platforma Azure używa reguł bezstanowych, w których zasada polega na tym, że zezwala tylko na wszystkie pakiety inne niż SYN do lub z maszyny wirtualnej. Założeniem zabezpieczeń jest to, że każdy stos hostów jest odporny na ignorowanie nie-SYN, jeśli wcześniej nie widział pakietu SYN. Sam protokół TCP jest stanowy, a w połączeniu z bezstanową regułą opartą na protokole SYN osiąga ogólne zachowanie implementacji stanowej.

W przypadku protokołu UDP (User Datagram Protocol) platforma Azure używa reguły stanowej. Za każdym razem, gdy pakiet UDP jest zgodny z regułą, przepływ odwrotny jest tworzony w innym kierunku. Ten przepływ ma wbudowany limit czasu.

Klienci są odpowiedzialni za konfigurowanie własnych zapór na podstawie tego, co zapewnia platforma Azure. W tym miejscu klienci mogą definiować reguły dla ruchu przychodzącego i wychodzącego.

Zarządzanie konfiguracją produkcyjną

Standardowe bezpieczne konfiguracje są obsługiwane przez odpowiednie zespoły operacyjne na platformie Azure i Azure SQL Database. Wszystkie zmiany konfiguracji w systemach produkcyjnych są udokumentowane i śledzone za pośrednictwem centralnego systemu śledzenia. Zmiany oprogramowania i sprzętu są śledzone za pośrednictwem centralnego systemu śledzenia. Zmiany sieciowe związane z listą ACL są śledzone przy użyciu usługi zarządzania listami ACL.

Wszystkie zmiany konfiguracji na platformie Azure są opracowywane i testowane w środowisku przejściowym, a następnie są wdrażane w środowisku produkcyjnym. Kompilacje oprogramowania są przeglądane w ramach testowania. Kontrole zabezpieczeń i prywatności są sprawdzane jako część kryteriów listy kontrolnej wpisu. Zmiany są wdrażane w zaplanowanych odstępach czasu przez odpowiedni zespół wdrożeniowy. Wersje są przeglądane i podpisane przez odpowiedniego personelu zespołu wdrożeniowego przed ich wdrożeniem w środowisku produkcyjnym.

Zmiany są monitorowane pod kątem powodzenia. W scenariuszu awarii zmiana zostanie wycofana z poprzedniego stanu lub wdrożona poprawka w celu rozwiązania problemu niepowodzenia z zatwierdzeniem wyznaczonego personelu. Źródłowa usługa Depot, Git, TFS, Master Data Services (MDS), moduły uruchamiane, monitorowanie zabezpieczeń platformy Azure, fc i platforma WinFabric są używane do centralnego zarządzania, stosowania i weryfikowania ustawień konfiguracji w środowisku wirtualnym platformy Azure.

Podobnie zmiany sprzętu i sieci ustanowiły kroki weryfikacji, aby ocenić ich zgodność z wymaganiami kompilacji. Wydania są przeglądane i autoryzowane za pośrednictwem skoordynowanej rady doradczej zmiany (CAB) odpowiednich grup w całym stosie.

Następne kroki

Aby dowiedzieć się więcej o tym, co firma Microsoft robi w celu zabezpieczenia infrastruktury platformy Azure, zobacz:

- Urządzenia platformy Azure, środowisko lokalne i zabezpieczenia fizyczne

- Dostępność infrastruktury platformy Azure

- Składniki i granice systemu informacyjnego platformy Azure

- Architektura sieci platformy Azure

- Sieć produkcyjna platformy Azure

- Operacje produkcyjne i zarządzanie platformą Azure

- Monitorowanie infrastruktury platformy Azure

- Integralność infrastruktury platformy Azure

- Ochrona danych klientów platformy Azure