Przygotowanie do ataku wymuszającego okup

Wdrażanie struktury cyberbezpieczeństwa

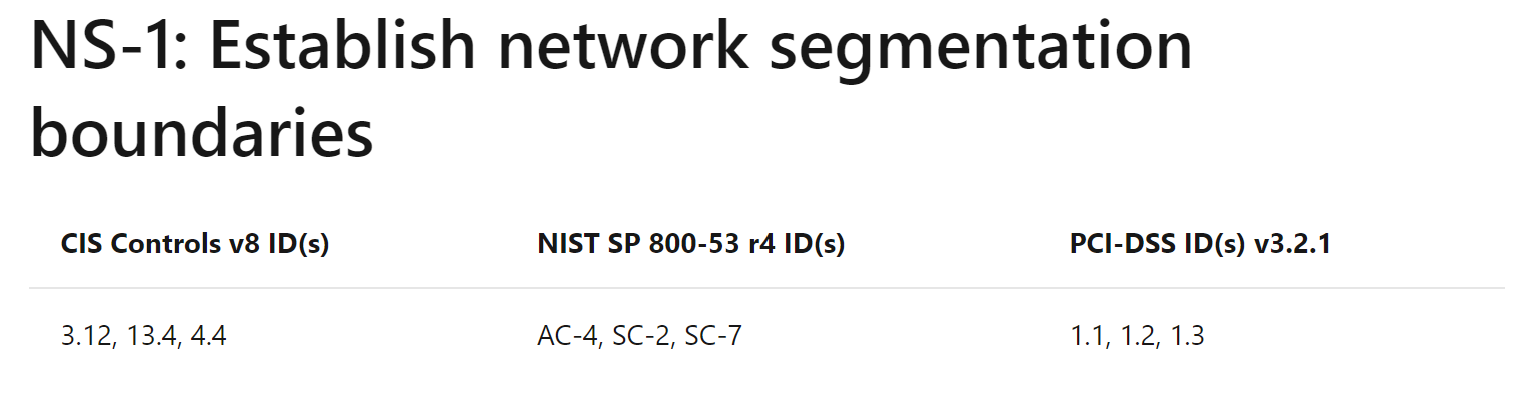

Dobrym miejscem do rozpoczęcia jest wdrożenie testu porównawczego zabezpieczeń w chmurze (MCSB) firmy Microsoft w celu zabezpieczenia środowiska platformy Azure. Test porównawczy zabezpieczeń w chmurze firmy Microsoft to struktura kontroli zabezpieczeń platformy Azure oparta na branżowych strukturach kontroli zabezpieczeń, takich jak NIST SP800-53, MECHANIZMY CIS Controls w wersji 7.1.

Test porównawczy zabezpieczeń w chmurze firmy Microsoft zawiera wskazówki dotyczące sposobu konfigurowania usług platformy Azure i platformy Azure oraz implementowania mechanizmów kontroli zabezpieczeń. Organizacje mogą używać Microsoft Defender dla Chmury do monitorowania stanu środowiska platformy Azure na żywo ze wszystkimi kontrolkami MCSB.

Ostatecznie struktura ma na celu zmniejszenie i lepsze zarządzanie ryzykiem cyberbezpieczeństwa.

Określanie priorytetów zaradcze

Na podstawie naszych doświadczeń z atakami wymuszającym okup ustaliliśmy, że priorytetyzacja powinna skupić się na: 1) przygotowaniu, 2) limicie, 3) zapobieganiu. Może to wydawać się sprzeczne, ponieważ większość ludzi chce zapobiec atakowi i przejść dalej. Niestety, musimy założyć naruszenie (kluczową zasadę zero trustu) i skupić się na niezawodnym ograniczaniu najbardziej szkód. Priorytetyzacja jest krytyczna ze względu na duże prawdopodobieństwo scenariusza najgorszego przypadku z oprogramowaniem wymuszającym okup. Chociaż nie jest to przyjemna prawda do zaakceptowania, stoimy w obliczu kreatywnych i zmotywowanych ludzkich napastników, którzy są biegłi w znalezieniu sposobu kontrolowania złożonych środowisk rzeczywistych, w których działamy. W tej rzeczywistości ważne jest, aby przygotować się na najgorsze i ustanowić struktury, aby zawierać i zapobiegać możliwości uzyskania przez osoby atakujące tego, co są po nich.

Chociaż te priorytety powinny określać, co należy zrobić w pierwszej kolejności, zachęcamy organizacje do równoległego uruchamiania jak najwięcej kroków (w tym ściąganie szybkich zwycięstw do przodu z kroku 1 zawsze wtedy, gdy jest to możliwe).

Utrudnić dostanie się

Zapobiegaj wprowadzaniu przez atakującego oprogramowania wymuszającego okup w środowisku i szybkiej reakcji na zdarzenia w celu usunięcia dostępu osoby atakującej przed kradzieżą i szyfrowaniem danych. Spowoduje to, że osoby atakujące nie będą wcześniej i częściej podważają zysk swoich ataków. Chociaż zapobieganie jest preferowanym wynikiem, jest to ciągła podróż i może nie być możliwe osiągnięcie 100% zapobiegania i szybkiej reakcji w rzeczywistych organizacjach (złożonych wieloplatformowych i wielochmurowych z rozproszonymi obowiązkami IT).

Aby to osiągnąć, organizacje powinny identyfikować i wykonywać szybkie zwycięstwa w celu wzmocnienia mechanizmów kontroli zabezpieczeń, aby zapobiec wejściu i szybko wykrywać/eksmitować osoby atakujące podczas implementowania trwałego programu, który pomaga im zachować bezpieczeństwo. Firma Microsoft zaleca organizacjom przestrzeganie zasad opisanych w strategii Zero Trust tutaj. W szczególności w przypadku oprogramowania wymuszającego okup organizacje powinny określić priorytety:

- Poprawa higieny bezpieczeństwa poprzez skupienie wysiłków na rzecz zmniejszania obszaru ataków i Zarządzanie zagrożeniami i lukami dla zasobów w ich majątku.

- Implementowanie mechanizmów kontroli ochrony, wykrywania i reagowania dla swoich zasobów cyfrowych, które mogą chronić przed zagrożeniami towarów i zaawansowanymi zagrożeniami, zapewniają widoczność i alerty dotyczące aktywności osoby atakującej oraz reagują na aktywne zagrożenia.

Ograniczanie zakresu uszkodzeń

Upewnij się, że masz silne mechanizmy kontroli (zapobiegaj, wykrywaj, odpowiadaj) dla uprzywilejowanych kont, takich jak Administracja IT i inne role z kontrolą systemów krytycznych dla działania firmy. Spowalnia to i/lub blokuje atakującym uzyskanie pełnego dostępu do zasobów w celu kradzieży i zaszyfrowania ich. Usunięcie możliwości używania kont Administracja IT przez osoby atakujące jako skrótu do zasobów znacznie obniży szanse, że uda im się zaatakować Cię i zażądać płatności / zysków.

Organizacje powinny mieć podwyższony poziom zabezpieczeń dla kont uprzywilejowanych (ściśle chronić, ściśle monitorować i szybko reagować na zdarzenia związane z tymi rolami). Zobacz Plan szybkiej modernizacji zabezpieczeń firmy Microsoft, który obejmuje:

- Kompleksowe zabezpieczenia sesji (w tym uwierzytelnianie wieloskładnikowe (MFA) dla administratorów)

- Ochrona i monitorowanie systemów tożsamości

- Eliminowanie przechodzenia poprzecznego

- Szybka odpowiedź na zagrożenia

Przygotowanie na najgorsze

Zaplanuj najgorszy scenariusz i spodziewaj się, że nastąpi (na wszystkich poziomach organizacji). Pomoże to zarówno twojej organizacji, jak i innym osobom na świecie, od których zależysz:

- Ogranicza szkody w najgorszym scenariuszu — podczas przywracania wszystkich systemów z kopii zapasowych jest bardzo destrukcyjne dla firmy, jest to bardziej skuteczne i wydajne niż próba odzyskania przy użyciu (niskiej jakości) narzędzi odszyfrowywania dostarczonych przez osobę atakującą po zapłaceniu za uzyskanie klucza. Uwaga: Płacenie jest niepewną ścieżką — nie masz formalnej lub prawnej gwarancji, że klucz działa na wszystkich plikach, narzędzia będą działać skutecznie lub że osoba atakująca (która może być amatorską filią przy użyciu zestawu narzędzi zawodowych) będzie działać w dobrej wierze.

- Ograniczenie zwrotu finansowego dla osób atakujących — jeśli organizacja może przywrócić operacje biznesowe bez płacenia osobom atakującym, atak skutecznie się nie powiódł i spowodował zerowy zwrot z inwestycji (ROI) dla atakujących. To sprawia, że mniej prawdopodobne jest, że będą one skierowane do organizacji w przyszłości (i pozbawi ich dodatkowych funduszy, aby zaatakować innych).

Osoby atakujące mogą nadal próbować wyłudzić organizację poprzez ujawnienie danych lub nadużywanie/sprzedaż skradzionych danych, ale daje im to mniejsze wykorzystanie niż w przypadku, gdy mają jedyną ścieżkę dostępu do Twoich danych i systemów.

Aby to zrealizować, organizacje powinny upewnić się, że:

- Rejestrowanie ryzyka — dodawanie oprogramowania wymuszającego okup do rejestrowania ryzyka jako scenariusza wysokiego prawdopodobieństwa i wysokiego wpływu. Śledzenie stanu ograniczania ryzyka za pomocą cyklu oceny zarządzania ryzykiem w przedsiębiorstwie (ERM).

- Definiowanie i tworzenie kopii zapasowych krytycznych zasobów biznesowych — definiowanie systemów wymaganych dla krytycznych operacji biznesowych i automatyczne tworzenie ich kopii zapasowych zgodnie z regularnym harmonogramem (w tym prawidłowa kopia zapasowa krytycznych zależności, takich jak usługa Active Directory) chroni kopie zapasowe przed celowym wymazywaniem i szyfrowaniem przy użyciu magazynu offline, niezmiennego magazynu i/lub kroków poza pasmem (MFA lub PIN) przed zmodyfikowaniem/wymazywaniem kopii zapasowych online.

- Przetestuj scenariusz "Odzyskiwanie po zera" — przetestuj, aby upewnić się, że ciągłość działania/odzyskiwanie po awarii (BC/DR) może szybko przynieść krytyczne operacje biznesowe w trybie online z zerowej funkcjonalności (wszystkie systemy nie działa). Przeprowadź ćwiczenia praktyczne w celu zweryfikowania procesów i procedur technicznych obejmujących między zespołami, w tym pracowników poza pasmem i komunikację z klientami (załóżmy, że wszystkie wiadomości e-mail/czat/itp. nie działa).

Ochrona (lub drukowanie) dokumentów pomocniczych i systemów wymaganych do odzyskiwania, w tym dokumentów procedury przywracania, CMDB, diagramów sieciowych, wystąpień SolarWinds itp. Osoby atakujące regularnie je usuwają. - Zmniejszenie narażenia na środowisko lokalne — dzięki przeniesieniu danych do usług w chmurze dzięki automatycznemu wycofywaniu kopii zapasowych i samoobsługi.

Promowanie świadomości i zapewnienie braku luki wiedzy

Istnieje wiele działań, które mogą zostać podjęte w celu przygotowania się do potencjalnych zdarzeń oprogramowania wymuszającego okup.

Informowanie użytkowników końcowych o niebezpieczeństwach związanych z oprogramowaniem wymuszającym okup

Ponieważ większość wariantów oprogramowania wymuszającego okup polega na użytkownikach końcowych w celu zainstalowania oprogramowania wymuszającego okup lub połączenia z witrynami sieci Web, wszyscy użytkownicy końcowi powinni być informowani o niebezpieczeństwach. Zazwyczaj jest to część rocznego szkolenia w zakresie świadomości bezpieczeństwa, a także szkolenia ad hoc dostępne za pośrednictwem systemów zarządzania uczeniem się firmy. Szkolenia dotyczące świadomości powinny również dotyczyć klientów firmy za pośrednictwem portali firmy lub innych odpowiednich kanałów.

Edukuj analityków centrum operacji zabezpieczeń (SOC) i innych osób, jak reagować na zdarzenia wymuszające okup

Analitycy SOC i inni zaangażowani w incydenty wymuszające okup powinny znać podstawy złośliwego oprogramowania i oprogramowania wymuszającego okup. Powinni być świadomi głównych wariantów/rodzin oprogramowania wymuszającego okup, wraz z niektórymi z ich typowych cech. Pracownicy centrum obsługi klienta powinni również wiedzieć, jak obsługiwać raporty oprogramowania wymuszającego okup od użytkowników końcowych i klientów firmy.

Upewnij się, że masz odpowiednie mechanizmy kontroli technicznej

Istnieje wiele różnych mechanizmów kontroli technicznych, które należy stosować w celu ochrony, wykrywania i reagowania na zdarzenia wymuszające okup z silnym naciskiem na zapobieganie. Co najmniej analitycy SOC powinni mieć dostęp do danych telemetrycznych generowanych przez systemy ochrony przed złośliwym kodem w firmie, zrozumieć, jakie środki zapobiegawcze są stosowane, zrozumieć infrastrukturę ukierunkowaną przez oprogramowanie wymuszającego okup i być w stanie pomóc zespołom firmy w podjęciu odpowiednich działań.

Powinno to obejmować niektóre lub wszystkie następujące podstawowe narzędzia:

Narzędzia do wykrywania i zapobiegania

- Pakiety produktów chroniących przed złośliwym kodem serwera przedsiębiorstwa (takie jak Microsoft Defender dla Chmury)

- Rozwiązania do ochrony przed złośliwym kodem sieci (takie jak usługa Azure Anti-malware)

- Platformy analizy danych zabezpieczeń (takie jak Azure Monitor, Sentinel)

- Systemy wykrywania i zapobiegania włamaniom nowej generacji

- Zapora nowej generacji (NGFW)

Zestawy narzędzi do analizy i reagowania na złośliwe oprogramowanie

- Zautomatyzowane systemy analizy złośliwego oprogramowania z obsługą większości głównych systemów operacyjnych użytkowników końcowych i serwerów w organizacji

- Statyczne i dynamiczne narzędzia do analizy złośliwego oprogramowania

- Oprogramowanie i sprzęt śledcze cyfrowego śledczego

- Dostęp do Internetu nienależące do organizacji (na przykład przełącznik 4G)

- Aby zapewnić maksymalną skuteczność, analitycy SOC powinni mieć szeroki dostęp do prawie wszystkich platform ochrony przed złośliwym kodem za pośrednictwem ich natywnych interfejsów oprócz ujednoliconej telemetrii na platformach analizy danych zabezpieczeń. Platforma natywnego oprogramowania chroniącego przed złośliwym kodem platformy Azure dla usług Azure Cloud Services i Maszyn wirtualnych zawiera przewodniki krok po kroku dotyczące tego celu.

- Wzbogacanie i źródła danych wywiadowczych

- Źródła analizy zagrożeń w trybie online i offline (takie jak sentinel, Azure Network Watcher)

- Active Directory i inne systemy uwierzytelniania (i powiązane dzienniki)

Wewnętrzne bazy danych zarządzania konfiguracją (CMDB) zawierające informacje o urządzeniu punktu końcowego

Ochrona danych

- Zaimplementuj ochronę danych, aby zapewnić szybkie i niezawodne odzyskiwanie po ataku wymuszającym okup i zablokować niektóre techniki.

- Wyznaczanie folderów chronionych — aby utrudnić nieautoryzowanym aplikacjom modyfikowanie danych w tych folderach.

- Przejrzyj uprawnienia — aby zmniejszyć ryzyko z szerokiego dostępu umożliwiającego oprogramowanie wymuszające okup

- Odnajdywanie szerokich uprawnień do zapisu/usuwania udziałów plików, programu SharePoint i innych rozwiązań

- Zmniejszanie szerokich uprawnień przy jednoczesnym spełnianiu wymagań dotyczących współpracy biznesowej

- Inspekcja i monitorowanie w celu zapewnienia, że szerokie uprawnienia nie pojawiają się ponownie

- Zabezpieczanie kopii zapasowych

- Upewnij się, że kopie zapasowe krytycznych systemów są tworzone, a kopie zapasowe są chronione przed celowym wymazywaniem/szyfrowaniem przez osoby atakujące.

- Automatyczne tworzenie kopii zapasowych wszystkich krytycznych systemów zgodnie z harmonogramem

- Zapewnianie szybkiego odzyskiwania operacji biznesowych przez regularne wykonywanie planu ciągłości działania/odzyskiwania po awarii (BC/DR)

- Ochrona kopii zapasowych przed celowym wymazywaniem i szyfrowaniem

- Silna ochrona — wymagaj kroków poza pasmem (takich jak MUA/MFA) przed zmodyfikowanie kopii zapasowych online, takich jak Azure Backup

- Najsilniejsza ochrona — izolowanie kopii zapasowych z obciążeń online/produkcyjnych w celu zwiększenia ochrony danych kopii zapasowych.

- Ochrona dokumentów pomocniczych wymaganych do odzyskiwania, takich jak dokumenty procedury przywracania, cmDB i diagramy sieciowe

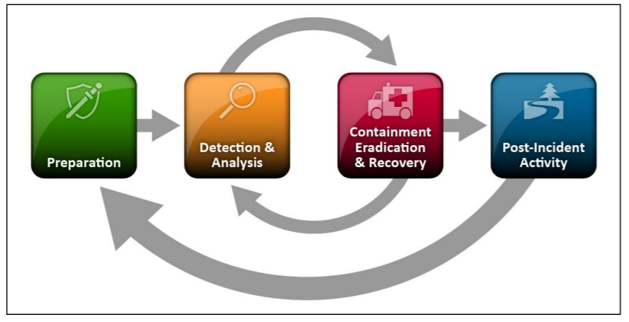

Ustanawianie procesu obsługi zdarzeń

Upewnij się, że Organizacja podejmuje szereg działań w przybliżeniu zgodnie z krokami reagowania na zdarzenia i wskazówkami opisanymi w amerykańskim Narodowym Instytucie Standardów i Technologii (NIST) Computer Security Incident Handling Guide (Specjalna publikacja 800-61r2), aby przygotować się do potencjalnych zdarzeń oprogramowania wymuszającego okup. Kroki te obejmują:

- Przygotowanie: na tym etapie opisano różne środki, które należy wprowadzić przed zdarzeniem. Może to obejmować zarówno przygotowania techniczne (takie jak wdrożenie odpowiednich mechanizmów kontroli zabezpieczeń i innych technologii) oraz przygotowania nietechnicznych (takich jak przygotowanie procesów i procedur).

- Wyzwalacze/wykrywanie: w tym etapie opisano, jak można wykryć ten typ zdarzenia i jakie wyzwalacze mogą być dostępne, które powinny być używane do zainicjowania dalszych badań lub deklaracji zdarzenia. Są one zazwyczaj oddzielone wyzwalaczami o wysokiej pewności i niskim poziomie pewności.

- Badanie/analiza: W tym etapie opisano działania, które należy podjąć w celu zbadania i przeanalizowania dostępnych danych, gdy nie jest jasne, że wystąpiło zdarzenie, z celem potwierdzenia, że zdarzenie powinno zostać zadeklarowane lub stwierdziło, że zdarzenie nie miało miejsca.

- Deklaracja incydentu: ten etap obejmuje kroki, które należy wykonać w celu zadeklarowania zdarzenia, zazwyczaj z podniesieniem biletu w systemie zarządzania zdarzeniami przedsiębiorstwa (biletami) i kierowanie biletu do odpowiedniego personelu w celu dalszej oceny i działania.

- Zawieranie/środki zaradcze: ten etap obejmuje kroki, które mogą być podejmowane przez centrum operacji zabezpieczeń (SOC) lub przez inne osoby, aby zawierać lub ograniczać (zatrzymać) zdarzenie z dalszego występowania lub ograniczać efekt zdarzenia przy użyciu dostępnych narzędzi, technik i procedur.

- Korygowanie/odzyskiwanie: ten etap obejmuje kroki, które można wykonać w celu skorygowania lub odzyskania od uszkodzenia spowodowanego przez zdarzenie, zanim został on zawarty i skorygowany.

- Działanie po zdarzeniu: ten etap obejmuje działania, które należy wykonać po zamknięciu zdarzenia. Może to obejmować przechwytywanie ostatecznej narracji związanej z incydentem, a także identyfikowanie wyciągniętych lekcji.

Przygotowanie do szybkiego odzyskiwania

Upewnij się, że masz odpowiednie procesy i procedury. Prawie wszystkie zdarzenia wymuszające okup powodują konieczność przywrócenia naruszonych systemów. Dlatego odpowiednie i przetestowane procesy i procedury tworzenia kopii zapasowych i przywracania powinny być spełnione w przypadku większości systemów. Powinny również istnieć odpowiednie strategie powstrzymywania z odpowiednimi procedurami, aby zapobiec rozprzestrzenianiu się i odzyskiwaniu oprogramowania wymuszającego okup przed atakami wymuszającym okup.

Upewnij się, że masz dobrze udokumentowane procedury umożliwiające angażowanie pomocy technicznej innych firm, szczególnie pomoc techniczną od dostawców analizy zagrożeń, dostawców rozwiązań chroniących przed złośliwym kodem i od dostawcy analizy złośliwego oprogramowania. Te kontakty mogą być przydatne, jeśli wariant oprogramowania wymuszającego okup może mieć znane słabości lub narzędzia odszyfrowywania mogą być dostępne.

Platforma Azure udostępnia opcje tworzenia kopii zapasowych i odzyskiwania za pośrednictwem usługi Azure Backup, a także wbudowane w różne usługi i obciążenia danych.

Izolowane kopie zapasowe za pomocą usługi Azure Backup

- Maszyny wirtualne platformy Azure

- Bazy danych na maszynach wirtualnych platformy Azure: SQL, SAP HANA

- Azure Database for PostgreSQL

- Lokalne serwery z systemem Windows (tworzenie kopii zapasowej w chmurze przy użyciu agenta MARS)

Lokalne (operacyjne) kopie zapasowe za pomocą usługi Azure Backup

- Azure Files

- Obiekty blob platformy Azure

- Azure Disks

Wbudowane kopie zapasowe z usług platformy Azure

- Usługi danych, takie jak Azure Databases (SQL, MySQL, MariaDB, PostgreSQL), Azure Cosmos DB i ANF oferują wbudowane funkcje tworzenia kopii zapasowych

Co dalej?

Zobacz oficjalny dokument: Azure Defenses for ransomware attack (Ochrona przed atakami wymuszającym okup).

Inne artykuły z tej serii: