Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Dziennik systemowy za pośrednictwem protokołu AMA i common Event Format (CEF) za pośrednictwem łączników danych usługi AMA dla filtru usługi Microsoft Sentinel i pozyskiwania komunikatów dziennika systemowego, w tym komunikatów w formacie Common Event Format (CEF), z maszyn z systemem Linux oraz urządzeń sieciowych i zabezpieczeń. Te łączniki instalują agenta usługi Azure Monitor (AMA) na dowolnej maszynie z systemem Linux, z której chcesz zbierać komunikaty syslog i/lub CEF. Ta maszyna może być inicjatorem komunikatów lub może być usługą przesyłania dalej, która zbiera komunikaty z innych maszyn, takich jak urządzenia sieciowe lub zabezpieczające i urządzenia. Łącznik wysyła instrukcje agentów na podstawie zdefiniowanych reguł zbierania danych (DCR ). Kontrolery domeny określają systemy do monitorowania i typów dzienników lub komunikatów do zbierania. Definiują filtry, które mają być stosowane do komunikatów przed ich pozyskiwaniem, w celu uzyskania lepszej wydajności i bardziej wydajnej analizy zapytań.

Dziennik systemowy i format CEF to dwa typowe formaty rejestrowania danych z różnych urządzeń i aplikacji. Pomagają administratorom systemu i analitykom zabezpieczeń monitorować i rozwiązywać problemy z siecią oraz identyfikować potencjalne zagrożenia lub zdarzenia.

Co to jest dziennik systemowy?

Syslog to standardowy protokół do wysyłania i odbierania komunikatów między różnymi urządzeniami lub aplikacjami za pośrednictwem sieci. Pierwotnie został opracowany dla systemów Unix, ale jest obecnie powszechnie obsługiwany przez różne platformy i dostawców. Komunikaty dziennika systemowego mają wstępnie zdefiniowaną strukturę, która składa się z priorytetu, znacznika czasu, nazwy hosta, nazwy aplikacji, identyfikatora procesu i tekstu wiadomości. Komunikaty dziennika systemowego mogą być wysyłane za pośrednictwem protokołu UDP, TCP lub TLS, w zależności od konfiguracji i wymagań dotyczących zabezpieczeń.

Agent usługi Azure Monitor (AMA) obsługuje komunikaty dziennika systemowego sformatowane zgodnie z RFC 3164 (BSD Syslog) i RFC 5424 (IETF Syslog).

Co to jest wspólny format zdarzeń (CEF)?

FORMAT CEF lub Common Event Format to format neutralny dla dostawcy do rejestrowania danych z urządzeń sieciowych i urządzeń zabezpieczeń, takich jak zapory, routery, rozwiązania do wykrywania i reagowania oraz systemy wykrywania nieautoryzowanego dostępu, a także z innych rodzajów systemów, takich jak serwery internetowe. Rozszerzenie dziennika systemowego zostało opracowane szczególnie w przypadku rozwiązań do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM). Komunikaty CEF mają standardowy nagłówek zawierający informacje, takie jak dostawca urządzenia, produkt urządzenia, wersja urządzenia, klasa zdarzeń, ważność zdarzenia i identyfikator zdarzenia. Komunikaty CEF mają również zmienną liczbę rozszerzeń, które zawierają więcej szczegółów dotyczących zdarzenia, takich jak źródłowe i docelowe adresy IP, nazwa użytkownika, nazwa pliku lub podjęta akcja.

Zbieranie komunikatów dziennika systemowego i cef przy użyciu usługi AMA

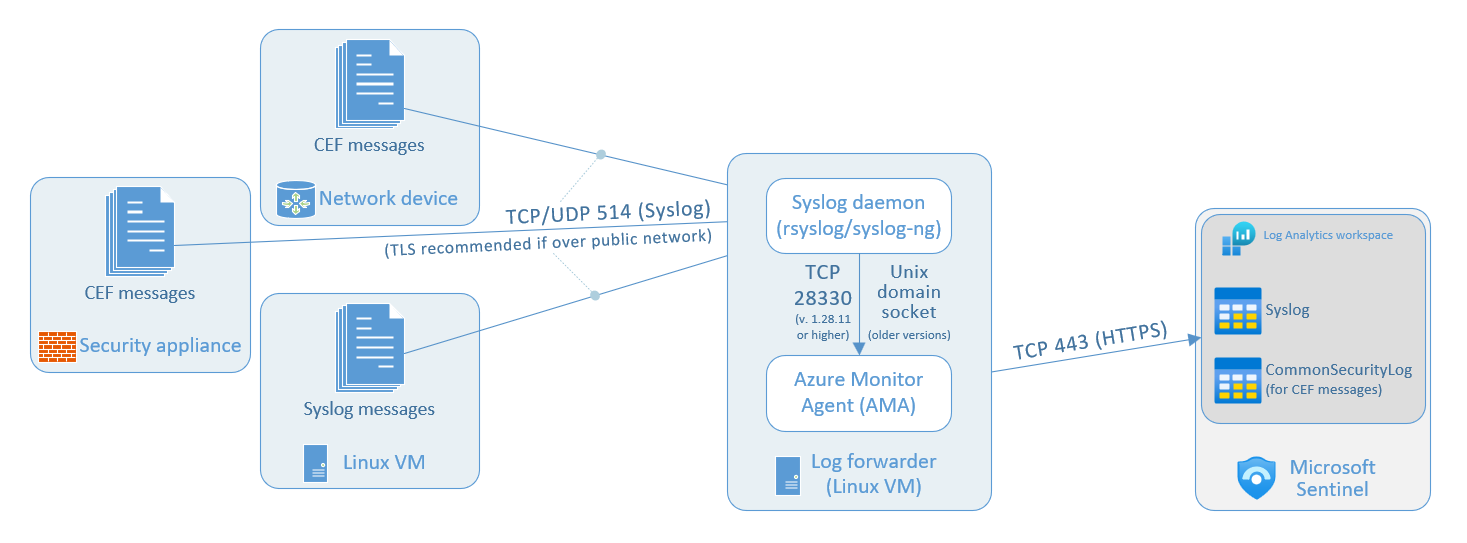

Na poniższych diagramach przedstawiono architekturę zbierania komunikatów syslog i CEF w usłudze Microsoft Sentinel przy użyciu dziennika systemowego za pośrednictwem protokołu AMA i common Event Format (CEF) za pośrednictwem łączników usługi AMA .

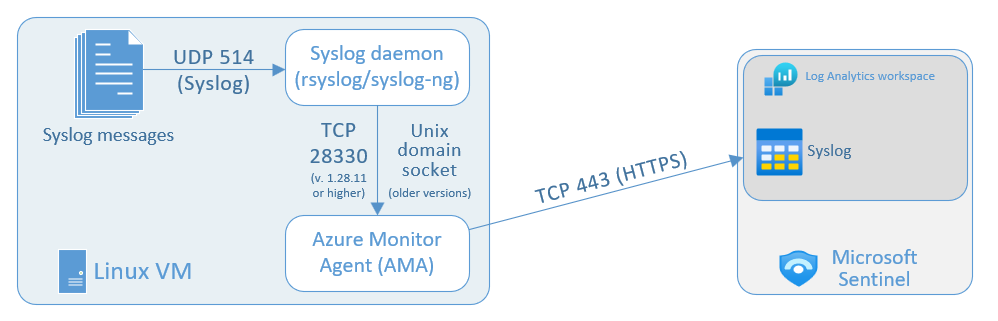

Na tym diagramie przedstawiono komunikaty dziennika systemowego zbierane z pojedynczej maszyny wirtualnej z systemem Linux, na której jest zainstalowany agent usługi Azure Monitor (AMA).

Proces pozyskiwania danych przy użyciu agenta usługi Azure Monitor korzysta z następujących składników i przepływów danych:

Źródła dzienników to różne maszyny wirtualne z systemem Linux w środowisku, które generują komunikaty dziennika systemowego. Te komunikaty są zbierane przez lokalnego demona dziennika systemowego na porcie TCP lub UDP 514 (lub inny port zgodnie z preferencjami).

Lokalny demon dziennika systemowego (lub

rsyslogsyslog-ng) zbiera komunikaty dziennika na porcie TCP lub UDP 514 (lub inny port zgodnie z preferencjami). Demon wysyła następnie te dzienniki do agenta usługi Azure Monitor na dwa różne sposoby, w zależności od wersji usługi AMA:- Usługa AMA w wersji 1.28.11 lub nowszej odbiera dzienniki na porcie TCP 28330.

- Wcześniejsze wersje usługi AMA odbierają dzienniki za pośrednictwem gniazda domeny systemu Unix.

Jeśli chcesz użyć portu innego niż 514 do odbierania komunikatów Syslog/CEF, upewnij się, że konfiguracja portu w demonie dziennika systemowego jest zgodna z portem aplikacji generującej komunikaty.

Agent usługi Azure Monitor instalowany na każdej maszynie wirtualnej z systemem Linux, z której chcesz zbierać komunikaty dziennika systemu, konfigurując łącznik danych. Agent analizuje dzienniki, a następnie wysyła je do obszaru roboczego usługi Microsoft Sentinel (Log Analytics).

Obszar roboczy usługi Microsoft Sentinel (Log Analytics): komunikaty dziennika systemu wysyłane tutaj znajdziesz w tabeli Syslog , gdzie można wykonywać zapytania dotyczące dzienników i wykonywać na nich analizy w celu wykrywania zagrożeń bezpieczeństwa i reagowania na nie.

Proces instalacji w celu zbierania komunikatów dziennika

W centrum zawartości w usłudze Microsoft Sentinel zainstaluj odpowiednie rozwiązanie dla usługi Syslog lub Common Event Format. W tym kroku instalowane są odpowiednie łączniki danych Syslog za pośrednictwem protokołu AMA lub Common Event Format (CEF) za pośrednictwem łącznika danych usługi AMA. Aby uzyskać więcej informacji, zobacz Odnajdywanie gotowej zawartości usługi Microsoft Sentinel i zarządzanie nią.

W ramach procesu instalacji utwórz regułę zbierania danych i zainstaluj agenta usługi Azure Monitor (AMA) w usłudze przesyłania dalej dzienników. Wykonaj te zadania przy użyciu witryny Azure lub witryny Microsoft Defender Portal albo przy użyciu interfejsu API pozyskiwania dzienników usługi Azure Monitor.

Podczas konfigurowania łącznika danych dla usługi Microsoft Sentinel w portalu Azure lub Microsoft Defender można tworzyć, zarządzać i usuwać kontrolery domeny na obszar roboczy. Usługa AMA jest instalowana automatycznie na maszynach wirtualnych wybranych w konfiguracji łącznika.

Alternatywnie wyślij żądania HTTP do interfejsu API pozyskiwania dzienników. Dzięki tej konfiguracji można tworzyć, zarządzać i usuwać kontrolery domeny. Ta opcja jest bardziej elastyczna niż portal. Na przykład za pomocą interfejsu API można filtrować według określonych poziomów dziennika. W witrynie Azure lub Defender Portal można wybrać tylko minimalny poziom dziennika. Wadą korzystania z tej metody jest ręczne zainstalowanie agenta usługi Azure Monitor w usłudze przesyłania dalej dziennika przed utworzeniem kontrolera domeny.

Po utworzeniu kontrolera domeny i zainstalowaniu narzędzia AMA uruchom skrypt "instalacja" w usłudze przesyłania dalej dziennika. Ten skrypt konfiguruje demona dziennika systemowego do nasłuchiwania komunikatów z innych maszyn i otwierania niezbędnych portów lokalnych. Następnie skonfiguruj urządzenia zabezpieczeń lub urządzenia zgodnie z potrzebami.

Aby uzyskać więcej informacji, zobacz następujące artykuły:

- Pozyskiwanie dzienników systemowych i komunikatów CEF do usługi Microsoft Sentinel przy użyciu agenta usługi Azure Monitor

- CEF za pośrednictwem łącznika danych usługi AMA — konfigurowanie określonego urządzenia lub urządzenia na potrzeby pozyskiwania danych usługi Microsoft Sentinel

- Dziennik systemowy za pośrednictwem łącznika danych usługi AMA — konfigurowanie określonego urządzenia lub urządzenia na potrzeby pozyskiwania danych usługi Microsoft Sentinel

Unikanie duplikowania pozyskiwania danych

Użycie tej samej funkcji zarówno dla komunikatów syslog, jak i CEF może spowodować duplikowanie pozyskiwania danych między tabelami CommonSecurityLog i Syslog.

Aby uniknąć tego scenariusza, użyj jednej z następujących metod:

Jeśli urządzenie źródłowe włącza konfigurację obiektu docelowego: na każdej maszynie źródłowej, która wysyła dzienniki do usługi przesyłania dalej dziennika w formacie CEF, zmodyfikuj plik konfiguracji dziennika systemowego, aby usunąć obiekty używane do wysyłania komunikatów CEF. W ten sposób obiekty wysyłane w formacie CEF nie są również wysyłane w dzienniku systemowym. Upewnij się, że każda skonfigurowana usługa DCR używa odpowiedniego obiektu dla formatu CEF lub syslog odpowiednio.

Aby zobaczyć przykład sposobu rozmieszczania kontrolera domeny w celu pozyskiwania komunikatów dziennika systemowego i cef z tego samego agenta, przejdź do obszaru Dziennik systemowy i strumienie CEF w tym samym kontrolerze domeny.

Jeśli zmiana obiektu dla urządzenia źródłowego nie ma zastosowania: po utworzeniu kontrolera domeny dodaj przekształcenie czasu pozyskiwania, aby odfiltrować komunikaty CEF ze strumienia dziennika systemowego, aby uniknąć duplikowania. Zobacz Samouczek: edytowanie reguły zbierania danych (DCR). Dodaj przekształcenie KQL podobne do następującego przykładu:

"transformKql": " source\n | where ProcessName !contains \"CEF\"\n"