Łączenie danych z usługi Microsoft Defender XDR z usługą Microsoft Sentinel

Łącznik XDR usługi Microsoft Defender dla usługi Microsoft Sentinel umożliwia przesyłanie strumieniowe wszystkich zdarzeń, alertów i zaawansowanych zdarzeń wyszukiwania zagrożeń w usłudze Microsoft Sentinel w usłudze Microsoft Defender. Ten łącznik zachowuje synchronizację zdarzeń między obydwoma portalami. Zdarzenia XDR w usłudze Microsoft Defender obejmują alerty, jednostki i inne istotne informacje ze wszystkich produktów i usług Microsoft Defender. Aby uzyskać więcej informacji, zobacz Integracja usługi Microsoft Defender XDR z usługą Microsoft Sentinel.

Łącznik XDR usługi Defender, zwłaszcza jego funkcja integracji z incydentami, jest podstawą ujednoliconej platformy operacji zabezpieczeń. Jeśli dołączasz usługę Microsoft Sentinel do portalu usługi Microsoft Defender, musisz najpierw włączyć ten łącznik z integracją z incydentami.

Ważne

Usługa Microsoft Sentinel jest teraz ogólnie dostępna na platformie Ujednolicone operacje zabezpieczeń firmy Microsoft w portalu usługi Microsoft Defender. Aby uzyskać więcej informacji, zobacz Microsoft Sentinel w portalu usługi Microsoft Defender.

Wymagania wstępne

Przed rozpoczęciem musisz mieć odpowiednie licencje, dostęp i skonfigurowane zasoby opisane w tej sekcji.

- Musisz mieć ważną licencję dla usługi Microsoft Defender XDR, zgodnie z opisem w artykule Wymagania wstępne XDR w usłudze Microsoft Defender.

- Konto użytkownika musi mieć przypisane role Administrator globalny lub Administrator zabezpieczeń w dzierżawie, z której chcesz przesyłać strumieniowo dzienniki.

- Musisz mieć uprawnienia do odczytu i zapisu w obszarze roboczym usługi Microsoft Sentinel.

- Aby wprowadzić zmiany w ustawieniach łącznika, Twoje konto musi należeć do tej samej dzierżawy usługi Microsoft Entra, z którą jest skojarzony obszar roboczy usługi Microsoft Sentinel.

- Zainstaluj rozwiązanie dla usługi Microsoft Defender XDR z centrum zawartości w usłudze Microsoft Sentinel. Aby uzyskać więcej informacji, zobacz Odnajdywanie gotowej zawartości usługi Microsoft Sentinel i zarządzanie nią.

- Udziel dostępu do usługi Microsoft Sentinel zgodnie z potrzebami organizacji. Aby uzyskać więcej informacji, zobacz Role i uprawnienia w usłudze Microsoft Sentinel.

W przypadku lokalna usługa Active Directory synchronizacji za pośrednictwem usługi Microsoft Defender for Identity:

- Dzierżawa musi być dołączona do usługi Microsoft Defender for Identity.

- Musisz mieć zainstalowany czujnik usługi Microsoft Defender for Identity.

Nawiązywanie połączenia z usługą Microsoft Defender XDR

W usłudze Microsoft Sentinel wybierz pozycję Łączniki danych. Wybierz pozycję Microsoft Defender XDR na stronie galerii i Otwórz łącznik.

Sekcja Konfiguracja zawiera trzy części:

Łączenie zdarzeń i alertów umożliwia podstawową integrację między usługą Microsoft Defender XDR i usługą Microsoft Sentinel, synchronizowaniem zdarzeń i alertami między dwiema platformami.

Jednostki Connect umożliwiają integrację tożsamości użytkowników lokalna usługa Active Directory z usługą Microsoft Sentinel za pośrednictwem usługi Microsoft Defender for Identity.

Zdarzenia łączenia umożliwiają zbieranie nieprzetworzonych zaawansowanych zdarzeń wyszukiwania zagrożeń ze składników usługi Defender.

Aby uzyskać więcej informacji, zobacz Integracja usługi Microsoft Defender XDR z usługą Microsoft Sentinel.

Łączenie zdarzeń i alertów

Aby pozyskiwać i synchronizować zdarzenia XDR usługi Microsoft Defender ze wszystkimi alertami w kolejce zdarzeń usługi Microsoft Sentinel, wykonaj następujące kroki.

Zaznacz pole wyboru z etykietą Wyłącz wszystkie reguły tworzenia zdarzeń firmy Microsoft dla tych produktów. Zalecane, aby uniknąć duplikowania zdarzeń. To pole wyboru nie jest wyświetlane po nawiązaniu połączenia łącznika XDR usługi Microsoft Defender.

Wybierz przycisk Połącz zdarzenia i alerty.

Sprawdź, czy usługa Microsoft Sentinel zbiera dane zdarzenia XDR w usłudze Microsoft Defender. W obszarze Dzienniki usługi Microsoft Sentinel w witrynie Azure Portal uruchom następującą instrukcję w oknie zapytania:

SecurityIncident | where ProviderName == "Microsoft 365 Defender"

Po włączeniu łącznika XDR usługi Microsoft Defender wszystkie łączniki składników usługi Microsoft Defender, które były wcześniej połączone, są automatycznie odłączane w tle. Mimo że nadal pojawiają się połączone, żadne dane nie przepływają przez nie.

Łączenie jednostek

Użyj usługi Microsoft Defender for Identity, aby zsynchronizować jednostki użytkowników z lokalna usługa Active Directory z usługą Microsoft Sentinel.

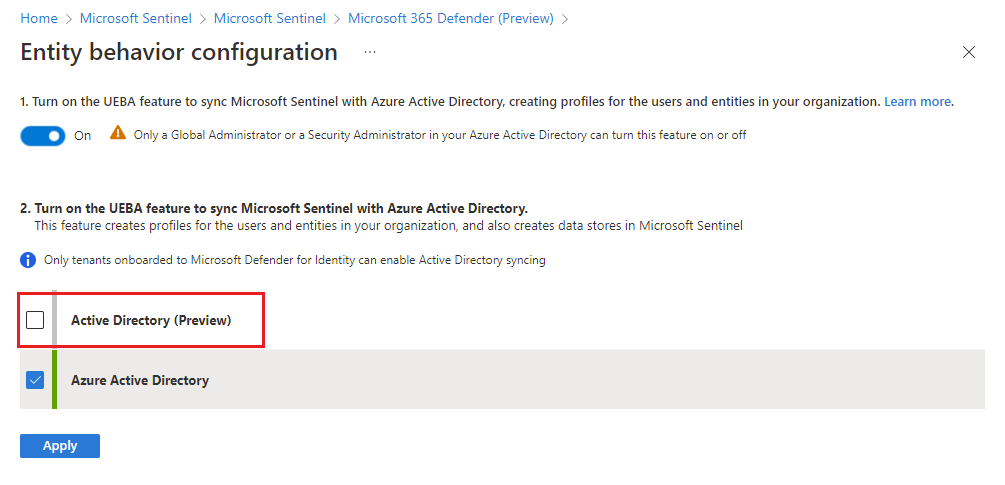

Wybierz link Przejdź do strony konfiguracji UEBA.

Jeśli na stronie Konfiguracja zachowania jednostki nie włączono analizy UEBA, w górnej części strony przenieś przełącznik do pozycji Włączone.

Zaznacz pole wyboru Active Directory (wersja zapoznawcza) i wybierz pozycję Zastosuj.

Łączenie zdarzeń

Jeśli chcesz zebrać zaawansowane zdarzenia wyszukiwania zagrożeń z Ochrona punktu końcowego w usłudze Microsoft Defender lub Ochrona usługi Office 365 w usłudze Microsoft Defender, z odpowiednich zaawansowanych tabel wyszukiwania zagrożeń można zbierać następujące typy zdarzeń.

Zaznacz pola wyboru tabel z typami zdarzeń, które chcesz zebrać:

- Defender for Endpoint

- Ochrona usługi Office 365 w usłudze Defender

- Defender for Identity

- aplikacje Defender dla Chmury

- Alerty usługi Defender

Nazwa tabeli Typ zdarzeń Informacje o urządzeniu Informacje o maszynie, w tym informacje o systemie operacyjnym DeviceNetworkInfo Właściwości sieci urządzeń, w tym kart fizycznych, adresów IP i MAC, a także połączonych sieci i domen DeviceProcessEvents Tworzenie procesów i powiązane zdarzenia DeviceNetworkEvents Połączenie sieciowe i powiązane zdarzenia DeviceFileEvents Tworzenie, modyfikowanie i inne zdarzenia systemu plików DeviceRegistryEvents Tworzenie i modyfikowanie wpisów rejestru DeviceLogonEvents Logowania i inne zdarzenia uwierzytelniania na urządzeniach DeviceImageLoadEvents Zdarzenia ładowania bibliotek DLL DeviceEvents Wiele typów zdarzeń, w tym zdarzenia wyzwalane przez mechanizmy kontroli zabezpieczeń, takie jak program antywirusowy Windows Defender i ochrona przed programami wykorzystującym luki w zabezpieczeniach DeviceFileCertificateInfo Informacje o certyfikacie podpisanych plików uzyskanych ze zdarzeń weryfikacji certyfikatu w punktach końcowych Wybierz Zastosuj zmiany.

Aby uruchomić zapytanie w zaawansowanych tabelach wyszukiwania zagrożeń w usłudze Log Analytics, wprowadź nazwę tabeli w oknie zapytania.

Weryfikowanie pozyskiwania danych

Wykres danych na stronie łącznika wskazuje, że dane są pozyskiwane. Zwróć uwagę, że pokazuje jeden wiersz dla zdarzeń, alertów i zdarzeń, a wiersz zdarzeń jest agregacją woluminu zdarzeń we wszystkich tabelach z włączoną obsługą. Po włączeniu łącznika użyj następujących zapytań KQL, aby wygenerować bardziej szczegółowe wykresy.

Użyj następującego zapytania KQL dla grafu przychodzących zdarzeń XDR w usłudze Microsoft Defender:

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Użyj następującego zapytania KQL, aby wygenerować wykres woluminu zdarzeń dla pojedynczej tabeli (zmień tabelę DeviceEvents na wymaganą tabelę wybranej tabeli):

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

DeviceEvents

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Następne kroki

W tym dokumencie przedstawiono sposób integrowania zdarzeń, alertów i zaawansowanych danych zdarzeń wyszukiwania zagrożeń w usłudze Microsoft Defender z usługami Microsoft Sentinel przy użyciu łącznika XDR usługi Microsoft Defender.

Aby użyć usługi Microsoft Sentinel zintegrowanej z usługą Defender XDR na ujednoliconej platformie operacji zabezpieczeń, zobacz Łączenie danych z usługi Microsoft Defender XDR z usługą Microsoft Sentinel.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla