Samouczek: badanie i wykrywanie zagrożeń dla urządzeń IoT

Integracja usługi Microsoft Defender dla IoT i usługi Microsoft Sentinel umożliwia zespołom SOC efektywne i efektywne wykrywanie zagrożeń bezpieczeństwa w sieci i reagowanie na nie. Zwiększ możliwości zabezpieczeń dzięki rozwiązaniu Microsoft Defender for IoT, czyli zestawowi zawartości skonfigurowanej specjalnie dla danych usługi Defender for IoT, które obejmują reguły analizy, skoroszyty i podręczniki.

W tym samouczku zostały wykonane następujące czynności:

- Instalowanie rozwiązania Microsoft Defender dla IoT w obszarze roboczym usługi Microsoft Sentinel

- Dowiedz się, jak badać alerty usługi Defender dla IoT w zdarzeniach usługi Microsoft Sentinel

- Dowiedz się więcej o regułach analizy, skoroszytach i podręcznikach wdrożonych w obszarze roboczym usługi Microsoft Sentinel za pomocą rozwiązania Microsoft Defender for IoT

Ważne

Środowisko centrum zawartości usługi Microsoft Sentinel jest obecnie dostępne w wersji zapoznawczej, podobnie jak rozwiązanie Usługi Microsoft Defender dla IoT . Zobacz Dodatkowe warunki użytkowania dla wersji zapoznawczych platformy Microsoft Azure, aby uzyskać dodatkowe postanowienia prawne dotyczące funkcji platformy Azure, które są dostępne w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

Wymagania wstępne

Przed rozpoczęciem upewnij się, że masz następujące elementy:

Uprawnienia do odczytu i zapisu w obszarze roboczym usługi Microsoft Sentinel. Aby uzyskać więcej informacji, zobacz Uprawnienia w usłudze Microsoft Sentinel.

Ukończono samouczek: Połączenie usługi Microsoft Defender dla IoT z usługą Microsoft Sentinel.

Instalowanie rozwiązania Defender for IoT

Rozwiązania usługi Microsoft Sentinel mogą ułatwić dołączanie zawartości zabezpieczeń usługi Microsoft Sentinel dla określonego łącznika danych przy użyciu jednego procesu.

Rozwiązanie Microsoft Defender for IoT integruje dane usługi Defender for IoT z funkcją orkiestracji zabezpieczeń, automatyzacji i odpowiedzi (SOAR) usługi Microsoft Sentinel, zapewniając gotowe do użycia i zoptymalizowane podręczniki do automatycznego reagowania i zapobiegania.

Aby zainstalować rozwiązanie:

W usłudze Microsoft Sentinel w obszarze Zarządzanie zawartością wybierz pozycję Centrum zawartości, a następnie znajdź rozwiązanie Microsoft Defender for IoT .

W prawym dolnym rogu wybierz pozycję Wyświetl szczegóły, a następnie pozycję Utwórz. Wybierz subskrypcję, grupę zasobów i obszar roboczy, w którym chcesz zainstalować rozwiązanie, a następnie przejrzyj powiązaną zawartość zabezpieczeń, która zostanie wdrożona.

Po zakończeniu wybierz pozycję Przejrzyj i utwórz , aby zainstalować rozwiązanie.

Aby uzyskać więcej informacji, zobacz Informacje o zawartości i rozwiązaniach usługi Microsoft Sentinel oraz Centralne odnajdywanie i wdrażanie gotowej zawartości i rozwiązań.

Wykrywanie zagrożeń poza urządzeniem przy użyciu danych usługi Defender dla IoT

Łącznik danych usługi Microsoft Defender dla IoT zawiera domyślną regułę zabezpieczeń firmy Microsoft o nazwie Create incidents based on Azure Defender for IOT alerts (Tworzenie zdarzeń na podstawie alertów usługi Azure Defender dla IOT), która automatycznie tworzy nowe zdarzenia dla wszystkich nowych wykrytych alertów usługi Defender for IoT.

Rozwiązanie Usługi Microsoft Defender dla IoT zawiera bardziej szczegółowy zestaw wbudowanych reguł analizy, które są tworzone specjalnie dla danych usługi Defender dla IoT i dostrajają zdarzenia utworzone w usłudze Microsoft Sentinel pod kątem odpowiednich alertów.

Aby użyć wbudowanych alertów usługi Defender dla IoT:

Na stronie Analiza usługi Microsoft Sentinel wyszukaj i wyłącz regułę Tworzenie zdarzeń na podstawie reguły alertów usługi Azure Defender for IOT. Ten krok uniemożliwia tworzenie zduplikowanych zdarzeń w usłudze Microsoft Sentinel dla tych samych alertów.

Wyszukaj i włącz dowolną z następujących wbudowanych reguł analizy zainstalowanych przy użyciu rozwiązania Microsoft Defender for IoT :

Nazwa reguły opis Niedozwolone kody funkcji dla ruchu ICS/SCADA Nielegalne kody funkcji w sprzęcie kontroli nadzoru i pozyskiwania danych (SCADA) mogą wskazywać na jedną z następujących sytuacji:

— Niewłaściwa konfiguracja aplikacji, na przykład ze względu na aktualizację oprogramowania układowego lub ponowną instalację.

- Złośliwe działanie. Na przykład zagrożenie cybernetyczne, które próbuje użyć nielegalnych wartości w protokole w celu wykorzystania luki w zabezpieczeniach programowalnego kontrolera logiki (PLC), takiego jak przepełnienie buforu.Aktualizacja oprogramowania układowego Nieautoryzowane aktualizacje oprogramowania układowego mogą wskazywać na złośliwe działanie w sieci, takie jak zagrożenie cybernetyczne, które próbuje manipulować oprogramowaniem układowym PLC w celu naruszenia funkcji PLC. Nieautoryzowane zmiany sterownika PLC Nieautoryzowane zmiany kodu logiki drabiny PLC mogą być jednym z następujących elementów:

- Wskazanie nowych funkcji w PLC.

— Niewłaściwa konfiguracja aplikacji, na przykład ze względu na aktualizację oprogramowania układowego lub ponowną instalację.

- Złośliwe działanie w sieci, takie jak zagrożenie cybernetyczne, które próbuje manipulować programowaniem PLC w celu naruszenia funkcji PLC.Stan klucza niezabezpieczonego sterownika PLC Nowy tryb może wskazywać, że sterownik PLC nie jest bezpieczny. Pozostawienie sterownika PLC w niezabezpieczonym trybie operacyjnym może umożliwić przeciwnikom wykonywanie na nim złośliwych działań, takich jak pobieranie programu.

W przypadku naruszenia zabezpieczeń sterownika PLC urządzenia i procesy, na które wchodzą w interakcję, mogą mieć wpływ. które mogą mieć wpływ na ogólne zabezpieczenia i bezpieczeństwo systemu.Zatrzymanie sterownika PLC Polecenie zatrzymania sterownika PLC może wskazywać niewłaściwą konfigurację aplikacji, która spowodowała, że sterownik PLC przestał działać lub złośliwy ruch w sieci. Na przykład zagrożenie cybernetyczne, które próbuje manipulować programowaniem PLC, aby wpłynąć na funkcjonalność sieci. Podejrzane złośliwe oprogramowanie wykryte w sieci Podejrzane złośliwe oprogramowanie wykryte w sieci wskazuje, że podejrzane złośliwe oprogramowanie próbuje naruszyć bezpieczeństwo środowiska produkcyjnego. Wiele skanowań w sieci Wiele skanowań w sieci może wskazywać na jedną z następujących czynności:

- Nowe urządzenie w sieci

- Nowe funkcje istniejącego urządzenia

— Błędna konfiguracja aplikacji, na przykład ze względu na aktualizację oprogramowania układowego lub ponowną instalację

- Złośliwe działanie w sieci na potrzeby rekonesansuŁączność z Internetem Urządzenie OT komunikujące się z adresami internetowymi może wskazywać na niewłaściwą konfigurację aplikacji, taką jak oprogramowanie antywirusowe próbujące pobrać aktualizacje z serwera zewnętrznego lub złośliwe działanie w sieci. Nieautoryzowane urządzenie w sieci SCADA Nieautoryzowane urządzenie w sieci może być legalnym, nowym urządzeniem niedawno zainstalowanym w sieci lub wskazaniem nieautoryzowanej lub nawet złośliwej aktywności w sieci, takiej jak cyberbezpieczeństwo próbujące manipulować siecią SCADA. Konfiguracja nieautoryzowanego protokołu DHCP w sieci SCADA Nieautoryzowana konfiguracja DHCP w sieci może wskazywać na nowe, nieautoryzowane urządzenie działające w sieci.

Może to być uzasadnione, nowe urządzenie niedawno wdrożone w sieci lub wskazanie nieautoryzowanej lub nawet złośliwej aktywności w sieci, takich jak cyberbezpieczeństwo próbujące manipulować siecią SCADA.Nadmierne próby logowania Nadmierne próby logowania mogą wskazywać na niewłaściwą konfigurację usługi, błąd ludzki lub złośliwe działanie w sieci, takie jak cyberbezpieczeństwo próbujące manipulować siecią SCADA. Wysoka przepustowość w sieci Niezwykle wysoka przepustowość może wskazywać na nową usługę/proces w sieci, na przykład tworzenie kopii zapasowej lub wskazanie złośliwej aktywności w sieci, na przykład cyberbezpieczeństwo próbujące manipulować siecią SCADA. Denial of Service (odmowa usługi) Ten alert wykrywa ataki, które uniemożliwiają użycie lub właściwą operację systemu DCS. Nieautoryzowany dostęp zdalny do sieci Nieautoryzowany dostęp zdalny do sieci może naruszyć bezpieczeństwo urządzenia docelowego.

Oznacza to, że jeśli inne urządzenie w sieci zostanie naruszone, dostęp do urządzeń docelowych można uzyskać zdalnie, zwiększając obszar ataków.Nie wykryto żadnego ruchu w czujniku Czujnik, który nie wykrywa już ruchu sieciowego, wskazuje, że system może być niepewny.

Badanie zdarzeń usługi Defender dla IoT

Po skonfigurowaniu danych usługi Defender dla IoT w celu wyzwolenia nowych zdarzeń w usłudze Microsoft Sentinel rozpocznij badanie tych zdarzeń w usłudze Microsoft Sentinel, tak jak w przypadku innych zdarzeń.

Aby zbadać zdarzenia usługi Microsoft Defender dla IoT:

W usłudze Microsoft Sentinel przejdź do strony Incydenty .

Nad siatką zdarzeń wybierz filtr Product name (Nazwa produktu) i wyczyść opcję Wybierz wszystko . Następnie wybierz pozycję Microsoft Defender dla IoT , aby wyświetlić tylko zdarzenia wyzwalane przez alerty usługi Defender dla IoT. Na przykład:

Wybierz określone zdarzenie, aby rozpocząć badanie.

W okienku szczegółów zdarzenia po prawej stronie wyświetl szczegóły, takie jak ważność zdarzenia, podsumowanie zaangażowanych jednostek, wszelkie mapowane taktyki lub techniki MITRE ATT&CK i nie tylko. Na przykład:

Wybierz pozycję Wyświetl pełne szczegóły , aby otworzyć stronę szczegółów zdarzenia, na której możesz jeszcze bardziej przejść do szczegółów. Na przykład:

Poznaj wpływ biznesowy zdarzenia i lokalizację fizyczną przy użyciu szczegółów, takich jak lokacja, strefa, nazwa czujnika i ważność urządzenia IoT.

Dowiedz się więcej o zalecanych krokach korygowania, wybierając alert na osi czasu zdarzenia i wyświetlając obszar Kroki korygowania.

Wybierz jednostkę urządzenia IoT z listy Jednostki, aby otworzyć stronę jednostki urządzenia. Aby uzyskać więcej informacji, zobacz Dalsze badanie jednostek urządzeń IoT.

Aby uzyskać więcej informacji, zobacz Badanie zdarzeń za pomocą usługi Microsoft Sentinel.

Napiwek

Aby zbadać incydent w usłudze Defender dla IoT, wybierz link Zbadaj w usłudze Microsoft Defender dla IoT w górnej części okienka szczegółów incydentu na stronie Incydenty .

Dalsze badanie jednostek urządzeń IoT

Podczas badania zdarzenia w usłudze Microsoft Sentinel i otwarciu okienka szczegółów zdarzenia po prawej stronie wybierz jednostkę urządzenia IoT z listy Jednostki , aby wyświetlić więcej szczegółów dotyczących wybranej jednostki. Zidentyfikuj urządzenie IoT według ikony urządzenia IoT: ![]()

Jeśli jednostka urządzenia IoT nie jest widoczna od razu, wybierz pozycję Wyświetl pełne szczegóły , aby otworzyć pełną stronę zdarzenia, a następnie zaznacz kartę Jednostki . Wybierz jednostkę urządzenia IoT, aby wyświetlić więcej danych jednostki, takich jak podstawowe informacje o urządzeniu, informacje kontaktowe właściciela i oś czasu zdarzeń, które wystąpiły na urządzeniu.

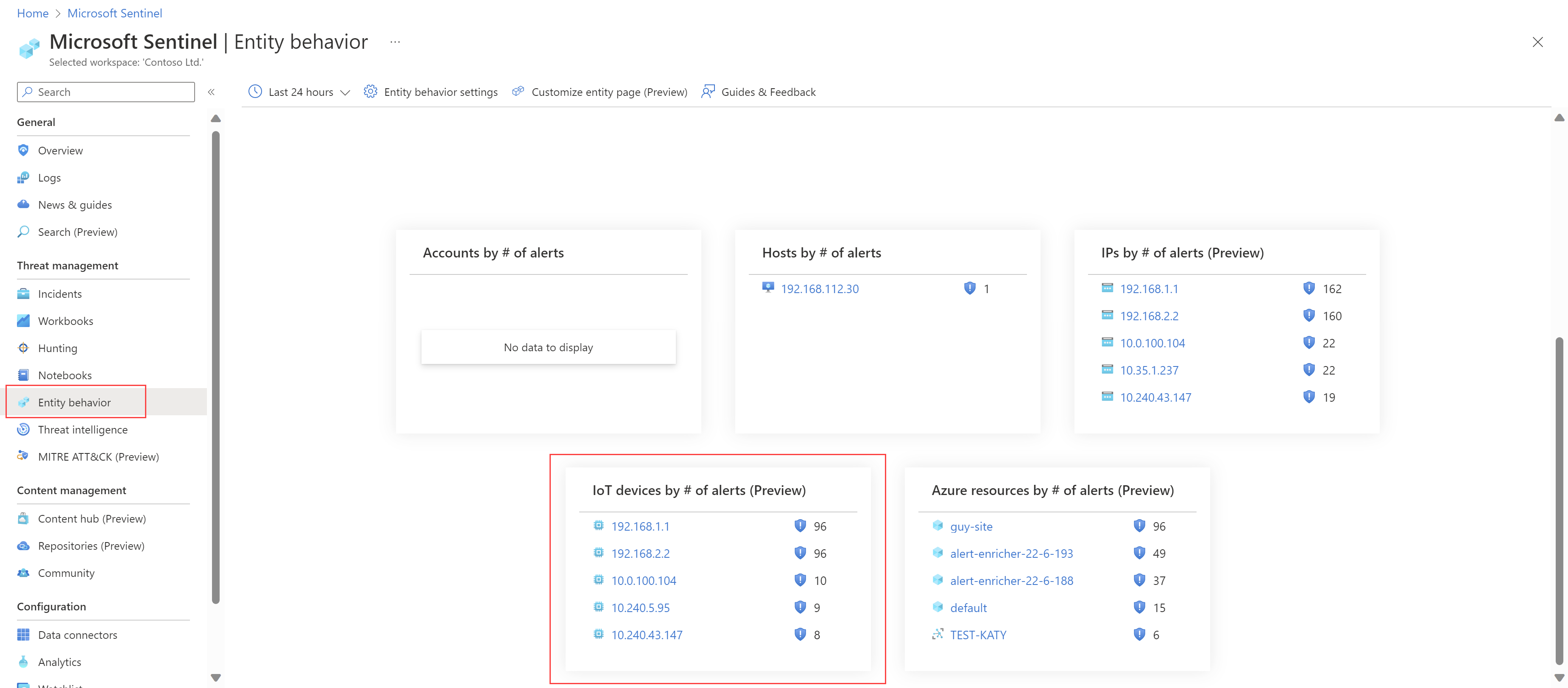

Aby przejść do szczegółów, wybierz link jednostki urządzenia IoT i otwórz stronę szczegółów jednostki urządzenia lub wyszukaj urządzenia podatne na zagrożenia na stronie Zachowania jednostki usługi Microsoft Sentinel. Na przykład wyświetl pięć pierwszych urządzeń IoT z największą liczbą alertów lub wyszukaj urządzenie według adresu IP lub nazwy urządzenia:

Aby uzyskać więcej informacji, zobacz Badanie jednostek za pomocą stron jednostek w usłudze Microsoft Sentinel i Badanie zdarzeń w usłudze Microsoft Sentinel.

Badanie alertu w usłudze Defender dla IoT

Aby otworzyć alert w usłudze Defender dla IoT w celu dalszego zbadania, w tym możliwość uzyskiwania dostępu do danych protokołu PCAP alertów, przejdź do strony szczegółów zdarzenia i wybierz pozycję Zbadaj w usłudze Microsoft Defender dla IoT. Na przykład:

Zostanie otwarta strona szczegółów alertu usługi Defender dla IoT dla powiązanego alertu. Aby uzyskać więcej informacji, zobacz Badanie alertu sieciowego OT i reagowanie na nie.

Wizualizowanie i monitorowanie danych usługi Defender dla IoT

Aby wizualizować i monitorować dane usługi Defender dla IoT, użyj skoroszytów wdrożonych w obszarze roboczym usługi Microsoft Sentinel w ramach rozwiązania Microsoft Defender for IoT .

Skoroszyty usługi Defenders for IoT udostępniają badania z przewodnikiem dla jednostek OT na podstawie otwartych zdarzeń, powiadomień o alertach i działań dotyczących zasobów OT. Zapewniają one również środowisko wyszukiwania zagrożeń w całej strukturze MITRE ATT &CK® dla ICS i zostały zaprojektowane tak, aby umożliwić analitykom, inżynierom ds. zabezpieczeń i specjalistom MSSP uzyskanie świadomości sytuacyjnej stanu zabezpieczeń OT.

Wyświetl skoroszyty w usłudze Microsoft Sentinel na karcie Skoroszyty zarządzania zagrożeniami > Moje skoroszyty>. Aby uzyskać więcej informacji, zobacz Wizualizowanie zebranych danych.

W poniższej tabeli opisano skoroszyty zawarte w rozwiązaniu Usługi Microsoft Defender dla IoT :

| skoroszyt | opis | Dzienniki |

|---|---|---|

| Omówienie | Pulpit nawigacyjny przedstawiający podsumowanie kluczowych metryk spisu urządzeń, wykrywania zagrożeń i luk w zabezpieczeniach. | Używa danych z usługi Azure Resource Graph (ARG) |

| Spis urządzeń | Wyświetla dane, takie jak: nazwa urządzenia OT, typ, adres IP, adres Mac, model, system operacyjny, numer seryjny, dostawca, protokoły, otwarte alerty i CVE oraz zalecenia dla każdego urządzenia. Można filtrować według lokacji, strefy i czujnika. | Używa danych z usługi Azure Resource Graph (ARG) |

| Incydentów | Wyświetla dane, takie jak: — Metryki zdarzeń, najważniejsze zdarzenia, zdarzenie w czasie, zdarzenie według protokołu, zdarzenie według typu urządzenia, zdarzenie według dostawcy i zdarzenie według adresu IP. — Zdarzenie według ważności, średni czas reagowania na zdarzenia, średni czas rozwiązania zdarzenia i zamknięcie zdarzenia. |

Używa danych z następującego dziennika: SecurityAlert |

| Alerty | Wyświetla dane, takie jak: Metryki alertów, najważniejsze alerty, alerty w czasie, alert według ważności, alert według aparatu, alert według typu urządzenia, alert według dostawcy i alert według adresu IP. | Używa danych z usługi Azure Resource Graph (ARG) |

| MITRE ATT&CK® dla ICS | Wyświetla dane, takie jak Liczba taktyki, Szczegóły taktyki, Taktyka w czasie, Liczba technik. | Używa danych z następującego dziennika: SecurityAlert |

| Luki | Wyświetla luki w zabezpieczeniach i CVE dla urządzeń narażonych na zagrożenia. Można filtrować według witryny urządzenia i ważności CVE. | Używa danych z usługi Azure Resource Graph (ARG) |

Automatyzowanie reagowania na alerty usługi Defender dla IoT

Podręczniki to kolekcje zautomatyzowanych akcji korygowania, które można uruchamiać z usługi Microsoft Sentinel jako rutynowe. Podręcznik może pomóc zautomatyzować i zorganizować reakcję na zagrożenia; Można ją uruchomić ręcznie lub ustawić tak, aby była uruchamiana automatycznie w odpowiedzi na określone alerty lub zdarzenia, odpowiednio wyzwolone przez regułę analizy lub regułę automatyzacji.

Rozwiązanie Microsoft Defender dla IoT zawiera gotowe do użycia podręczniki, które zapewniają następujące funkcje:

- Automatyczne zamykanie zdarzeń

- Wysyłanie powiadomień e-mail według linii produkcyjnej

- Tworzenie nowego biletu usługi ServiceNow

- Aktualizowanie stanów alertów w usłudze Defender dla IoT

- Automatyzowanie przepływów pracy dla zdarzeń z aktywnymi cvEs

- Wysyłanie wiadomości e-mail do właściciela urządzenia IoT/OT

- Klasyfikacja zdarzeń obejmujących wysoce ważne urządzenia

Przed użyciem wbudowanych podręczników upewnij się, że należy wykonać kroki wymagań wstępnych, jak pokazano poniżej.

Aby uzyskać więcej informacji, zobacz:

- Samouczek: używanie podręczników z regułami automatyzacji w usłudze Microsoft Sentinel

- Automatyzowanie reagowania na zagrożenia za pomocą podręczników w usłudze Microsoft Sentinel

Wymagania wstępne dotyczące podręcznika

Przed użyciem wbudowanych podręczników upewnij się, że spełnisz następujące wymagania wstępne, zgodnie z potrzebami dla każdego podręcznika:

- Upewnij się, że prawidłowe połączenia podręcznika

- Dodawanie wymaganej roli do subskrypcji

- Połączenie zdarzenia, odpowiednie reguły analizy i podręcznik

Upewnij się, że prawidłowe połączenia podręcznika

Ta procedura pomaga zapewnić, że każdy krok połączenia w podręczniku ma prawidłowe połączenia i jest wymagany dla wszystkich podręczników rozwiązania.

Aby zapewnić prawidłowe połączenia:

W usłudze Microsoft Sentinel otwórz podręcznik z podręcznika active playbook usługi Automation>.

Wybierz podręcznik, aby otworzyć go jako aplikację logiki.

Po otwarciu podręcznika jako aplikacji logiki wybierz pozycję Projektant aplikacji logiki. Rozwiń każdy krok w aplikacji logiki, aby sprawdzić nieprawidłowe połączenia, które są wskazywane przez pomarańczowy trójkąt ostrzegawczy. Na przykład:

Ważne

Pamiętaj, aby rozwinąć każdy krok w aplikacji logiki. Nieprawidłowe połączenia mogą ukrywać się wewnątrz innych kroków.

Wybierz pozycję Zapisz.

Dodawanie wymaganej roli do subskrypcji

W tej procedurze opisano sposób dodawania wymaganej roli do subskrypcji platformy Azure, w której jest zainstalowany podręcznik i jest wymagany tylko dla następujących podręczników:

- AD4IoT-AutoAlertStatusSync

- AD4IoT-CVEAutoWorkflow

- AD4IoT-SendEmailtoIoTOwner

- AD4IoT-AutoTriageIncident

Wymagane role różnią się w zależności od podręcznika, ale kroki pozostają takie same.

Aby dodać wymaganą rolę do subskrypcji:

W usłudze Microsoft Sentinel otwórz podręcznik z podręcznika active playbook usługi Automation>.

Wybierz podręcznik, aby otworzyć go jako aplikację logiki.

Po otwarciu podręcznika jako aplikacji logiki wybierz pozycję System tożsamości > przypisany, a następnie w obszarze Uprawnienia wybierz przycisk Przypisania ról platformy Azure.

Na stronie Przypisania ról platformy Azure wybierz pozycję Dodaj przypisanie roli.

W okienku Dodawanie przypisania roli:

Zdefiniuj zakres jako subskrypcję.

Z listy rozwijanej wybierz subskrypcję, w której jest zainstalowany podręcznik.

Z listy rozwijanej Rola wybierz jedną z następujących ról, w zależności od podręcznika, z którym pracujesz:

Nazwa podręcznika Role AD4IoT-AutoAlertStatusSync Administrator zabezpieczeń AD4IoT-CVEAutoWorkflow Czytelnik AD4IoT-SendEmailtoIoTOwner Czytelnik AD4IoT-AutoTriageIncident Czytelnik

Po zakończeniu wybierz opcję Zapisz.

Połączenie zdarzenia, odpowiednie reguły analizy i podręcznik

W tej procedurze opisano sposób konfigurowania reguły analizy usługi Microsoft Sentinel w celu automatycznego uruchamiania podręczników na podstawie wyzwalacza zdarzenia i jest wymagany dla wszystkich podręczników rozwiązania.

Aby dodać regułę analizy:

W usłudze Microsoft Sentinel przejdź do pozycji Reguły automatyzacji usługi Automation>.

Aby utworzyć nową regułę automatyzacji, wybierz pozycję Utwórz>regułę automatyzacji.

W polu Wyzwalacz wybierz jeden z następujących wyzwalaczy, w zależności od podręcznika, z którym pracujesz:

- Podręcznik AD4IoT-AutoAlertStatusSync: wybierz wyzwalacz Po zaktualizowaniu zdarzenia

- Wszystkie inne podręczniki rozwiązań: wybierz wyzwalacz Po utworzeniu zdarzenia

W obszarze Warunki wybierz pozycję Jeśli > nazwa > reguły analitycznej Zawiera, a następnie wybierz określone reguły analizy odpowiednie dla usługi Defender dla IoT w organizacji.

Na przykład:

Możesz używać wbudowanych reguł analizy lub zmodyfikować zawartość gotowej do użycia lub utworzyć własną. Aby uzyskać więcej informacji, zobacz Detect threats out-of-the-box with Defender for IoT data (Wykrywanie zagrożeń poza urządzeniem za pomocą danych usługi Defender dla IoT).

W obszarze Akcje wybierz pozycję Uruchom>nazwę podręcznika podręcznika.

Wybierz Uruchom.

Napiwek

Możesz również ręcznie uruchomić podręcznik na żądanie. Może to być przydatne w sytuacjach, w których chcesz mieć większą kontrolę nad procesami orkiestracji i odpowiedzi. Aby uzyskać więcej informacji, zobacz Uruchamianie podręcznika na żądanie.

Automatyczne zamykanie zdarzeń

Nazwa podręcznika: AD4IoT-AutoCloseIncidents

W niektórych przypadkach działania konserwacyjne generują alerty w usłudze Microsoft Sentinel, które mogą rozpraszać zespół SOC od obsługi rzeczywistych problemów. Ten podręcznik automatycznie zamyka zdarzenia utworzone na podstawie takich alertów w określonym okresie konserwacji, jawnie analizuje pola jednostki urządzenia IoT.

Aby użyć tego podręcznika:

- Wprowadź odpowiedni okres, w jakim ma nastąpić konserwacja, oraz adresy IP odpowiednich zasobów, takich jak wymienione w pliku programu Excel.

- Utwórz listę obserwowanych zawierającą wszystkie adresy IP elementów zawartości, dla których alerty powinny być obsługiwane automatycznie.

Wysyłanie powiadomień e-mail według linii produkcyjnej

Nazwa podręcznika: AD4IoT-MailByProductionLine

Ten podręcznik wysyła pocztę, aby powiadomić konkretnych uczestników projektu o alertach i zdarzeniach występujących w danym środowisku.

Jeśli na przykład masz określone zespoły ds. zabezpieczeń przypisane do określonych linii produktów lub lokalizacji geograficznych, chcesz, aby ten zespół był powiadamiany o alertach istotnych dla ich obowiązków.

Aby użyć tego podręcznika, utwórz listę do obejrzenia, która mapuje nazwy czujników i adresy wysyłkowe każdego z uczestników projektu, który chcesz otrzymywać alerty.

Tworzenie nowego biletu usługi ServiceNow

Nazwa podręcznika: AD4IoT-NewAssetServiceNowTicket

Zazwyczaj jednostka upoważniona do programowania PLC jest stacją roboczą inżynieryjną. W związku z tym osoby atakujące mogą tworzyć nowe stacje robocze inżynieryjne w celu utworzenia złośliwego programowania PLC.

Ten podręcznik otwiera bilet w usłudze ServiceNow za każdym razem, gdy zostanie wykryta nowa stacja robocza inżynieryjna, jawnie analizuje pola jednostki urządzenia IoT.

Aktualizowanie stanów alertów w usłudze Defender dla IoT

Nazwa podręcznika: AD4IoT-AutoAlertStatusSync

Ten podręcznik aktualizuje stany alertów w usłudze Defender dla IoT za każdym razem, gdy powiązany alert w usłudze Microsoft Sentinel ma aktualizację stanu .

Ta synchronizacja zastępuje wszystkie stany zdefiniowane w usłudze Defender dla IoT w witrynie Azure Portal lub konsoli czujnika, tak aby stan alertu był zgodny z stanem powiązanego zdarzenia.

Automatyzowanie przepływów pracy dla zdarzeń z aktywnymi cvEs

Nazwa podręcznika: AD4IoT-CVEAutoWorkflow

Ten podręcznik dodaje aktywne CVEs do komentarzy dotyczących zdarzeń urządzeń, których dotyczy problem. Automatyczna klasyfikacja jest wykonywana, jeśli cve jest krytyczna, a powiadomienie e-mail jest wysyłane do właściciela urządzenia zgodnie z definicją na poziomie witryny w usłudze Defender dla IoT.

Aby dodać właściciela urządzenia, edytuj właściciela witryny na stronie Witryny i czujniki w usłudze Defender dla IoT. Aby uzyskać więcej informacji, zobacz Opcje zarządzania lokacjami w witrynie Azure Portal.

Wysyłanie wiadomości e-mail do właściciela urządzenia IoT/OT

Nazwa podręcznika: AD4IoT-SendEmailtoIoTOwner

Ten podręcznik wysyła wiadomość e-mail ze szczegółami zdarzenia do właściciela urządzenia zgodnie z definicją na poziomie witryny w usłudze Defender dla IoT, aby umożliwić im rozpoczęcie badania, nawet odpowiadanie bezpośrednio z automatycznej poczty e-mail. Opcje odpowiedzi obejmują:

Tak, jest to oczekiwane. Wybierz tę opcję, aby zamknąć zdarzenie.

Nie jest to oczekiwane. Wybierz tę opcję, aby zachować aktywne zdarzenie, zwiększyć ważność i dodać tag potwierdzenia do zdarzenia.

Zdarzenie jest automatycznie aktualizowane na podstawie odpowiedzi wybranej przez właściciela urządzenia.

Aby dodać właściciela urządzenia, edytuj właściciela witryny na stronie Witryny i czujniki w usłudze Defender dla IoT. Aby uzyskać więcej informacji, zobacz Opcje zarządzania lokacjami w witrynie Azure Portal.

Klasyfikacja zdarzeń obejmujących wysoce ważne urządzenia

Nazwa podręcznika: AD4IoT-AutoTriageIncident

Ten podręcznik aktualizuje ważność zdarzenia zgodnie z poziomem ważności zaangażowanych urządzeń.

Następne kroki

Aby uzyskać więcej informacji, zobacz nasz blog: Ochrona infrastruktury krytycznej za pomocą rozwiązania Microsoft Sentinel: IT/OT Threat Monitoring Solution