Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ważne

Wykrywanie niestandardowe jest teraz najlepszym sposobem tworzenia nowych reguł w Microsoft Defender XDR SIEM usługi Microsoft Sentinel. Dzięki wykrywaniu niestandardowemu można zmniejszyć koszty pozyskiwania, uzyskać nieograniczoną liczbę wykrywania w czasie rzeczywistym i korzystać z bezproblemowej integracji z Defender XDR danych, funkcji i akcji korygowania z automatycznym mapowaniem jednostek. Aby uzyskać więcej informacji, przeczytaj ten blog.

Jako usługa zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM, Security Information and Event Management) usługa Microsoft Sentinel jest odpowiedzialna za wykrywanie zagrożeń bezpieczeństwa w organizacji. Robi to, analizując ogromne ilości danych generowanych przez wszystkie dzienniki systemów.

W tym samouczku dowiesz się, jak skonfigurować regułę analizy usługi Microsoft Sentinel z szablonu w celu wyszukiwania luk w zabezpieczeniach apache Log4j w środowisku. Reguła będzie oprawiać konta użytkowników i adresy IP znalezione w dziennikach jako jednostki do śledzenia, uwidoczną informacje w alertach generowanych przez reguły i alerty pakietu jako zdarzenia do zbadania.

Po ukończeniu tego samouczka będziesz mieć następujące możliwości:

- Tworzenie reguły analizy na podstawie szablonu

- Dostosowywanie zapytania i ustawień reguły

- Konfigurowanie trzech typów wzbogacania alertów

- Wybieranie automatycznych odpowiedzi na zagrożenia dla reguł

Wymagania wstępne

Aby ukończyć kroki tego samouczka, upewnij się, że dysponujesz następującymi elementami:

Subskrypcja Azure. Utwórz bezpłatne konto, jeśli jeszcze go nie masz.

Obszar roboczy usługi Log Analytics z wdrożonym rozwiązaniem usługi Microsoft Sentinel i pozyskiwanym do niego danymi.

Użytkownik platformy Azure z rolą Współautor usługi Microsoft Sentinel przypisany w obszarze roboczym usługi Log Analytics, w którym wdrożono usługę Microsoft Sentinel.

W tej regule odwołuje się następujące źródła danych. Większa liczba wdrożonych łączników, tym bardziej efektywna będzie reguła. Musisz mieć co najmniej jeden.

Źródło danych Tabele usługi Log Analytics, do których odwołuje się odwołanie Office 365 OfficeActivity (SharePoint)

Działalność Biura (Exchange)

OfficeActivity (Teams)DNS DnsEvents Azure Monitor (VM Insights) Połączenie maszyn wirtualnych Cisco ASA CommonSecurityLog (Cisco) Palo Alto Networks (Zapora) CommonSecurityLog (PaloAlto) Zdarzenia zabezpieczeń SecurityEvents Tożsamość Microsoft Entra SigninLogs

AADNonInteractiveUserSignInLogsAzure Monitor (WireData) WireData Azure Monitor (IIS) W3CIISLog Działanie platformy Azure AzureActivity Amazon Web Services AWSCloudTrail Microsoft Defender XDR DeviceNetworkEvents Azure Firewall AzureDiagnostics (Azure Firewall)

Zaloguj się do witryny Azure Portal i usługi Microsoft Sentinel

Zaloguj się w witrynie Azure Portal.

Na pasku wyszukiwania wyszukaj i wybierz pozycję Microsoft Sentinel.

Wyszukaj i wybierz swój obszar roboczy z listy dostępnych obszarów roboczych usługi Microsoft Sentinel.

Instalowanie rozwiązania z centrum zawartości

W usłudze Microsoft Sentinel w menu po lewej stronie w obszarze Zarządzanie zawartością wybierz pozycję Centrum zawartości.

Wyszukaj i wybierz rozwiązanie Log4j Vulnerability Detection (Wykrywanie luk w zabezpieczeniach Log4j).

Na pasku narzędzi w górnej części strony wybierz pozycję

Zainstaluj/Aktualizuj.

Zainstaluj/Aktualizuj.

Tworzenie reguły zaplanowanej analizy na podstawie szablonu

W usłudze Microsoft Sentinel w menu po lewej stronie w obszarze Konfiguracja wybierz pozycję Analiza.

Na stronie Analiza wybierz kartę Szablony reguł.

W polu wyszukiwania w górnej części listy szablonów reguł wprowadź ciąg log4j.

Z filtrowanej listy szablonów wybierz pozycję Luka w zabezpieczeniach log4j wykorzystująca lukę w zabezpieczeniach log4Shell IOC. W okienku szczegółów wybierz pozycję Utwórz regułę.

Zostanie otwarty kreator reguł analizy.

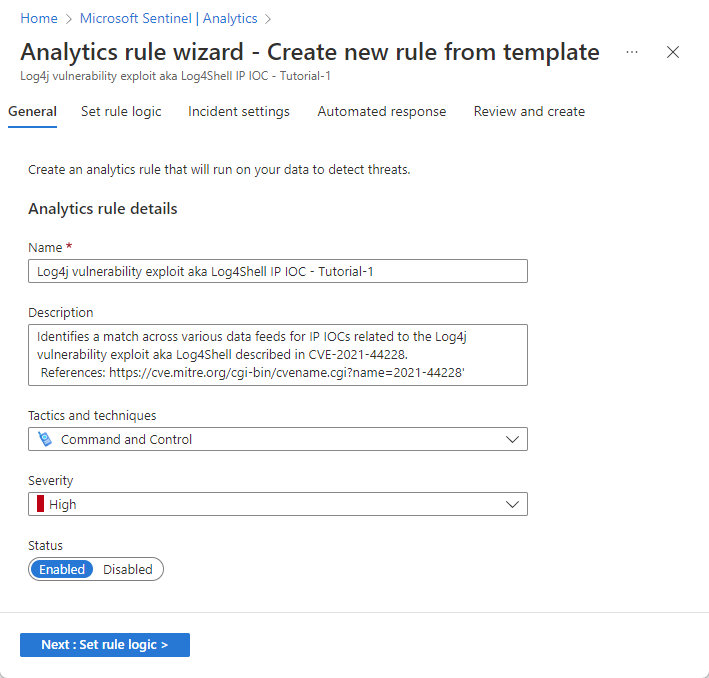

Na karcie Ogólne w polu Nazwa wprowadź lukę w zabezpieczeniach log4j wykorzystującą lukę w zabezpieczeniach o nazwie IOC ip programu Log4Shell — Tutorial-1.

Pozostaw pozostałe pola na tej stronie tak, jak są. Są to wartości domyślne, ale dodamy dostosowanie do nazwy alertu na późniejszym etapie.

Jeśli nie chcesz, aby reguła była uruchamiana natychmiast, wybierz pozycję Wyłączone, a reguła zostanie dodana do karty Aktywne reguły i możesz ją włączyć z tego miejsca, gdy będzie potrzebna.

Wybierz pozycję Dalej: Ustaw logikę reguły.

Przejrzyj logikę zapytań reguł i konfigurację ustawień

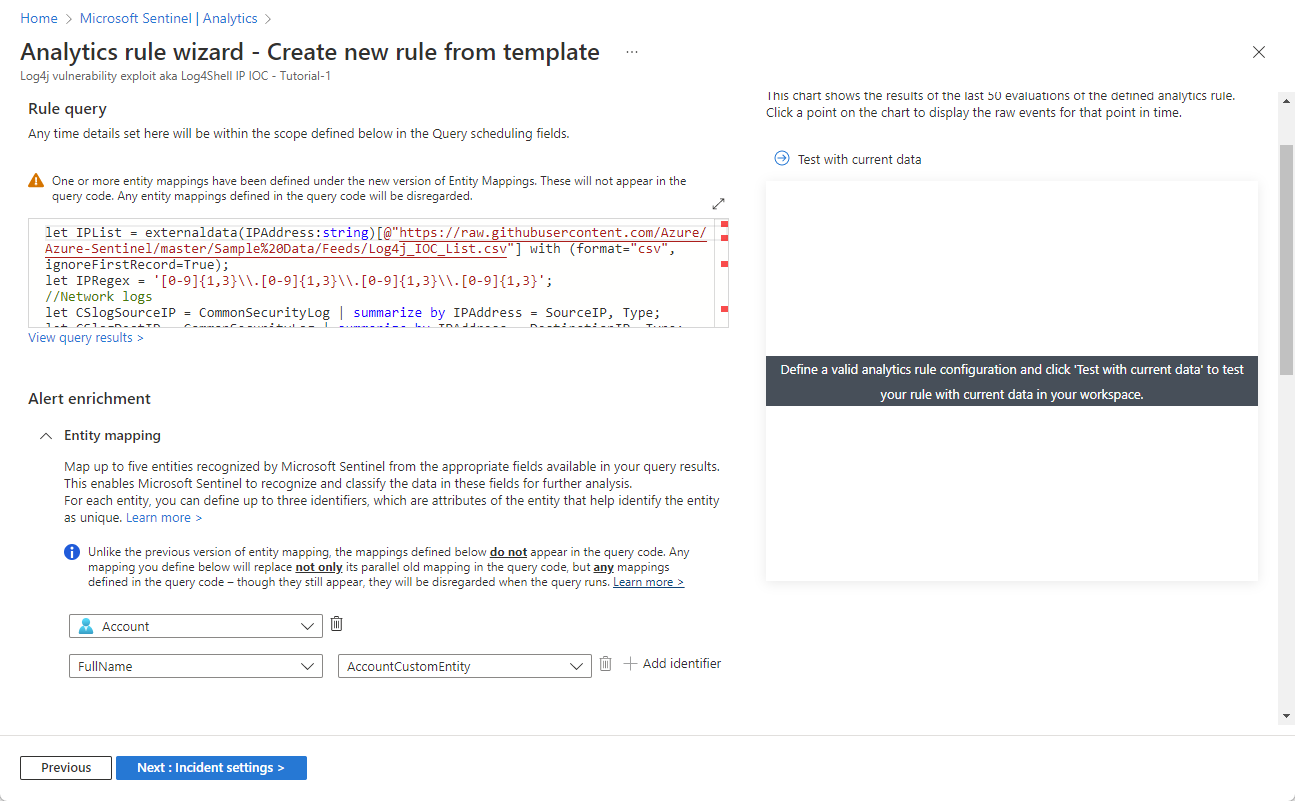

Na karcie Ustaw logikę reguły przejrzyj zapytanie, gdy jest ono wyświetlane w nagłówku Zapytanie reguły.

Aby wyświetlić więcej tekstu zapytania jednocześnie, wybierz ukośną podwójną strzałkę w prawym górnym rogu okna zapytania, aby rozwinąć okno do większego rozmiaru.

Aby uzyskać więcej informacji na temat języka KQL, zobacz omówienie język zapytań Kusto (KQL).

Inne zasoby:

Wzbogacanie alertów za pomocą jednostek i innych szczegółów

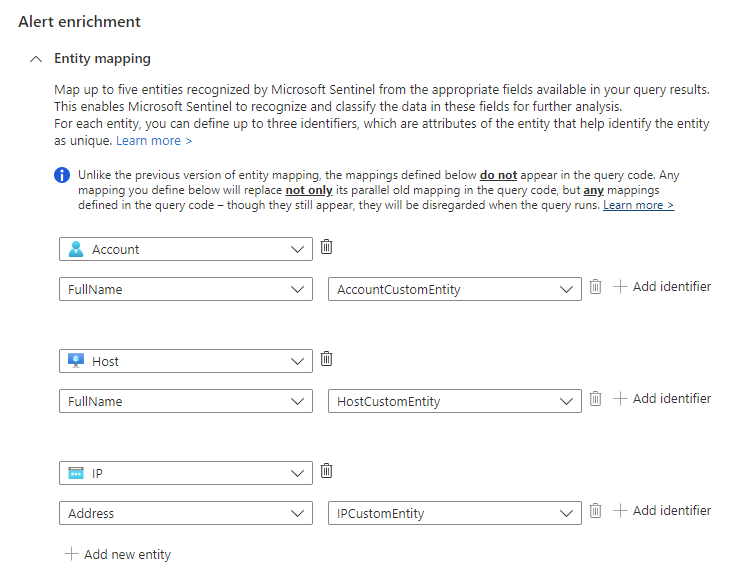

W obszarze Wzbogacanie alertów zachowaj ustawienia mapowania jednostek, tak jak są. Zanotuj trzy zamapowane jednostki.

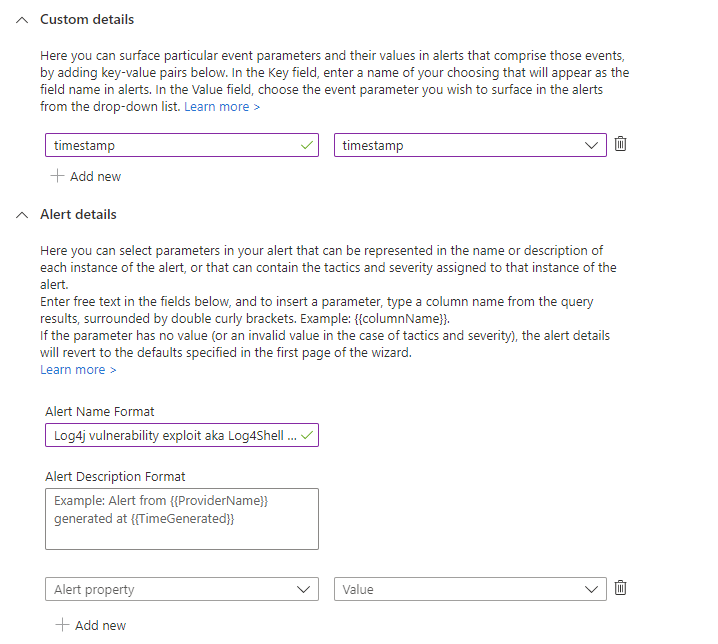

W sekcji Szczegóły niestandardowe dodajmy znacznik czasu każdego wystąpienia do alertu, aby zobaczyć go bezpośrednio w szczegółach alertu bez konieczności przechodzenia do szczegółów alertu.

- Wpisz znacznik czasu w polu Klucz . Będzie to nazwa właściwości w alercie.

- Wybierz znacznik czasu z listy rozwijanej Wartość .

W sekcji Szczegóły alertu dostosujmy nazwę alertu, aby sygnatura czasowa każdego wystąpienia pojawiała się w tytule alertu.

W polu Format nazwy alertu wprowadź lukę w zabezpieczeniach log4j wykorzystującą lukę w zabezpieczeniach o nazwie IOC protokołu Log4Shell w lokalizacji {{timestamp}}.

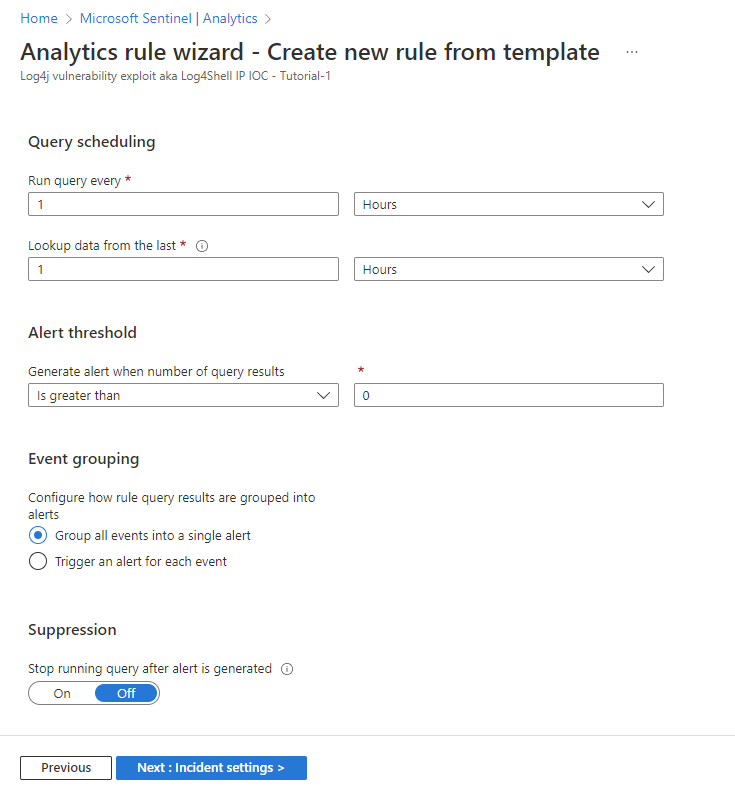

Przejrzyj pozostałe ustawienia

Przejrzyj pozostałe ustawienia na karcie Ustawianie logiki reguły. Nie trzeba nic zmieniać, ale jeśli na przykład chcesz zmienić interwał. Upewnij się, że okres wyszukiwania jest zgodny z interwałem w celu zachowania ciągłego pokrycia.

Planowanie zapytań:

- Uruchom zapytanie co 1 godzinę.

- Wyszukiwanie danych z ostatnich 1 godziny.

Próg alertu:

- Wygeneruj alert, gdy liczba wyników zapytania jest większa niż 0.

Grupowanie zdarzeń:

- Skonfiguruj sposób grupowania wyników zapytania reguły w alerty: grupuj wszystkie zdarzenia w jeden alert.

Tłumienie:

- Zatrzymaj uruchamianie zapytania po wygenerowaniu alertu: wyłączone.

Wybierz pozycję Dalej: Ustawienia zdarzenia.

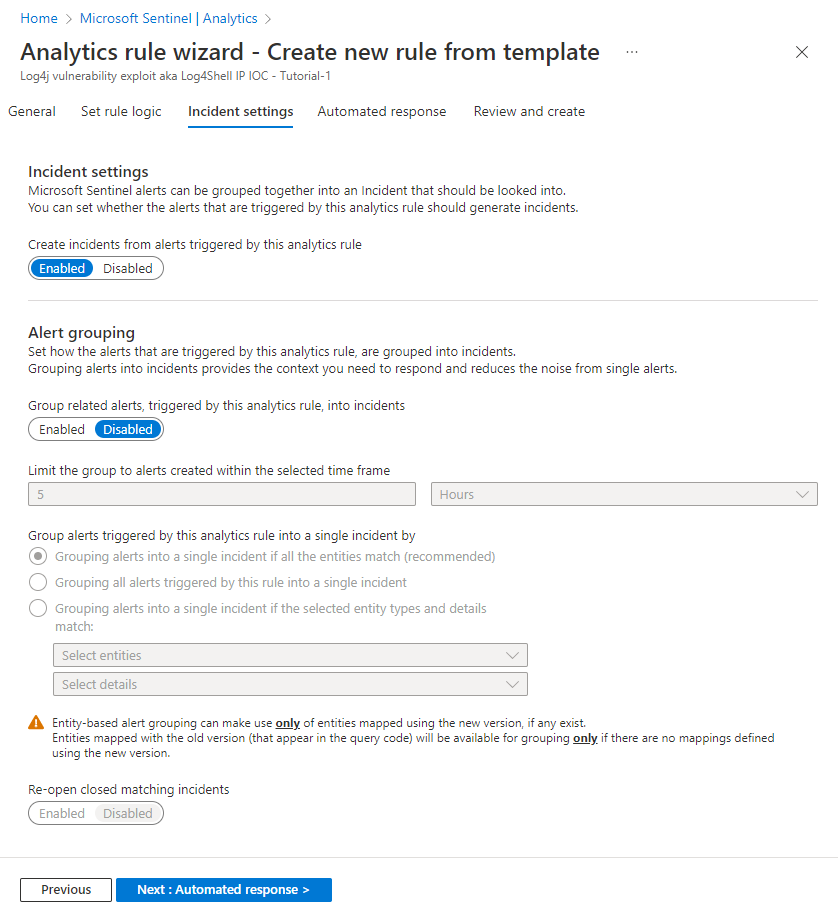

Przeglądanie ustawień tworzenia zdarzeń

Przejrzyj ustawienia na karcie Ustawienia zdarzenia. Nie trzeba nic zmieniać, chyba że na przykład masz inny system do tworzenia zdarzeń i zarządzania nimi, w tym przypadku chcesz wyłączyć tworzenie zdarzeń.

Ustawienia zdarzenia:

- Utwórz zdarzenia na podstawie alertów wyzwalanych przez tę regułę analizy: włączone.

Grupowanie alertów:

- Alerty powiązane z grupą, wyzwalane przez tę regułę analizy, do zdarzeń: wyłączone.

Wybierz pozycję Dalej: Automatyczna odpowiedź.

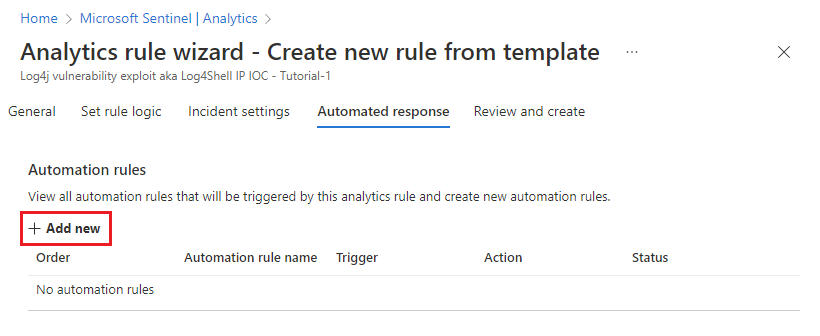

Ustawianie automatycznych odpowiedzi i tworzenie reguły

Na karcie Automatyczna odpowiedź :

Wybierz pozycję + Dodaj nową , aby utworzyć nową regułę automatyzacji dla tej reguły analizy. Spowoduje to otwarcie kreatora Tworzenie nowej reguły automatyzacji.

W polu Nazwa reguły automatyzacji wprowadź ciąg Wykrywanie luk w zabezpieczeniach Log4J — Tutorial-1.

Pozostaw sekcje Wyzwalacz i Warunki , tak jak są.

W obszarze Akcje wybierz pozycję Dodaj tagi z listy rozwijanej.

- Wybierz pozycję + Dodaj tag.

- Wprowadź ciąg Log4J exploit w polu tekstowym i wybierz przycisk OK.

Pozostaw sekcje Wygaśnięcie reguły i Kolejność , tak jak są.

Wybierz Zastosuj. Nowa reguła automatyzacji zostanie wkrótce wyświetlona na liście na karcie Automatyczna odpowiedź .

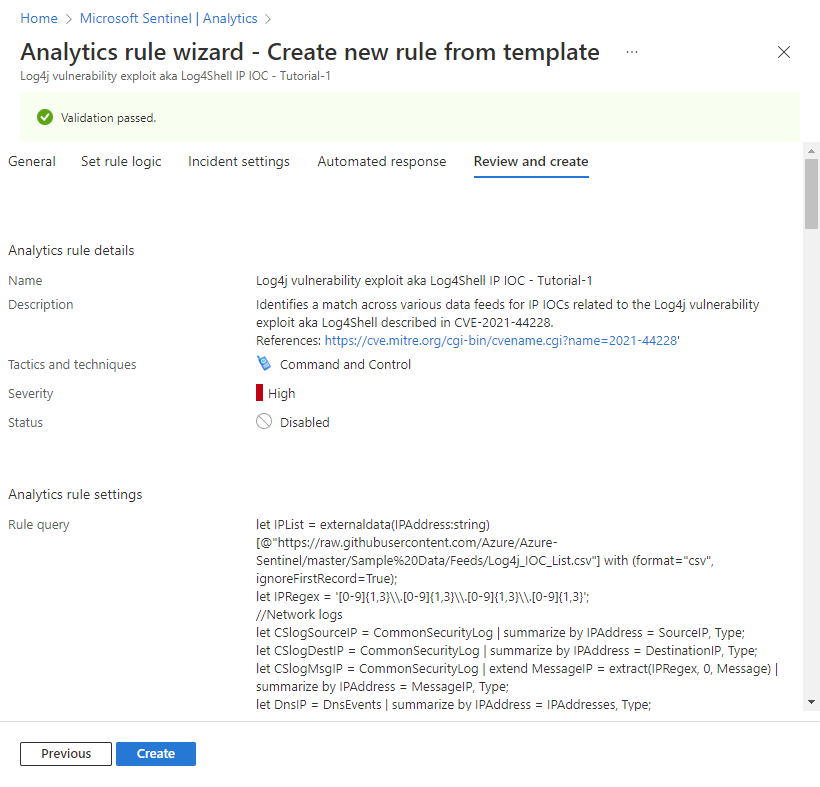

Wybierz pozycję Dalej: Przejrzyj , aby przejrzeć wszystkie ustawienia nowej reguły analizy. Po wyświetleniu komunikatu "Weryfikacja przekazana" wybierz pozycję Utwórz. Jeśli reguła nie zostanie ustawiona na Wyłączone na karcie Ogólne powyżej, reguła zostanie uruchomiona natychmiast.

Wybierz poniższy obraz, aby wyświetlić pełną recenzję (większość tekstu zapytania została obcięta w celu wyświetlenia).

Weryfikowanie powodzenia reguły

Aby wyświetlić wyniki utworzonych reguł alertów, przejdź do strony Incydenty .

Aby przefiltrować listę zdarzeń do zdarzeń wygenerowanych przez regułę analizy, wprowadź nazwę (lub część nazwy) reguły analizy utworzonej na pasku wyszukiwania .

Otwórz zdarzenie, którego tytuł odpowiada nazwie reguły analizy. Sprawdź, czy flaga zdefiniowana w regule automatyzacji została zastosowana do zdarzenia.

Czyszczenie zasobów

Jeśli nie zamierzasz nadal używać tej reguły analizy, usuń (lub przynajmniej wyłącz) utworzone reguły analizy i automatyzacji, wykonując następujące czynności:

Na stronie Analiza wybierz kartę Aktywne reguły.

Wprowadź nazwę (lub część nazwy) reguły analizy utworzonej na pasku wyszukiwania .

(Jeśli nie jest wyświetlany, upewnij się, że wszystkie filtry są ustawione na Wybierz wszystko.Zaznacz pole wyboru obok reguły na liście, a następnie wybierz pozycję Usuń z górnego baneru.

(Jeśli nie chcesz go usunąć, możesz wybrać opcję Wyłącz zamiast tego).Na stronie Automatyzacja wybierz kartę Reguły automatyzacji.

Wprowadź nazwę (lub część nazwy) reguły automatyzacji utworzonej na pasku wyszukiwania .

(Jeśli nie jest wyświetlany, upewnij się, że wszystkie filtry są ustawione na Wybierz wszystko.Zaznacz pole wyboru obok reguły automatyzacji na liście, a następnie wybierz pozycję Usuń z górnego baneru.

(Jeśli nie chcesz go usunąć, możesz wybrać opcję Wyłącz zamiast tego).

Następne kroki

Teraz, gdy wiesz już, jak wyszukiwać luki w zabezpieczeniach przy użyciu reguł analizy, dowiedz się więcej o tym, co możesz zrobić z analizą w usłudze Microsoft Sentinel:

Dowiedz się więcej o pełnym zakresie ustawień i konfiguracji w zaplanowanych regułach analizy.

W szczególności dowiedz się więcej o różnych typach wzbogacania alertów, które przedstawiono tutaj:

Dowiedz się więcej o innych rodzajach reguł analizy w usłudze Microsoft Sentinel i ich funkcji.

Dowiedz się więcej na temat pisania zapytań w język zapytań Kusto (KQL). Aby dowiedzieć się więcej na temat języka KQL, zapoznaj się z tym omówieniem, zapoznaj się z najlepszymi rozwiązaniami i zapoznaj się z tym przydatnym przewodnikiem szybkich dokumentacji.