Konfigurowanie odzyskiwania po awarii dla usług Active Directory i DNS

Aplikacje dla przedsiębiorstw, takie jak SharePoint, Dynamics AX i SAP, są zależne od usługi Active Directory i infrastruktury DNS do poprawnego działania. Podczas konfigurowania odzyskiwania po awarii dla aplikacji często należy odzyskać usługę Active Directory i system nazw domen (DNS) przed odzyskaniem innych składników aplikacji, aby zapewnić poprawną funkcjonalność aplikacji.

Za pomocą Site Recovery można utworzyć plan odzyskiwania po awarii dla usługi Active Directory. W przypadku wystąpienia zakłóceń można zainicjować tryb failover. Usługę Active Directory można uruchomić w ciągu kilku minut. Jeśli wdrożono usługę Active Directory dla wielu aplikacji w lokacji głównej, na przykład w przypadku programów SharePoint i SAP, możesz chcieć przełączyć pełną lokację w tryb failover. Najpierw można przejąć usługę Active Directory w tryb failover przy użyciu Site Recovery. Następnie przełącz inne aplikacje w tryb failover przy użyciu planów odzyskiwania specyficznych dla aplikacji.

W tym artykule wyjaśniono, jak utworzyć rozwiązanie odzyskiwania po awarii dla usługi Active Directory. Zawiera wymagania wstępne i instrukcje dotyczące trybu failover. Przed rozpoczęciem należy zapoznać się z usługą Active Directory i Site Recovery.

Wymagania wstępne

- Jeśli przeprowadzasz replikację na platformę Azure, przygotuj zasoby platformy Azure, w tym subskrypcję, Virtual Network platformy Azure, konto magazynu i magazyn usługi Recovery Services.

- Zapoznaj się z wymaganiami dotyczącymi obsługi wszystkich składników.

Replikowanie kontrolera domeny

- Należy skonfigurować replikację Site Recovery na co najmniej jednej maszynie wirtualnej, która hostuje kontroler domeny lub system DNS.

- Jeśli w środowisku znajduje się wiele kontrolerów domeny, należy również skonfigurować dodatkowy kontroler domeny w lokacji docelowej. Dodatkowy kontroler domeny może znajdować się na platformie Azure lub w pomocniczym lokalnym centrum danych.

- Jeśli masz tylko kilka aplikacji i jednego kontrolera domeny, możesz chcieć przejść w tryb failover całej lokacji razem. W takim przypadku zalecamy użycie Site Recovery do replikowania kontrolera domeny do lokacji docelowej na platformie Azure lub w pomocniczym lokalnym centrum danych. Do testowania pracy w trybie failover można użyć tego samego replikowanego kontrolera domeny lub maszyny wirtualnej DNS.

- Jeśli masz wiele aplikacji i więcej niż jeden kontroler domeny w środowisku lub jeśli planujesz przełączanie w tryb failover kilku aplikacji jednocześnie, oprócz replikowania maszyny wirtualnej kontrolera domeny z Site Recovery, zalecamy skonfigurowanie dodatkowego kontrolera domeny w lokacji docelowej (na platformie Azure lub w pomocniczym lokalnym centrum danych). W przypadku testowania pracy w trybie failover można użyć kontrolera domeny replikowanego przez Site Recovery. W przypadku trybu failover można użyć dodatkowego kontrolera domeny w lokacji docelowej.

Włączanie ochrony za pomocą Site Recovery

Za pomocą Site Recovery można chronić maszynę wirtualną, która hostuje kontroler domeny lub system DNS.

Ochrona maszyny wirtualnej

Kontroler domeny replikowany przy użyciu Site Recovery jest używany do testowania pracy w trybie failover. Upewnij się, że spełnia on następujące wymagania:

- Kontroler domeny jest serwerem wykazu globalnego.

- Kontroler domeny powinien być właścicielem roli Elastyczne operacje jednowzorcowe (FSMO) dla ról, które są wymagane podczas testowania pracy w trybie failover. W przeciwnym razie te role będą musiały zostać zajęte po przejściu w tryb failover.

Konfigurowanie ustawień sieci maszyn wirtualnych

W przypadku maszyny wirtualnej, która hostuje kontroler domeny lub system DNS, w Site Recovery skonfiguruj ustawienia sieciowe w obszarze Ustawienia sieciowe replikowanej maszyny wirtualnej. Gwarantuje to, że maszyna wirtualna jest dołączona do prawidłowej sieci po przejściu w tryb failover.

Ochrona usługi Active Directory

Ochrona lokacja-lokacja

Utwórz kontroler domeny w lokacji dodatkowej. Podczas podwyższania poziomu serwera do roli kontrolera domeny określ nazwę tej samej domeny, która jest używana w lokacji głównej. Za pomocą przystawki Lokacje i usługi Active Directory można skonfigurować ustawienia w obiekcie łącza lokacji, do którego są dodawane lokacje. Konfigurując ustawienia w linku lokacji, można kontrolować, kiedy odbywa się replikacja między co najmniej dwiema lokacjami i jak często występuje. Aby uzyskać więcej informacji, zobacz Planowanie replikacji między lokacjami.

Ochrona między lokacjami i platformą Azure

Najpierw utwórz kontroler domeny w sieci wirtualnej platformy Azure. Podczas podwyższania poziomu serwera do roli kontrolera domeny określ tę samą nazwę domeny, która jest używana w lokacji głównej.

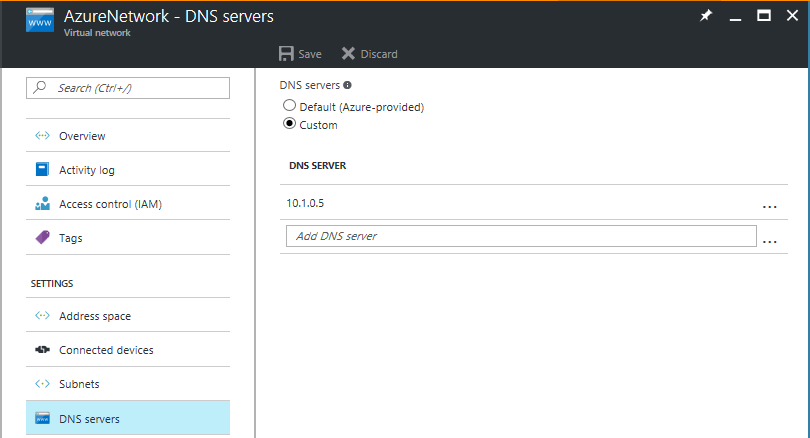

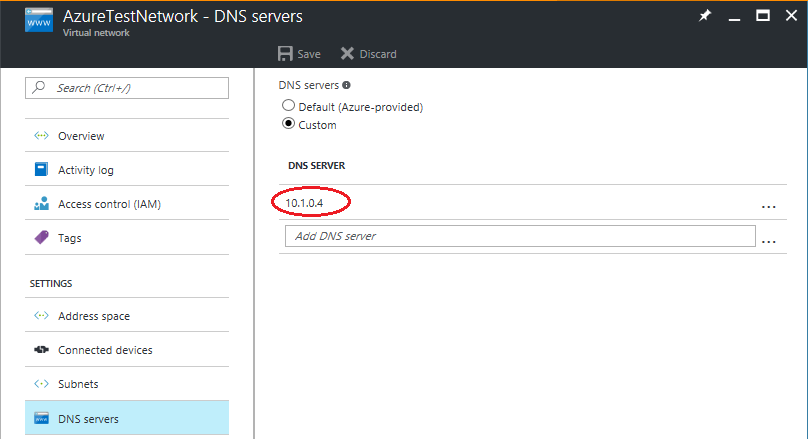

Następnie skonfiguruj ponownie serwer DNS dla sieci wirtualnej do korzystania z serwera DNS na platformie Azure.

Ochrona z platformy Azure do platformy Azure

Najpierw utwórz kontroler domeny w sieci wirtualnej platformy Azure. Podczas podwyższania poziomu serwera do roli kontrolera domeny określ tę samą nazwę domeny, która jest używana w lokacji głównej.

Następnie skonfiguruj ponownie serwer DNS dla sieci wirtualnej do korzystania z serwera DNS na platformie Azure.

Zagadnienia dotyczące testowania trybu failover

Aby uniknąć wpływu na obciążenia produkcyjne, test pracy w trybie failover odbywa się w sieci odizolowanej od sieci produkcyjnej.

Większość aplikacji wymaga obecności kontrolera domeny lub serwera DNS. W związku z tym przed przełączeniem aplikacji w tryb failover należy utworzyć kontroler domeny w izolowanej sieci, która będzie używana do testowania pracy w trybie failover. Najprostszym sposobem wykonania tej czynności jest użycie Site Recovery do replikowania maszyny wirtualnej, która hostuje kontroler domeny lub system DNS. Następnie uruchom test pracy w trybie failover maszyny wirtualnej kontrolera domeny przed uruchomieniem testowego przejścia w tryb failover planu odzyskiwania dla aplikacji.

Użyj Site Recovery, aby zreplikować maszynę wirtualną, która hostuje kontroler domeny lub system DNS.

Tworzenie izolowanej sieci. Każda sieć wirtualna tworzona na platformie Azure jest domyślnie odizolowana od innych sieci. Zalecamy używanie tego samego zakresu adresów IP dla tej sieci, która jest używana w sieci produkcyjnej. Nie włączaj łączności typu lokacja-lokacja w tej sieci.

Podaj adres IP DNS w izolowanej sieci. Użyj adresu IP, który ma być uzyskiwany przez maszynę wirtualną DNS. Jeśli przeprowadzasz replikację na platformę Azure, podaj adres IP maszyny wirtualnej używanej w trybie failover. Aby wprowadzić adres IP, w zreplikowanej maszynie wirtualnej w ustawieniach sieci wybierz ustawienia Docelowego adresu IP .

Porada

Site Recovery próbuje utworzyć testowe maszyny wirtualne w podsieci o tej samej nazwie i przy użyciu tego samego adresu IP podanego w ustawieniach sieci maszyny wirtualnej. Jeśli podsieć o tej samej nazwie nie jest dostępna w sieci wirtualnej platformy Azure, która jest dostępna do testowania pracy w trybie failover, testowa maszyna wirtualna zostanie utworzona w alfabetycznie pierwszej podsieci.

Jeśli docelowy adres IP jest częścią wybranej podsieci, Site Recovery próbuje utworzyć testowej maszyny wirtualnej trybu failover przy użyciu docelowego adresu IP. Jeśli docelowy adres IP nie jest częścią wybranej podsieci, testowa maszyna wirtualna trybu failover zostanie utworzona przy użyciu następnego dostępnego adresu IP w wybranej podsieci.

Testowanie trybu failover w lokacji dodatkowej

- Jeśli przeprowadzasz replikację do innej lokacji lokalnej i używasz protokołu DHCP, skonfiguruj system DNS i protokół DHCP do testowania pracy w trybie failover.

- Przetestuj tryb failover maszyny wirtualnej kontrolera domeny uruchomionej w sieci izolowanej. Użyj najnowszego dostępnego punktu odzyskiwania spójnego na poziomie aplikacji maszyny wirtualnej kontrolera domeny, aby przeprowadzić test pracy w trybie failover.

- Uruchom test pracy w trybie failover dla planu odzyskiwania zawierającego maszyny wirtualne, na których działa aplikacja.

- Po zakończeniu testowania wyczyść test pracy w trybie failover na maszynie wirtualnej kontrolera domeny. Ten krok powoduje usunięcie kontrolera domeny, który został utworzony na potrzeby testowania pracy w trybie failover.

Usuwanie odwołań do innych kontrolerów domeny

Po zainicjowaniu testu pracy w trybie failover nie uwzględniaj wszystkich kontrolerów domeny w sieci testowej. Aby usunąć odwołania do innych kontrolerów domeny, które istnieją w środowisku produkcyjnym, może być konieczne przejęcie ról usługi Active Directory FSMO i oczyszczanie metadanych dla brakujących kontrolerów domeny.

Problemy spowodowane zabezpieczeniami wirtualizacji

Ważne

Niektóre konfiguracje opisane w tej sekcji nie są standardowymi ani domyślnymi konfiguracjami kontrolera domeny. Jeśli nie chcesz wprowadzać tych zmian w produkcyjnym kontrolerze domeny, możesz utworzyć kontroler domeny przeznaczony dla Site Recovery do użycia na potrzeby testowania pracy w trybie failover. Wprowadź te zmiany tylko na tym kontrolerze domeny.

Począwszy od Windows Server 2012, dodatkowe zabezpieczenia są wbudowane w Active Directory Domain Services (AD DS). Te zabezpieczenia pomagają chronić zwirtualizowane kontrolery domeny przed wycofywaniem numeru sekwencji aktualizacji (USN), jeśli podstawowa platforma funkcji hypervisor obsługuje identyfikator VM-GenerationID. Platforma Azure obsługuje identyfikator VM-GenerationID. W związku z tym kontrolery domeny z systemem Windows Server 2012 lub nowszym na maszynach wirtualnych platformy Azure mają te dodatkowe zabezpieczenia.

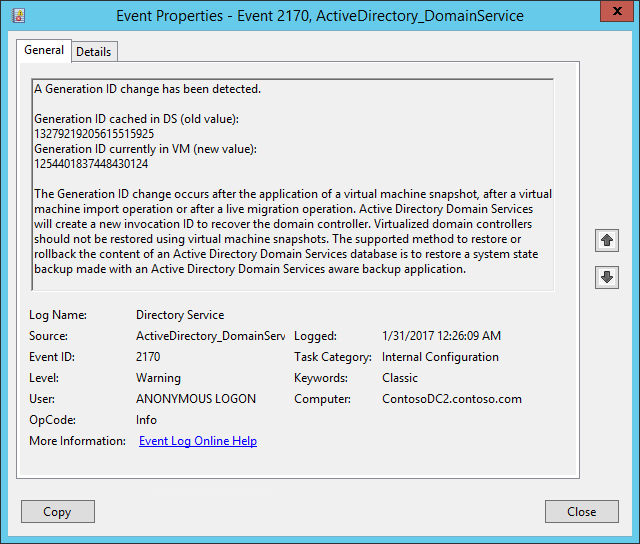

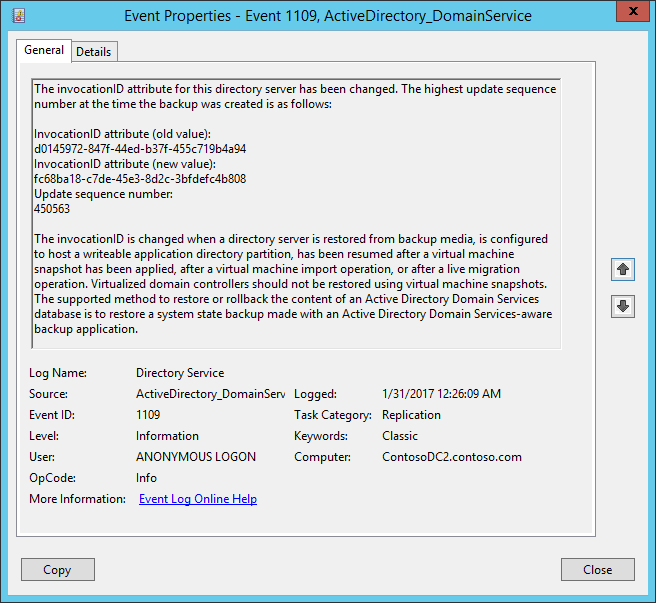

Po zresetowaniu identyfikatora generacji maszyny wirtualnej wartość InvocationID bazy danych usług AD DS jest również resetowany. Ponadto pula identyfikatorów względnych (RID) jest odrzucana, a SYSVOL folder jest oznaczony jako nieautorytatywny. Aby uzyskać więcej informacji, zobacz Introduction to Active Directory Domain Services virtualization and Safely virtualizing Distributed File System Replication (DFSR) (Wprowadzenie do wirtualizacji Active Directory Domain Services i bezpieczne wirtualizacja rozproszonego systemu plików (DFSR).

Przełączenie w tryb failover na platformę Azure może spowodować zresetowanie identyfikatora generacji maszyny wirtualnej . Zresetowanie identyfikatora generacji maszyny wirtualnej wyzwala dodatkowe zabezpieczenia po uruchomieniu maszyny wirtualnej kontrolera domeny na platformie Azure. Może to spowodować znaczne opóźnienie logowania się do maszyny wirtualnej kontrolera domeny.

Ponieważ ten kontroler domeny jest używany tylko w testowym trybie failover, zabezpieczenia wirtualizacji nie są konieczne. Aby upewnić się, że wartość VM-GenerationID dla maszyny wirtualnej kontrolera domeny nie zmienia się, możesz zmienić wartość następującej DWORD na 4 w lokalnym kontrolerze domeny:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\gencounter\Start

Objawy zabezpieczeń wirtualizacji

Jeśli zabezpieczenia wirtualizacji są wyzwalane po testowym przejściu w tryb failover, może wystąpić co najmniej jeden z następujących objawów:

Wartość GenerationID zmienia się:

Wartość InvocationID zmienia się:

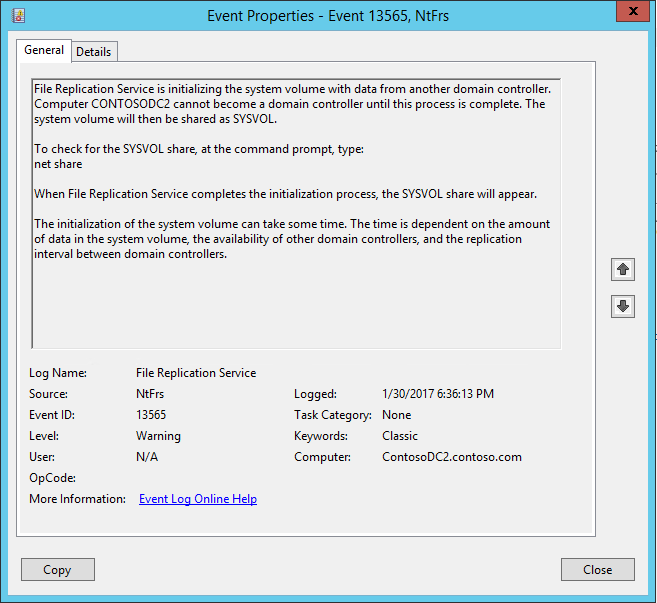

SYSVOLfolder iNETLOGONudziały nie są dostępne.

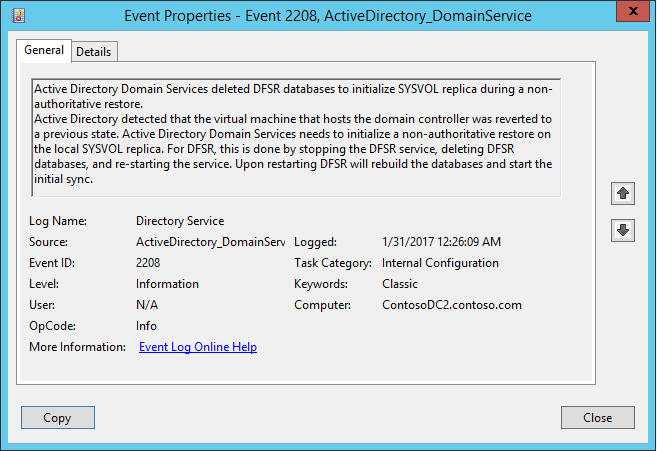

Bazy danych dfSR są usuwane.

Rozwiązywanie problemów z kontrolerem domeny podczas testowania trybu failover

Ważne

Niektóre konfiguracje opisane w tej sekcji nie są standardowymi ani domyślnymi konfiguracjami kontrolera domeny. Jeśli nie chcesz wprowadzać tych zmian w produkcyjnym kontrolerze domeny, możesz utworzyć kontroler domeny przeznaczony dla Site Recovery testowego przejścia w tryb failover. Wprowadź zmiany tylko w tym dedykowanym kontrolerze domeny.

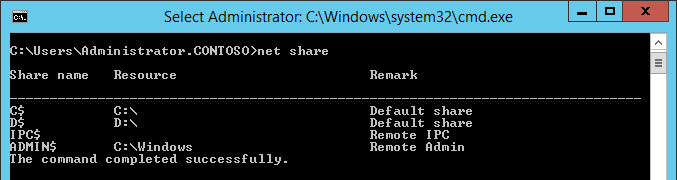

W wierszu polecenia uruchom następujące polecenie, aby sprawdzić, czy

SYSVOLfolder iNETLOGONfolder są udostępnione:NET SHAREW wierszu polecenia uruchom następujące polecenie, aby upewnić się, że kontroler domeny działa prawidłowo:

dcdiag /v > dcdiag.txtW dzienniku danych wyjściowych poszukaj następującego tekstu. Tekst potwierdza, że kontroler domeny działa prawidłowo.

passed test Connectivitypassed test Advertisingpassed test MachineAccount

Jeśli powyższe warunki są spełnione, prawdopodobnie kontroler domeny działa prawidłowo. Jeśli tak nie jest, wykonaj następujące kroki:

Wykonaj autorytatywne przywracanie kontrolera domeny. Pamiętaj o następujących informacjach:

Chociaż nie zalecamy replikacji przy użyciu usługi replikacji plików (FRS), jeśli używasz replikacji usługi FRS, wykonaj kroki umożliwiające autorytatywne przywracanie. Proces został opisany w temacie Using the BurFlags registry key to reinitialize File Replication Service (Używanie klucza rejestru BurFlags w celu ponownego zainicjowania usługi replikacji plików).

Aby uzyskać więcej informacji na temat burflags, zobacz wpis w blogu D2 i D4: Co to jest?.

Jeśli używasz replikacji dfSR, wykonaj kroki autorytatywnego przywracania. Proces został opisany w temacie Wymuszanie autorytatywnej i nieautorytatywnej synchronizacji dla folderu SYSVOL replikowanego przez usługę DFSR (na przykład "D4/D2" dla usługi FRS).

Można również użyć funkcji programu PowerShell. Aby uzyskać więcej informacji, zobacz DfSR-SYSVOL autorytatywne/nieautorytatywne funkcje przywracania programu PowerShell.

Pomiń wymaganie synchronizacji początkowej, ustawiając następujący klucz rejestru na wartość 0 na lokalnym kontrolerze domeny.

DWORDJeśli element nie istnieje, możesz go utworzyć w węźle Parametry.HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters\Repl Perform Initial SynchronizationsAby uzyskać więcej informacji, zobacz Rozwiązywanie problemów z identyfikatorem zdarzenia DNS 4013: Serwer DNS nie mógł załadować zintegrowanych stref DNS usługi AD.

Wyłącz wymaganie, aby serwer wykazu globalnego był dostępny w celu zweryfikowania logowania użytkownika. W tym celu w lokalnym kontrolerze domeny ustaw następujący klucz rejestru na 1.

DWORDJeśli element nie istnieje, możesz go utworzyć w węźle Lsa.HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\IgnoreGCFailuresAby uzyskać więcej informacji, zobacz Jak działa wykaz globalny.

System DNS i kontroler domeny na różnych maszynach

Jeśli używasz kontrolera domeny i systemu DNS na tej samej maszynie wirtualnej, możesz pominąć tę procedurę.

Jeśli system DNS nie znajduje się na tej samej maszynie wirtualnej co kontroler domeny, należy utworzyć maszynę wirtualną DNS na potrzeby testowego przejścia w tryb failover. Możesz użyć nowego serwera DNS i utworzyć wszystkie wymagane strefy. Jeśli na przykład domena usługi Active Directory to contoso.com, możesz utworzyć strefę DNS o nazwie contoso.com. Wpisy odpowiadające usłudze Active Directory muszą zostać zaktualizowane w systemie DNS w następujący sposób:

Przed uruchomieniem innej maszyny wirtualnej w planie odzyskiwania upewnij się, że te ustawienia są spełnione:

- Strefa musi mieć nazwę po nazwie katalogu głównego lasu.

- Strefa musi być objęta kopią zapasową pliku.

- Strefa musi być włączona dla bezpiecznych i niezabezpieczonych aktualizacji.

- Rozpoznawanie maszyny wirtualnej, która hostuje kontroler domeny, powinna wskazywać adres IP maszyny wirtualnej DNS.

Uruchom następujące polecenie na maszynie wirtualnej, która hostuje kontroler domeny:

nltest /dsregdnsUruchom następujące polecenia, aby dodać strefę na serwerze DNS, zezwolić na niezabezpieczone aktualizacje i dodać wpis strefy do usługi DNS:

dnscmd /zoneadd contoso.com /Primary dnscmd /recordadd contoso.com contoso.com. SOA %computername%.contoso.com. hostmaster. 1 15 10 1 1 dnscmd /recordadd contoso.com %computername% A <IP_OF_DNS_VM> dnscmd /config contoso.com /allowupdate 1

Następne kroki

Dowiedz się więcej o ochronie obciążeń przedsiębiorstwa za pomocą usługi Azure Site Recovery.