Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Usługa Azure Blob Storage umożliwia przechowywanie dużych ilości danych obiektów bez struktury. Usługi Blob Storage można używać do zbierania lub uwidaczniania danych multimediów, zawartości lub aplikacji dla użytkowników. Ponieważ wszystkie dane obiektów blob są przechowywane w kontenerach, należy utworzyć kontener pamięci, zanim rozpocznie się przesyłanie danych. Aby dowiedzieć się więcej o usłudze Blob Storage, przeczytaj wprowadzenie do usługi Azure Blob Storage.

Z tego artykułu z instrukcjami dowiesz się, jak pracować z obiektami kontenerów w witrynie Azure Portal.

Wymagania wstępne

Aby uzyskać dostęp do usługi Azure Storage, potrzebujesz subskrypcji platformy Azure. Jeśli nie masz jeszcze subskrypcji, przed rozpoczęciem utwórz bezpłatne konto .

Cały dostęp do usługi Azure Storage odbywa się za pośrednictwem konta magazynowania. W tej instrukcji krok-po-kroku utwórz konto magazynu przy użyciu portalu Azure, programu Azure PowerShell lub interfejsu wiersza polecenia Azure. Aby uzyskać pomoc dotyczącą tworzenia konta magazynu, zobacz Tworzenie konta magazynu.

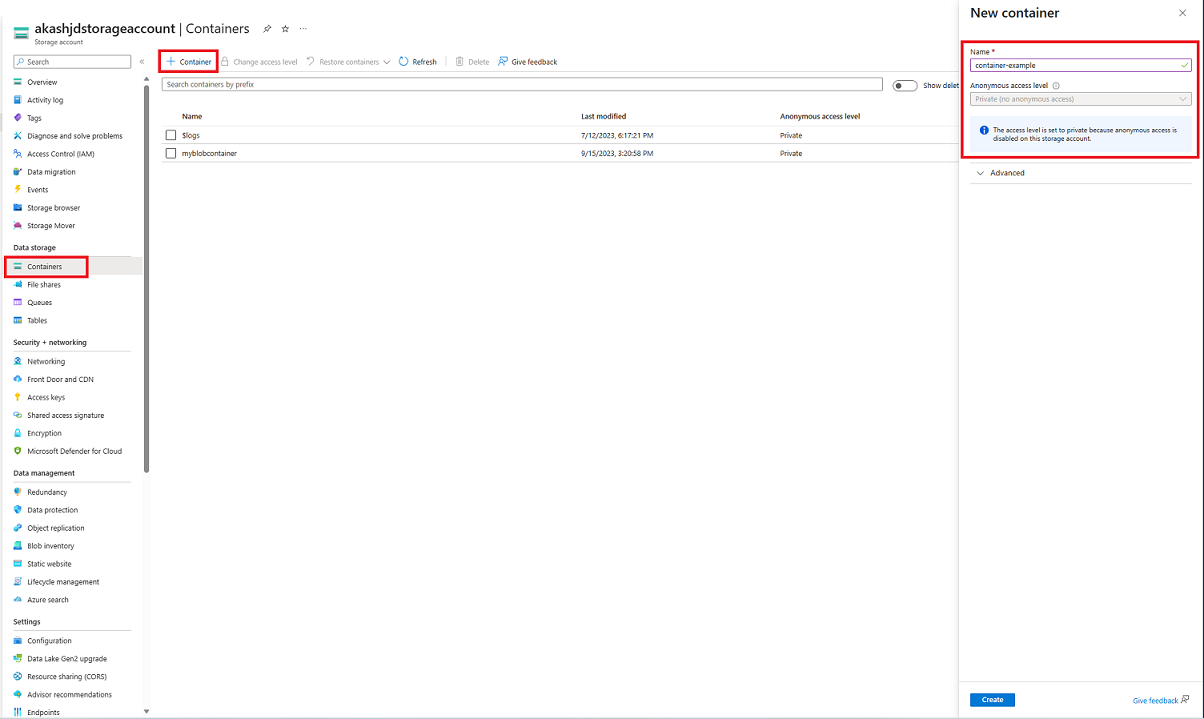

Tworzenie kontenera

Kontener organizuje zestaw blobów, podobnie jak katalog w systemie plików. Konto magazynowe może zawierać nieograniczoną liczbę kontenerów, a kontener może przechowywać nieograniczoną liczbę blobów.

Aby utworzyć kontener w witrynie Azure Portal, wykonaj następujące kroki:

W okienku nawigacji portalu po lewej stronie ekranu wybierz pozycję Konta magazynu i wybierz konto magazynu. Jeśli okienko nawigacji nie jest widoczne, wybierz przycisk menu, aby przełączyć jego widoczność.

W okienku nawigacji dla konta magazynu przewiń do sekcji Magazyn danych i wybierz pozycję Kontenery.

W okienku Kontenery wybierz przycisk + Kontener , aby otworzyć okienko Nowy kontener .

W okienku Nowy kontener podaj nazwę nowego kontenera. Nazwa kontenera musi być zapisana małymi literami, zaczynać się literą lub cyfrą i może zawierać tylko litery, cyfry i znak kreski (-). Nazwa musi również mieć długość od 3 do 63 znaków. Aby uzyskać więcej informacji na temat nazw kontenerów i obiektów blob, zobacz Nazewnictwo i odwoływanie się do kontenerów, obiektów blob i metadanych.

Ustaw poziom dostępu Anonimowe dla kontenera. Zalecany poziom to Prywatny (bez dostępu anonimowego). Aby uzyskać informacje na temat zapobiegania anonimowemu dostępowi do danych obiektów blob, zobacz Omówienie: korygowanie anonimowego dostępu do odczytu dla danych obiektów blob.

Wybierz pozycję Utwórz, aby utworzyć kontener.

Odczytywanie właściwości i metadanych kontenera

Kontener uwidacznia zarówno właściwości systemu, jak i metadane zdefiniowane przez użytkownika. Właściwości systemu istnieją w każdym zasobie usługi Blob Storage. Niektóre właściwości są tylko do odczytu, podczas gdy inne mogą być odczytywane lub ustawiane.

Metadane zdefiniowane przez użytkownika składają się z co najmniej jednej pary nazwa-wartość określonej dla zasobu usługi Blob Storage. Za pomocą metadanych można przechowywać dodatkowe wartości z zasobem. Wartości metadanych są przeznaczone tylko do własnych celów i nie mają wpływu na zachowanie zasobu.

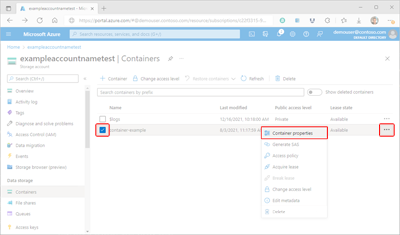

Właściwości kontenera

Aby wyświetlić właściwości kontenera w witrynie Azure Portal, wykonaj następujące kroki:

Otwórz listę kontenerów na koncie magazynowym.

Zaznacz pole wyboru obok nazwy kontenera, którego właściwości chcesz wyświetlić.

Wybierz przycisk Więcej kontenera (...), a następnie wybierz pozycję Właściwości kontenera , aby wyświetlić okienko Właściwości kontenera.

Odczytywanie i zapisywanie metadanych kontenera

Użytkownicy, którzy mają dużą liczbę obiektów na koncie pamięci masowej, mogą logicznie organizować swoje dane w kontenerach, używając metadanych.

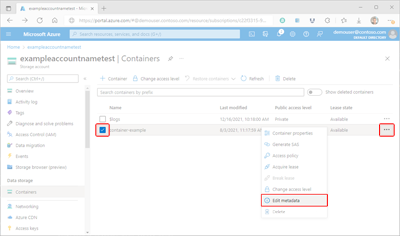

Aby zarządzać metadanymi kontenera w witrynie Azure Portal, wykonaj następujące kroki:

Przejdź do listy kontenerów na koncie magazynowym.

Zaznacz pole wyboru obok nazwy kontenera, którego metadane chcesz zarządzać.

Wybierz przycisk Więcej kontenera (...), a następnie wybierz pozycję Edytuj metadane , aby wyświetlić okienko Metadane kontenera .

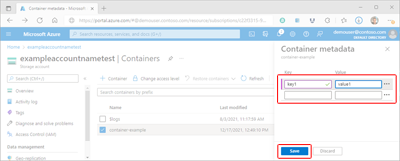

W okienku Container metadata będą wyświetlane istniejące metadane w formie par klucz-wartość. Istniejące dane można edytować, wybierając istniejący klucz lub wartość i zastępując dane. Możesz dodać dodatkowe metadane, podając dane w podanych pustych polach. Na koniec wybierz pozycję Zapisz , aby zatwierdzić dane.

Zarządzanie dostępem do kontenerów i obiektów blob

Prawidłowe zarządzanie dostępem do obiektów blob w kontenerach jest kluczem do zapewnienia bezpieczeństwa danych. W poniższych sekcjach przedstawiono sposoby spełnienia wymagań dotyczących dostępu.

Zarządzanie przypisaniami ról RBAC platformy Azure dla kontenera

Identyfikator entra firmy Microsoft oferuje optymalne zabezpieczenia zasobów usługi Blob Storage. Kontrola dostępu oparta na rolach (RBAC) platformy Azure określa, jakie uprawnienia ma podmiot zabezpieczeń dla danego zasobu. Aby udzielić dostępu do kontenera, przypiszesz rolę RBAC na poziomie kontenera lub powyżej do użytkownika, grupy, podmiotu usługi lub tożsamości zarządzanej. Możesz również dodać jeden lub więcej warunków do przypisania roli.

Informacje na temat przypisywania ról można uzyskać w temacie Przypisywanie ról platformy Azure przy użyciu witryny Azure Portal.

Generowanie sygnatury dostępu współdzielonego

Sygnatura dostępu współdzielonego (SAS) zapewnia tymczasowy, bezpieczny, delegowany dostęp do klienta, który normalnie nie ma uprawnień. Sygnatura dostępu współdzielonego zapewnia dokładną kontrolę nad tym, w jaki sposób klient może uzyskiwać dostęp do danych. Można na przykład określić, które zasoby są dostępne dla klienta. Można również ograniczyć typy operacji, które klient może wykonać, i określić czas trwania.

Platforma Azure obsługuje trzy typy SAS. Sygnatura dostępu współdzielonego (SAS) dla usługi zapewnia dostęp do zasobu tylko w jednej z usług magazynu: usługi Blob, kolejki, tabeli lub usługi plików. Sygnatura dostępu współdzielonego konta jest podobna do sygnatury współdzielonego dostępu do usługi, ale może zezwalać na dostęp do zasobów w więcej niż jednej usłudze przechowywania. Delegowana sygnatura dostępu współdzielonego (SAS) jest zabezpieczona przy użyciu poświadczeń Microsoft Entra i może być używana tylko z usługą Blob Storage.

Podczas tworzenia SAS można ustawić ograniczenia dostępu zgodnie z poziomem uprawnień, adresem IP lub jego zakresem, albo datą i godziną rozpoczęcia i wygaśnięcia. Więcej informacji można przeczytać w temacie Udzielanie ograniczonego dostępu do zasobów usługi Azure Storage przy użyciu sygnatur dostępu współdzielonego.

Ostrzeżenie

Każdy klient, który posiada prawidłową sygnaturę dostępu współdzielonego, może uzyskać dostęp do danych na koncie magazynowym, zgodnie z uprawnieniami tej sygnatury. Ważne jest, aby chronić SAS (Podpis Dostępu Współdzielonego) przed złośliwym lub niezamierzonym użyciem. Użyj uznania w dystrybucji sygnatury dostępu współdzielonego i zaplanuj odwołanie naruszonej sygnatury dostępu współdzielonego.

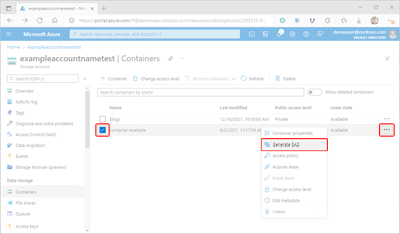

Aby wygenerować token SAS przy użyciu witryny Azure Portal, wykonaj następujące kroki:

W witrynie Azure Portal przejdź do listy kontenerów na koncie magazynu.

Zaznacz pole wyboru obok nazwy kontenera, dla którego wygenerujesz token SAS.

Wybierz przycisk Więcej kontenera (...), a następnie wybierz pozycję Generuj SAS, aby wyświetlić okienko Generuj SAS.

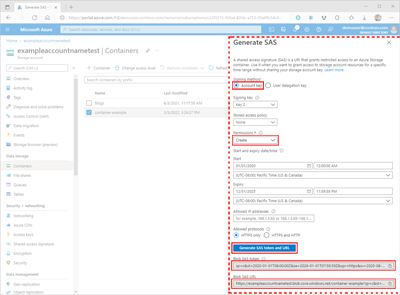

W okienku Generuj SAS wybierz wartość klucz konta jako Metoda podpisywania.

W polu Metoda podpisywania wybierz pozycję Klucz konta. Wybranie klucza konta spowoduje utworzenie SAS usługi.

W polu Klucz do podpisywania wybierz żądany klucz, który ma zostać użyty do podpisania SAS.

W polu Przechowywane zasady dostępu wybierz pozycję Brak.

Wybierz pole Uprawnienia , a następnie zaznacz pola wyboru odpowiadające żądanym uprawnieniam.

W sekcji Data/godzina rozpoczęcia i wygaśnięcia określ żądane wartości daty rozpoczęcia i wygaśnięcia , godziny i strefy czasowej.

Opcjonalnie określ adres IP lub zakres adresów IP, z których mają być akceptowane żądania w polu Dozwolone adresy IP . Jeśli adres IP żądania nie jest zgodny z adresem IP lub zakresem adresów określonym w tokenie SAS, nie zostanie autoryzowany.

Opcjonalnie określ protokół dozwolony dla żądań wysyłanych z użyciem SAS w polu Dozwolone protokoły. Wartość domyślna to HTTPS.

Przejrzyj ustawienia pod kątem dokładności, a następnie wybierz pozycję Generuj token SAS i adres URL, aby wyświetlić token SAS obiektu blob oraz adres URL SAS obiektu blob.

Skopiuj i wklej wartości tokenu SAS i adresu URL dostępu współdzielonego obiektu blob w bezpieczne miejsce. Będą one wyświetlane tylko raz i nie można ich pobrać po zamknięciu okna.

Uwaga / Notatka

Token SAS zwrócony przez portal nie zawiera znaku ograniczającego ('?') dla ciągu zapytania URL. Jeśli dołączasz token SAS do adresu URL zasobu, pamiętaj, aby dołączyć znak ogranicznika do adresu URL zasobu przed dołączeniem tokenu SAS.

Tworzenie przechowywanych zasad dostępu lub niezmienności

Przechowywane zasady dostępu umożliwiają dodatkową kontrolę po stronie serwera nad jedną lub kilkoma sygnaturami dostępu współdzielonego. Po powiązaniu SAS z polityką dostępu SAS dziedziczy ograniczenia zdefiniowane w tej polityce. Te dodatkowe ograniczenia umożliwiają zmianę czasu rozpoczęcia, czasu wygaśnięcia lub uprawnień dla podpisu. Można go również odwołać po jego wydaniu.

Zasady niezmienności mogą służyć do ochrony danych przed zastępowaniami i usuwaniem. Zasady niezmienności umożliwiają tworzenie i odczytywanie obiektów, ale uniemożliwia ich modyfikowanie lub usuwanie przez określony czas trwania. Usługa Blob Storage obsługuje dwa typy zasad niezmienności. Zasady przechowywania na podstawie czasu uniemożliwiają operacje zapisu i usuwania przez określony okres czasu. Blokada prawna zabrania również operacji zapisu i usuwania, ale należy je jawnie wyczyścić, zanim te operacje będą mogły zostać wznowione.

Tworzenie przechowywanych zasad dostępu

Konfigurowanie przechowywanych zasad dostępu jest procesem dwuetapowym: najpierw należy zdefiniować zasady, a następnie zastosować je do kontenera. Aby skonfigurować przechowywane zasady dostępu, wykonaj następujące kroki:

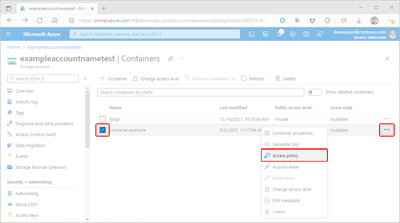

W witrynie Azure Portal przejdź do listy kontenerów na koncie magazynu.

Zaznacz pole wyboru obok nazwy kontenera, dla którego wygenerujesz token SAS.

Wybierz przycisk Więcej kontenera (...), a następnie wybierz pozycję Zasady dostępu , aby wyświetlić okienko Zasady dostępu .

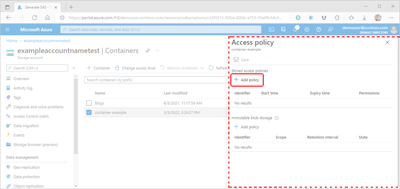

W okienku Zasady dostępu wybierz pozycję + Dodaj zasady w sekcji Przechowywane zasady dostępu , aby wyświetlić okienko Dodawanie zasad . Wszelkie istniejące zasady będą wyświetlane w jednej z odpowiednich sekcji.

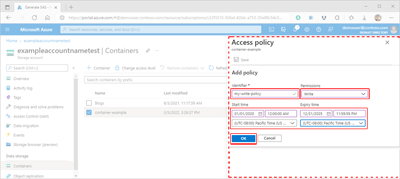

W okienku Dodawanie zasad wybierz pole Identyfikator i dodaj nazwę dla nowych zasad.

Wybierz pole Uprawnienia , a następnie zaznacz pola wyboru odpowiadające uprawnieniam żądanym dla nowych zasad.

Opcjonalnie podaj wartości daty, godziny i strefy czasowej dla pól Godzina rozpoczęcia i Godzina wygaśnięcia , aby ustawić okres ważności zasad.

Przejrzyj ustawienia pod kątem dokładności, a następnie wybierz przycisk OK , aby zaktualizować okienko Zasady dostępu .

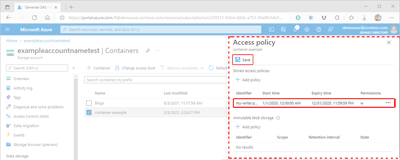

Ostrzeżenie

Mimo że zasady są teraz wyświetlane w tabeli Zasady dostępu przechowywane , nadal nie są stosowane do kontenera. Jeśli w tym momencie przejdziesz z okienka Zasady dostępu , zasady nie zostaną zapisane ani zastosowane i utracisz pracę.

W okienku Zasady dostępu wybierz pozycję + Dodaj zasady , aby zdefiniować inne zasady, lub wybierz pozycję Zapisz , aby zastosować nowe zasady do kontenera. Po utworzeniu co najmniej jednej przechowywanej zasady dostępu będzie można skojarzyć z nim inne sygnatury bezpiecznego dostępu (SAS).

Tworzenie zasad niezmienności

Dowiedz się więcej na temat konfigurowania zasad niezmienności dla kontenerów. Aby uzyskać pomoc dotyczącą implementowania zasad niezmienności, wykonaj kroki opisane w artykule Konfigurowanie zasad przechowywania lub Konfigurowanie lub usuwanie blokady prawnej.

Zarządzanie dzierżawami

Dzierżawa kontenera służy do ustanawiania blokady operacji usuwania lub zarządzania nią. Po uzyskaniu dzierżawy w portalu Azure blokadę można utworzyć tylko o nieskończonym czasie trwania. Po utworzeniu programowo czas trwania blokady może wynosić od 15 do 60 sekund lub może być nieskończony.

Istnieją pięć różnych trybów operacji dzierżawy, ale tylko dwa są dostępne w witrynie Azure Portal:

| Przypadek użycia |

|

|

|---|---|---|

|

|

Zażądaj nowej dzierżawy. | ✓ |

|

|

Odnów istniejącą dzierżawę. | |

|

|

Zmień identyfikator istniejącej dzierżawy. | |

|

|

Zakończ bieżącą dzierżawę; umożliwia innym klientom uzyskanie nowej dzierżawy | ✓ |

|

|

Zakończ bieżącą dzierżawę; uniemożliwia innym klientom uzyskanie nowej dzierżawy w bieżącym okresie dzierżawy |

Uzyskiwanie dzierżawy

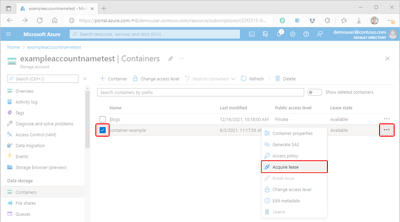

Aby uzyskać dzierżawę przy użyciu witryny Azure Portal, wykonaj następujące kroki:

W witrynie Azure Portal przejdź do listy kontenerów na koncie magazynu.

Zaznacz pole wyboru obok nazwy kontenera, dla którego uzyskasz dzierżawę.

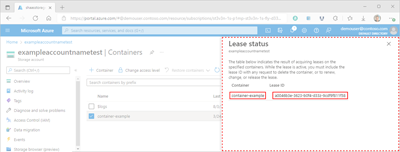

Wybierz przycisk Więcej kontenera (...), a następnie wybierz pozycję Uzyskaj dzierżawę , aby zażądać nowej dzierżawy i wyświetlić szczegóły w okienku Stan dzierżawy .

Wartości właściwości Container and Lease ID nowo żądanej dzierżawy są wyświetlane w okienku Stan dzierżawy . Skopiuj i wklej te wartości w bezpiecznej lokalizacji. Będą one wyświetlane tylko raz i nie można ich pobrać po zamknięciu okienka.

Przerywanie dzierżawy

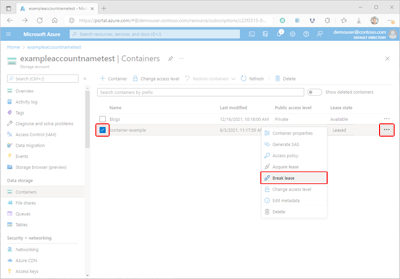

Aby przerwać dzierżawę przy użyciu witryny Azure Portal, wykonaj następujące kroki:

W witrynie Azure Portal przejdź do listy kontenerów na koncie magazynu.

Zaznacz pole wyboru obok nazwy kontenera, dla którego zostanie przerwana dzierżawa.

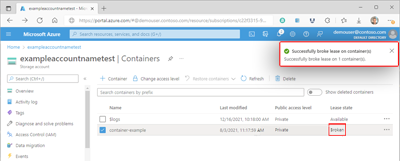

Wybierz przycisk Więcej kontenera (...), a następnie wybierz pozycję Przerwij dzierżawę , aby przerwać dzierżawę.

Po przerwaniu dzierżawy wartość stanu dzierżawy wybranego kontenera zostanie zaktualizowana, a zostanie wyświetlone potwierdzenie stanu.

Usuwanie kontenerów

Po usunięciu kontenera w witrynie Azure Portal wszystkie obiekty blob w kontenerze również zostaną usunięte.

Ostrzeżenie

Wykonanie poniższych kroków może trwale usunąć kontenery i wszystkie obiekty typu BLOB w nich zawarte. Microsoft zaleca włączenie miękkiego usuwania kontenerów, aby chronić kontenery i bloby przed przypadkowym usunięciem. Aby uzyskać więcej informacji, zobacz Miękkie usuwanie dla kontenerów.

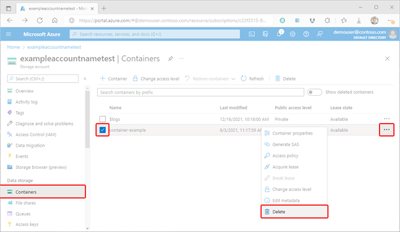

Aby usunąć kontener w witrynie Azure Portal, wykonaj następujące kroki:

W witrynie Azure Portal przejdź do listy kontenerów na koncie magazynu.

Wybierz kontener do usunięcia.

Wybierz przycisk Więcej (...), a następnie wybierz pozycję Usuń.

W oknie dialogowym Usuwanie kontenerów upewnij się, że chcesz usunąć kontener.

W niektórych przypadkach można pobrać kontenery, które zostały usunięte. Jeśli opcja ochrony danych poprzez usuwanie wstępne jest włączona na koncie magazynowym, możesz uzyskać dostęp do kontenerów usuniętych w skojarzonym okresie retencji. Aby dowiedzieć się więcej na temat miękkiego usuwania, przeczytaj artykuł Miękkie usuwanie dla kontenerów.

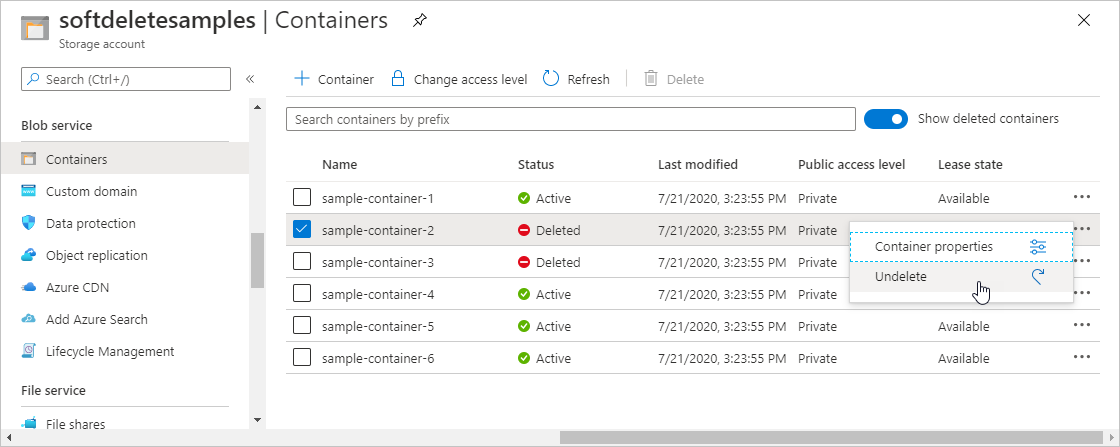

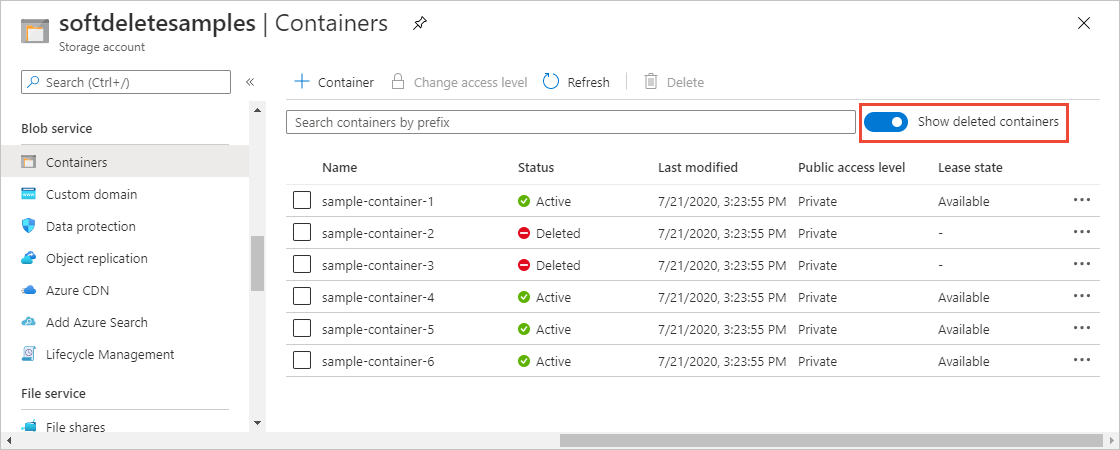

Wyświetl kontenery usunięte tymczasowo

Po włączeniu miękkiego usuwania można wyświetlać miękko usunięte kontenery w portalu Azure. Kontenery usunięte tymczasowo są widoczne w określonym okresie retencji. Po wygaśnięciu okresu przechowywania kontener usunięty tymczasowo zostanie usunięty na stałe i nie będzie już widoczny.

Aby wyświetlić kontenery usunięte nietrwale w witrynie Azure Portal, wykonaj następujące kroki:

Przejdź do konta magazynu w witrynie Azure Portal i wyświetl listę kontenerów.

Przełącz przełącznik Pokaż usunięte kontenery , aby uwzględnić usunięte kontenery na liście.

Przywracanie kontenera tymczasowo usuniętego

W okresie retencji można przywrócić tymczasowo usunięty kontener i jego zawartość. Aby przywrócić tymczasowo usunięty kontener w Azure Portal, wykonaj następujące kroki:

Przejdź do konta magazynu w witrynie Azure Portal i wyświetl listę kontenerów.

Wyświetl menu kontekstowe kontenera, który chcesz przywrócić, a następnie z menu wybierz pozycję Przywróć.