Usługi Azure Files i Azure File Sync udostępniają dwa główne typy punktów końcowych na potrzeby uzyskiwania dostępu do udziałów plików platformy Azure:

- Publiczne punkty końcowe, które mają publiczny adres IP i mogą być dostępne z dowolnego miejsca na świecie.

- Prywatne punkty końcowe, które istnieją w sieci wirtualnej i mają prywatny adres IP z przestrzeni adresowej tej sieci wirtualnej.

W przypadku usług Azure Files i Azure File Sync obiekty zarządzania platformy Azure (konto magazynu i usługa synchronizacji magazynu) kontrolują zarówno publiczne, jak i prywatne punkty końcowe. Konto przechowywania to konstrukcja zarządzania, która reprezentuje udostępnioną pulę przechowywania, w której można wdrożyć wiele udziałów plików, a także inne zasoby przechowywania, takie jak obiekty blob lub kolejki. Usługa synchronizacji magazynu to konstrukcja zarządzania reprezentująca zarejestrowane serwery, które są serwerami plików systemu Windows z ustanowioną relacją zaufania z usługą Azure File Sync i grupami synchronizacji, które definiują topologię relacji synchronizacji.

W tym artykule opisano, jak skonfigurować punkty końcowe sieciowe zarówno dla Azure Files, jak i Azure File Sync. Aby dowiedzieć się więcej o konfigurowaniu punktów końcowych sieciowych w celu bezpośredniego uzyskiwania dostępu do udziałów plików platformy Azure, zamiast lokalnego buforowania z użyciem Azure File Sync, zobacz Konfigurowanie punktów końcowych sieciowych Azure Files.

Zalecamy zapoznanie się z zagadnieniami dotyczącymi sieci usługi Azure File Sync przed przeczytaniem tego przewodnika z instrukcjami.

Wymagania wstępne

W tym artykule przyjęto założenie, że:

- Masz subskrypcję platformy Azure. Jeśli nie masz jeszcze subskrypcji, przed rozpoczęciem utwórz bezpłatne konto.

- Utworzyłeś już udział plików w chmurze na koncie magazynowym Azure, z którym chcesz połączyć się ze środowiska lokalnego. Aby dowiedzieć się, jak utworzyć udział plików platformy Azure, zobacz Tworzenie udziału plików platformy Azure.

- Zezwalasz na ruch domeny do następujących punktów końcowych, zobacz Punkty końcowe usługi platformy Azure:

Dodatkowo:

Tworzenie prywatnych punktów końcowych

Podczas tworzenia prywatnego punktu końcowego dla zasobu platformy Azure są wdrażane następujące zasoby:

-

Prywatny punkt końcowy: zasób platformy Azure reprezentujący prywatny punkt końcowy dla konta magazynu lub dla usługi synchronizacji magazynu. Pomyśl o tym jako zasobie, który łączy zasób platformy Azure i interfejs sieciowy.

-

Interfejs sieciowy (NIC): interfejs sieciowy, który utrzymuje prywatny adres IP w określonej sieci wirtualnej/podsieci. Jest to dokładnie ten sam zasób, który jest wdrażany podczas wdrażania maszyny wirtualnej, jednak zamiast być przypisanym do maszyny wirtualnej, jest on własnością prywatnego punktu końcowego.

-

Prywatna strefa DNS: jeśli wcześniej nie wdrożono prywatnego punktu końcowego dla tej sieci wirtualnej, zostanie wdrożona nowa prywatna strefa DNS dla sieci wirtualnej. Rekord DNS A zostanie również utworzony dla zasobu platformy Azure w tej strefie DNS. Jeśli w tej sieci wirtualnej wdrożono już prywatny punkt końcowy, nowy rekord A dla zasobu platformy Azure zostanie dodany do istniejącej strefy DNS. Wdrożenie strefy DNS jest opcjonalne, jednak zdecydowanie zalecane, aby uprościć wymagane zarządzanie systemem DNS.

Uwaga

W tym artykule używane są sufiksy DNS dla regionów publicznych Platformy Azure, dla core.windows.net kont magazynu i afs.azure.net usług synchronizacji magazynu. Dotyczy to również chmur suwerennych platformy Azure, takich jak chmura azure US Government — wystarczy zastąpić odpowiednie sufiksy dla danego środowiska.

Utwórz prywatny punkt końcowy konta magazynu

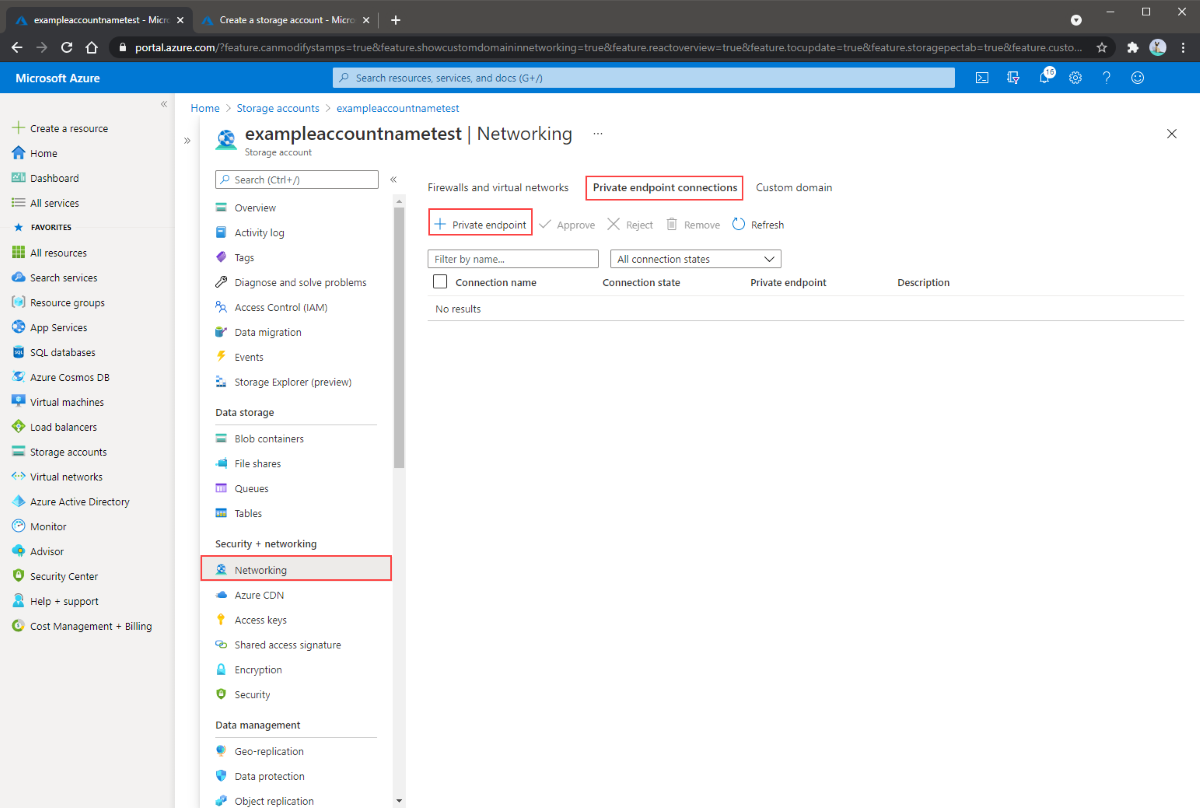

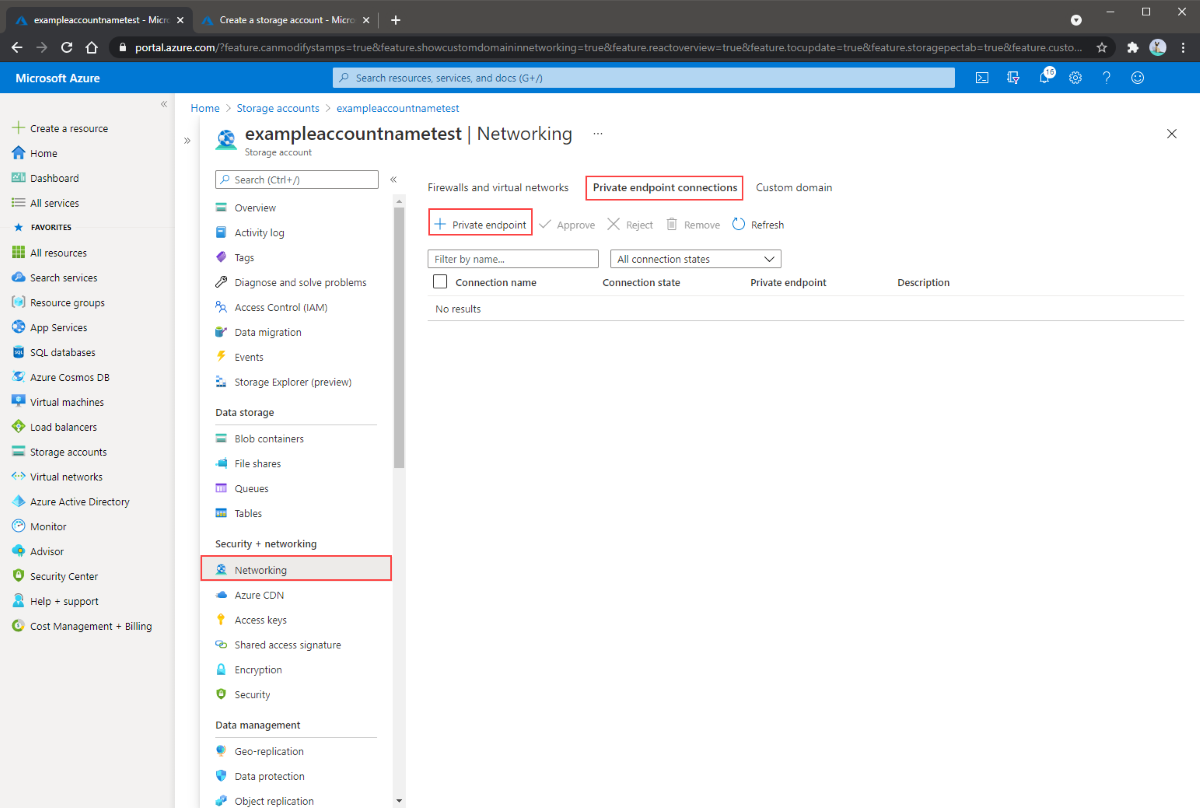

Przejdź do konta przechowywania, dla którego chcesz utworzyć prywatny punkt końcowy. W menu usługi w obszarze Zabezpieczenia i sieć wybierz Sieć, Prywatne połączenia punktów końcowych, a następnie + Prywatny punkt końcowy, aby utworzyć nowy prywatny punkt końcowy.

Wynikowy kreator ma wiele stron, które trzeba wypełnić.

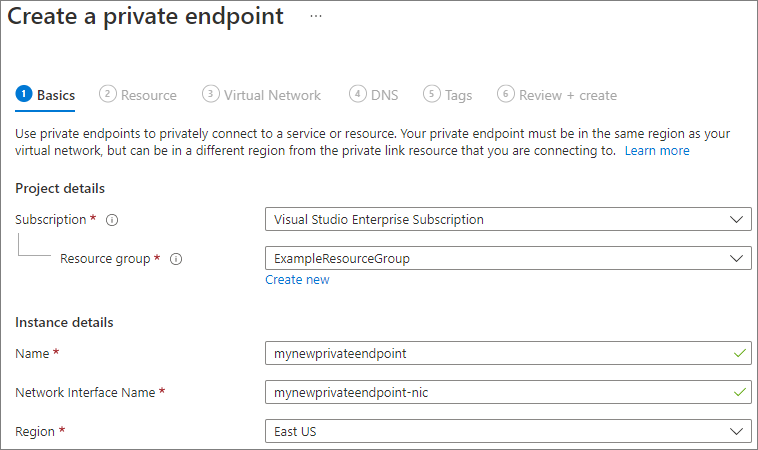

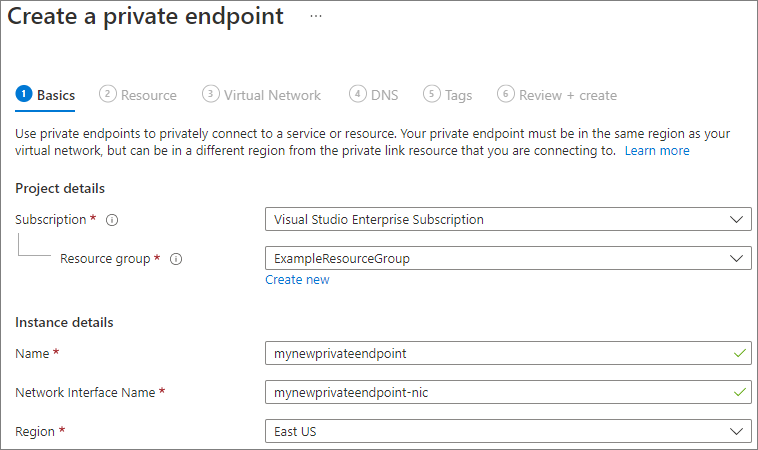

W bloku Podstawy wybierz odpowiednią subskrypcję, grupę zasobów, nazwę, nazwę interfejsu sieciowego i region dla prywatnego punktu końcowego. Mogą to być dowolne elementy, ale nie muszą być zgodne z kontem magazynu w żaden sposób, chociaż należy utworzyć prywatny punkt końcowy w tym samym regionie co sieć wirtualna, w której chcesz utworzyć prywatny punkt końcowy. Następnie wybierz pozycję Dalej: Zasób.

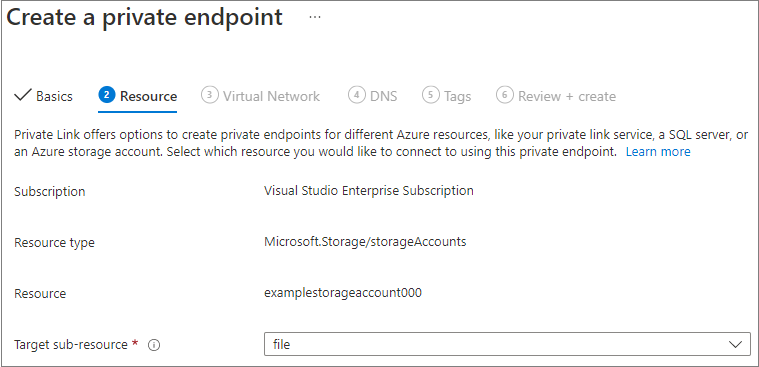

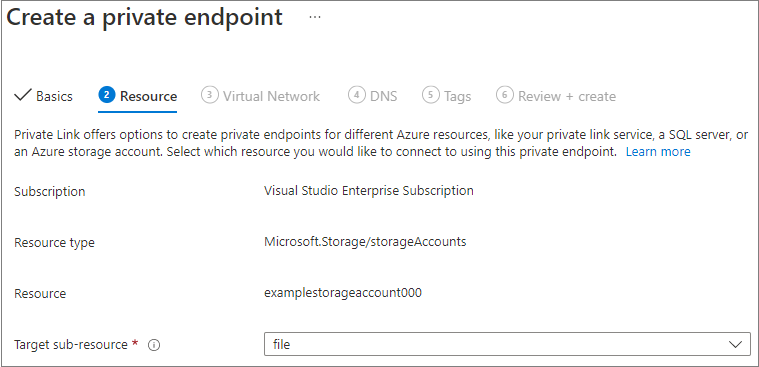

W bloku Zasób wybierz plik dla docelowego zasobu podrzędnego. Następnie wybierz pozycję Dalej: Sieć wirtualna.

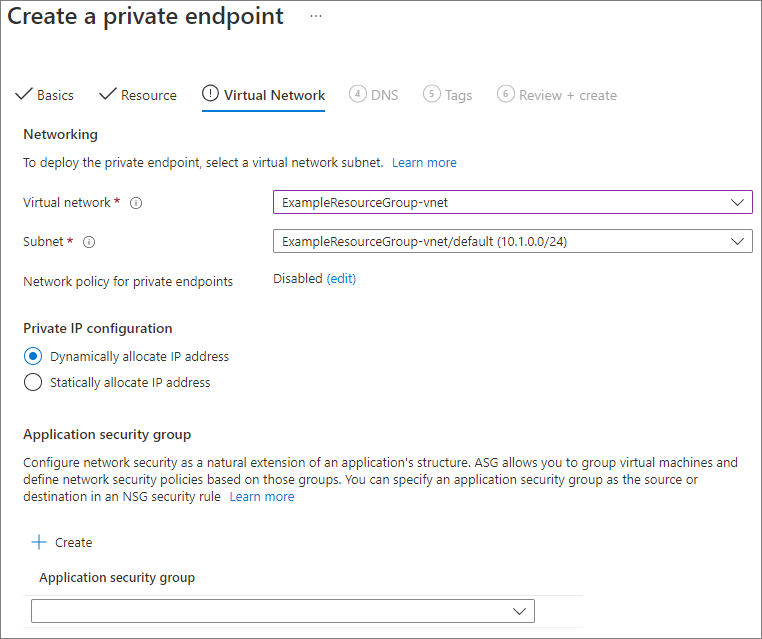

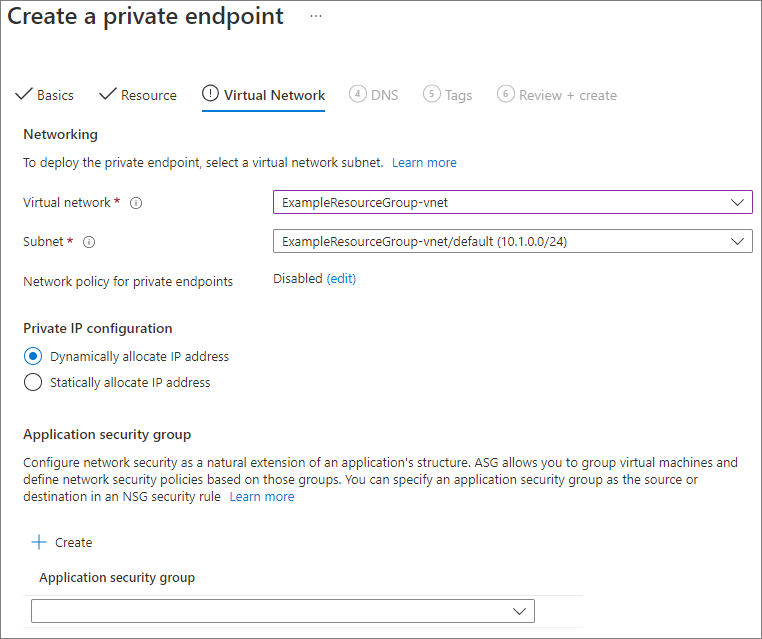

Blok Sieć wirtualna umożliwia wybranie określonej sieci wirtualnej i podsieci, do której chcesz dodać prywatny punkt końcowy. Wybierz alokację dynamicznego lub statycznego adresu IP dla nowego prywatnego punktu końcowego. Jeśli wybierzesz statyczny, musisz również podać nazwę i prywatny adres IP. Opcjonalnie możesz również określić grupę zabezpieczeń aplikacji. Po zakończeniu wybierz pozycję Dalej: DNS.

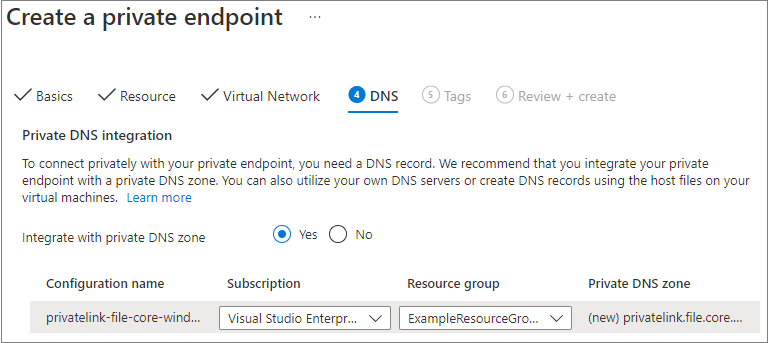

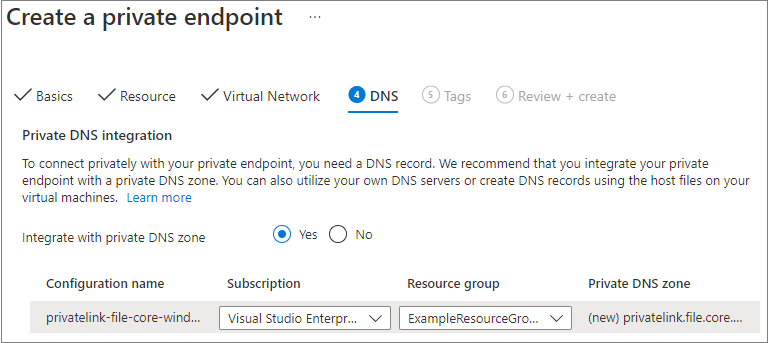

Blok DNS zawiera informacje dotyczące integrowania prywatnego punktu końcowego z prywatną strefą DNS. Upewnij się, że subskrypcja i grupa zasobów są poprawne, a następnie wybierz pozycję Dalej: Tagi.

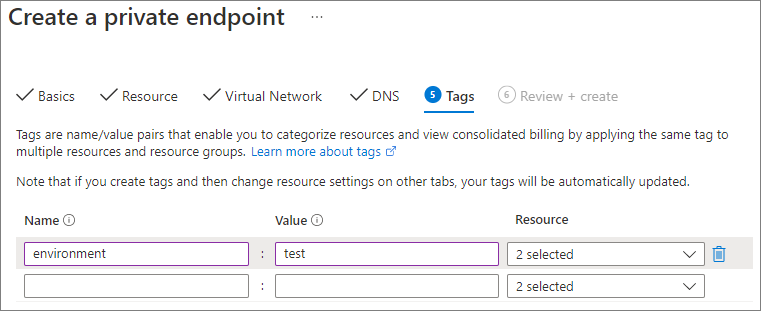

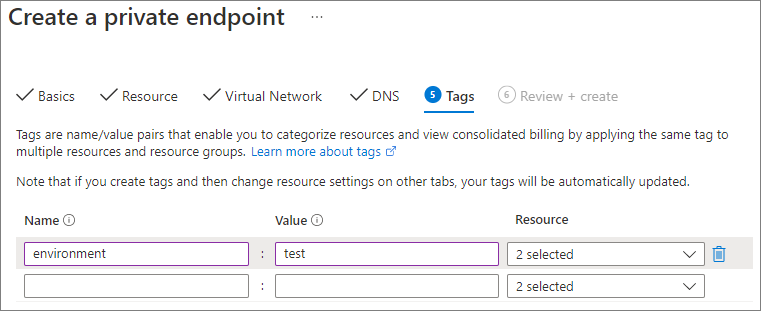

Opcjonalnie można zastosować tagi do kategoryzowania zasobów, takich jak zastosowanie nazwy Środowisko i wartość Test do wszystkich zasobów testowych. W razie potrzeby wprowadź pary nazwa/wartość, a następnie wybierz pozycję Dalej: Przejrzyj i utwórz.

Wybierz pozycję Utwórz , aby utworzyć prywatny punkt końcowy.

Jeśli masz maszynę wirtualną w sieci wirtualnej lub skonfigurowano przekazywanie DNS zgodnie z opisem w temacie Konfigurowanie przekazywania DNS dla usługi Azure Files, możesz sprawdzić, czy prywatny punkt końcowy jest poprawnie skonfigurowany, uruchamiając następujące polecenia z poziomu programu PowerShell, wiersza polecenia lub terminalu (działa w przypadku systemów Windows, Linux lub macOS). Musisz zastąpić <storage-account-name> odpowiednią nazwą konta przechowywania.

nslookup <storage-account-name>.file.core.windows.net

Jeśli wszystko działa pomyślnie, powinny zostać wyświetlone następujące dane wyjściowe, gdzie 192.168.0.5 jest prywatnym adresem IP prywatnego punktu końcowego w sieci wirtualnej (dane wyjściowe wyświetlane dla systemu Windows):

Server: UnKnown

Address: 10.2.4.4

Non-authoritative answer:

Name: storageaccount.privatelink.file.core.windows.net

Address: 192.168.0.5

Aliases: storageaccount.file.core.windows.net

Aby utworzyć prywatny punkt końcowy dla usługi magazynu, najpierw musisz uzyskać dostęp do usługi magazynu oraz do podsieci sieci wirtualnej, do której chcesz dodać prywatny punkt końcowy. Zastąp wartości <storage-account-resource-group-name>, , <storage-account-name><vnet-resource-group-name>, <vnet-name>i <vnet-subnet-name> poniżej:

$storageAccountResourceGroupName = "<storage-account-resource-group-name>"

$storageAccountName = "<storage-account-name>"

$virtualNetworkResourceGroupName = "<vnet-resource-group-name>"

$virtualNetworkName = "<vnet-name>"

$subnetName = "<vnet-subnet-name>"

# Get storage account reference, and throw error if it doesn't exist

$storageAccount = Get-AzStorageAccount `

-ResourceGroupName $storageAccountResourceGroupName `

-Name $storageAccountName `

-ErrorAction SilentlyContinue

if ($null -eq $storageAccount) {

$errorMessage = "Storage account $storageAccountName not found "

$errorMessage += "in resource group $storageAccountResourceGroupName."

Write-Error -Message $errorMessage -ErrorAction Stop

}

# Get virtual network reference, and throw error if it doesn't exist

$virtualNetwork = Get-AzVirtualNetwork `

-ResourceGroupName $virtualNetworkResourceGroupName `

-Name $virtualNetworkName `

-ErrorAction SilentlyContinue

if ($null -eq $virtualNetwork) {

$errorMessage = "Virtual network $virtualNetworkName not found "

$errorMessage += "in resource group $virtualNetworkResourceGroupName."

Write-Error -Message $errorMessage -ErrorAction Stop

}

# Get reference to virtual network subnet, and throw error if it doesn't exist

$subnet = $virtualNetwork | `

Select-Object -ExpandProperty Subnets | `

Where-Object { $_.Name -eq $subnetName }

if ($null -eq $subnet) {

Write-Error `

-Message "Subnet $subnetName not found in virtual network $virtualNetworkName." `

-ErrorAction Stop

}

Aby utworzyć prywatny punkt końcowy, musisz utworzyć połączenie usługi łącza prywatnego z kontem przechowywania. Połączenie usługi prywatnego łącza jest elementem wejściowym do tworzenia prywatnego punktu końcowego.

# Disable private endpoint network policies

$subnet.PrivateEndpointNetworkPolicies = "Disabled"

$virtualNetwork = $virtualNetwork | `

Set-AzVirtualNetwork -ErrorAction Stop

# Create a private link service connection to the storage account.

$privateEndpointConnection = New-AzPrivateLinkServiceConnection `

-Name "$storageAccountName-Connection" `

-PrivateLinkServiceId $storageAccount.Id `

-GroupId "file" `

-ErrorAction Stop

# Create a new private endpoint.

$privateEndpoint = New-AzPrivateEndpoint `

-ResourceGroupName $storageAccountResourceGroupName `

-Name "$storageAccountName-PrivateEndpoint" `

-Location $virtualNetwork.Location `

-Subnet $subnet `

-PrivateLinkServiceConnection $privateEndpointConnection `

-ErrorAction Stop

Utworzenie prywatnej strefy DNS platformy Azure umożliwia oryginalną nazwę konta magazynu, na przykład storageaccount.file.core.windows.net rozpoznawanie prywatnego adresu IP wewnątrz sieci wirtualnej. Chociaż z punktu widzenia tworzenia prywatnego punktu końcowego jest to opcjonalne, jest wyraźnie wymagane do zamontowania udziału plików Azure bezpośrednio z użyciem jednostki użytkownika AD lub uzyskiwania dostępu za pośrednictwem interfejsu API REST.

# Get the desired storage account suffix (core.windows.net for public cloud).

# This is done like this so this script will seamlessly work for non-public Azure.

$storageAccountSuffix = Get-AzContext | `

Select-Object -ExpandProperty Environment | `

Select-Object -ExpandProperty StorageEndpointSuffix

# For public cloud, this will generate the following DNS suffix:

# privatelink.file.core.windows.net.

$dnsZoneName = "privatelink.file.$storageAccountSuffix"

# Find a DNS zone matching desired name attached to this virtual network.

$dnsZone = Get-AzPrivateDnsZone | `

Where-Object { $_.Name -eq $dnsZoneName } | `

Where-Object {

$privateDnsLink = Get-AzPrivateDnsVirtualNetworkLink `

-ResourceGroupName $_.ResourceGroupName `

-ZoneName $_.Name `

-ErrorAction SilentlyContinue

$privateDnsLink.VirtualNetworkId -eq $virtualNetwork.Id

}

if ($null -eq $dnsZone) {

# No matching DNS zone attached to virtual network, so create new one.

$dnsZone = New-AzPrivateDnsZone `

-ResourceGroupName $virtualNetworkResourceGroupName `

-Name $dnsZoneName `

-ErrorAction Stop

$privateDnsLink = New-AzPrivateDnsVirtualNetworkLink `

-ResourceGroupName $virtualNetworkResourceGroupName `

-ZoneName $dnsZoneName `

-Name "$virtualNetworkName-DnsLink" `

-VirtualNetworkId $virtualNetwork.Id `

-ErrorAction Stop

}

Teraz, gdy masz odwołanie do prywatnej strefy DNS, musisz utworzyć rekord A dla konta magazynowego.

$privateEndpointIP = $privateEndpoint | `

Select-Object -ExpandProperty NetworkInterfaces | `

Select-Object @{

Name = "NetworkInterfaces";

Expression = { Get-AzNetworkInterface -ResourceId $_.Id }

} | `

Select-Object -ExpandProperty NetworkInterfaces | `

Select-Object -ExpandProperty IpConfigurations | `

Select-Object -ExpandProperty PrivateIpAddress

$privateDnsRecordConfig = New-AzPrivateDnsRecordConfig `

-IPv4Address $privateEndpointIP

New-AzPrivateDnsRecordSet `

-ResourceGroupName $virtualNetworkResourceGroupName `

-Name $storageAccountName `

-RecordType A `

-ZoneName $dnsZoneName `

-Ttl 600 `

-PrivateDnsRecords $privateDnsRecordConfig `

-ErrorAction Stop | `

Out-Null

Jeśli masz maszynę wirtualną w sieci wirtualnej lub skonfigurowano przekazywanie DNS zgodnie z opisem w temacie Konfigurowanie przekazywania DNS dla usługi Azure Files, możesz sprawdzić, czy prywatny punkt końcowy został poprawnie skonfigurowany przy użyciu następujących poleceń:

$storageAccountHostName = [System.Uri]::new($storageAccount.PrimaryEndpoints.file) | `

Select-Object -ExpandProperty Host

Resolve-DnsName -Name $storageAccountHostName

Jeśli wszystko działa pomyślnie, powinny zostać wyświetlone następujące dane wyjściowe, gdzie 192.168.0.5 jest prywatnym adresem IP prywatnego punktu końcowego w sieci wirtualnej:

Name Type TTL Section NameHost

---- ---- --- ------- --------

storageaccount.file.core.windows CNAME 60 Answer storageaccount.privatelink.file.core.windows.net

.net

Name : storageaccount.privatelink.file.core.windows.net

QueryType : A

TTL : 600

Section : Answer

IP4Address : 192.168.0.5

Aby utworzyć prywatny punkt końcowy dla usługi magazynu, najpierw musisz uzyskać dostęp do usługi magazynu oraz do podsieci sieci wirtualnej, do której chcesz dodać prywatny punkt końcowy. Zastąp wartości <storage-account-resource-group-name>, , <storage-account-name><vnet-resource-group-name>, <vnet-name>i <vnet-subnet-name> poniżej:

storageAccountResourceGroupName="<storage-account-resource-group-name>"

storageAccountName="<storage-account-name>"

virtualNetworkResourceGroupName="<vnet-resource-group-name>"

virtualNetworkName="<vnet-name>"

subnetName="<vnet-subnet-name>"

# Get storage account ID

storageAccount=$(az storage account show \

--resource-group $storageAccountResourceGroupName \

--name $storageAccountName \

--query "id" | \

tr -d '"')

# Get virtual network ID

virtualNetwork=$(az network vnet show \

--resource-group $virtualNetworkResourceGroupName \

--name $virtualNetworkName \

--query "id" | \

tr -d '"')

# Get subnet ID

subnet=$(az network vnet subnet show \

--resource-group $virtualNetworkResourceGroupName \

--vnet-name $virtualNetworkName \

--name $subnetName \

--query "id" | \

tr -d '"')

Aby utworzyć prywatny punkt końcowy, należy najpierw upewnić się, że zasady sieci prywatnego punktu końcowego podsieci są ustawione na wyłączone. Następnie możesz utworzyć prywatny punkt końcowy za az network private-endpoint create pomocą polecenia .

# Disable private endpoint network policies

az network vnet subnet update \

--ids $subnet \

--disable-private-endpoint-network-policies \

--output none

# Get virtual network location

region=$(az network vnet show \

--ids $virtualNetwork \

--query "location" | \

tr -d '"')

# Create a private endpoint

privateEndpoint=$(az network private-endpoint create \

--resource-group $storageAccountResourceGroupName \

--name "$storageAccountName-PrivateEndpoint" \

--location $region \

--subnet $subnet \

--private-connection-resource-id $storageAccount \

--group-id "file" \

--connection-name "$storageAccountName-Connection" \

--query "id" | \

tr -d '"')

Utworzenie prywatnej strefy DNS platformy Azure umożliwia oryginalną nazwę konta magazynu, na przykład storageaccount.file.core.windows.net rozpoznawanie prywatnego adresu IP wewnątrz sieci wirtualnej. Choć z perspektywy tworzenia prywatnego punktu końcowego jest to opcjonalne, jest wyraźnie wymagane do zamontowania udziału plików platformy Azure przy użyciu jednostki użytkownika AD lub uzyskania dostępu za pośrednictwem interfejsu API REST.

# Get the desired storage account suffix (core.windows.net for public cloud).

# This is done like this so this script will seamlessly work for non-public Azure.

storageAccountSuffix=$(az cloud show \

--query "suffixes.storageEndpoint" | \

tr -d '"')

# For public cloud, this will generate the following DNS suffix:

# privatelink.file.core.windows.net.

dnsZoneName="privatelink.file.$storageAccountSuffix"

# Find a DNS zone matching desired name attached to this virtual network.

possibleDnsZones=""

possibleDnsZones=$(az network private-dns zone list \

--query "[?name == '$dnsZoneName'].id" \

--output tsv)

dnsZone=""

possibleDnsZone=""

for possibleDnsZone in $possibleDnsZones

do

possibleResourceGroupName=$(az resource show \

--ids $possibleDnsZone \

--query "resourceGroup" | \

tr -d '"')

link=$(az network private-dns link vnet list \

--resource-group $possibleResourceGroupName \

--zone-name $dnsZoneName \

--query "[?virtualNetwork.id == '$virtualNetwork'].id" \

--output tsv)

if [ -z $link ]

then

echo "1" > /dev/null

else

dnsZoneResourceGroup=$possibleResourceGroupName

dnsZone=$possibleDnsZone

break

fi

done

if [ -z $dnsZone ]

then

# No matching DNS zone attached to virtual network, so create a new one

dnsZone=$(az network private-dns zone create \

--resource-group $virtualNetworkResourceGroupName \

--name $dnsZoneName \

--query "id" | \

tr -d '"')

az network private-dns link vnet create \

--resource-group $virtualNetworkResourceGroupName \

--zone-name $dnsZoneName \

--name "$virtualNetworkName-DnsLink" \

--virtual-network $virtualNetwork \

--registration-enabled false \

--output none

dnsZoneResourceGroup=$virtualNetworkResourceGroupName

fi

Teraz, gdy masz odwołanie do prywatnej strefy DNS, musisz utworzyć rekord A dla konta magazynowego.

privateEndpointNIC=$(az network private-endpoint show \

--ids $privateEndpoint \

--query "networkInterfaces[0].id" | \

tr -d '"')

privateEndpointIP=$(az network nic show \

--ids $privateEndpointNIC \

--query "ipConfigurations[0].privateIPAddress" | \

tr -d '"')

az network private-dns record-set a create \

--resource-group $dnsZoneResourceGroup \

--zone-name $dnsZoneName \

--name $storageAccountName \

--output none

az network private-dns record-set a add-record \

--resource-group $dnsZoneResourceGroup \

--zone-name $dnsZoneName \

--record-set-name $storageAccountName \

--ipv4-address $privateEndpointIP \

--output none

Jeśli masz maszynę wirtualną w sieci wirtualnej lub skonfigurowano przekazywanie DNS zgodnie z opisem w temacie Konfigurowanie przekazywania DNS dla usługi Azure Files, możesz sprawdzić, czy prywatny punkt końcowy został poprawnie skonfigurowany przy użyciu następujących poleceń:

httpEndpoint=$(az storage account show \

--resource-group $storageAccountResourceGroupName \

--name $storageAccountName \

--query "primaryEndpoints.file" | \

tr -d '"')

hostName=$(echo $httpEndpoint | cut -c7-$(expr length $httpEndpoint) | tr -d "/")

nslookup $hostName

Jeśli wszystko działa pomyślnie, powinny zostać wyświetlone następujące dane wyjściowe, gdzie 192.168.0.5 jest prywatnym adresem IP prywatnego punktu końcowego w sieci wirtualnej:

Server: 127.0.0.53

Address: 127.0.0.53#53

Non-authoritative answer:

storageaccount.file.core.windows.net canonical name = storageaccount.privatelink.file.core.windows.net.

Name: storageaccount.privatelink.file.core.windows.net

Address: 192.168.0.5

Utwórz prywatny punkt końcowy usługi Storage Sync.

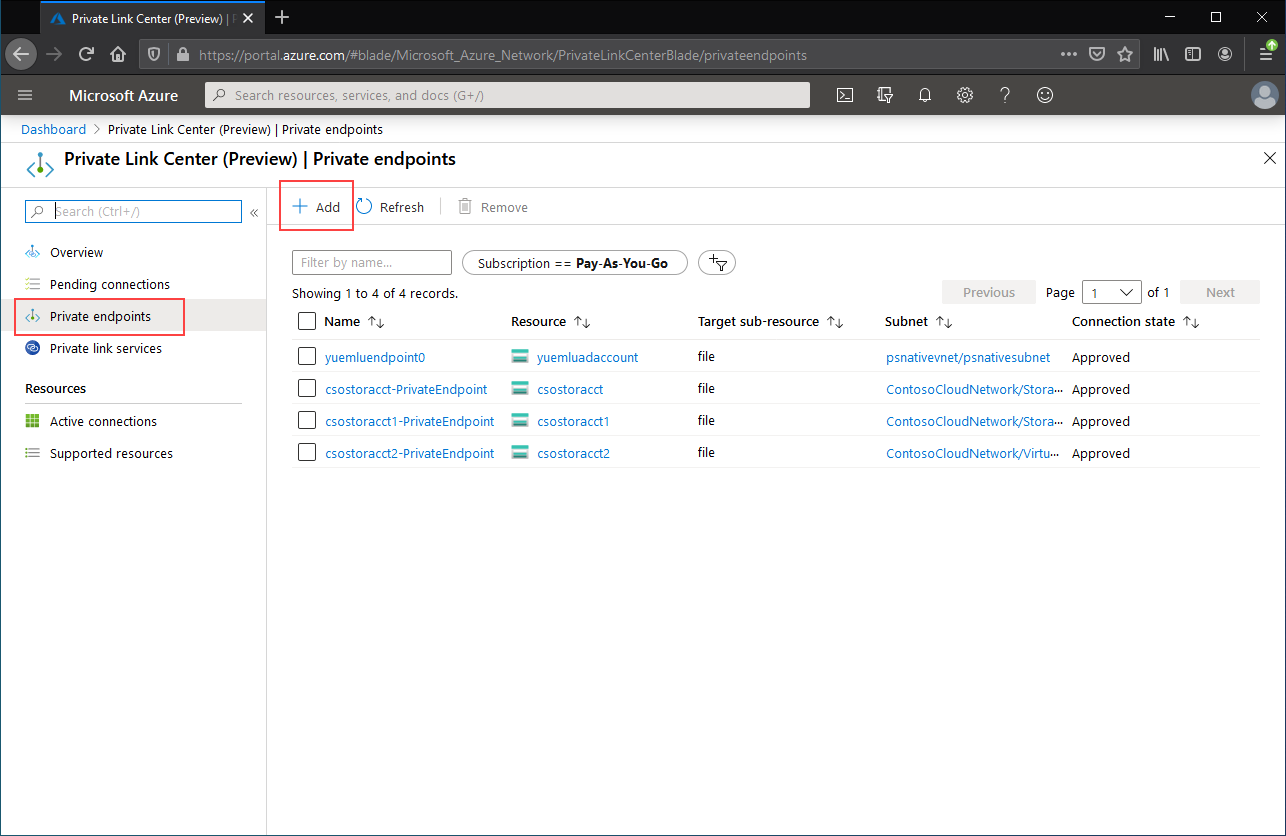

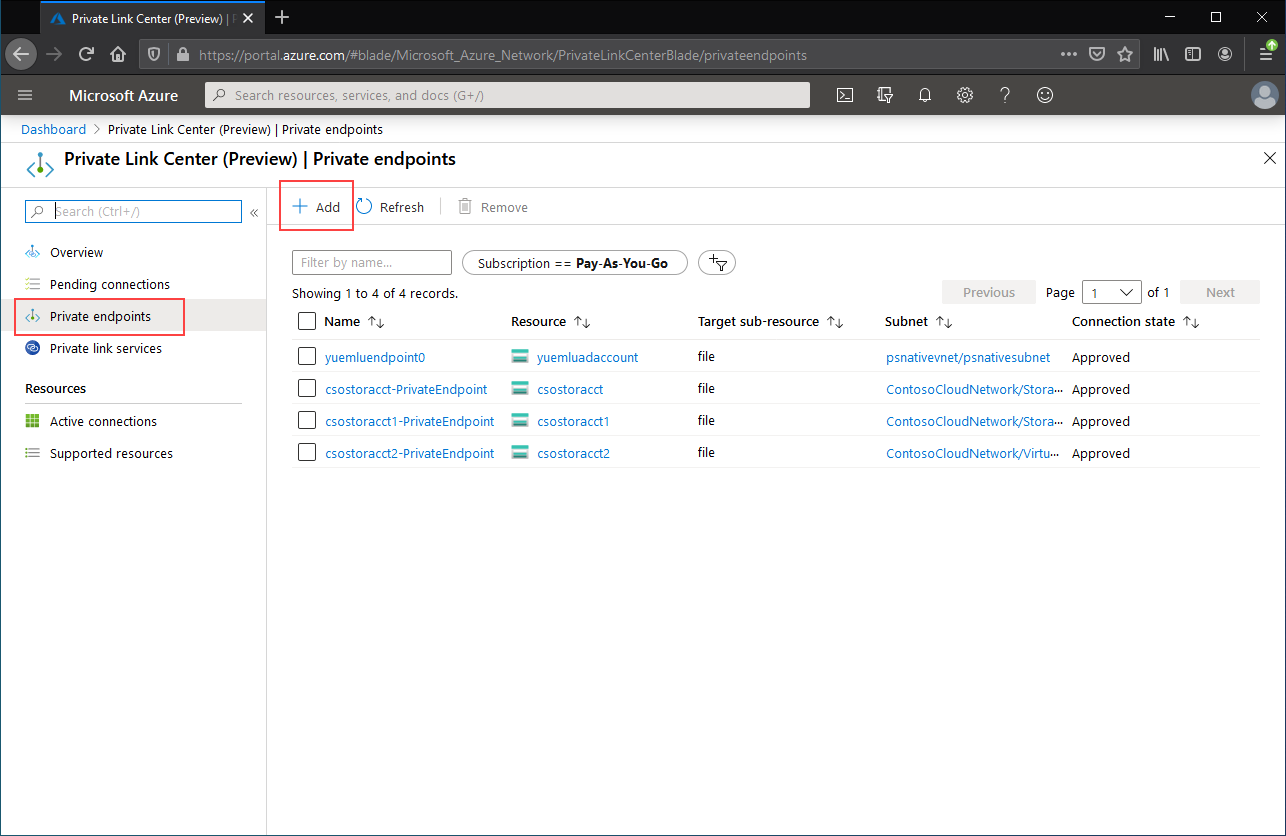

Przejdź do Centrum usługi Private Link, wpisując ciąg Private Link na pasku wyszukiwania w górnej części witryny Azure Portal. W spisie treści centrum usługi Private Link wybierz Prywatne punkty końcowe, a następnie + Dodaj, aby utworzyć nowy prywatny punkt końcowy.

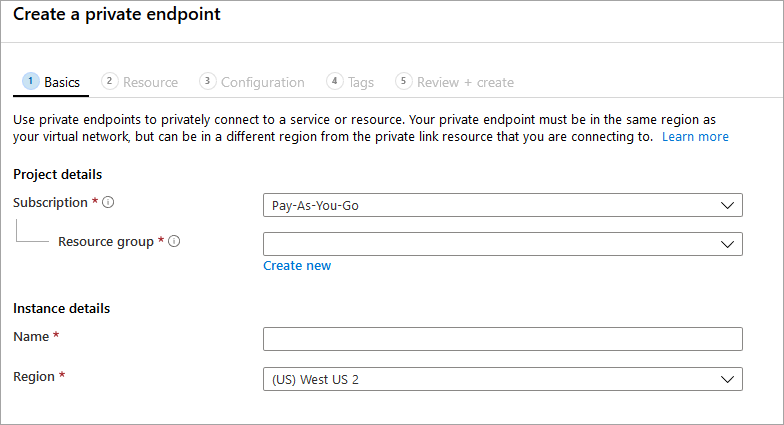

Wynikowy kreator ma wiele stron, które trzeba wypełnić.

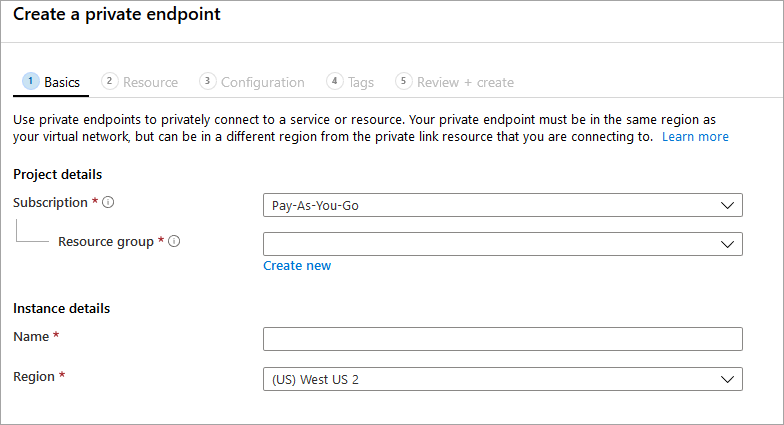

W bloku Podstawy wybierz żądaną grupę zasobów, nazwę i region dla prywatnego punktu końcowego. Mogą to być dowolne elementy, nie muszą w żaden sposób pasować do usługi synchronizacji magazynu, choć należy utworzyć prywatny punkt końcowy w tym samym regionie co sieć wirtualna, w której chcesz utworzyć prywatny punkt końcowy.

W bloku Zasób wybierz przycisk radiowy Połącz z zasobem platformy Azure w moim katalogu. W obszarze Typ zasobu wybierz pozycję Microsoft.StorageSync/storageSyncServices dla typu zasobu.

Blok Konfiguracja umożliwia wybranie określonej sieci wirtualnej i podsieci, do której chcesz dodać prywatny punkt końcowy. Wybierz tę samą sieć wirtualną, którą użyłeś dla powyższego konta magazynowego. Blok Konfiguracja zawiera również informacje dotyczące tworzenia/aktualizowania prywatnej strefy DNS.

Wybierz Przejrzyj i utwórz, aby utworzyć prywatny punkt końcowy.

Możesz sprawdzić, czy prywatny punkt końcowy jest poprawnie skonfigurowany, uruchamiając następujące polecenia programu PowerShell.

$privateEndpointResourceGroupName = "<your-private-endpoint-resource-group>"

$privateEndpointName = "<your-private-endpoint-name>"

Get-AzPrivateEndpoint `

-ResourceGroupName $privateEndpointResourceGroupName `

-Name $privateEndpointName `

-ErrorAction Stop | `

Select-Object -ExpandProperty NetworkInterfaces | `

Select-Object -ExpandProperty Id | `

ForEach-Object { Get-AzNetworkInterface -ResourceId $_ } | `

Select-Object -ExpandProperty IpConfigurations | `

Select-Object -ExpandProperty PrivateLinkConnectionProperties | `

Select-Object -ExpandProperty Fqdns | `

ForEach-Object { Resolve-DnsName -Name $_ } | `

Format-List

Jeśli wszystko działa poprawnie, powinny zostać wyświetlone następujące dane wyjściowe, w których 192.168.1.4, 192.168.1.5, 192.168.1.6i 192.168.1.7 są prywatnymi adresami IP przypisanymi do prywatnego punktu końcowego:

Name : mysssmanagement.westus2.afs.azure.net

Type : CNAME

TTL : 60

Section : Answer

NameHost : mysssmanagement.westus2.privatelink.afs.azure.net

Name : mysssmanagement.westus2.privatelink.afs.azure.net

QueryType : A

TTL : 60

Section : Answer

IP4Address : 192.168.1.4

Name : myssssyncp.westus2.afs.azure.net

Type : CNAME

TTL : 60

Section : Answer

NameHost : myssssyncp.westus2.privatelink.afs.azure.net

Name : myssssyncp.westus2.privatelink.afs.azure.net

QueryType : A

TTL : 60

Section : Answer

IP4Address : 192.168.1.5

Name : myssssyncs.westus2.afs.azure.net

Type : CNAME

TTL : 60

Section : Answer

NameHost : myssssyncs.westus2.privatelink.afs.azure.net

Name : myssssyncs.westus2.privatelink.afs.azure.net

QueryType : A

TTL : 60

Section : Answer

IP4Address : 192.168.1.6

Name : mysssmonitoring.westus2.afs.azure.net

Type : CNAME

TTL : 60

Section : Answer

NameHost : mysssmonitoring.westus2.privatelink.afs.azure.net

Name : mysssmonitoring.westus2.privatelink.afs.azure.net

QueryType : A

TTL : 60

Section : Answer

IP4Address : 192.168.1.7

Aby utworzyć prywatny punkt końcowy dla usługi synchronizacji magazynu, najpierw musisz uzyskać referencję do usługi synchronizacji magazynu. Pamiętaj, aby zastąpić <storage-sync-service-resource-group> i <storage-sync-service> prawidłowymi wartościami odpowiednimi dla twojego środowiska. Następujące polecenia programu PowerShell zakładają, że informacje o sieci wirtualnej zostały już wypełnione.

$storageSyncServiceResourceGroupName = "<storage-sync-service-resource-group>"

$storageSyncServiceName = "<storage-sync-service>"

$storageSyncService = Get-AzStorageSyncService `

-ResourceGroupName $storageSyncServiceResourceGroupName `

-Name $storageSyncServiceName `

-ErrorAction SilentlyContinue

if ($null -eq $storageSyncService) {

$errorMessage = "Storage Sync Service $storageSyncServiceName not found "

$errorMessage += "in resource group $storageSyncServiceResourceGroupName."

Write-Error -Message $errorMessage -ErrorAction Stop

}

Aby utworzyć prywatny punkt końcowy, należy utworzyć połączenie usługi prywatnego połączenia z usługą synchronizacji pamięci. Połączenie prywatnego łącza stanowi dane wejściowe do tworzenia prywatnego punktu końcowego.

# Disable private endpoint network policies

$subnet.PrivateEndpointNetworkPolicies = "Disabled"

$virtualNetwork = $virtualNetwork | `

Set-AzVirtualNetwork -ErrorAction Stop

# Create a private link service connection to the storage account.

$privateEndpointConnection = New-AzPrivateLinkServiceConnection `

-Name "$storageSyncServiceName-Connection" `

-PrivateLinkServiceId $storageSyncService.ResourceId `

-GroupId "Afs" `

-ErrorAction Stop

# Create a new private endpoint.

$privateEndpoint = New-AzPrivateEndpoint `

-ResourceGroupName $storageSyncServiceResourceGroupName `

-Name "$storageSyncServiceName-PrivateEndpoint" `

-Location $virtualNetwork.Location `

-Subnet $subnet `

-PrivateLinkServiceConnection $privateEndpointConnection `

-ErrorAction Stop

Utworzenie prywatnej strefy DNS platformy Azure umożliwia rozpoznawanie nazw hostów dla usługi synchronizacji magazynu, takich jak mysssmanagement.westus2.afs.azure.net, w celu rozpoznawania prawidłowych prywatnych adresów IP dla usługi synchronizacji magazynu wewnątrz sieci wirtualnej. Chociaż z perspektywy tworzenia prywatnego punktu końcowego jest to opcjonalne, agent usługi Azure File Sync musi mieć jawny dostęp do Storage Sync Service.

# Get the desired Storage Sync Service suffix (afs.azure.net for public cloud).

# This is done like this so this script will seamlessly work for non-public Azure.

$azureEnvironment = Get-AzContext | `

Select-Object -ExpandProperty Environment | `

Select-Object -ExpandProperty Name

switch($azureEnvironment) {

"AzureCloud" {

$storageSyncSuffix = "afs.azure.net"

}

"AzureUSGovernment" {

$storageSyncSuffix = "afs.azure.us"

}

"AzureChinaCloud" {

$storageSyncSuffix = "afs.azure.cn"

}

default {

Write-Error

-Message "The Azure environment $_ is not currently supported by Azure File Sync." `

-ErrorAction Stop

}

}

# For public cloud, this will generate the following DNS suffix:

# privatelink.afs.azure.net

$dnsZoneName = "privatelink.$storageSyncSuffix"

# Find a DNS zone matching desired name attached to this virtual network.

$dnsZone = Get-AzPrivateDnsZone | `

Where-Object { $_.Name -eq $dnsZoneName } | `

Where-Object {

$privateDnsLink = Get-AzPrivateDnsVirtualNetworkLink `

-ResourceGroupName $_.ResourceGroupName `

-ZoneName $_.Name `

-ErrorAction SilentlyContinue

$privateDnsLink.VirtualNetworkId -eq $virtualNetwork.Id

}

if ($null -eq $dnsZone) {

# No matching DNS zone attached to virtual network, so create new one.

$dnsZone = New-AzPrivateDnsZone `

-ResourceGroupName $virtualNetworkResourceGroupName `

-Name $dnsZoneName `

-ErrorAction Stop

$privateDnsLink = New-AzPrivateDnsVirtualNetworkLink `

-ResourceGroupName $virtualNetworkResourceGroupName `

-ZoneName $dnsZoneName `

-Name "$virtualNetworkName-DnsLink" `

-VirtualNetworkId $virtualNetwork.Id `

-ErrorAction Stop

}

Teraz, gdy masz odwołanie do prywatnej strefy DNS, musisz utworzyć rekord A dla usługi Azure File Sync.

$privateEndpointIpFqdnMappings = $privateEndpoint | `

Select-Object -ExpandProperty NetworkInterfaces | `

Select-Object -ExpandProperty Id | `

ForEach-Object { Get-AzNetworkInterface -ResourceId $_ } | `

Select-Object -ExpandProperty IpConfigurations | `

ForEach-Object {

$privateIpAddress = $_.PrivateIpAddress;

$_ | `

Select-Object -ExpandProperty PrivateLinkConnectionProperties | `

Select-Object -ExpandProperty Fqdns | `

Select-Object `

@{

Name = "PrivateIpAddress";

Expression = { $privateIpAddress }

}, `

@{

Name = "FQDN";

Expression = { $_ }

}

}

foreach($ipFqdn in $privateEndpointIpFqdnMappings) {

$privateDnsRecordConfig = New-AzPrivateDnsRecordConfig `

-IPv4Address $ipFqdn.PrivateIpAddress

$dnsEntry = $ipFqdn.FQDN.Substring(0,

$ipFqdn.FQDN.IndexOf(".", $ipFqdn.FQDN.IndexOf(".") + 1))

New-AzPrivateDnsRecordSet `

-ResourceGroupName $virtualNetworkResourceGroupName `

-Name $dnsEntry `

-RecordType A `

-ZoneName $dnsZoneName `

-Ttl 600 `

-PrivateDnsRecords $privateDnsRecordConfig `

-ErrorAction Stop | `

Out-Null

}

Aby utworzyć prywatny punkt końcowy dla usługi synchronizacji magazynu, najpierw musisz uzyskać referencję do usługi synchronizacji magazynu. Pamiętaj, aby zastąpić <storage-sync-service-resource-group> i <storage-sync-service> prawidłowymi wartościami odpowiednimi dla twojego środowiska. Następujące polecenia interfejsu wiersza polecenia zakładają, że informacje o sieci wirtualnej zostały już wypełnione.

storageSyncServiceResourceGroupName="<storage-sync-service-resource-group>"

storageSyncServiceName="<storage-sync-service>"

storageSyncService=$(az resource show \

--resource-group $storageSyncServiceResourceGroupName \

--name $storageSyncServiceName \

--resource-type "Microsoft.StorageSync/storageSyncServices" \

--query "id" | \

tr -d '"')

storageSyncServiceRegion=$(az resource show \

--resource-group $storageSyncServiceResourceGroupName \

--name $storageSyncServiceName \

--resource-type "Microsoft.StorageSync/storageSyncServices" \

--query "location" | \

tr -d '"')

Aby utworzyć prywatny punkt końcowy, należy najpierw upewnić się, że zasady sieci prywatnego punktu końcowego podsieci są ustawione na wyłączone. Następnie możesz utworzyć prywatny punkt końcowy za az network private-endpoint create pomocą polecenia .

# Disable private endpoint network policies

az network vnet subnet update \

--ids $subnet \

--disable-private-endpoint-network-policies \

--output none

# Get virtual network location

region=$(az network vnet show \

--ids $virtualNetwork \

--query "location" | \

tr -d '"')

# Create a private endpoint

privateEndpoint=$(az network private-endpoint create \

--resource-group $storageSyncServiceResourceGroupName \

--name "$storageSyncServiceName-PrivateEndpoint" \

--location $region \

--subnet $subnet \

--private-connection-resource-id $storageSyncService \

--group-id "Afs" \

--connection-name "$storageSyncServiceName-Connection" \

--query "id" | \

tr -d '"')

Utworzenie prywatnej strefy DNS platformy Azure umożliwia rozpoznawanie nazw hostów dla usługi synchronizacji magazynu, takich jak mysssmanagement.westus2.afs.azure.net, w celu rozpoznawania prawidłowych prywatnych adresów IP dla usługi synchronizacji magazynu wewnątrz sieci wirtualnej. Chociaż z perspektywy tworzenia prywatnego punktu końcowego jest to opcjonalne, agent usługi Azure File Sync musi mieć jawny dostęp do Storage Sync Service.

# Get the desired storage account suffix (afs.azure.net for public cloud).

# This is done like this so this script will seamlessly work for non-public Azure.

azureEnvironment=$(az cloud show \

--query "name" |

tr -d '"')

storageSyncSuffix=""

if [ $azureEnvironment == "AzureCloud" ]

then

storageSyncSuffix="afs.azure.net"

elif [ $azureEnvironment == "AzureUSGovernment" ]

then

storageSyncSuffix="afs.azure.us"

else

echo "Unsupported Azure environment $azureEnvironment."

fi

# For public cloud, this will generate the following DNS suffix:

# privatelinke.afs.azure.net.

dnsZoneName="privatelink.$storageSyncSuffix"

# Find a DNS zone matching desired name attached to this virtual network.

possibleDnsZones=""

possibleDnsZones=$(az network private-dns zone list \

--query "[?name == '$dnsZoneName'].id" \

--output tsv)

dnsZone=""

possibleDnsZone=""

for possibleDnsZone in $possibleDnsZones

do

possibleResourceGroupName=$(az resource show \

--ids $possibleDnsZone \

--query "resourceGroup" | \

tr -d '"')

link=$(az network private-dns link vnet list \

--resource-group $possibleResourceGroupName \

--zone-name $dnsZoneName \

--query "[?virtualNetwork.id == '$virtualNetwork'].id" \

--output tsv)

if [ -z $link ]

then

echo "1" > /dev/null

else

dnsZoneResourceGroup=$possibleResourceGroupName

dnsZone=$possibleDnsZone

break

fi

done

if [ -z $dnsZone ]

then

# No matching DNS zone attached to virtual network, so create a new one

dnsZone=$(az network private-dns zone create \

--resource-group $virtualNetworkResourceGroupName \

--name $dnsZoneName \

--query "id" | \

tr -d '"')

az network private-dns link vnet create \

--resource-group $virtualNetworkResourceGroupName \

--zone-name $dnsZoneName \

--name "$virtualNetworkName-DnsLink" \

--virtual-network $virtualNetwork \

--registration-enabled false \

--output none

dnsZoneResourceGroup=$virtualNetworkResourceGroupName

fi

Teraz, gdy masz odwołanie do prywatnej strefy DNS, musisz utworzyć rekord A dla usługi Azure File Sync.

privateEndpointNIC=$(az network private-endpoint show \

--ids $privateEndpoint \

--query "networkInterfaces[0].id" | \

tr -d '"')

privateIpAddresses=$(az network nic show \

--ids $privateEndpointNIC \

--query "ipConfigurations[].privateIpAddress" \

--output tsv)

hostNames=$(az network nic show \

--ids $privateEndpointNIC \

--query "ipConfigurations[].privateLinkConnectionProperties.fqdns[]" \

--output tsv)

i=0

for privateIpAddress in $privateIpAddresses

do

j=0

targetHostName=""

for hostName in $hostNames

do

if [ $i == $j ]

then

targetHostName=$hostName

break

fi

j=$(expr $j + 1)

done

endpointName=$(echo $targetHostName | \

cut -c1-$(expr $(expr index $targetHostName ".") - 1))

az network private-dns record-set a create \

--resource-group $dnsZoneResourceGroup \

--zone-name $dnsZoneName \

--name "$endpointName.$storageSyncServiceRegion" \

--output none

az network private-dns record-set a add-record \

--resource-group $dnsZoneResourceGroup \

--zone-name $dnsZoneName \

--record-set-name "$endpointName.$storageSyncServiceRegion" \

--ipv4-address $privateIpAddress \

--output none

i=$(expr $i + 1)

done

Ograniczanie dostępu do publicznych punktów końcowych

Możesz ograniczyć dostęp do publicznych punktów końcowych zarówno konta magazynu, jak i usług synchronizacji magazynu. Ograniczenie dostępu do publicznego punktu końcowego zapewnia dodatkowe zabezpieczenia, zapewniając, że pakiety sieciowe są akceptowane tylko z zatwierdzonych lokalizacji.

Ogranicz dostęp do publicznego punktu końcowego konta przechowywania

Ograniczenie dostępu do publicznego punktu końcowego odbywa się przy użyciu ustawień zapory sieciowej konta magazynu danych. Ogólnie rzecz biorąc, większość polityk zapory dla konta przechowywania ograniczy dostęp sieciowy do jednej lub więcej sieci wirtualnych. Istnieją dwie metody ograniczania dostępu do konta magazynu do sieci wirtualnej:

-

Utwórz co najmniej jeden prywatny punkt końcowy dla konta magazynowego i wyłącz dostęp do publicznego punktu końcowego. Dzięki temu tylko ruch pochodzący z żądanych sieci wirtualnych może uzyskiwać dostęp do udziałów plików platformy Azure w ramach konta magazynu.

- Ogranicz publiczny punkt końcowy do co najmniej jednej sieci wirtualnej. Działa to przy użyciu możliwości sieci wirtualnej nazywanej punktami końcowymi usługi. Jeśli ograniczasz ruch do konta magazynu za pośrednictwem punktu końcowego usługi, nadal uzyskujesz dostęp do konta magazynu za pośrednictwem publicznego adresu IP.

Uwaga

Na koncie magazynu należy wybrać wyjątek Zezwalaj usługom platformy Azure znajdującym się na liście zaufanych usług na dostęp do tego konta magazynu, aby zezwolić zaufanym usługom pierwszej strony firmy Microsoft, takim jak Azure File Sync, na dostęp do konta magazynu. Aby dowiedzieć się więcej, zobacz Udzielanie dostępu do zaufanych usług platformy Azure.

Udzielanie dostępu do zaufanych usług platformy Azure i wyłączanie dostępu do publicznego punktu końcowego konta magazynu

Gdy dostęp do publicznego punktu końcowego jest wyłączony, konto magazynu nadal może być dostępne za pośrednictwem jego prywatnych punktów końcowych. W przeciwnym razie prawidłowe żądania do publicznego punktu końcowego konta pamięci zostaną odrzucone.

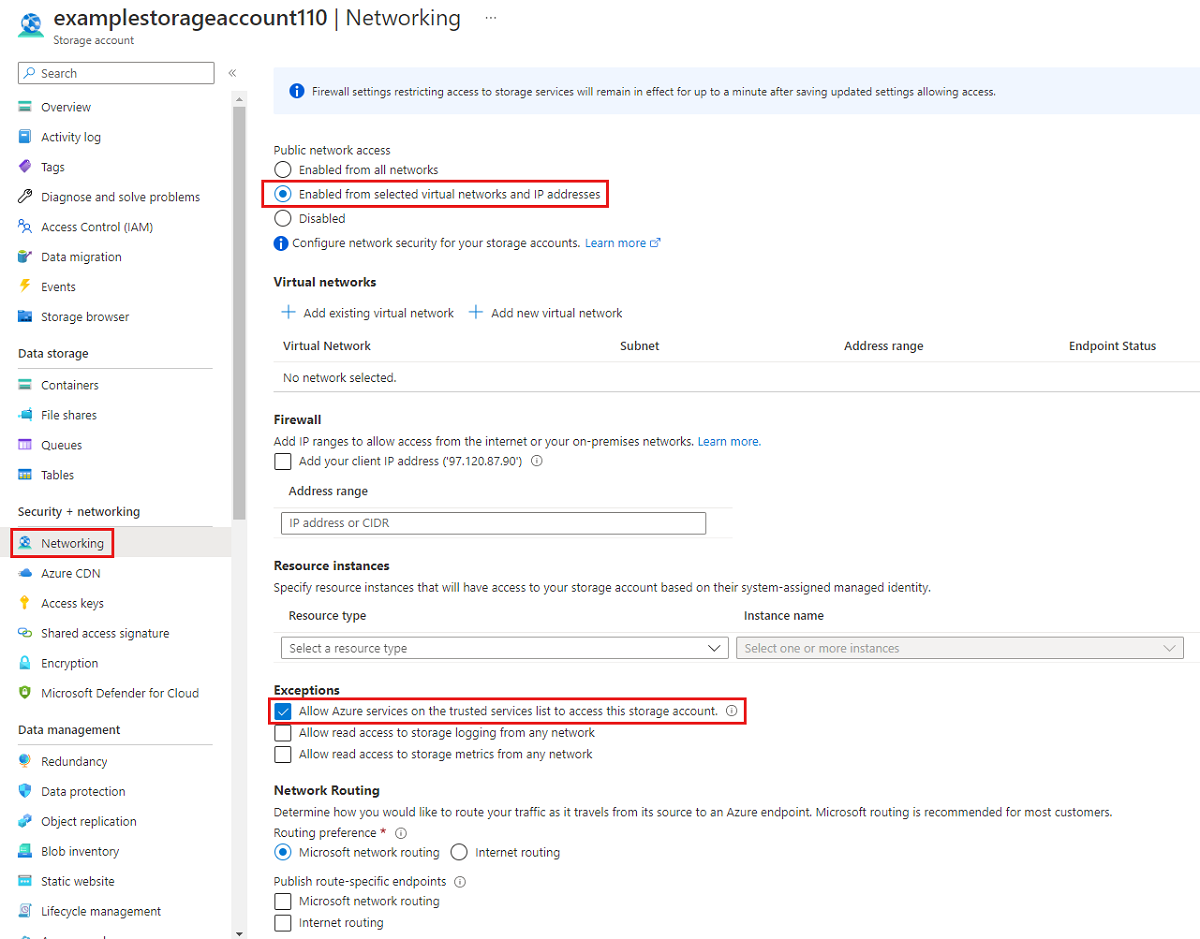

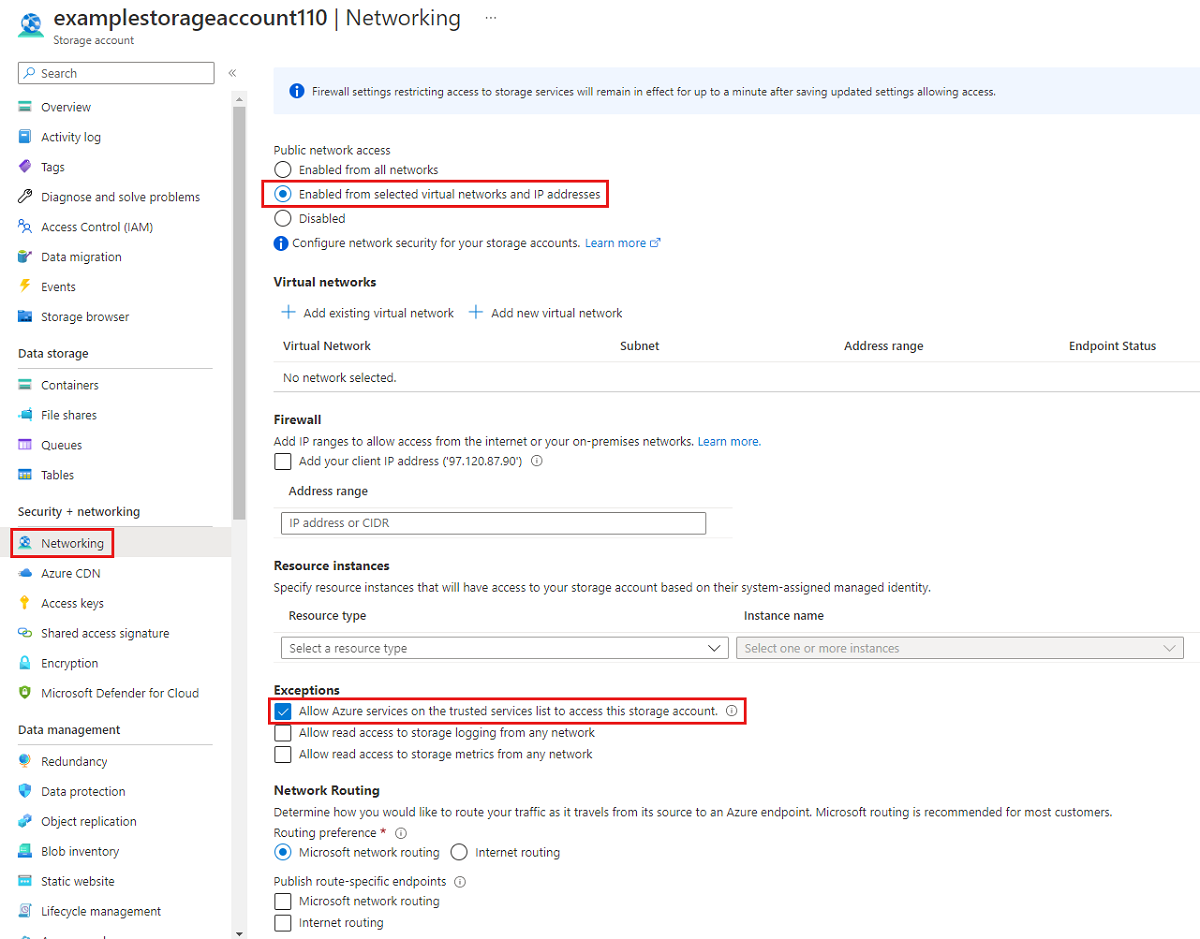

Przejdź do konta magazynu, dla którego chcesz ograniczyć dostęp do publicznego punktu końcowego. W menu konta magazynu wybierz Sieć.

W górnej części strony wybierz przełącznik opcji Włączone z wybranych sieci wirtualnych i adresów IP. Spowoduje to ukrycie wielu ustawień kontroli ograniczeń publicznego punktu końcowego. Wybierz opcję Zezwalaj usługom platformy Azure z listy zaufanych usług na dostęp do tego konta magazynu, aby umożliwić zaufanym usługom pierwszej strony, takim jak Azure File Sync, dostęp do konta magazynu.

Następujące polecenie programu PowerShell zablokuje cały ruch do publicznego punktu końcowego konta przechowywania. Należy pamiętać, że to polecenie ma parametr -Bypass ustawiony na AzureServices. Zaufane usługi pierwszej strony, takie jak Azure File Sync, będą mogły uzyskać dostęp do konta magazynowego za pośrednictwem publicznego punktu końcowego.

# This assumes $storageAccount is still defined from the beginning of this of this guide.

$storageAccount | Update-AzStorageAccountNetworkRuleSet `

-DefaultAction Deny `

-Bypass AzureServices `

-WarningAction SilentlyContinue `

-ErrorAction Stop | `

Out-Null

Następujące polecenie CLI zablokuje wszystkiemu ruchowi do publicznego endpointu konta magazynu. Należy pamiętać, że to polecenie ma parametr -bypass ustawiony na AzureServices. Zaufane usługi pierwszej strony, takie jak Azure File Sync, będą mogły uzyskać dostęp do konta magazynowego za pośrednictwem publicznego punktu końcowego.

# This assumes $storageAccountResourceGroupName and $storageAccountName

# are still defined from the beginning of this guide.

az storage account update \

--resource-group $storageAccountResourceGroupName \

--name $storageAccountName \

--bypass "AzureServices" \

--default-action "Deny" \

--output none

Zezwalaj na dostęp zaufanym usługom platformy Azure oraz ogranicz dostęp do publicznego punktu końcowego konta magazynowego na określone sieci wirtualne.

Jeśli ograniczasz konto magazynu do określonych sieci wirtualnych, zezwalasz na żądania do publicznego punktu końcowego ze wskazanych sieci wirtualnych. Działa to przy użyciu możliwości sieci wirtualnej nazywanej punktami końcowymi usługi. Może to być używane z prywatnymi punktami końcowymi lub bez nich.

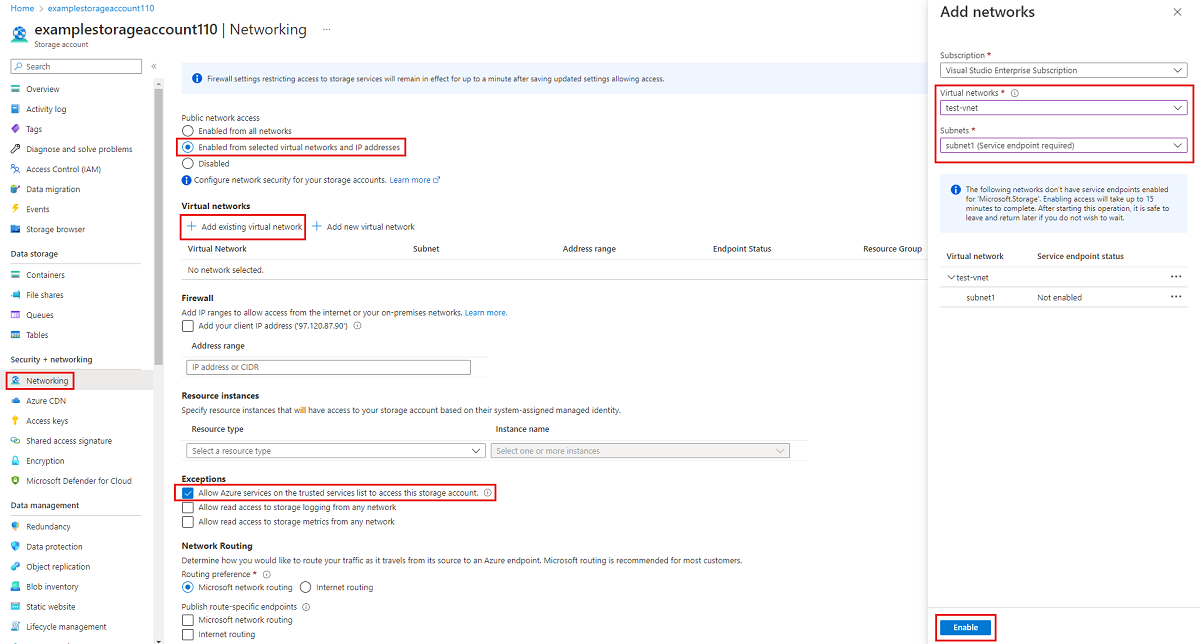

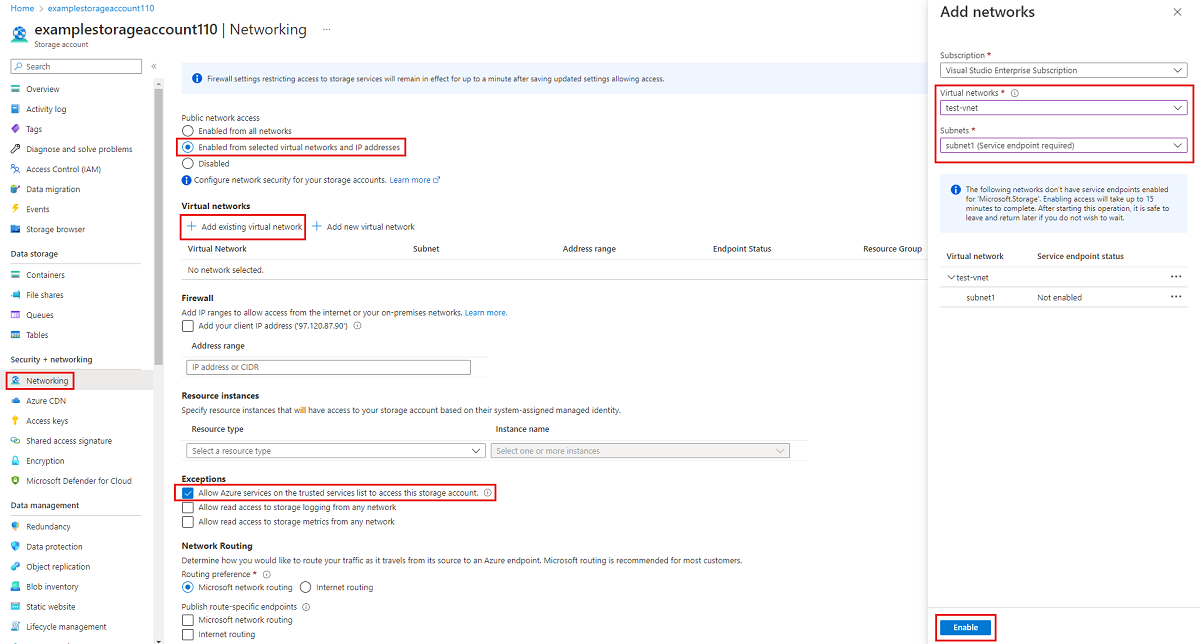

Przejdź do konta magazynu, dla którego chcesz ograniczyć publiczny punkt końcowy do określonych sieci wirtualnych. W menu konta magazynu wybierz Sieć.

W górnej części strony wybierz przełącznik opcji Włączone z wybranych sieci wirtualnych i adresów IP. Spowoduje to ukrycie wielu ustawień kontroli ograniczeń publicznego punktu końcowego. Wybierz pozycję +Dodaj istniejącą sieć wirtualną, aby wybrać określoną sieć wirtualną, która powinna mieć dostęp do konta magazynu za pośrednictwem publicznego punktu końcowego. Wybierz sieć wirtualną i podsieć dla tej sieci wirtualnej, a następnie wybierz pozycję Włącz.

Wybierz opcję Zezwalaj usługom platformy Azure z listy zaufanych usług na dostęp do tego konta magazynu, aby umożliwić zaufanym usługom pierwszej strony, takim jak Azure File Sync, dostęp do konta magazynu.

Aby ograniczyć dostęp do publicznego punktu końcowego konta magazynowego do konkretnych sieci wirtualnych przy użyciu punktów końcowych usługi, najpierw musimy zebrać informacje o koncie magazynowym i sieciach wirtualnych. Wypełnij pola <storage-account-resource-group>, , <storage-account-name><vnet-resource-group-name>, <vnet-name>i <subnet-name> , aby zebrać te informacje.

$storageAccountResourceGroupName = "<storage-account-resource-group>"

$storageAccountName = "<storage-account-name>"

$restrictToVirtualNetworkResourceGroupName = "<vnet-resource-group-name>"

$restrictToVirtualNetworkName = "<vnet-name>"

$subnetName = "<subnet-name>"

$storageAccount = Get-AzStorageAccount `

-ResourceGroupName $storageAccountResourceGroupName `

-Name $storageAccountName `

-ErrorAction Stop

$virtualNetwork = Get-AzVirtualNetwork `

-ResourceGroupName $restrictToVirtualNetworkResourceGroupName `

-Name $restrictToVirtualNetworkName `

-ErrorAction Stop

$subnet = $virtualNetwork | `

Select-Object -ExpandProperty Subnets | `

Where-Object { $_.Name -eq $subnetName }

if ($null -eq $subnet) {

Write-Error `

-Message "Subnet $subnetName not found in virtual network $restrictToVirtualNetworkName." `

-ErrorAction Stop

}

Aby ruch z sieci wirtualnej mógł być dozwolony przez sieć szkieletową sieci szkieletowej platformy Azure w celu uzyskania dostępu do publicznego punktu końcowego konta magazynu, podsieć sieci wirtualnej musi mieć Microsoft.Storage uwidoczniony punkt końcowy usługi. Następujące polecenia programu PowerShell spowodują dodanie punktu końcowego Microsoft.Storage usługi do podsieci, jeśli jeszcze nie istnieje.

$serviceEndpoints = $subnet | `

Select-Object -ExpandProperty ServiceEndpoints | `

Select-Object -ExpandProperty Service

if ($serviceEndpoints -notcontains "Microsoft.Storage") {

if ($null -eq $serviceEndpoints) {

$serviceEndpoints = @("Microsoft.Storage")

} elseif ($serviceEndpoints -is [string]) {

$serviceEndpoints = @($serviceEndpoints, "Microsoft.Storage")

} else {

$serviceEndpoints += "Microsoft.Storage"

}

$virtualNetwork = $virtualNetwork | Set-AzVirtualNetworkSubnetConfig `

-Name $subnetName `

-AddressPrefix $subnet.AddressPrefix `

-ServiceEndpoint $serviceEndpoints `

-WarningAction SilentlyContinue `

-ErrorAction Stop | `

Set-AzVirtualNetwork `

-ErrorAction Stop

}

Ostatnim krokiem ograniczania ruchu do konta magazynu jest utworzenie reguły sieciowej i dodanie jej do zestawu reguł sieciowych konta magazynu.

$networkRule = $storageAccount | Add-AzStorageAccountNetworkRule `

-VirtualNetworkResourceId $subnet.Id `

-ErrorAction Stop

$storageAccount | Update-AzStorageAccountNetworkRuleSet `

-DefaultAction Deny `

-Bypass AzureServices `

-VirtualNetworkRule $networkRule `

-WarningAction SilentlyContinue `

-ErrorAction Stop | `

Out-Null

Aby ograniczyć dostęp do publicznego punktu końcowego konta magazynowego do konkretnych sieci wirtualnych przy użyciu punktów końcowych usługi, najpierw musimy zebrać informacje o koncie magazynowym i sieciach wirtualnych. Wypełnij pola <storage-account-resource-group>, , <storage-account-name><vnet-resource-group-name>, <vnet-name>i <subnet-name> , aby zebrać te informacje.

storageAccountResourceGroupName="<storage-account-resource-group>"

storageAccountName="<storage-account-name>"

restrictToVirtualNetworkResourceGroupName="<vnet-resource-group-name>"

restrictToVirtualNetworkName="<vnet-name>"

subnetName="<subnet-name>"

storageAccount=$(az storage account show \

--resource-group $storageAccountResourceGroupName \

--name $storageAccountName \

--query "id" | \

tr -d '"')

virtualNetwork=$(az network vnet show \

--resource-group $restrictToVirtualNetworkResourceGroupName \

--name $restrictToVirtualNetworkName \

--query "id" | \

tr -d '"')

subnet=$(az network vnet subnet show \

--resource-group $restrictToVirtualNetworkResourceGroupName \

--vnet-name $restrictToVirtualNetworkName \

--name $subnetName \

--query "id" | \

tr -d '"')

Aby ruch z sieci wirtualnej mógł być dozwolony przez sieć szkieletową sieci szkieletowej platformy Azure w celu uzyskania dostępu do publicznego punktu końcowego konta magazynu, podsieć sieci wirtualnej musi mieć Microsoft.Storage uwidoczniony punkt końcowy usługi. Następujące polecenia wiersza polecenia dodadzą punkt końcowy usługi Microsoft.Storage do podsieci, jeśli jeszcze tam nie istnieje.

serviceEndpoints=$(az network vnet subnet show \

--resource-group $restrictToVirtualNetworkResourceGroupName \

--vnet-name $restrictToVirtualNetworkName \

--name $subnetName \

--query "serviceEndpoints[].service" \

--output tsv)

foundStorageServiceEndpoint=false

for serviceEndpoint in $serviceEndpoints

do

if [ $serviceEndpoint = "Microsoft.Storage" ]

then

foundStorageServiceEndpoint=true

fi

done

if [ $foundStorageServiceEndpoint = false ]

then

serviceEndpointList=""

for serviceEndpoint in $serviceEndpoints

do

serviceEndpointList+=$serviceEndpoint

serviceEndpointList+=" "

done

serviceEndpointList+="Microsoft.Storage"

az network vnet subnet update \

--ids $subnet \

--service-endpoints $serviceEndpointList \

--output none

fi

Ostatnim krokiem ograniczania ruchu do konta magazynu jest utworzenie reguły sieciowej i dodanie jej do zestawu reguł sieciowych konta magazynu.

az storage account network-rule add \

--resource-group $storageAccountResourceGroupName \

--account-name $storageAccountName \

--subnet $subnet \

--output none

az storage account update \

--resource-group $storageAccountResourceGroupName \

--name $storageAccountName \

--bypass "AzureServices" \

--default-action "Deny" \

--output none

Wyłącz dostęp do publicznego punktu końcowego usługi synchronizacji magazynu

Usługa Azure File Sync umożliwia ograniczenie dostępu do określonych sieci wirtualnych tylko za pośrednictwem prywatnych punktów końcowych; Usługa Azure File Sync nie obsługuje punktów końcowych usługi w celu ograniczenia dostępu do publicznego punktu końcowego do określonych sieci wirtualnych. Oznacza to, że dwa stany publicznego punktu końcowego usługi synchronizacji magazynu są włączone i wyłączone.

Ważne

Przed wyłączeniem dostępu do publicznego punktu końcowego należy utworzyć prywatny punkt końcowy. Jeśli publiczny punkt końcowy jest wyłączony i nie skonfigurowano prywatnego punktu końcowego, synchronizacja nie może działać.

Aby wyłączyć dostęp do publicznego punktu końcowego usługi synchronizacji magazynu, wykonaj następujące kroki:

- Zaloguj się w witrynie Azure Portal.

- Przejdź do usługi Storage Sync i wybierz Ustawienia>Sieć z nawigacji po lewej stronie.

- W polu Zezwalaj na dostęp, wybierz opcję Tylko prywatne punkty końcowe.

- Wybierz prywatny punkt końcowy z listy Połączenia prywatnego punktu końcowego.

Aby wyłączyć dostęp do publicznego punktu końcowego usługi synchronizacji magazynu, ustaw właściwość incomingTrafficPolicy na AllowVirtualNetworksOnly wartość. Jeśli chcesz włączyć dostęp do publicznego punktu końcowego usługi Synchronizacji Magazynu, ustaw incomingTrafficPolicy na AllowAllTraffic, zamiast tego. Pamiętaj, aby zastąpić <storage-sync-service-resource-group> i <storage-sync-service> własnymi wartościami.

$storageSyncServiceResourceGroupName = "<storage-sync-service-resource-group>"

$storageSyncServiceName = "<storage-sync-service>"

Set-AzStorageSyncService `

-ResourceGroupName $storageSyncServiceResourceGroupName `

-Name $storageSyncServiceName `

-IncomingTrafficPolicy AllowVirtualNetworksOnly

Azure CLI nie obsługuje ustawiania incomingTrafficPolicy właściwości w usłudze Storage Sync. Wybierz kartę Azure PowerShell, aby uzyskać instrukcje dotyczące wyłączania publicznego punktu końcowego usługi synchronizacji magazynu.

Azure Policy

Usługa Azure Policy pomaga wymuszać standardy organizacji i oceniać zgodność z tymi standardami na dużą skalę. Usługi Azure Files i Azure File Sync udostępniają kilka przydatnych zasad sieciowych inspekcji i korygowania, które ułatwiają monitorowanie i automatyzowanie wdrożenia.

Polityki przeprowadzają audyt środowiska i ostrzegają cię, jeśli konta magazynowe lub Usługi Synchronizacji Magazynu odbiegają od określonego zachowania. Na przykład, jeśli publiczny punkt końcowy jest włączony, mimo że ustawiono zasady, aby publiczne punkty końcowe były wyłączone. Modyfikowanie lub wdrażanie zasad idzie o krok dalej i aktywnie modyfikuje zasób (np. usługę synchronizacji magazynu) lub wdraża zasoby (takie jak prywatne punkty końcowe), aby dostosować je do zasad.

Następujące wstępnie zdefiniowane zasady są dostępne dla usług Azure Files i Azure File Sync:

| Akcja |

Usługa |

Stan |

Nazwa zasady |

| Audit |

Azure Files |

Publiczny punkt końcowy konta przechowywania jest włączony. Aby uzyskać więcej informacji, zobacz Udzielanie dostępu do zaufanych usług Azure i wyłączanie dostępu do publicznego punktu końcowego konta magazynu. |

Konta magazynowe powinny ograniczać dostęp sieciowy |

| Audit |

Azure File Sync |

Publiczny punkt końcowy usługi synchronizacji magazynu jest włączony. Aby uzyskać więcej informacji, zobacz Wyłączanie dostępu do publicznego punktu końcowego usługi Storage Sync Service. |

Dostęp do sieci publicznej powinien być wyłączony dla usługi Azure File Sync |

| Audit |

Azure Files |

Konto magazynowe wymaga co najmniej jednego prywatnego punktu końcowego. Aby uzyskać więcej informacji, przejdź do Utwórz prywatny punkt końcowy konta magazynu. |

Konto magazynowe powinno używać łącza prywatnego. |

| Audit |

Azure File Sync |

Usługa synchronizacji magazynu wymaga co najmniej jednego prywatnego punktu końcowego. Aby uzyskać więcej informacji, zobacz Utwórz prywatny punkt końcowy usługi synchronizacji magazynu. |

Usługa Azure File Sync powinna używać łącza prywatnego |

| Zmień |

Azure File Sync |

Wyłącz publiczny punkt końcowy usługi synchronizacji magazynu. |

Modyfikowanie — konfigurowanie usługi Azure File Sync w celu wyłączenia dostępu do sieci publicznej |

| Wdrażaj |

Azure File Sync |

Wdróż prywatny punkt końcowy do usługi Storage Sync Service. |

Konfigurowanie usługi Azure File Sync z prywatnymi punktami końcowymi |

| Wdrażaj |

Azure File Sync |

Wdróż rekord A w privatelink.afs.azure.net strefie DNS. |

Konfigurowanie usługi Azure File Sync do korzystania z prywatnych stref DNS |

Konfigurowanie zasad wdrażania prywatnego punktu końcowego

Aby skonfigurować zasady wdrażania prywatnego punktu końcowego, przejdź do witryny Azure Portal i wyszukaj pozycję Zasady. Centrum usługi Azure Policy powinno być najlepszym wynikiem. Przejdź do Tworzenie>Definicje w spisie treści Centrum Polityki.

Wynikowe okienko Definicje zawiera wstępnie zdefiniowane zasady we wszystkich usługach platformy Azure. Aby znaleźć określoną politykę, wybierz kategorię Magazyn w filtrze kategorii lub wyszukaj Konfiguracja usługi Azure File Sync z prywatnymi punktami końcowymi. Wybierz pozycję ... i przypisz , aby utworzyć nowe zasady z definicji.

Blok Podstawykreatora przypisywania zasad umożliwia ustawienie listy wykluczeń zakresu, zasobu lub grupy zasobów oraz nadanie zasadom przyjaznej nazwy, aby łatwiej ją rozróżnić. Nie trzeba ich modyfikować, aby zasady działały, ale możesz wprowadzić modyfikacje. Wybierz przycisk Dalej , aby przejść do strony Parametry .

Na karcie Parametry wybierz opcję ... obok listy rozwijanej privateEndpointSubnetId, aby wybrać sieć wirtualną i podsieć, gdzie powinny zostać wdrożone prywatne punkty końcowe dla zasobów usługi synchronizacji Storage. Kreator, który się pojawi, może zająć kilka sekund na załadowanie dostępnych sieci wirtualnych w ramach subskrypcji. Wybierz odpowiednią sieć wirtualną/podsieć dla danego środowiska, a następnie kliknij pozycję Wybierz. Wybierz Dalej, aby przejść do karty Korygowanie.

Aby prywatny punkt końcowy został wdrożony po zidentyfikowaniu usługi synchronizacji magazynu bez prywatnego punktu końcowego, należy wybrać Utwórz zadanie naprawcze na stronie Naprawy. Na koniec wybierz pozycję Przejrzyj i utwórz , aby przejrzeć przypisanie zasad i utworzyć je.

Wynikowe przydzielenie polityki będzie wykonywane okresowo i może nie być uruchamiane natychmiast po utworzeniu.

Zobacz też