Konfigurowanie serwera proxy centrum dystrybucji kluczy Kerberos

Klienci świadomi zabezpieczeń, tacy jak organizacje finansowe lub rządowe, często loguje się przy użyciu kart inteligentnych. Karty inteligentne sprawiają, że wdrożenia są bezpieczniejsze, wymagając uwierzytelniania wieloskładnikowego (MFA). Jednak w przypadku części protokołu RDP sesji usługi Azure Virtual Desktop karty inteligentne wymagają bezpośredniego połączenia lub "linii wzroku" z kontrolerem domeny usługi Active Directory (AD) na potrzeby uwierzytelniania Kerberos. Bez tego bezpośredniego połączenia użytkownicy nie mogą automatycznie logować się do sieci organizacji z połączeń zdalnych. Użytkownicy we wdrożeniu usługi Azure Virtual Desktop mogą używać usługi serwera proxy centrum dystrybucji kluczy do serwera proxy tego ruchu uwierzytelniania i logować się zdalnie. Serwer proxy centrum dystrybucji kluczy umożliwia uwierzytelnianie dla sesji pulpitu zdalnego sesji usługi Azure Virtual Desktop, co pozwala użytkownikowi bezpiecznie się zalogować. Dzięki temu praca z domu jest znacznie łatwiejsza i umożliwia bezproblemowe uruchamianie niektórych scenariuszy odzyskiwania po awarii.

Jednak skonfigurowanie serwera proxy centrum dystrybucji kluczy zwykle obejmuje przypisanie roli bramy systemu Windows Server w systemie Windows Server 2016 lub nowszym. Jak używać roli usług pulpitu zdalnego do logowania się do usługi Azure Virtual Desktop? Aby odpowiedzieć na to pytanie, przyjrzyjmy się składnikom.

Istnieją dwa składniki usługi Azure Virtual Desktop, które muszą zostać uwierzytelnione:

- Kanał informacyjny w kliencie usługi Azure Virtual Desktop, który zapewnia użytkownikom listę dostępnych komputerów stacjonarnych lub aplikacji, do których mają dostęp. Ten proces uwierzytelniania odbywa się w identyfikatorze Entra firmy Microsoft, co oznacza, że ten składnik nie jest głównym celem tego artykułu.

- Sesja protokołu RDP, która wynika z wybrania jednego z tych dostępnych zasobów przez użytkownika. Ten składnik używa uwierzytelniania Kerberos i wymaga serwera proxy usługi KDC dla użytkowników zdalnych.

W tym artykule pokazano, jak skonfigurować kanał informacyjny w kliencie usługi Azure Virtual Desktop w witrynie Azure Portal. Jeśli chcesz dowiedzieć się, jak skonfigurować rolę bramy usług pulpitu zdalnego, zobacz Wdrażanie roli bramy usług pulpitu zdalnego.

Wymagania wstępne

Aby skonfigurować hosta sesji usługi Azure Virtual Desktop z serwerem proxy usługi KDC, potrzebne są następujące elementy:

- Dostęp do witryny Azure Portal i konta administratora platformy Azure.

- Na zdalnych komputerach klienckich musi działać co najmniej system Windows 10 i mieć zainstalowanego klienta pulpitu z systemem Windows. Klient internetowy nie jest obecnie obsługiwany.

- Na maszynie musi być już zainstalowany serwer proxy usługi KDC. Aby dowiedzieć się, jak to zrobić, zobacz Konfigurowanie roli bramy usług pulpitu zdalnego dla usługi Azure Virtual Desktop.

- System operacyjny maszyny musi być systemem operacyjnym Windows Server 2016 lub nowszym.

Po upewnieniu się, że spełniasz te wymagania, możesz rozpocząć pracę.

Jak skonfigurować serwer proxy usługi KDC

Aby skonfigurować serwer proxy usługi KDC:

Zaloguj się do portalu Azure Portal jako administrator.

Przejdź do strony usługi Azure Virtual Desktop.

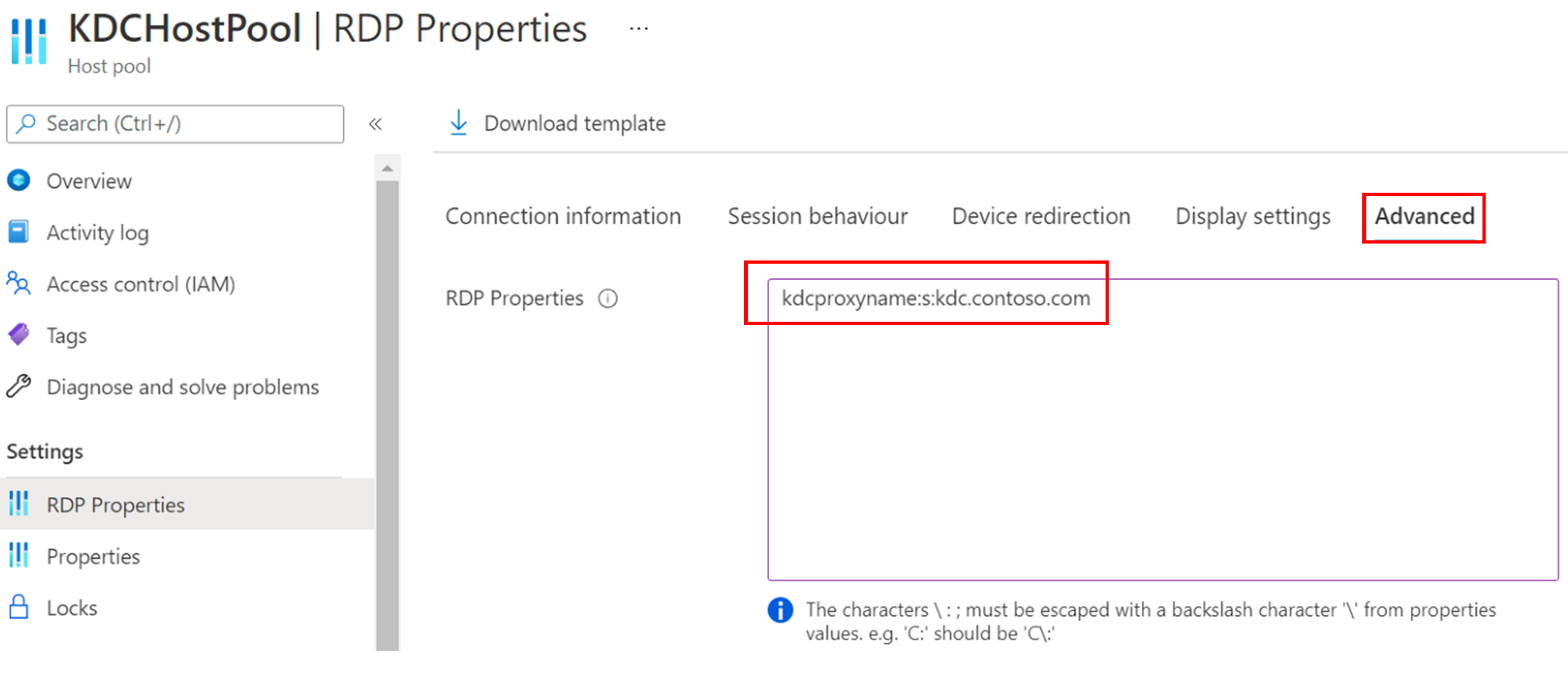

Wybierz pulę hostów, dla której chcesz włączyć serwer proxy centrum dystrybucji kluczy, a następnie wybierz pozycję Właściwości protokołu RDP.

Wybierz kartę Zaawansowane , a następnie wprowadź wartość w następującym formacie bez spacji:

kdcproxyname:s:<fqdn>

Wybierz pozycję Zapisz.

Wybrana pula hostów powinna teraz zacząć wydawać pliki połączeń RDP, które zawierają wartość kdcproxyname wprowadzoną w kroku 4.

Następne kroki

Aby dowiedzieć się, jak zarządzać usługami pulpitu zdalnego po stronie serwera proxy centrum dystrybucji kluczy i przypisywać rolę bramy usług pulpitu zdalnego, zobacz Wdrażanie roli bramy usług pulpitu zdalnego.

Jeśli interesuje Cię skalowanie serwerów proxy usługi KDC, dowiedz się, jak skonfigurować wysoką dostępność serwera proxy usługi KDC na stronie Dodawanie wysokiej dostępności do frontu sieci Web i bramy usług pulpitu zdalnego.